2020-2021-1 20209327 《Linux内核原理与分析》第六周作业

系统调用处理过程

作业信息

| 这个作业属于哪个课程 | <2020-2021-1Linux内核原理与分析)> |

|---|---|

| 这个作业要求在哪里 | <2020-2021-1Linux内核原理与分析第六周作业> |

| 这个作业的目标 | 给MenuxOS增加命令、使用gdb跟踪系统调用内核函数、分析system_call处理过程 |

| 作业正文 | https://www.cnblogs.com/TracerElena/p/13971543.html |

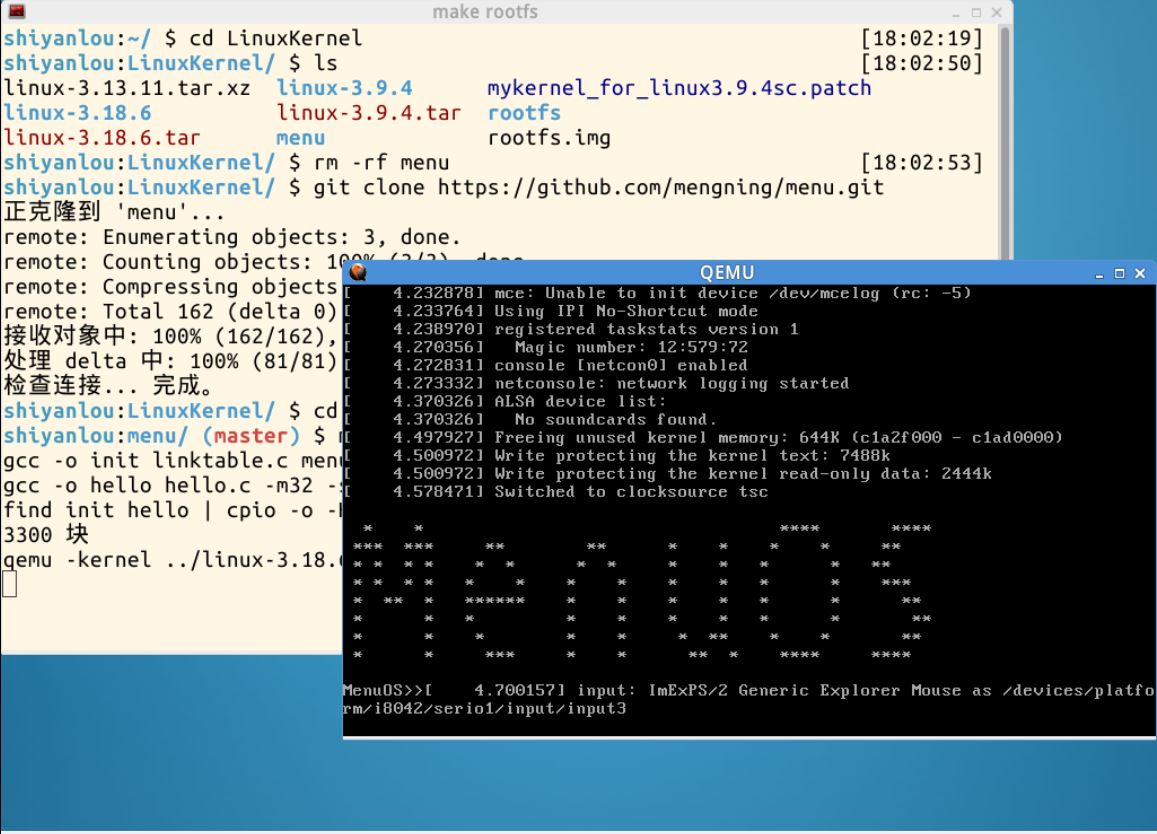

给MenuxOS增加命令

cd ~/LinuxKernel

# 强制删除当前menu目录

rm -rf menu

# 重新克隆一个新的menu

git clone https://github.com/mengning/menu.git

cd menu

# 自动编译并自动生成根文件系统

make rootfs

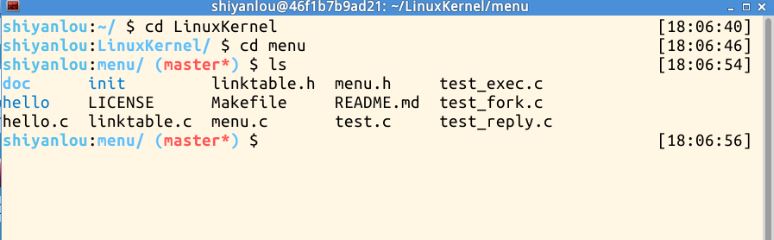

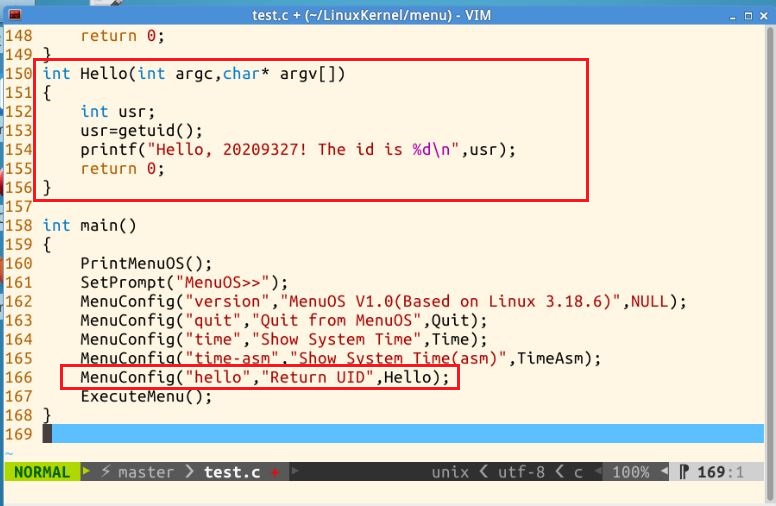

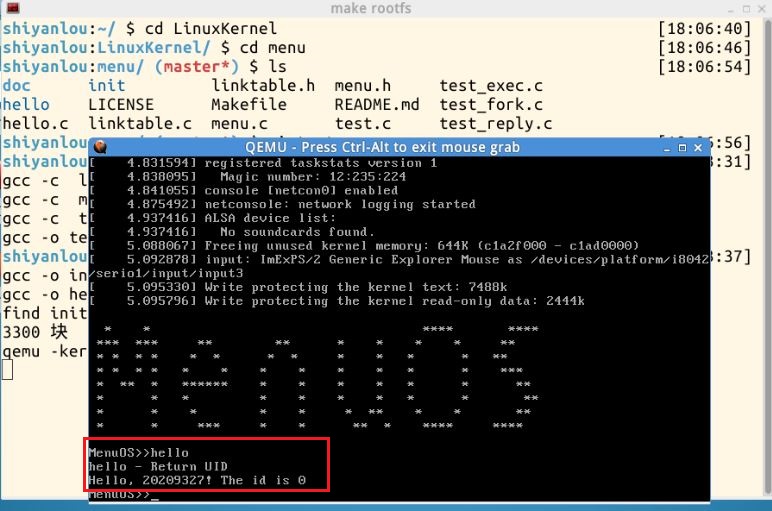

在test.c文件中增加hello命令,编译并执行:

int Hello(int argc,char* argv[])

{

int usr;

usr=getuid();

printf("Hello, 20209327! The id is %d\n",usr);

return 0;

}

MenuConfig("hello","Return UID",Hello);

使用gdb跟踪系统调用内核函数

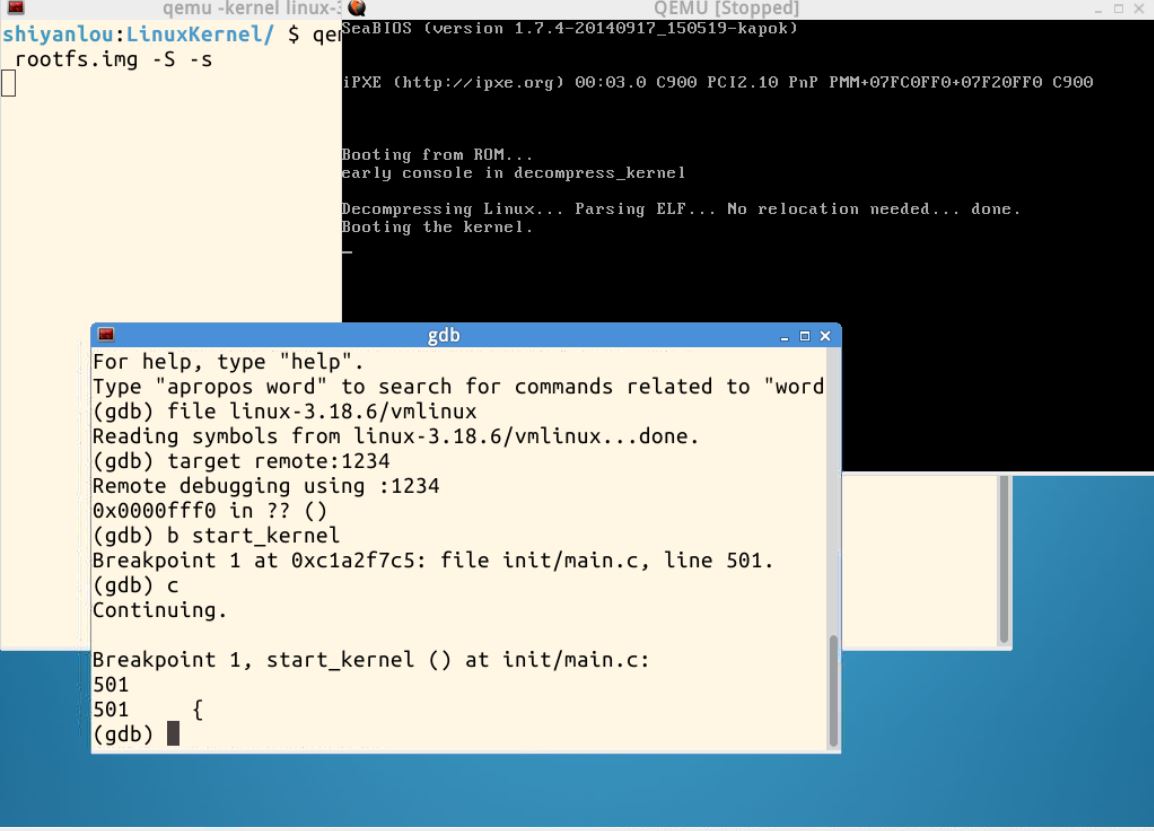

# shell1中启动内核

cd ~/LinuxKernel

qemu -kernel linux-3.18.6/arch/x86/boot/bzImage -initrd rootfs.img -S -s

# shell2中使用gdb调试

cd ~/LinuxKernel

gdb

file linux-3.18.6/vmlinux

target remote:1234

b start_kernel

c

在start_kernel处设置断点,输入c继续执行至start_kernel

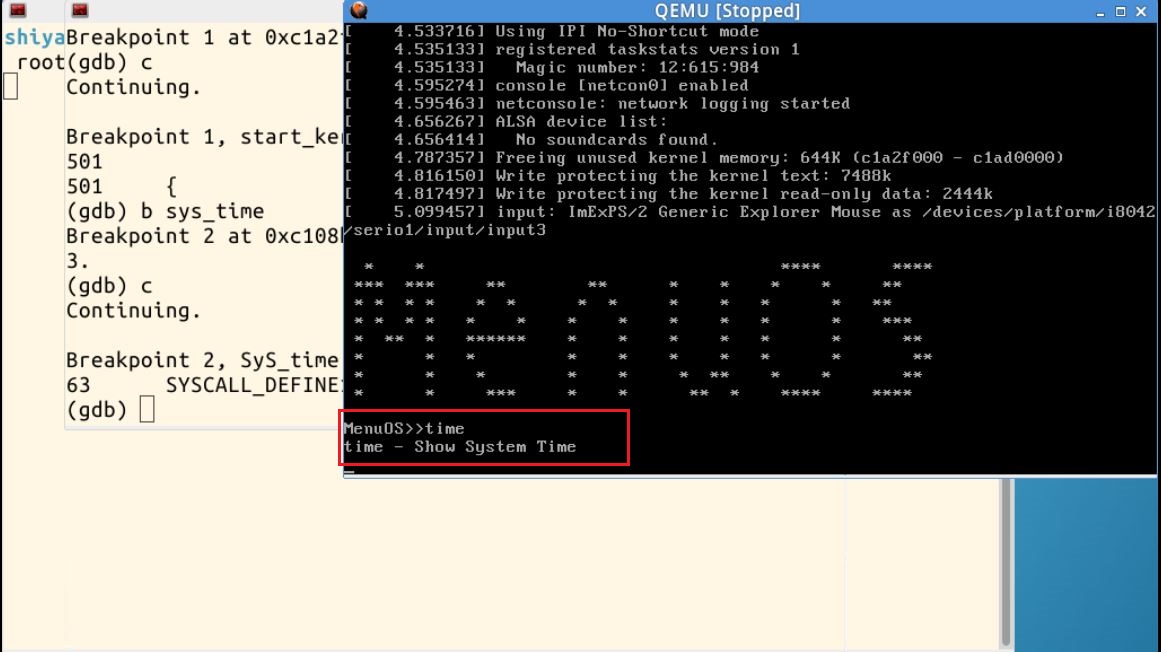

b sys_time

c

在sys_time处设置断点,启动MenuOS后执行time命令,time命令仅执行一半

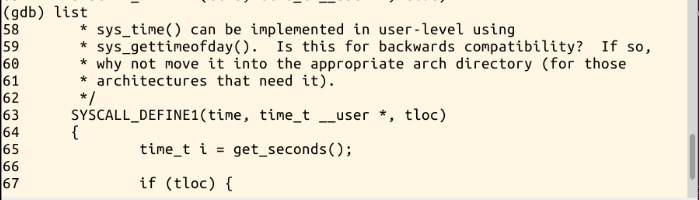

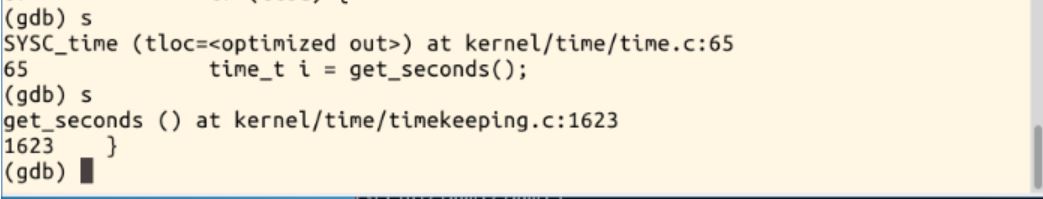

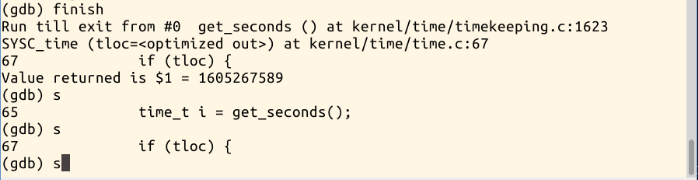

使用list打印sys_time对应的代码,并单步执行

使用finish将这个函数全部执行完,再单步执行,直至return i

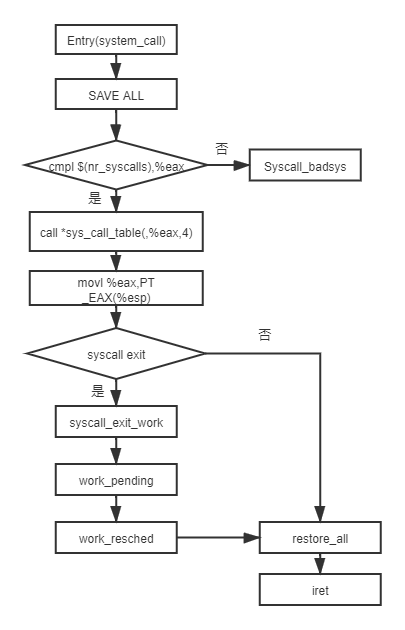

分析system_call处理过程

ENTRY(system_call)

RINGO_INT_FRAME

ASM_CLAC

push1_cfi %eax /*保存系统调用号*/

SAVE_ALL /*保存现场,将用到的所有CPU寄存器保存到栈中*/

GET_THREAD_INFO(%ebp) /*ebp用于存放当前进程thread_info结构的地址*/

test1 $_TIF_WORK_SYSCALL_ENTRY,TI_flags(%ebp)

jnz syscall_trace_entry

cmp1 $(nr_syscalls),%eax /*检查系统调用号(系统调用号应小于NR_syscalls)*/

jae syscall_badsys /*不合法,跳入异常处理*/

syscall_call:

call *sys_call_table(,%eax,4) /*合法,对照系统调用号在系统调用表中寻找相应的系统调用的内核处理函数*/

movl %eax,PT_EAX(%esp)/*保存返回值到栈中*/

syscall_exit:

testl $_TIF_ALLWORK_MASK, %ecx/*检查是否需要处理信号*/

jne syscall_exit_work /*需要,进入 syscall_exit_work*/

restore_all:

TRACE_IRQS_IRET /*不需要,执行restore_all恢复,返回用户态*/

irq_return:

INTERRUPT_RETURN /*相当于iret*/

问题与总结

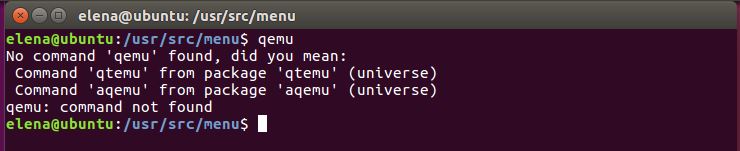

问题:安装完qemu后仍显示没有此命令

解决办法:使用qemu-system-i386指令替换qemu指令。建立一条软链接,这样就可以使用qemu命令了

总结:int 0x80和system_call通过中断向量匹配起来,一旦执行int 0x80,cpu就直接跳转到system_call这个位置来执行。当一个系统调用发生时,进入内核处理这个系统调用,系统调用的内核服务程序在服务结束返回到用户态之前,可能会发生进程调度,在进程调度中会发生进程上下文切换。从系统调用处理进程的入口开始,可以看到SAVE_ALL保存现场,然后找到system_call,sys_call_table,之后restore_all和最后一个INTERRUPT_RETURN(iret)用于恢复现场并返回系统调用到用户态结束。