SSRF-介绍

SSRF是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。SSRF攻击的目标一般是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。利用的是服务端的请求伪造。ssrf是利用存在缺陷的web应用作为代理攻击远程和本地的服务器

WEB功能上:

1)分享:通过URL地址分享网页内容

2)转码服务:通过URL地址把原地址的网页内容调优使其适合手机屏幕浏览

3)在线翻译:通过URL地址翻译对应文本内容 如:百度,有道

4)图片加载与下载:通过URL地址加载与下载图片

5)图片 文章收藏功能

6)未公开的API实现以及其他调用URL的功能

URL中的关键字:【结合谷歌语法找到入手点】 share wap url link src source target u 3g display sourceURL imageURL domain

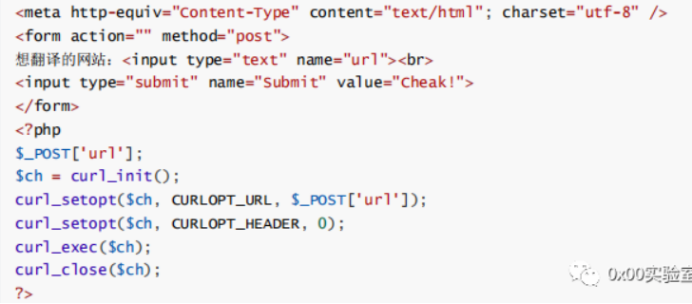

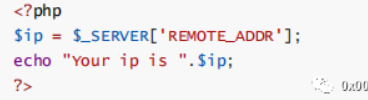

1)首先在靶机里部署一个页面模拟一个访问网站的业务(类似于翻译网页的网站 给出一个网站后它会主动去访问并翻译内容返回)再放置一个文件方便看来源

ipindex.php

1.php (用于看访问它的IP是多少)

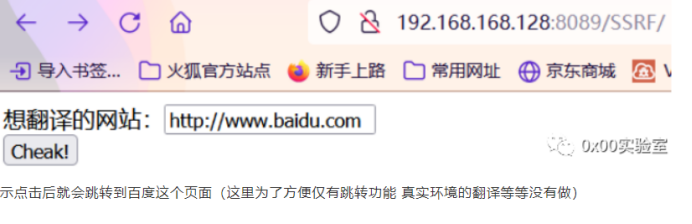

图示点击后就会跳转到百度这个页面(这里为了方便仅有跳转功能 真实环境的翻译等等没有做)

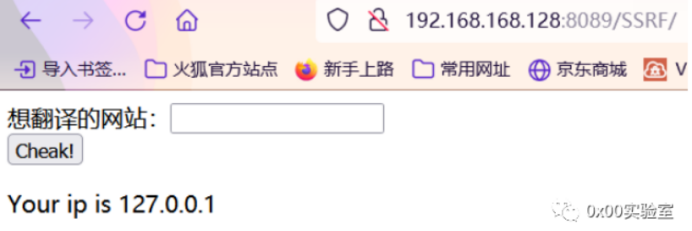

2)以攻击机身份访问该网站,可以看到直接访问1.php

在想翻译的网站这里直接输入 http://192.168.168.128:8089/SSRF/1.php

换成http://127.0.0.1:8089/SSRF/1.php 可能会更直接点

可以发现通过这样的方式会让攻击者以内部网络身份访问文件(也就是说这样可以让我们访问一些原本不允许外网访问的文件) 通过SSRF漏洞访问了内网资源

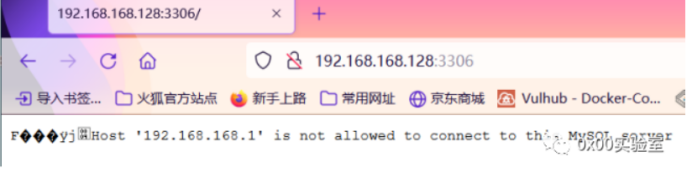

试试访问Mysql 如果来自外部自然是被拒绝的 而如果是内部则会被允许

直接访问数据库接口是不被允许的

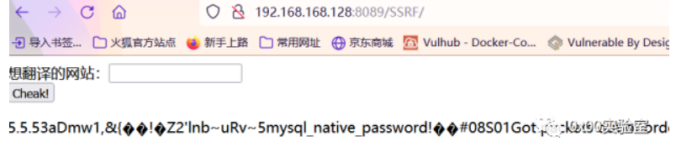

在页面输入http://127.0.0.1:3306提交 会发现可以查询到数据

进一步思考 这样可以对内网的端口进行探测 实战中需要用字典跑一跑内网地址

tips

如果以file协议去访问 结合目录穿越漏洞 可以得到敏感信息

如:?url=file:///../../../../../../etc/password

__EOF__

本文链接:https://www.cnblogs.com/TinKode123/p/17714365.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理