简单HOOK流程

六,注入与HOOK

dll注入

我们想在远程的进程中注入一段程序,即我们写的代码,注入一个dll是最合适,也是最方便的

注入dll的套路:

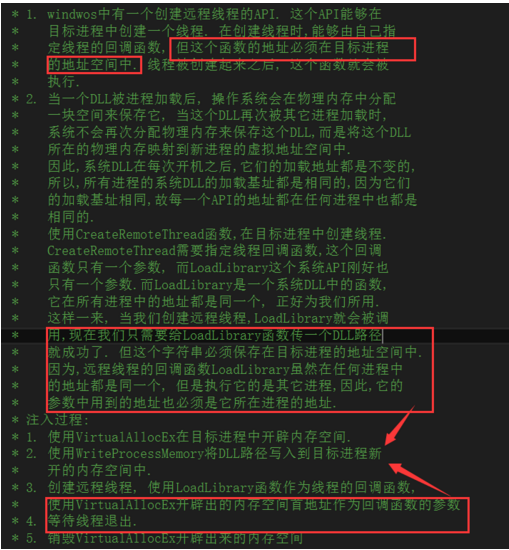

一,打开进程,获取到进程句柄二,根据打开的进程,我们在远程进程上开辟内存空间,方便我们一会将dll写入开辟的空间内三,我们先将dll的路径写入开辟的虚拟内存内,先写路径是因为我们一会要实现LoadLibaryA函数,它需要一个路径参数,这个参数需要在自己程序的的虚拟内存中四,核心步骤,在远程的进程中开辟一个线程,并且将线程回调函数设置为LoadLibaryA,参数就是我们上面第二步的首地址 CreateRemoteThread在其他进程创建线程因为现在这片虚拟内存上只有我们写的路径,把它当做开辟线程函数里面线程回调函数的参数(也就是dll的路径)这样线程一被创建我们的dll就被加载五,等待远程线程退出WaitforSingleObject六,释放内存,关闭句柄![]()

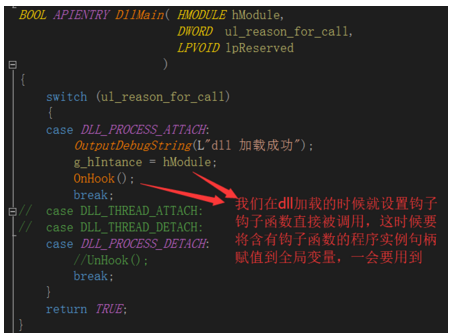

HOOKHOOK是程序设置中最为灵活多变的技巧之一,HOOK含义:1. 系统提供的消息HOOK机制2. 自定义HOOK编程技巧其中第一条系统提供的消息HOOK机制,是由一系列的API提供的一种服务,这个系列的API可以完成大多数应用程序关键节点的HOOK操作,为此Windows为每种HOOK类型维护了一个钩子链表,我们可以通过一个系统API来完成对整个系统中的所有符合此机制的关键点的HOOK第二条HOOK编程技巧是基于特点的系统结构,文件结构,汇编语言技术,后面详细去分析消息HOOK机制思路:windows操作系统是以事件驱动,进程从消息队列获取到消息,做出不同的反应,如果我们在进程获取消息之前捕捉到了消息,对消息加以处理,在决定给不给进程发这个消息,就达到了对消息的掌控权,消息HOOK机制就是在系统消息队列和进程消息队列中而建立的一种机制我们在这两个队列中添加消息钩子,可以添加不止一次,从而钩子将形成一个钩子链,依次去调用函数,而我们勾住什么类型的消息就可以由我们钩子函数中决定,因此勾住消息的类型不止一种具体实现:一二,创建钩子

这里解释下SetWindowsHookEx函数的最后一个参数,为0代表勾住所有的线程

三,具体的去实现钩子函数![]()

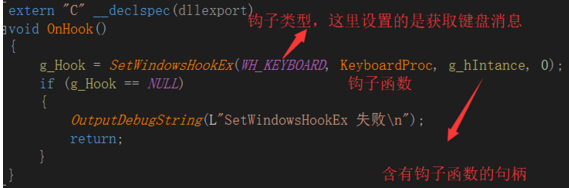

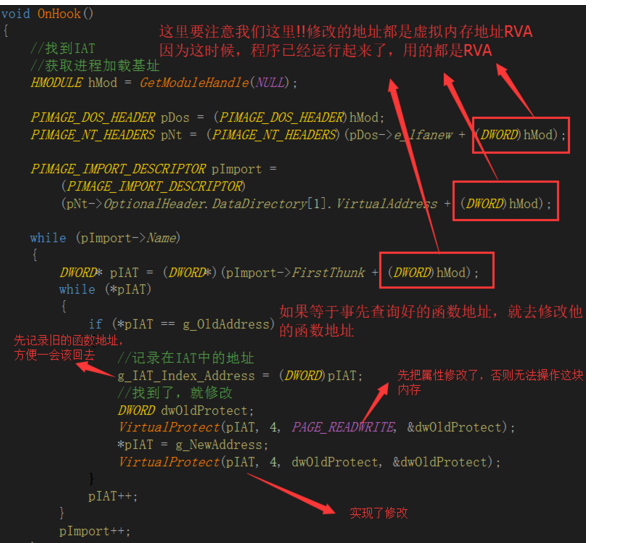

自定义钩子系统消息钩子的附加作用一般情况下,我们要设置消息钩子的函数写在一个dll中,当勾住一个GUI线程后,产生消息的时候,加入系统发现包含钩子函数的dll不在本进程中,就会为此dll强行加载到对方的进程中下面我们实现的所有的HOOK前提是将Dll注入到对应的进程中IAT注入IAT注入的原理在于我们在进程中注入一个Dll时候,并使用它的函数,实际上实在使用数据目录表中导入的最后一项FirstThun,它表示我们加载函数的地址,如果修改了它,那么我们在调用函数的时候,就会调用我们自己的写函数地址。这样就达到了修改函数作用HOOK IAT的步骤也很简单一,解析PE,找到导入表二,找到导入表中对应的IAT三,找到对应IAT中对应的函数,我们想修改哪个函数,就可以遍历查找它的位置四,修改函数地址具体实现:在上面的步骤大概说了实现的流程,但是有几个细节需要解释下一,我们在注入IAT表的时候,需要将注入的整个流程写在dll里面,将dll加载到我们写的进程中![]()

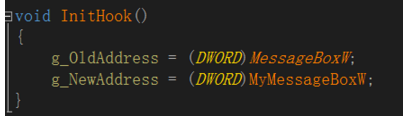

二,我们要修改哪些函数地址,就必须知道这些函数原来的地址在哪,所以在修改IAT前先获取到我们要修改函数的地址,这里修改MessageBox

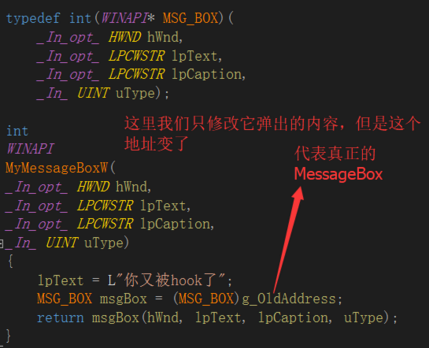

上面的第一个变量获取的是真正的MessageBoxW函数的地址第二个变量是我们编写的假MyMessageBox地址,他们两个用全局变量去接收但是这里假的MyMessageBox,实现的功能也要去修改一下三,实现假的MyMessageBox![]()

三,修改IAT操作

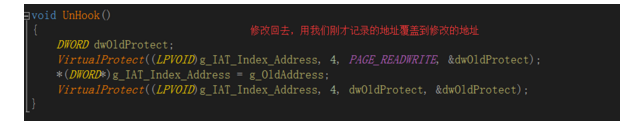

四,修改完了,也可以修改回去

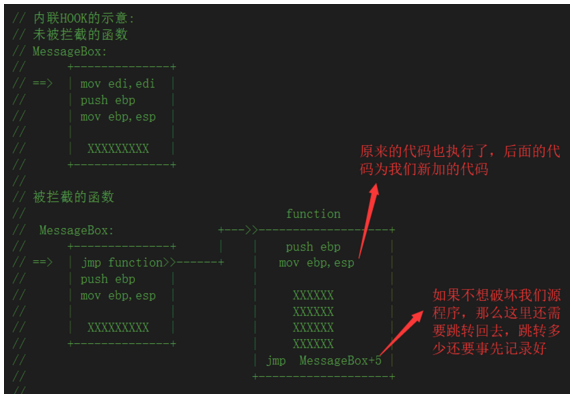

内联HOOK注入内联HOOK的操作就显得灵活多变,操作起来约束较少思路:他要实现的功能还是,某一块代码我不想让他执行,要执行我们的代码,就要将他的汇编值修改先JMP到我们的代码块,在JMP回去,这样就悄无声息的完成了跳转执行,跳转回来,原来的程序也会正常执行![]()

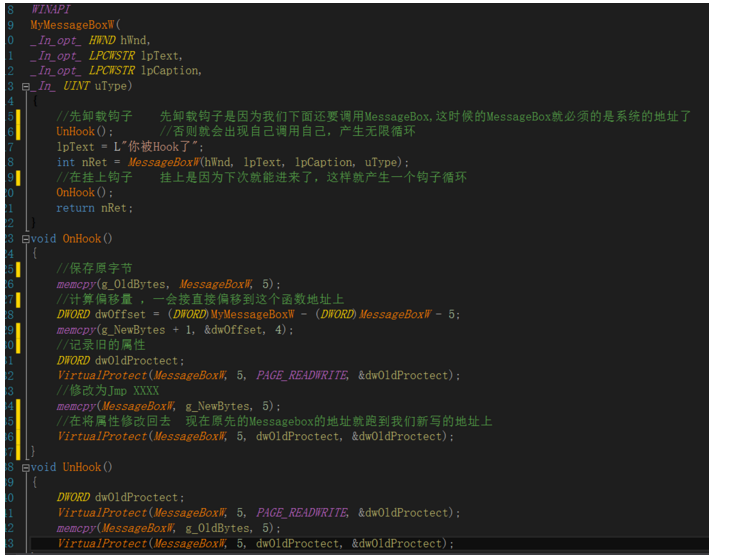

具体代码:一,在dll打开的时候去调用内联HOOK函数,和上面的一样

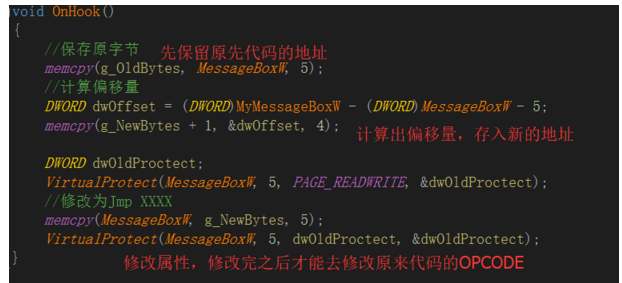

二,实现修改OPCODE,也就是挂上钩子

三,实现我们自己的代码,也就是跳转过来的代码

回顾:上面图,之前这里的解释有些错误,附加图,重新理解下

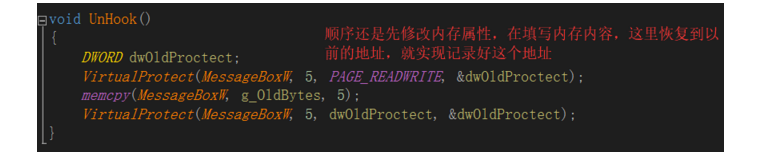

四,脱钩,上面的函数要用到脱钩,应该将脱钩函数写在上面

公式:地址偏移(找到我们写的代码)= 目标地址 - JMP所在地址 - 5

浙公网安备 33010602011771号

浙公网安备 33010602011771号