# 20222419 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

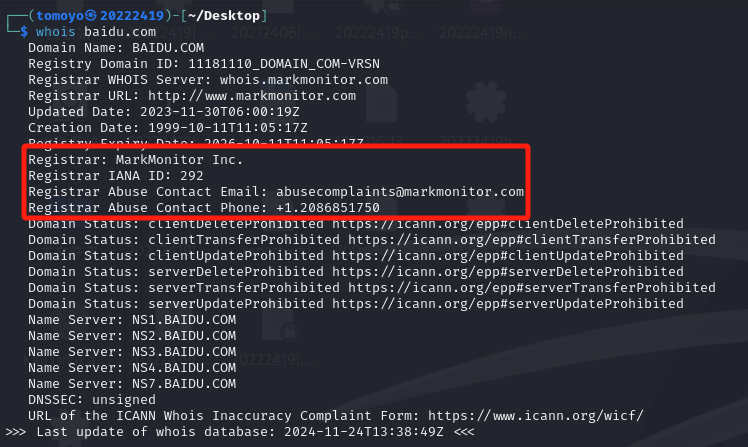

(1)选择baidu.com进行DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

可知DNS注册人是 MarkMonitor Inc,联系方式是:Email: abusecomplaints@markmonitor .com,Phone:+1.2086851750

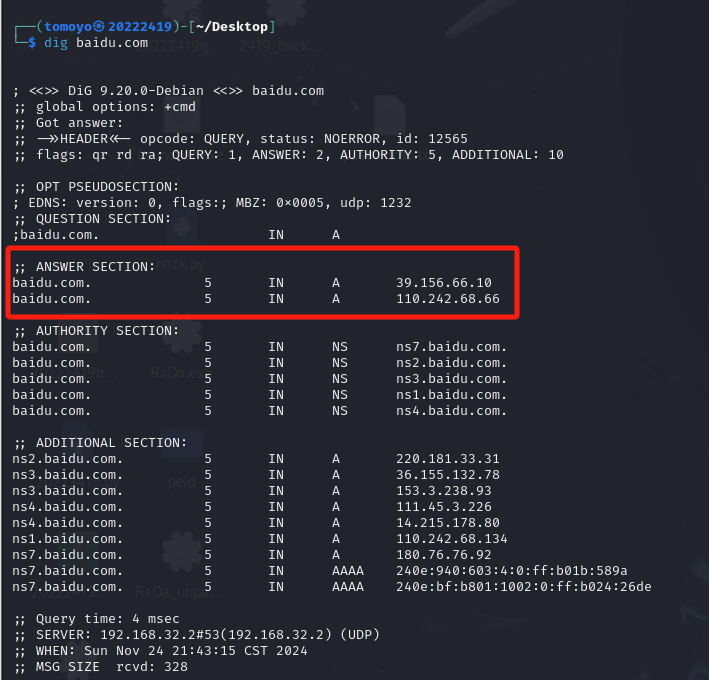

该域名对应IP地址

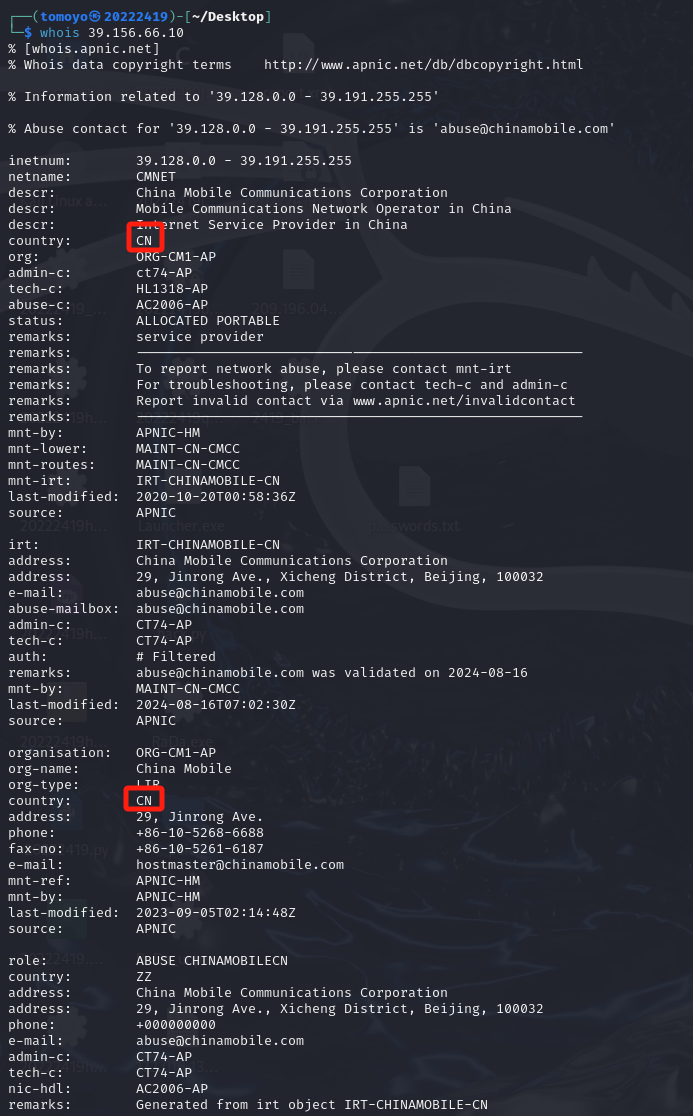

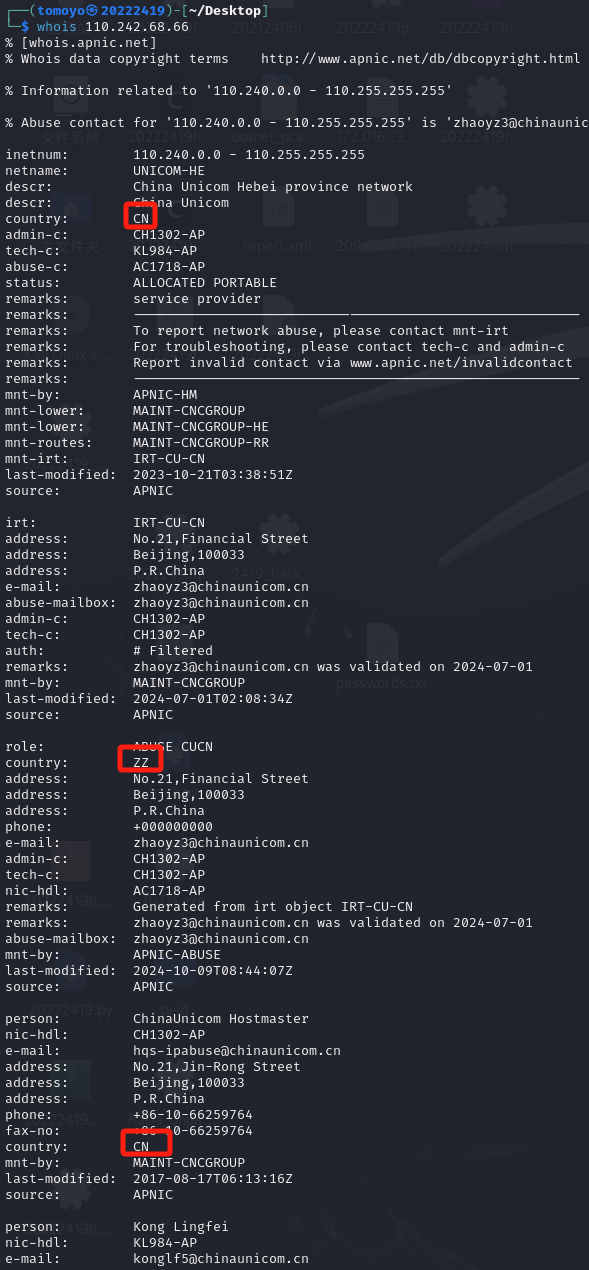

该域名有两个IP为39.156.66.10和110.242.68.66

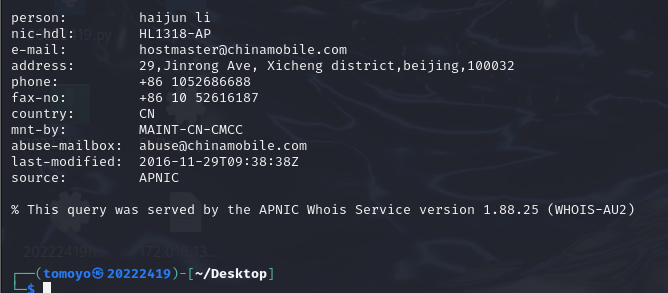

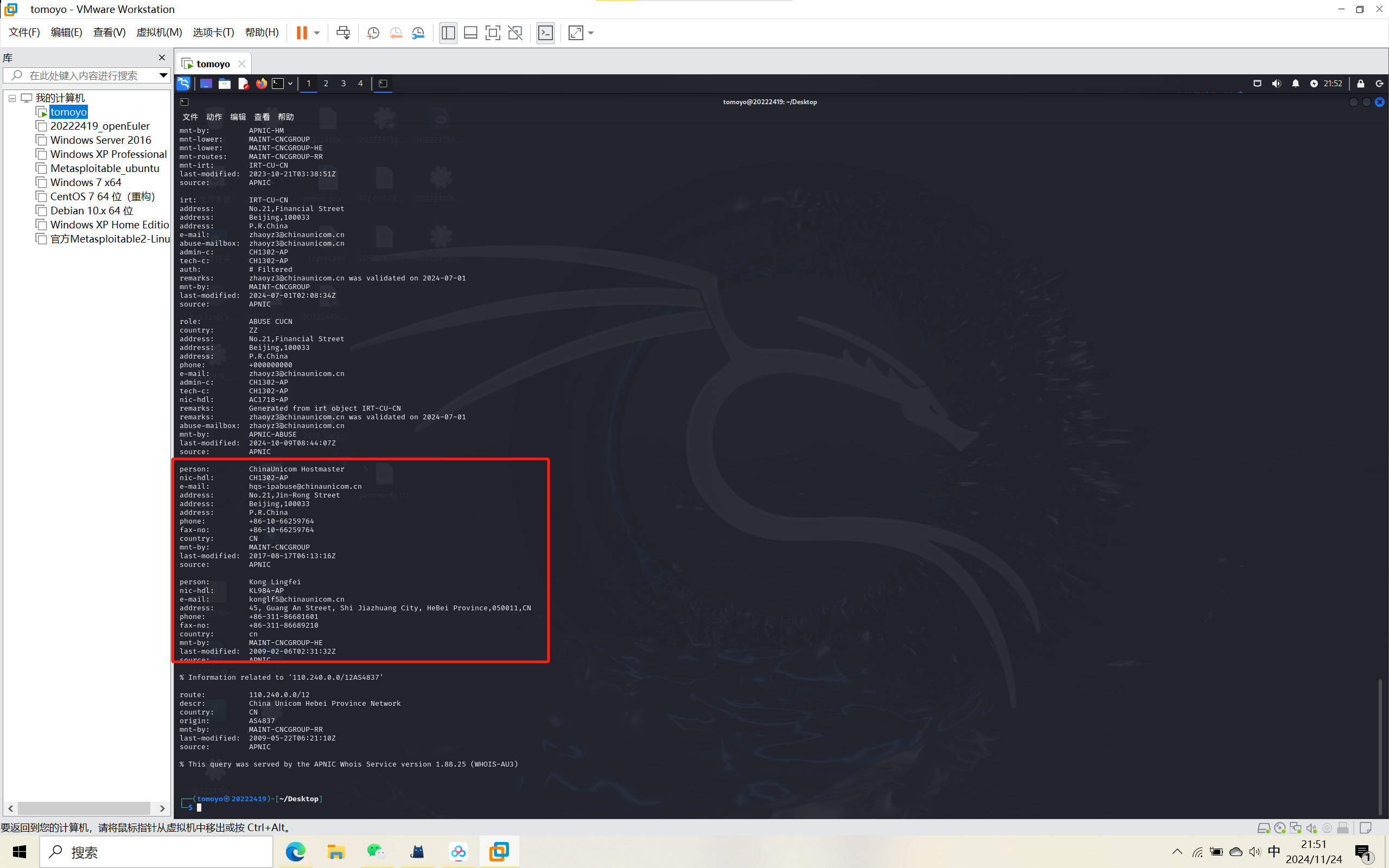

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

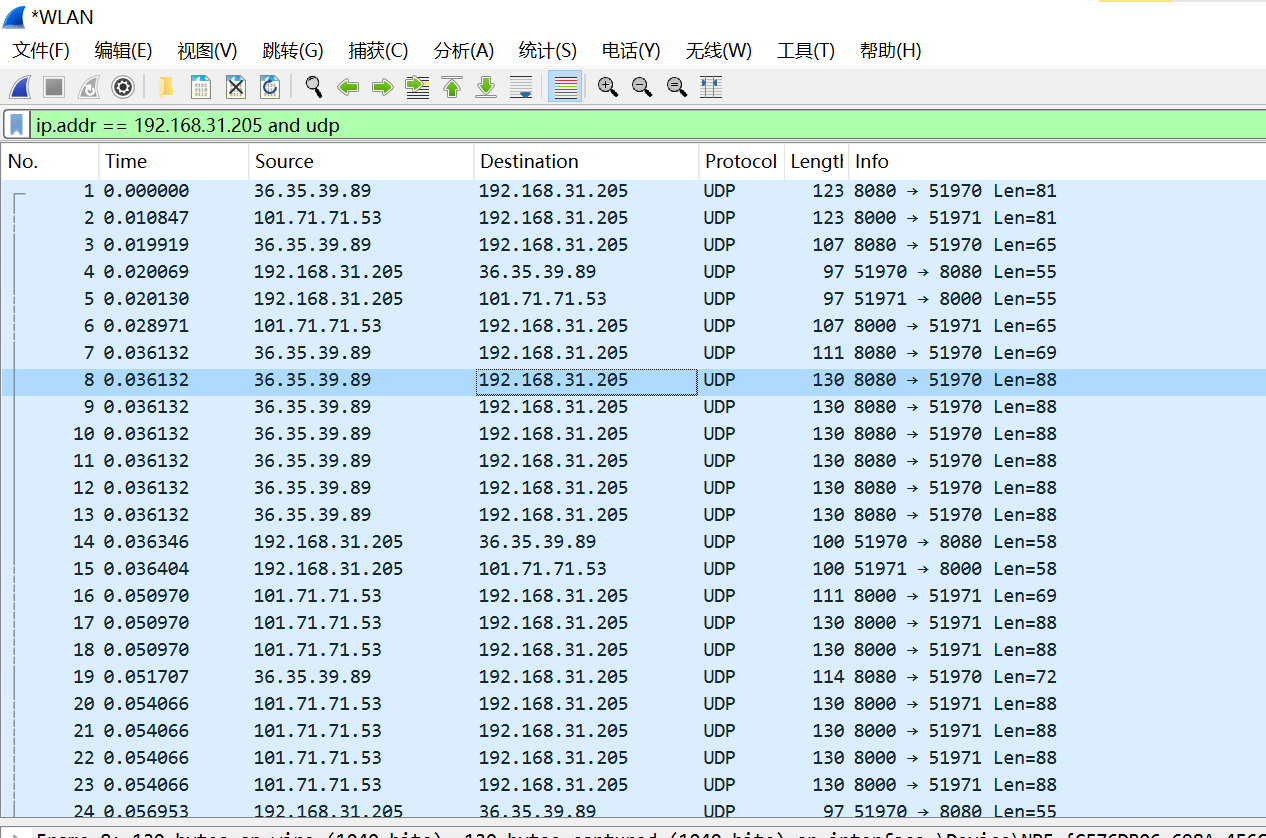

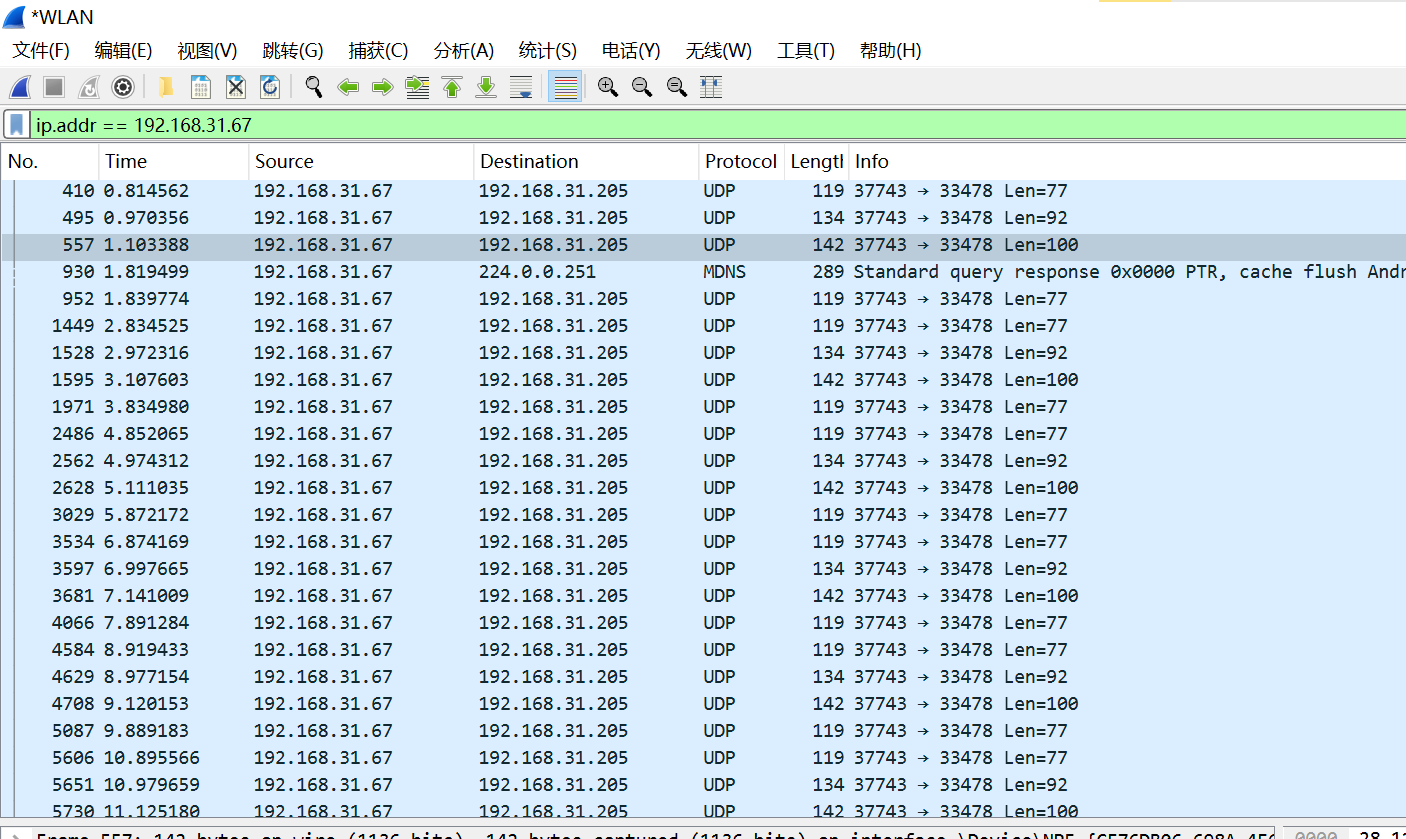

打开wireshark,通过拨打微信电话给室友。我的ip192.168.31.205,室友ip192.168.31.67。

发现并没有室友的ip,只有36.35.39.89 101.71.71.53,

搜索室友的ip发现是直接与我在同一局域网,因此无法定位。

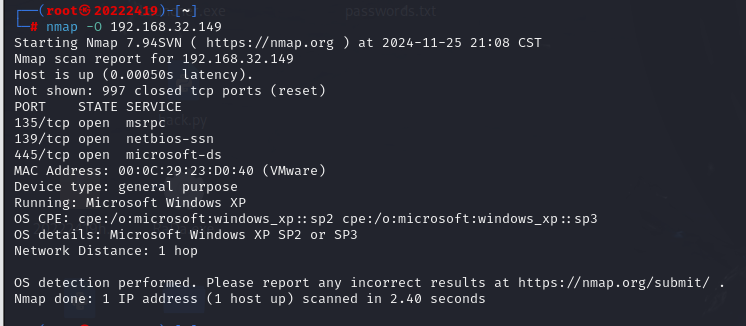

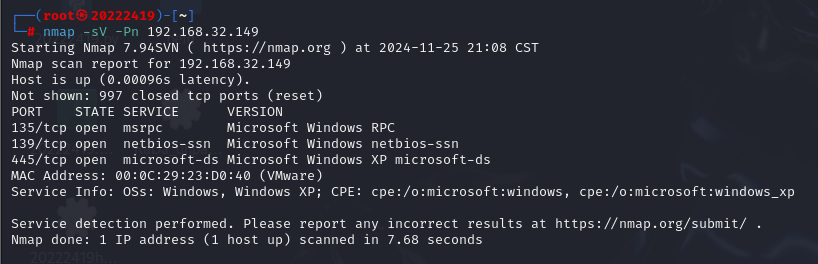

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

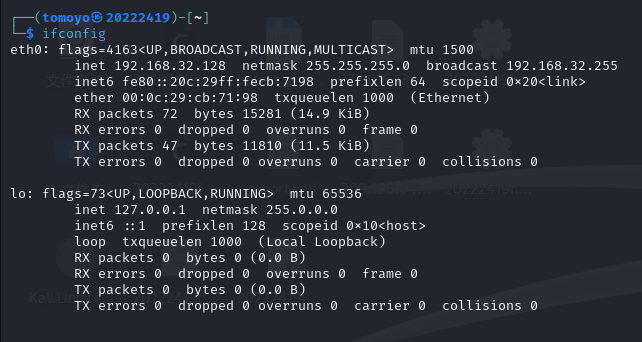

kali的IP:

靶机的IP:

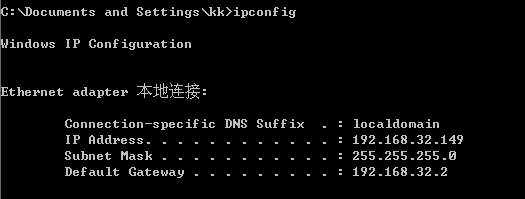

靶机IP地址是否活跃

由图可知靶机活跃

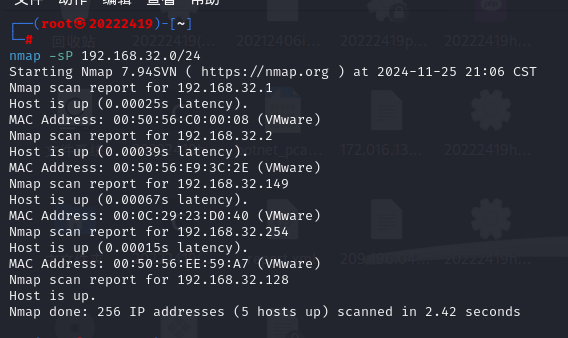

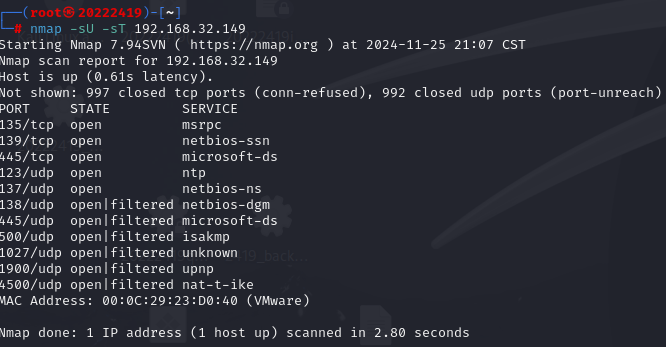

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

win xp系统

靶机上安装了哪些服务

开放的服务有msrpc,netbios-ssn,microsoft-ds

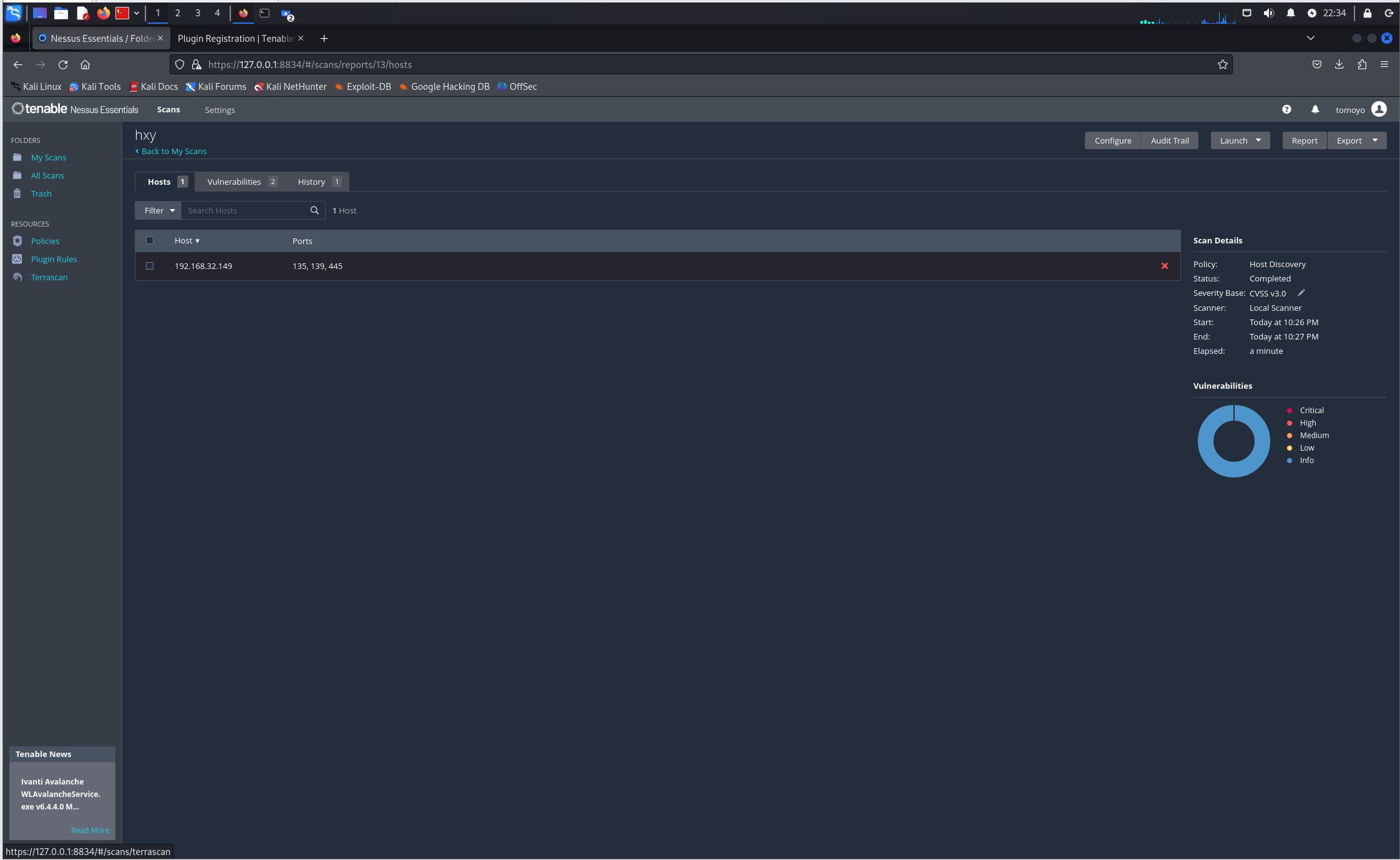

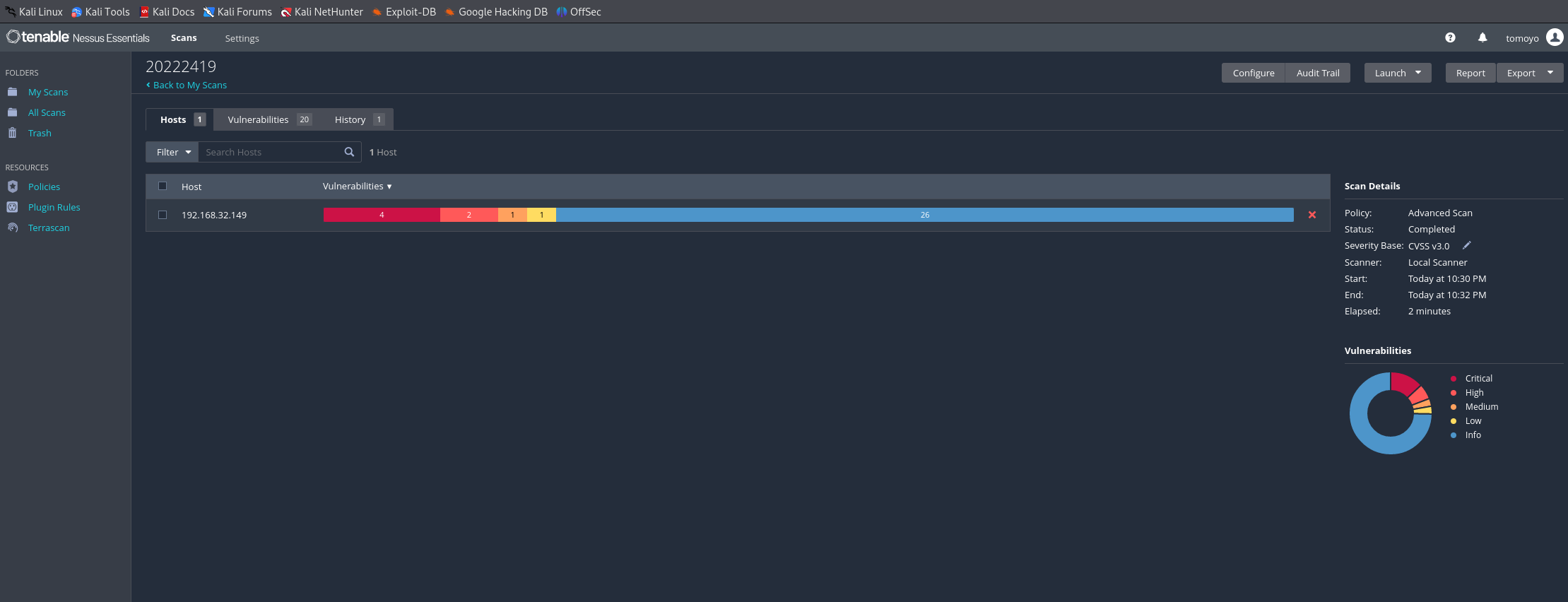

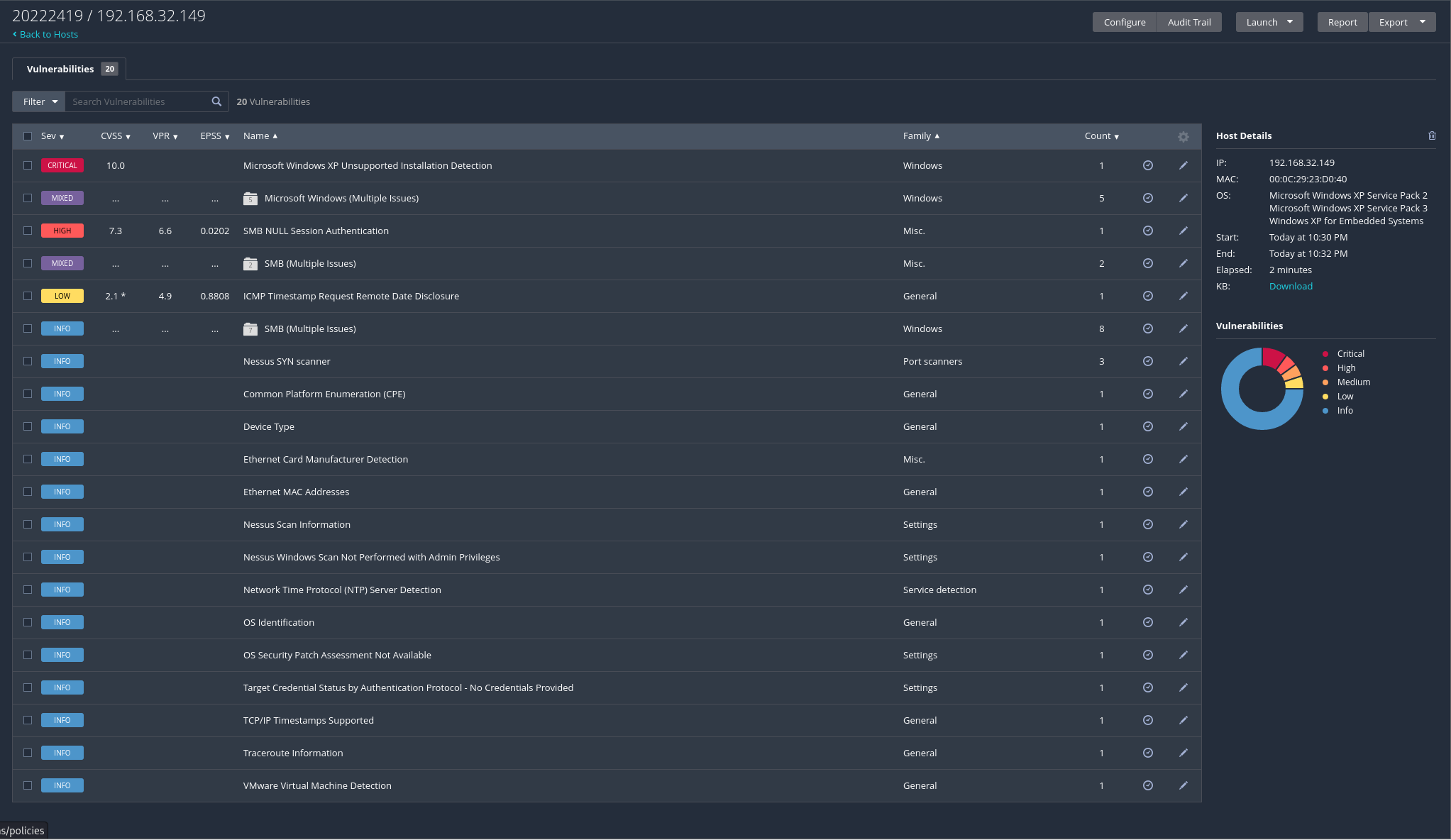

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

按照https://blog.csdn.net/weixin_48886225/article/details/140269127成功下载。

靶机上开放了哪些端口

开放了135,139,445端口

靶机各个端口上网络服务存在哪些安全漏洞

可知靶机有4个极严重的漏洞,2个高危漏洞,1个中危漏洞,1个低危漏洞。

你认为如何攻陷靶机环境,以获得系统访问权

1.利用SMB NULL Session Authentication来获取系统访问权

2.利用以下漏洞获取系统访问权

(5)

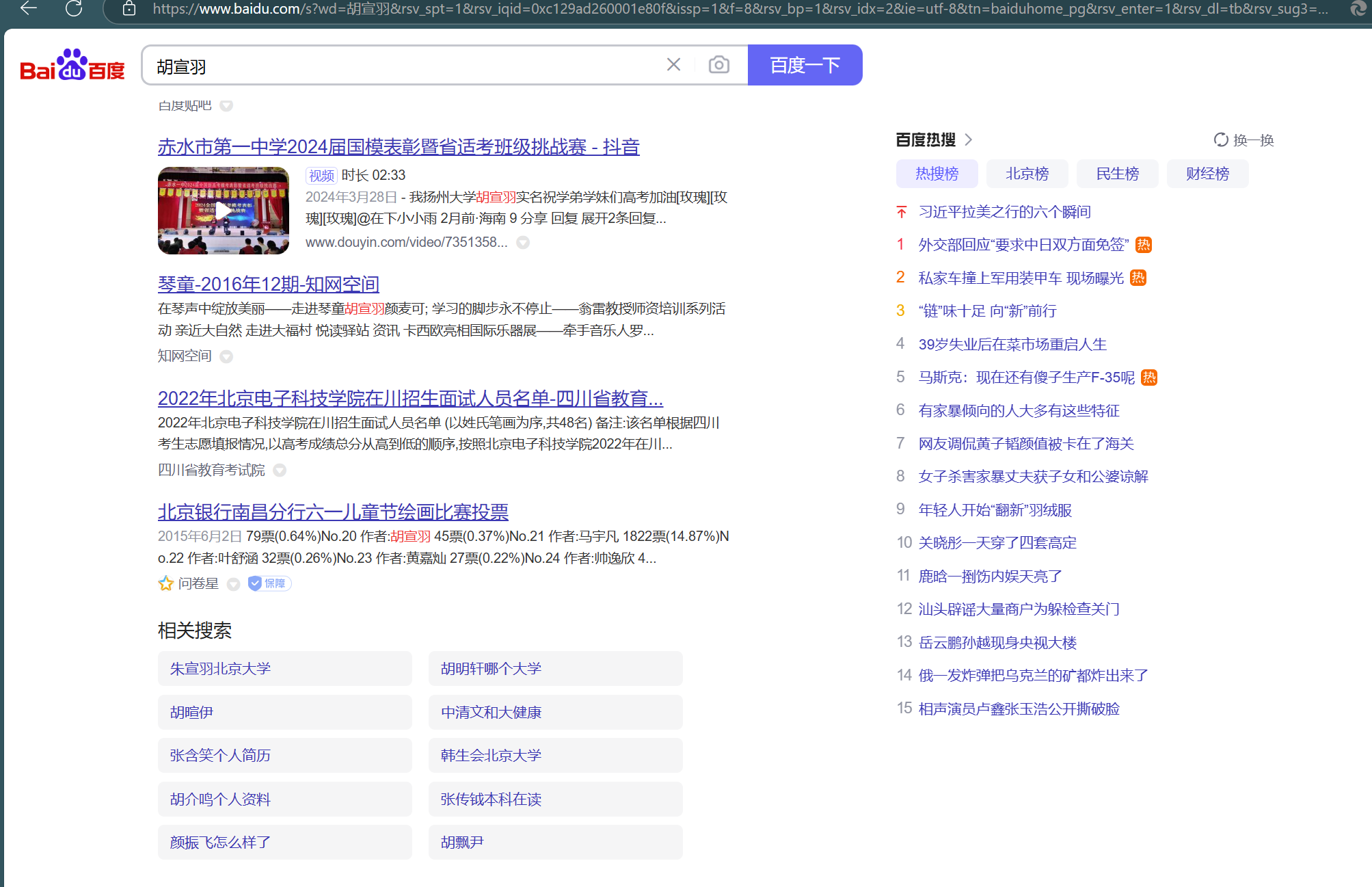

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜索姓名,原来我是琴童

找到了入学的面试名单

搜索学号,找到了之前写的作业

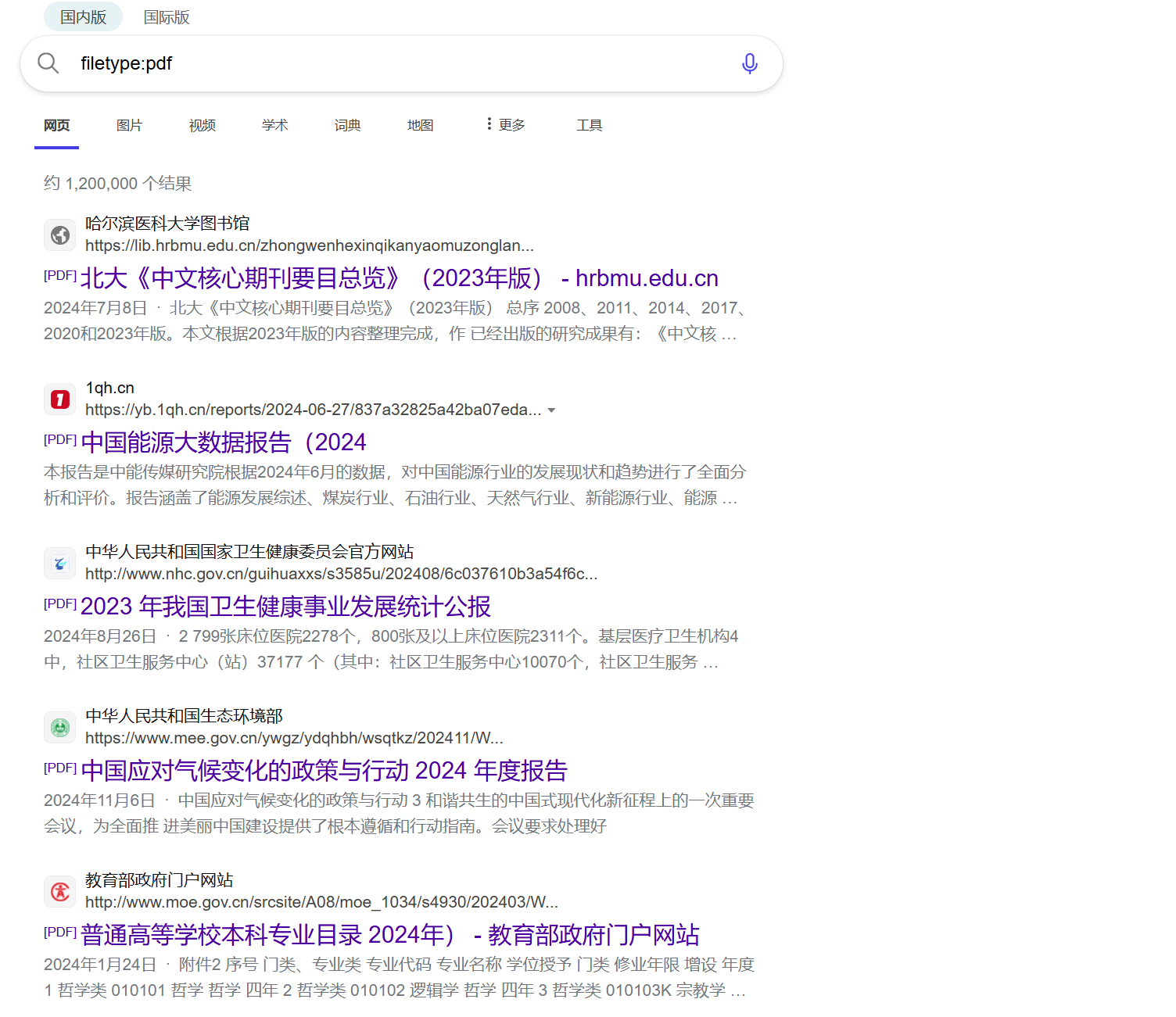

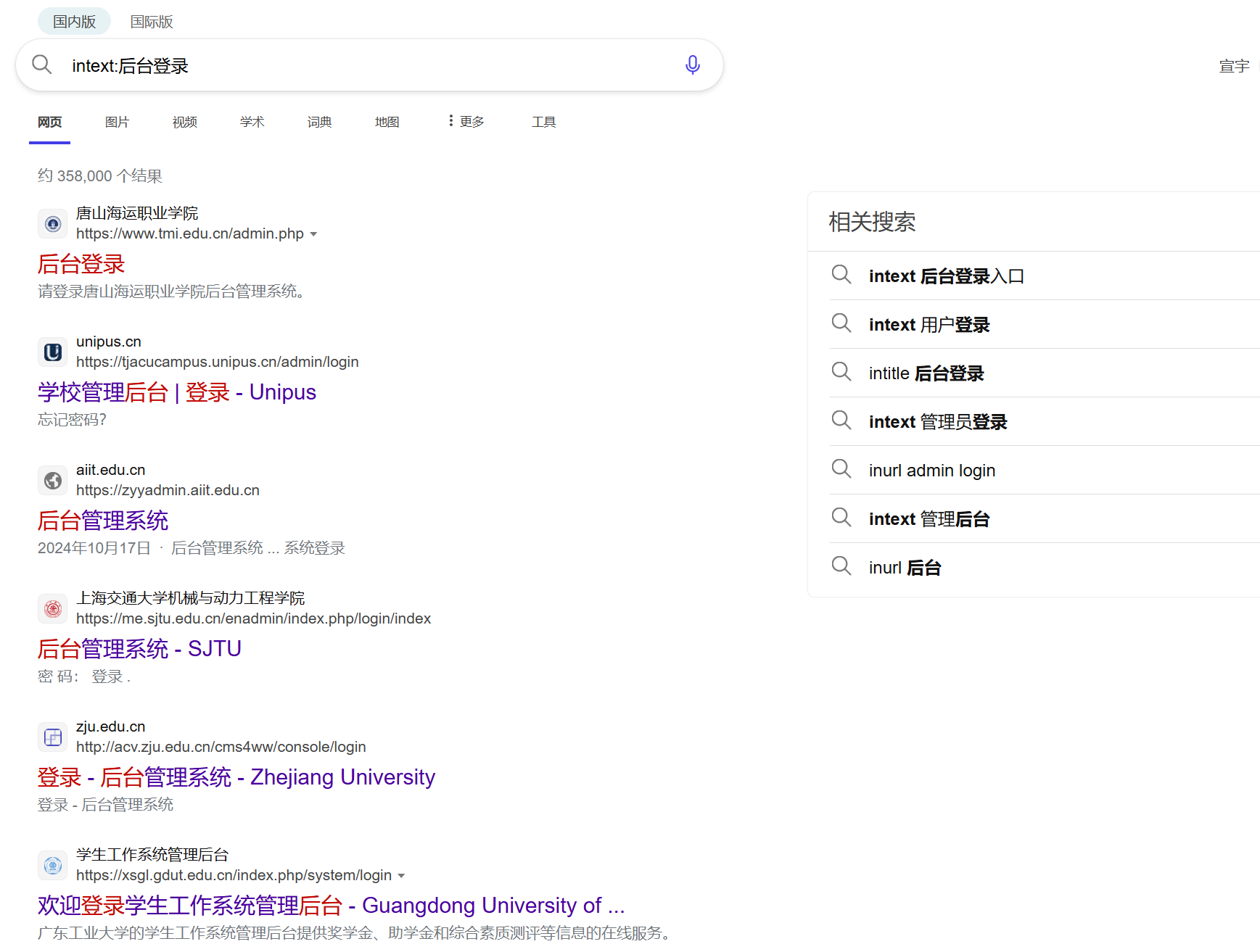

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1.filetype:pdf

2.intext:后台登录

3.inurl:admin.php

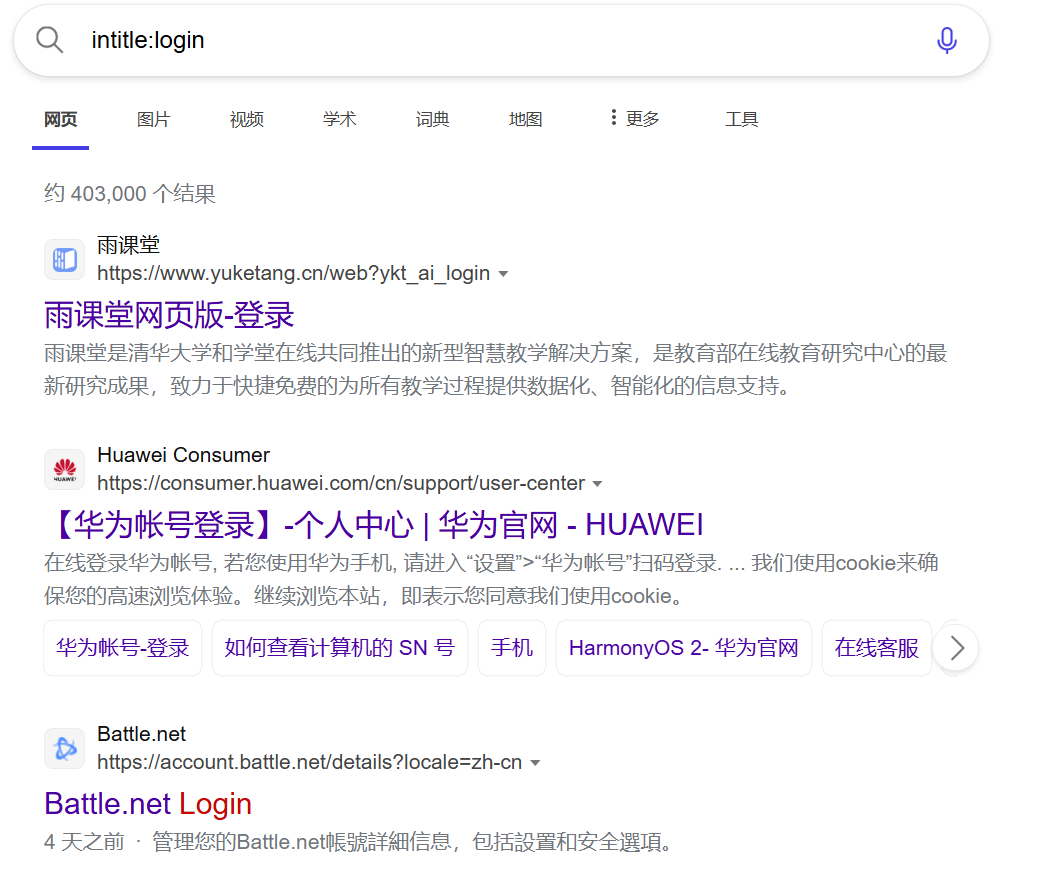

4.intitle:login

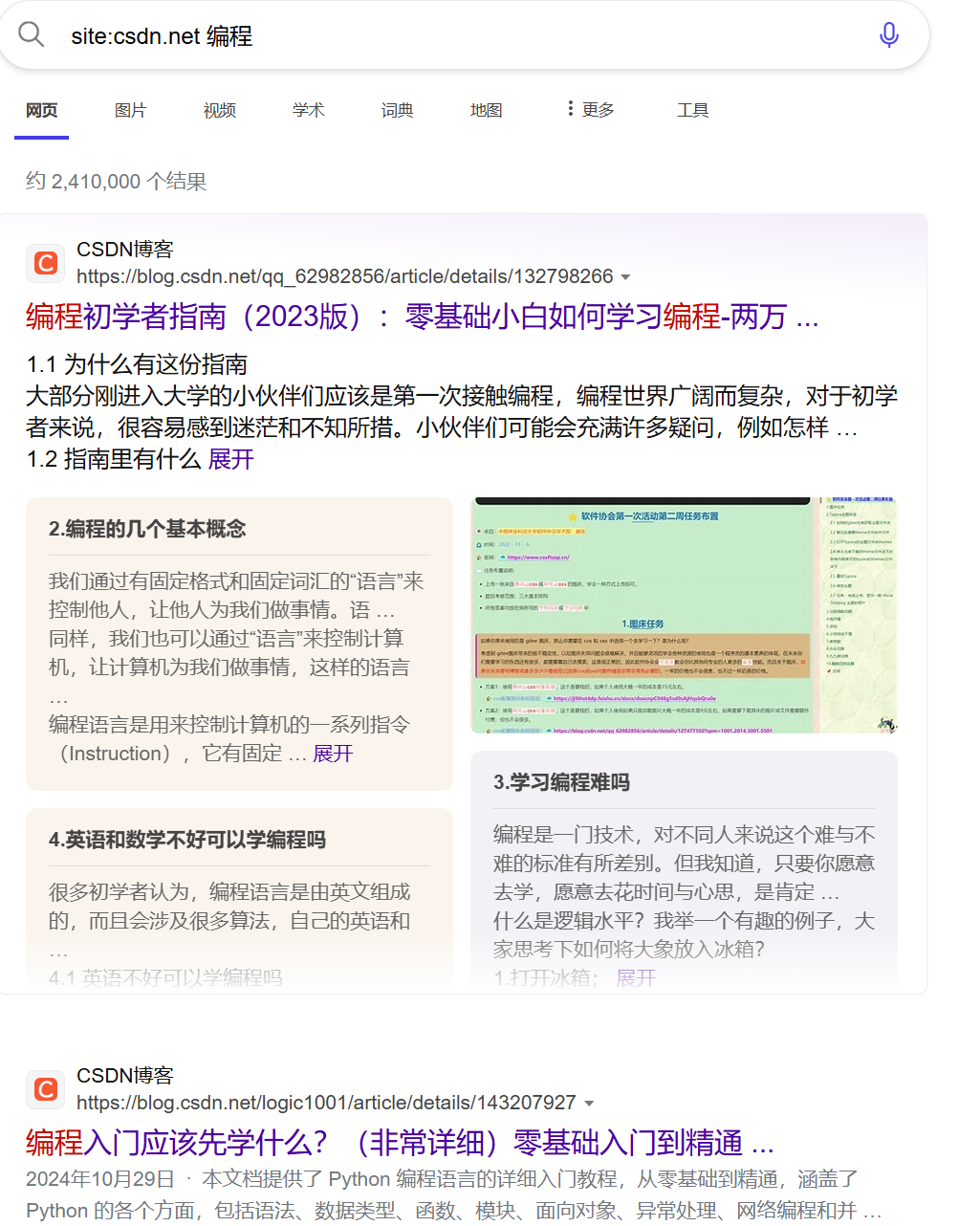

5.site:csdn.net 编程

6.网络安全 AND 防火墙

7.index of /mp3

8.define:黑客

9.inurl:data

10."网络安全漏洞"

3.问题及解决方案

- 问题1:Nessus插件下载失败

- 问题1解决方案:并没有失败,是因为kali1的性能不好,所以花费了较长时间安装。

4.学习感悟、思考等

通过本次实验,我掌握了几种查询网站域名信息的工具,这些工具能迅速收集网站相关资料,其过程类似于黑客攻击前进行的社会工程学信息收集阶段。为了有效防范黑客攻击,在网站构建时需谨慎把握信息公开的度,以此降低被入侵的风险。此外,电脑系统的定期更新至关重要。例如,像Windows XP这样已停止更新的系统,会积累大量未修复的漏洞,使用时极易遭受攻击。在实验过程中,我们使用Nmap和Nessus等工具扫描Windows XP系统,发现了多处漏洞,并利用Metasploit轻易获得了系统的shell权限,甚至实现了监控功能。由此可见,及时更新系统不可或缺,同时,关闭不必要的端口也是预防攻击的有效策略。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步