这道题有点绕,还是得耐心点。(个人讲的也不是很好,如果有错的话还原谅,欢迎指出)

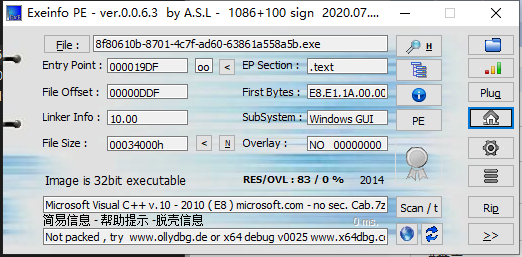

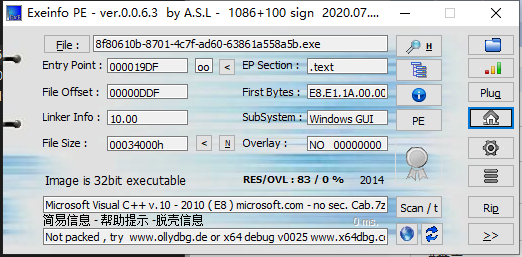

查壳

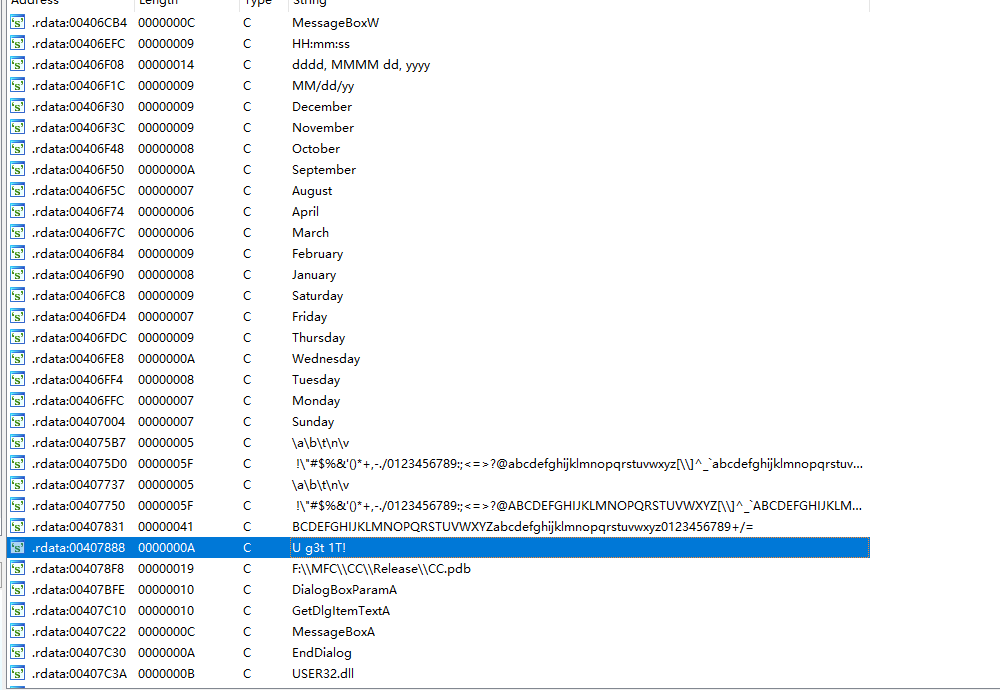

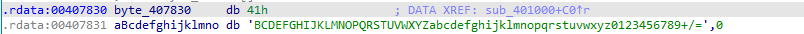

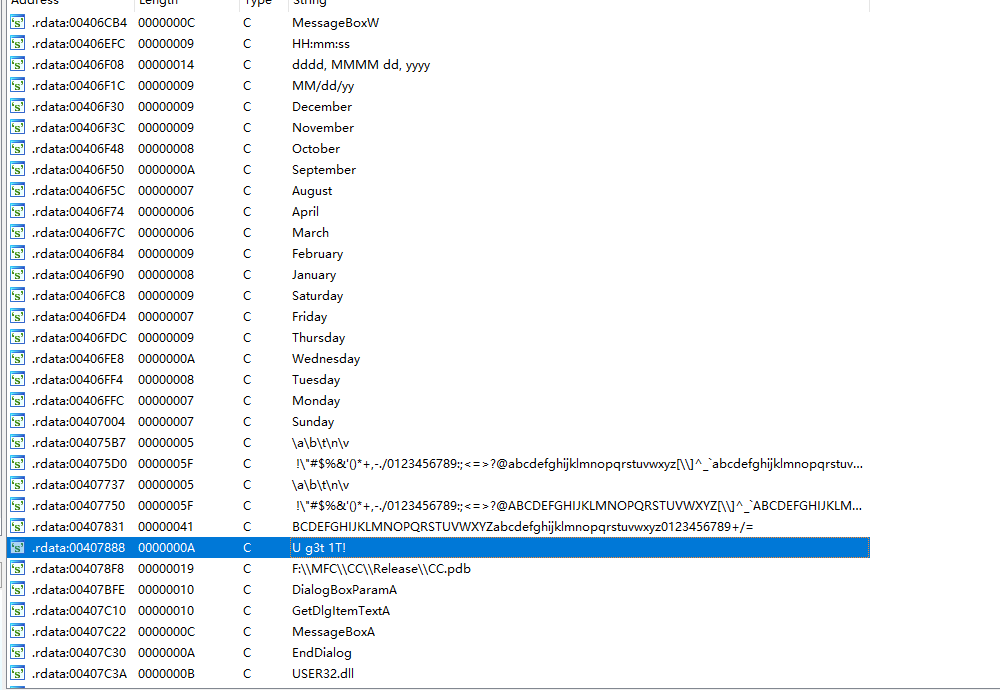

32位,进IDA,找主函数,发现没有,但在查找的时候发现有个有点类似加密过后的字符串

进去瞅瞅

INT_PTR __stdcall DialogFunc(HWND hDlg, UINT a2, WPARAM a3, LPARAM a4)

{

const char *v4; // esi

const char *v5; // edi

int v7[2]; // [esp+8h] [ebp-20030h] BYREF

int v8; // [esp+10h] [ebp-20028h]

int v9; // [esp+14h] [ebp-20024h]

int v10; // [esp+18h] [ebp-20020h]

int v11; // [esp+1Ch] [ebp-2001Ch]

int v12; // [esp+20h] [ebp-20018h]

int v13; // [esp+24h] [ebp-20014h]

int v14; // [esp+28h] [ebp-20010h]

int v15; // [esp+2Ch] [ebp-2000Ch]

int v16; // [esp+30h] [ebp-20008h]

CHAR String[65536]; // [esp+34h] [ebp-20004h] BYREF

char v18[65536]; // [esp+10034h] [ebp-10004h] BYREF

if ( a2 == 272 )

return 1;

if ( a2 != 273 )

return 0;

if ( (_WORD)a3 == 1001 )

{

memset(String, 0, 0xFFFFu);

GetDlgItemTextA(hDlg, 1000, String, 0xFFFF);

if ( strlen(String) == 8 )

{

v7[0] = 90;

v7[1] = 74;

v8 = 83;

v9 = 69;

v10 = 67;

v11 = 97;

v12 = 78;

v13 = 72;

v14 = 51;

v15 = 110;

v16 = 103;

sub_4010F0(v7, 0, 10);

memset(v18, 0, 0xFFFFu);

v18[0] = String[5];

v18[2] = String[7];

v18[1] = String[6];

v4 = (const char *)sub_401000(v18, strlen(v18));

memset(v18, 0, 0xFFFFu);

v18[1] = String[3];

v18[0] = String[2];

v18[2] = String[4];

v5 = (const char *)sub_401000(v18, strlen(v18));

if ( String[0] == v7[0] + 34

&& String[1] == v10

&& 4 * String[2] - 141 == 3 * v8

&& String[3] / 4 == 2 * (v13 / 9)

&& !strcmp(v4, "ak1w")

&& !strcmp(v5, "V1Ax") )

{

MessageBoxA(hDlg, "U g3t 1T!", "@_@", 0);

}

}

return 0;

}

if ( (_WORD)a3 != 1 && (_WORD)a3 != 2 )

return 0;

EndDialog(hDlg, (unsigned __int16)a3);

return 1;

}

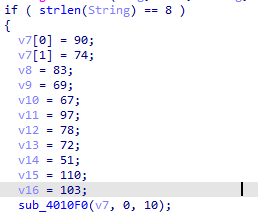

首先我们先看有没有正确输出的判断语句,(很明显,没找到)但是,我们找到了个类似的语句(盲猜一手应该是解题的关键,反正也没找到什么有用的信息,错了我们再找就是了,但是如果刚好就是这个呢?是吧,总得尝试尝试,做题本来就是主打的耐心。一起加油吧):

里边涉及了String和v7,v8,v13,v4,v5。那么我们去找这几个变量,看看它都干了什么:

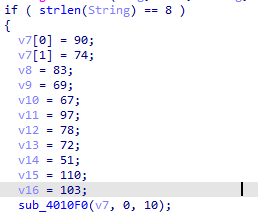

说是如果String == 8(有没有可能这玩意就是flag呢?而且长度为8),那么对如上的变量进行赋值(这里却有11个字符(v7一个人拿了两个))把他们连起来看:“ZJSECaNH3ng”,再看看有一个方法sub_4010F0,进去看看是个啥:

int __cdecl sub_4010F0(int a1, int a2, int a3)

{

int result; // eax

int i; // esi

int v5; // ecx

int v6; // edx

result = a3;

for ( i = a2; i <= a3; a2 = i )

{

v5 = 4 * i;

v6 = *(_DWORD *)(4 * i + a1);

if ( a2 < result && i < result )

{

do

{

if ( v6 > *(_DWORD *)(a1 + 4 * result) )

{

if ( i >= result )

break;

++i;

*(_DWORD *)(v5 + a1) = *(_DWORD *)(a1 + 4 * result);

if ( i >= result )

break;

while ( *(_DWORD *)(a1 + 4 * i) <= v6 )

{

if ( ++i >= result )

goto LABEL_13;

}

if ( i >= result )

break;

v5 = 4 * i;

*(_DWORD *)(a1 + 4 * result) = *(_DWORD *)(4 * i + a1);

}

--result;

}

while ( i < result );

}

LABEL_13:

*(_DWORD *)(a1 + 4 * result) = v6;

sub_4010F0(a1, a2, i - 1);

result = a3;

++i;

}

return result;

}

加密(解密)方法,参数依次是(v7(字符串),0,10),那么也就是对刚才被赋值所有变量进行一个加密(解密)过程。(为什么是所有,而不只是v7呢,仔细看看以上变量的内存分布,就可以知道他们是挨在一起的,而sub_4010F0方法刚好又是对连续的内存进行10次操作,所以是全部而不是只有v7),话不多说,解析方法 --> 写脚本咯:

int sub_4010F0(char* a1, int a2, int a3)

{

int result; // eax

int i; // esi

int v5; // ecx

int v6; // edx

result = a3;

for ( i = a2; i <= a3; a2 = i )

{

v5 = i;

v6 = a1[i];

if ( a2 < result && i < result )

{

do

{

if ( v6 > a1[result] )

{

if ( i >= result )

break;

++i;

a1[v5] = a1[result];

if ( i >= result )

break;

while (a1[i] <= v6 )

{

if ( ++i >= result )

goto LABEL_13;

}

if ( i >= result )

break;

v5 = i;

a1[result] = a1[i];

}

--result;

}

while ( i < result );

}

LABEL_13:

a1[result] = v6;

sub_4010F0(a1, a2, i - 1);

result = a3;

++i;

}

return result;

}

int main(){

char v7[] ="ZJSECaNH3ng";

sub_4010F0(v7,0,10);

cout << v7;

}

有细心的人就会发现,脚本里的方法和伪代码中的不同,伪代码中如(4 * i + a1)等的在脚本中都是a1[i],少了 4* 这个玩意,为什么呢?

int的类型是占四个字节的,所以在伪代码中 4* 表示你要处理的是一个四个字节的数据,正如它定义的一样 int v7[2]。

但是在高级语言中,就不需要这玩意了,因为我们处理的是字符串中的char类型(也就是字符),遍历只需要根据它的下标遍历就好,如果还 4* 的话无疑是无法遍历完的。也就无法完成该脚本的加密(解密)。

运行脚本后我们发现得到一个新的字符串“3CEHJNSZagn”,这里注意,每个字符对应的变量是哪个,后边我们依旧是要用上的。(从左往右一一对应就好了)。

接着:

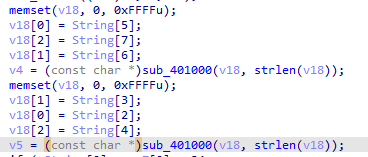

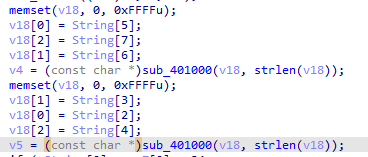

memset()方法一般都是用来初始化空间和大小的,就可以不用理了,重点关注v4、5的方法,因为后边判断的时候出现了这两和一个字符串比较。

sub_401000方法:跟进看看:

_BYTE *__cdecl sub_401000(int a1, int a2)

{

int v2; // eax

int v3; // esi

size_t v4; // ebx

_BYTE *v5; // eax

_BYTE *v6; // edi

int v7; // eax

_BYTE *v8; // ebx

int v9; // edi

int v10; // edx

int v11; // edi

int v12; // eax

int i; // esi

_BYTE *result; // eax

_BYTE *v15; // [esp+Ch] [ebp-10h]

_BYTE *v16; // [esp+10h] [ebp-Ch]

int v17; // [esp+14h] [ebp-8h]

int v18; // [esp+18h] [ebp-4h]

v2 = a2 / 3;

v3 = 0;

if ( a2 % 3 > 0 )

++v2;

v4 = 4 * v2 + 1;

v5 = malloc(v4);

v6 = v5;

v15 = v5;

if ( !v5 )

exit(0);

memset(v5, 0, v4);

v7 = a2;

v8 = v6;

v16 = v6;

if ( a2 > 0 )

{

while ( 1 )

{

v9 = 0;

v10 = 0;

v18 = 0;

do

{

if ( v3 >= v7 )

break;

++v10;

v9 = *(unsigned __int8 *)(v3 + a1) | (v9 << 8);

++v3;

}

while ( v10 < 3 );

v11 = v9 << (8 * (3 - v10));

v12 = 0;

v17 = v3;

for ( i = 18; i > -6; i -= 6 )

{

if ( v10 >= v12 )

{

*((_BYTE *)&v18 + v12) = (v11 >> i) & 0x3F;

v8 = v16;

}

else

{

*((_BYTE *)&v18 + v12) = 64;

}

*v8++ = byte_407830[*((char *)&v18 + v12++)];

v16 = v8;

}

v3 = v17;

if ( v17 >= a2 )

break;

v7 = a2;

}

v6 = v15;

}

result = v6;

*v8 = 0;

return result;

}

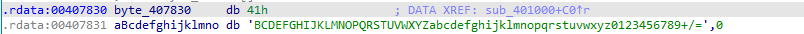

出现了位运算(盲猜一首base64,为啥?不确定再看看),我们又能看见一个函数byte_407830,跟进看看:

好了,妥了,base64的码表,就是base64的加密算法。那也就是说,将String的三个字符加密后得到v4,v5也一样。(为啥是三个,因为它就拿了三个字符给v18昂);

好了逆推(v4, "ak1w"),可知“ak1w”就是base64加密后得到的字符串,那么我们去解密它就能得到原来String的三个字符,v5同理,得到v4 = “jMp”,v5 = “WP1”

根据判断语句进行组装String,首先是v7[0] + 34 (这里注意,此时的v7[0] != 'Z',而是经过转化后的‘3’)作为第一个字符,也就是‘U’,接着第二个,转化后的v10,即‘J’,第三个是需要点数学小知识,移项就好了,得到‘W’(其实到这里就已经能知道String了,因为后边六个字符都是从v4和v5拿的,又知道了开头字母W)

那么flag{UJWP1jMp}收工。