xor

~它说附件有用????(没见用到)~

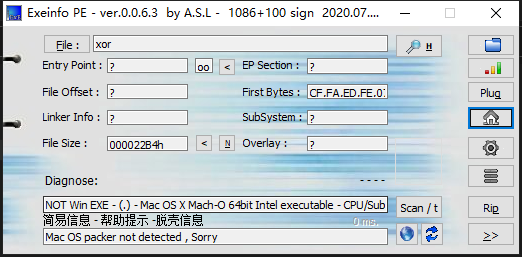

查壳

64位,进IDA,老方法(伪代码)

int __cdecl main(int argc, const char **argv, const char **envp)

{

int i; // [rsp+2Ch] [rbp-124h]

char __b[264]; // [rsp+40h] [rbp-110h] BYREF

memset(__b, 0, 0x100uLL);

printf("Input your flag:\n");

get_line(__b, 256LL);

if ( strlen(__b) != 33 )

goto LABEL_7;

for ( i = 1; i < 33; ++i )

__b[i] ^= __b[i - 1];

if ( !strncmp(__b, global, 0x21uLL) )

printf("Success");

else

LABEL_7:

printf("Failed");

return 0;

}

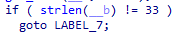

可以见到两重判断

第一重说的是,如果 __b 的长度没有33就不对

第二重说的是 __b 转化后如果不与 global 相同也不对,可以知道 global 是 flag 经过转化后得到的东西

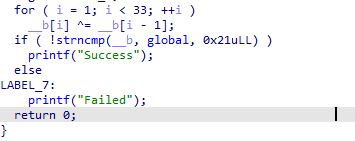

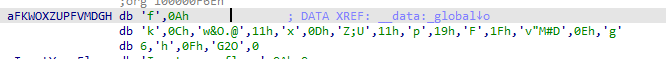

查看 global :dq offset aFKWOXZUPFVMDGH

很明显这玩意不是字符串,双击 aFKWOXZUPFVMDGH 进入

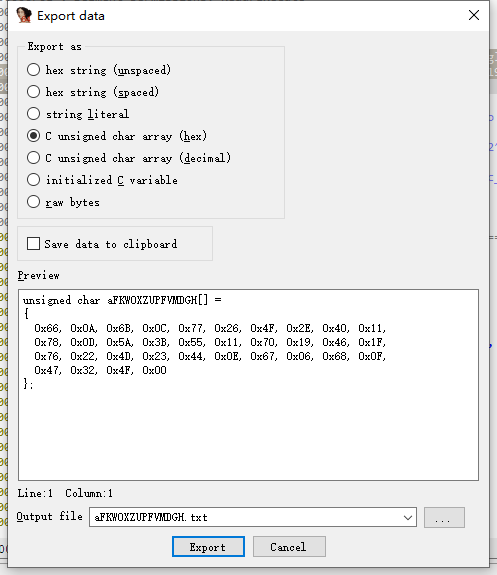

提取选中全部 db --> shift+e --> 保存文件

我们先看看 __b 怎么转化的:利用循环前一位和后一位按位异或了

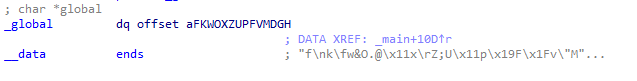

所以利用这个方法,用 global 还回去,写个脚本(根据它的写法,我们反着来就好了,这里用的是python)

st = [0x66, 0x0A, 0x6B, 0x0C, 0x77, 0x26, 0x4F, 0x2E, 0x40, 0x11,

0x78, 0x0D, 0x5A, 0x3B, 0x55, 0x11, 0x70, 0x19, 0x46, 0x1F,

0x76, 0x22, 0x4D, 0x23, 0x44, 0x0E, 0x67, 0x06, 0x68, 0x0F,

0x47, 0x32, 0x4F, 0x00]

flag = ''

for i in range(len(st) - 1, 0, -1):

st[i] ^= st[i - 1]

for i in range(33):

flag += chr(st[i])

print(flag)

浙公网安备 33010602011771号

浙公网安备 33010602011771号