4月学习

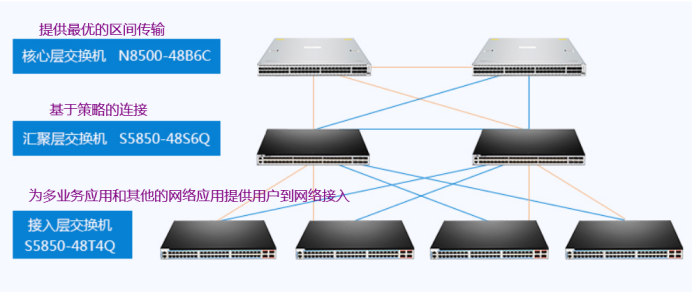

1. 汇聚层交换机:

汇聚层交换机是多台接入层交换机的汇聚点,作用是将接入节点统一出口,同样也做转发及选路。3层层次模型 1,接入层2,汇聚层 3,核心层

2. 态势感知

是一种基于环境的、动态、整体地洞悉安全风险的能力,是以安全大数据为基础,从全局视角提升对安全威胁的发现识别、理解分析、响应处置能力的一种方式,最终是为了决策与行动,是安全能力的落地。

https://support.huaweicloud.com/productdesc-sa/sa_01_0001.html

3.Trident

trident可以安全地分析出redis与redis cluster所有的big key,可以安全地删除匹配某个正则的所有KEY, 可以安全地dump出匹配某个正则的所有KEY的内容 trident解决了redis-cli --bigkeys抽样与list等复合类型的KEY不准确的问题, 也解决了现在某些同类型的工具速度慢的问题 在唯品会内部比较多应用的是扫描出所有redis/redis cluster中的big key, 扫描出匹配某个正则的KEY,dump特定的KEY的内容来进行debug

https://pkg.go.dev/github.com/d0bug/trident

4. 302状态码

要求客户端执行临时重定向(moved temporarily)。由于这样的定向是临时的,客户端应当继续向原有地址发送请求。只有在cache-control或expires中进行了指定才可缓存。

<?php header("Location: http://www.xxx.com");

301和302状态码都表示重定向,就是说浏览器在拿到服务器返回的这个状态码后会自动跳转到一个新的URL地址,这个地址可以从响应的Location首部中获取(用户看到的效果就是他输入的地址A瞬间变成了另一个地址B)。不同:301旧资源被永久移除了,302只是临时跳。

5.Apache Shiro Java反序列化漏洞

https://www.cnblogs.com/bmjoker/p/11650295.html 【可搭建环境】

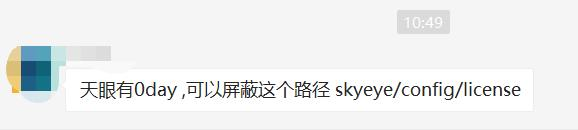

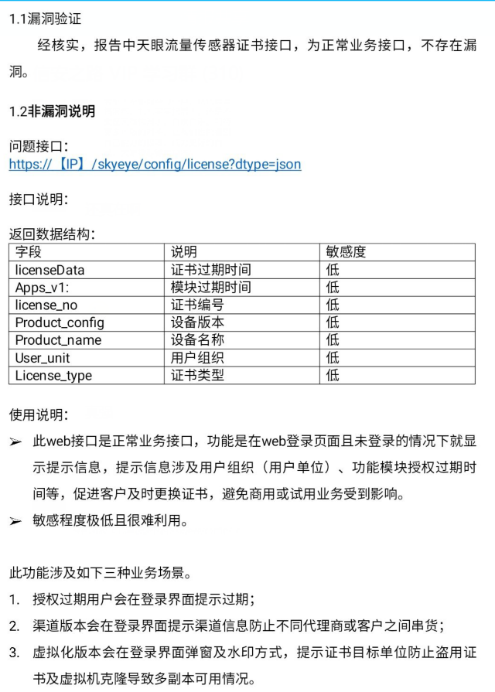

这个不算0day,因为这只是提供用户信息(证书、协议)的一个接口,相当于只涉及到奇安信对客户提供的“提醒”服务,而不涉及到关键业务。收集到信息,那也是一些基础信息,对攻击无价值。

6.报警威胁:发现shiro硬编码加密传输

当时看到以后,请求头没有特别的攻击行为,响应包有敏感消息传输,以为是遭受攻击。

这种告警类型只有一种,且为内网互通,则说明这只可能为员工内部信息传输。最重要的点是:请求头没有常规的误报,第二点看请求体,也是没有敏感信息,都是加密传输的东西;最后看响应体,没有敏感信息。

因此:这里的Shiro硬编码加密传输应该就是正常的业务数据流。

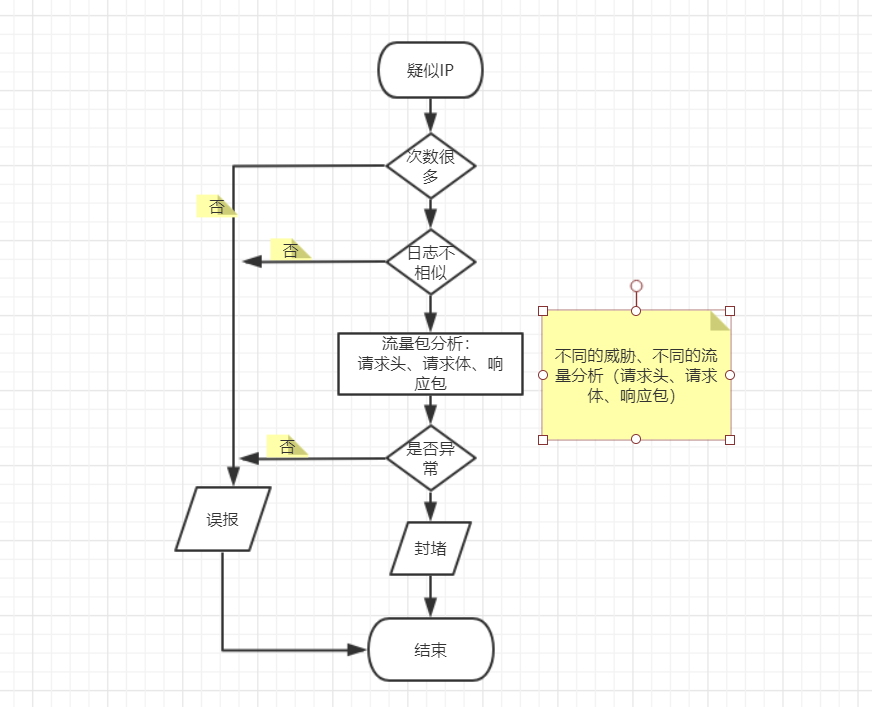

步骤:查看疑似IP的日志-判断 ;这里我做了一个简易的流程图。判断总算会了,这里我还有很多薄弱点:判断不同类型威胁的请求头是否含有真实攻击信息,将相应流量(信息、编码等)看懂。

浙公网安备 33010602011771号

浙公网安备 33010602011771号