CTF-1-web安全

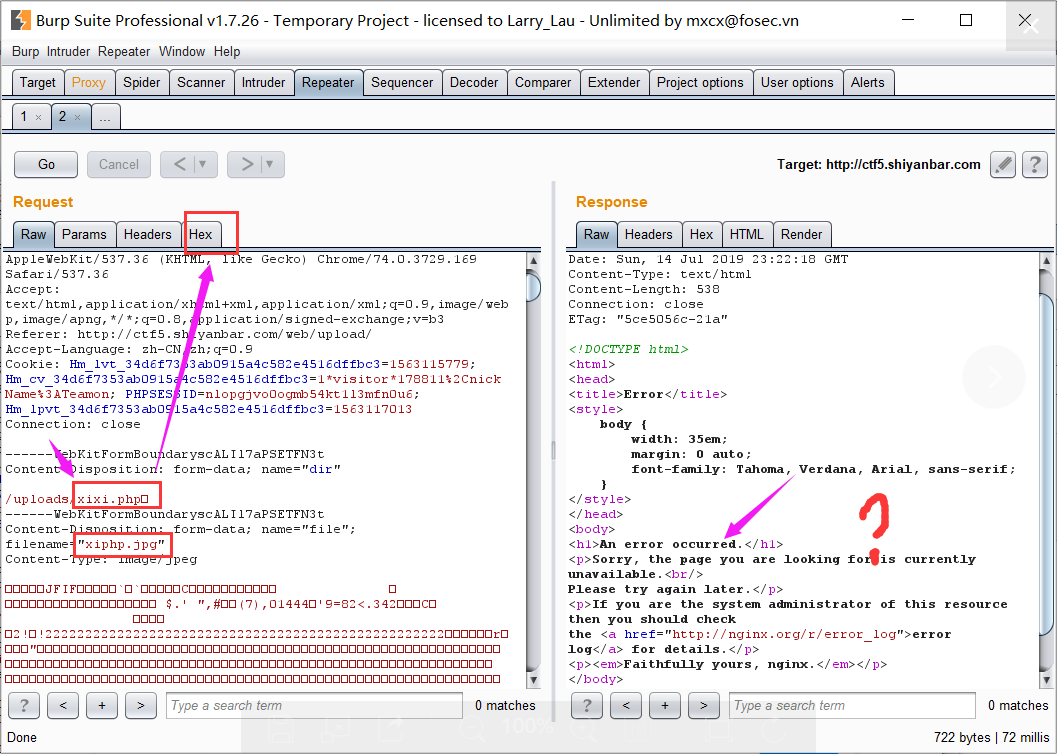

题1 上传绕过

http://www.shiyanbar.com/ctf/1781

%00截断嘛,使用路径加上修改hex值,使php代替原有的jpg文件

我严重怀疑是网站的问题。。呜呜呜

题2

知识点:

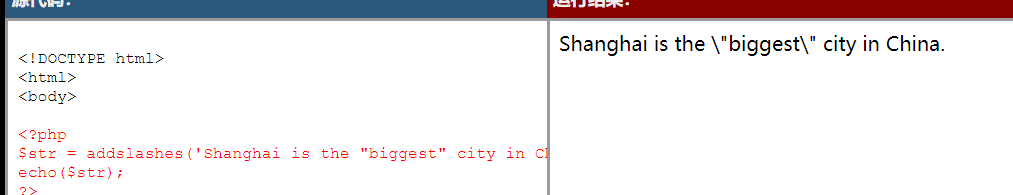

* 为什么我们要使用 \ (反斜线)转义?

原因:

addslashes函数,使用反斜线引用字符串;加了这个\以后,我们的很多符号就被转义为字符串了,注入会失败。

string addslashes(string $str) #返回字符串。该字符串为了数据库查询语句的需要,在某些字符前面加上了反斜线\\\\

这些字符串有:单引号、双引号,null,反斜线\

如何逃逸:(GBK宽字符注入):

\ 前面再加一个\(或者单数个),变成\\' ,这样第二个\就被转义了,逃出了限制;把\弄没;

因为在GBK中,两个%%为一个汉字,我们可以通过加URL编码,将 ’ 逃逸

==========分割线====做不来了====我还是照着视频写吧=====

https://blog.csdn.net/tc125/article/details/80302386

http://ctf5.shiyanbar.com/web/index_3.php

我爆到flag表那里就中断了,,不来了不来了,心累。。。

珍惜时间,只错一次