软考高项知识点汇总(二)

一、信息技术及其发展

1、计算机软件/硬件

(1)计算机硬件是指计算机系统中由电子、机械和光电元件等组成的各种物理装置的总称,

为计算机软件运行提供物质基础。

(2)计算机软件是指计算机系统中的程序及其文档,程序是计算任务的处理对象和处理规则

的描述;文档是为了便于了解程序所需的阐明性资料。

(3)硬件和软件互相依存,协同发展。硬件是软件赖以工作的物质基础,软件的正常工作是

硬件发挥作用的唯一途径。计算机系统必须要配备完善的软件系统才能正常工作,且充分发挥其硬

件的各种功能。两者密切交织发展,缺一不可。

2、计算机网络

(1)定义。计算机网络是将地理位置不同,并具有独立功能的多个计算机系统通过通信设备

和线路连接起来,且以功能完善的网络软件(网络协议、信息交换方式及网络操作系统等)实现网

络资源共享的系统。

(2)分类。按作用范围可划分为个人局域网(PAN)、局域网(LAN)、城域网(MAN)、广

域网(WAN)、公用网、专用网。

(3)网络协议。为计算机网络中进行数据交换而建立的规则、标准或约定的集合。由三个要

素即语义、语法和时序组成。

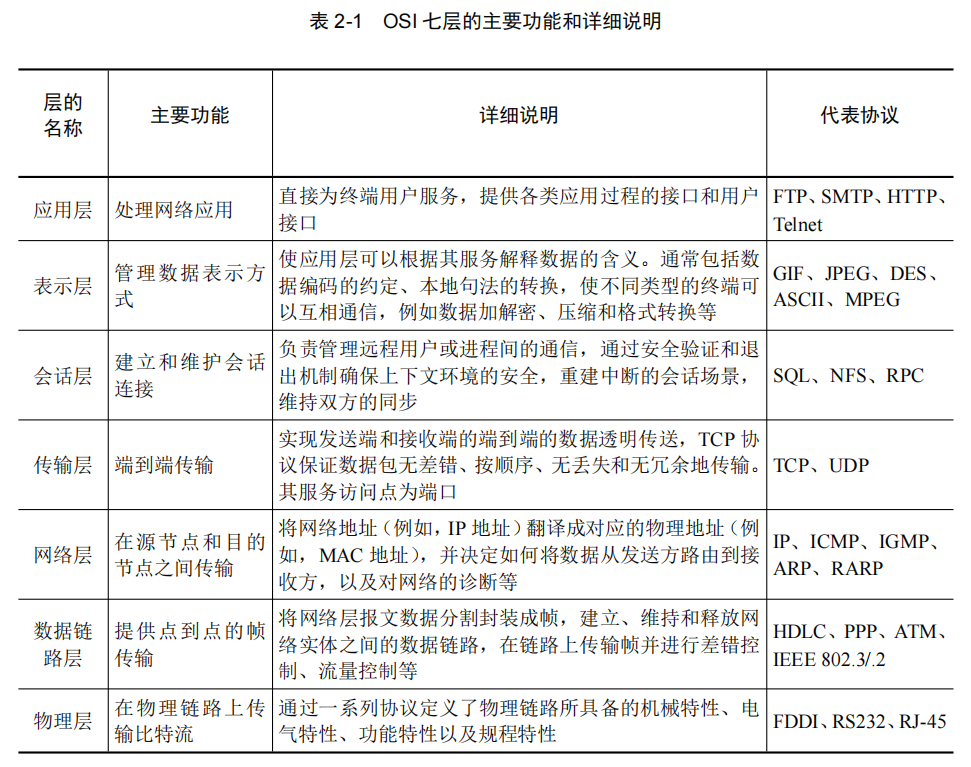

(4)网络标准协议(Open Systems Interconnection,OSI)。OSI 是一个标准的协议框架,采用

分层设计的技术,共分为七层,每层提供一个规范和指引,由各厂家分别提出具体的协议来实现,

具体见表 2-1。

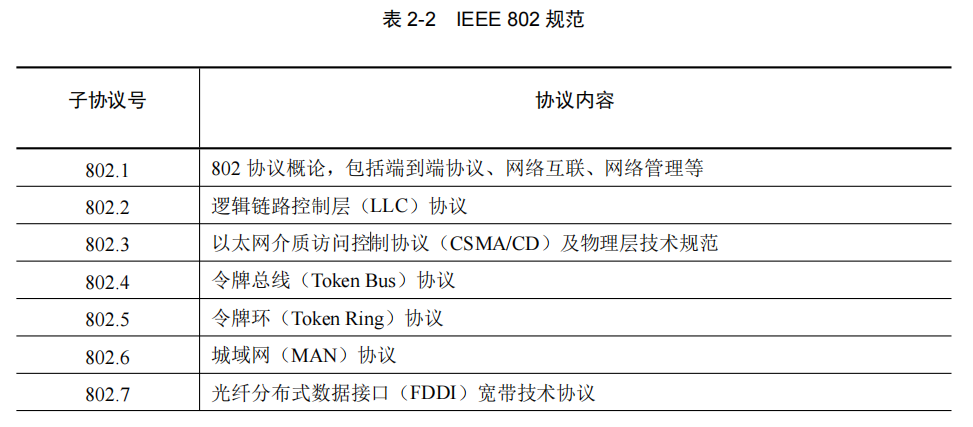

(5)IEEE 802 规范见表 2-2。

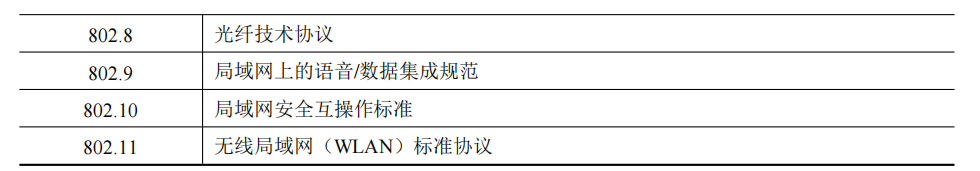

(6)TCP/IP 协议,是 Internet 的核心,与 OSI 体系结构的对应关系如图 2-2 所示。

(7)软件定义网络(Software Defined Network,SDN)。

1)SDN 是一种新型网络创新架构,是网络虚拟化的一种实现方式,它可通过软件编程的形式

定义和控制网络,其通过将网络设备的控制面与数据面分离开来,从而实现了网络流量的灵活控制,

使网络变得更加智能,为核心网络及应用的创新提供了良好的平台。

2)SDN 的整体架构由下到上(由南到北)分为数据平面、控制平面和应用平面。

a. 数据平面由交换机等网络通用硬件组成,各个网络设备之间通过不同规则形成的 SDN 数据

通路连接。

b. 控制平面包含了逻辑上为中心的 SDN 控制器,它掌握着全局网络信息,负责各种转发规则

的控制。

c. 应用平面包含着各种基于 SDN 的网络应用,用户无须关心底层细节就可以编程、部署新应用。

3)SDN 中的接口具有开放性,以控制器为逻辑中心,南向接口负责与数据平面进行通信,北

向接口负责与应用平面进行通信,东西向接口负责多控制器之间的通信。

(8)第五代移动通信技术(5G)。

1)5G 是具有高速率、低时延和大连接特点的新一代移动通信技术。

2)5G 的三大类应用场景,即增强移动宽带(eMBB)、超高可靠低时延通信(uRLLC)和海

量机器类通信(mMTC)。

3)在频段方面,5G 同时支持中低频和高频频段。其中,中低频满足覆盖和容量需求,高频满

足在热点区域提升容量的需求,5G 针对中低频和高频设计了统一的技术方案,并支持百兆赫兹的

基础带宽。为了支持高速率传输和更优覆盖,5G 采用 LDPC、Polar 新型信道编码方案、性能更强

的大规模无线技术等。5G 采用短帧、快速反馈、多层/多站数据重传等技术。

3、存储和数据库

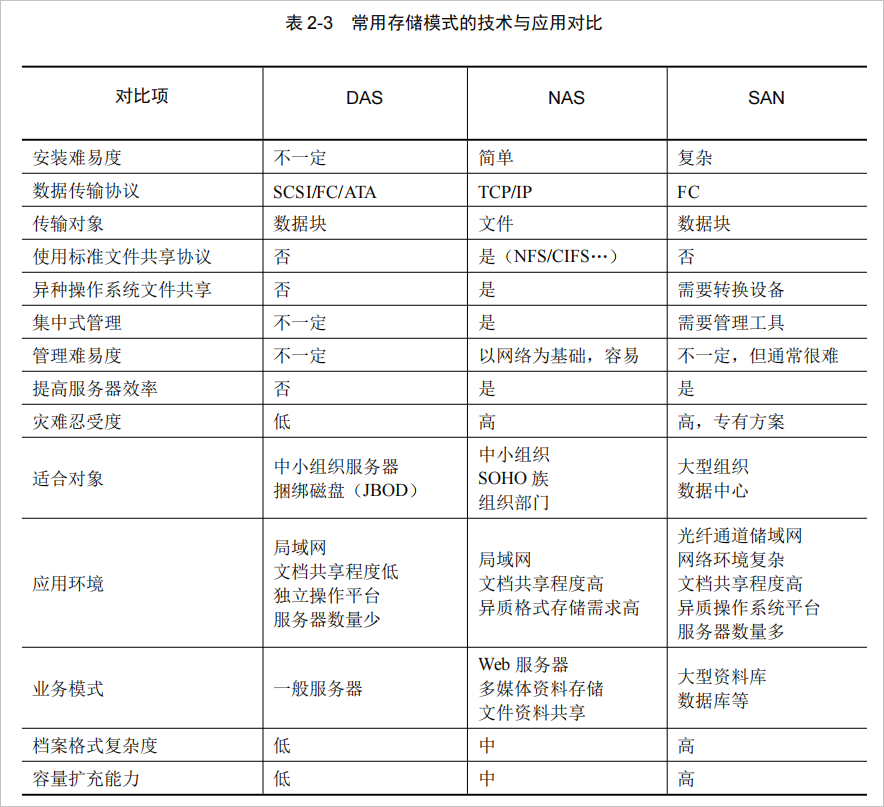

(1)存储技术的分类。外挂存储根据连接的方式分为直连式存储(Direct-Attached Storage,

DAS)和网络化存储(Fabric-Attached Storage,FAS)。网络化存储根据传输协议又分为网络接入

存储(Network Attached Storage,NAS)和存储区域网络(Storage Area Network,SAN)。常用存

储模式的技术与应用对比见表 2-3。

(2)存储虚拟化(Storage Virtualization)。

1)存储虚拟化是“云存储”的核心技术之一。它带给人们直接的好处是提高了存储利用率,

降低了存储成本,简化了大型、复杂、异构的存储环境的管理工作。

2)存储虚拟化使存储设备能够转换为逻辑数据存储,隐藏了每个存储设备的特性,形成一个

统一的模型,为虚拟机提供磁盘。

3)存储虚拟化技术帮助系统管理虚拟基础架构存储资源,提高资源利用率和灵活性,提高应

用正常运行时间。

(3)绿色存储(Green Storage)。

1)绿色存储是一个系统设计方案,贯穿于整个存储设计过程,包含存储系统的外部环境、存

储架构、存储产品、存储技术、文件系统和软件配置等多方面因素。

2)绿色存储技术的最终目的是提高所有网络存储设备的能源效率,用最少的存储容量来满足业务

需求,从而消耗最低的能源。以绿色理念为指导的存储系统最终是存储容量、性能、能耗三者的平衡。

3)存储分享技术通过删除重复数据、自动精简配置,可以提高存储利用率、降低建设成本和

运行成本。

(4)数据结构模型。

1)数据结构模型是数据库系统的核心,描述了在数据库中结构化和操纵数据的方法。

a. 模型的结构部分规定了数据如何被描述(例如树、表等)。

b. 模型的操纵部分规定了数据的添加、删除、显示、维护、打印、查找、选择、排序和更新

等操作。

2)常见的数据结构模型有三种:层次模型、网状模型和关系模型,层次模型和网状模型又统

称为格式化数据模型,关系模型则是非格式化数据模型。

a. 层次模型是数据库系统最早使用的一种模型,它用“树”结构表示实体集之间的关联,其

中实体集(用矩形框表示)为节点,而树中各节点之间的连线表示它们之间的关联。

b. 网状数据库系统采用网状模型作为数据的组织方式。网状模型用网状结构表示实体类型及

其实体之间的联系。网状模型是一种可以灵活地描述事物及其之间关系的数据库模型。

c. 关系模型是在关系结构的数据库中用二维表格的形式表示实体以及实体之间的联系的模

型。关系模型中无论是实体还是实体间的联系均由单一的结构类型关系来表示。

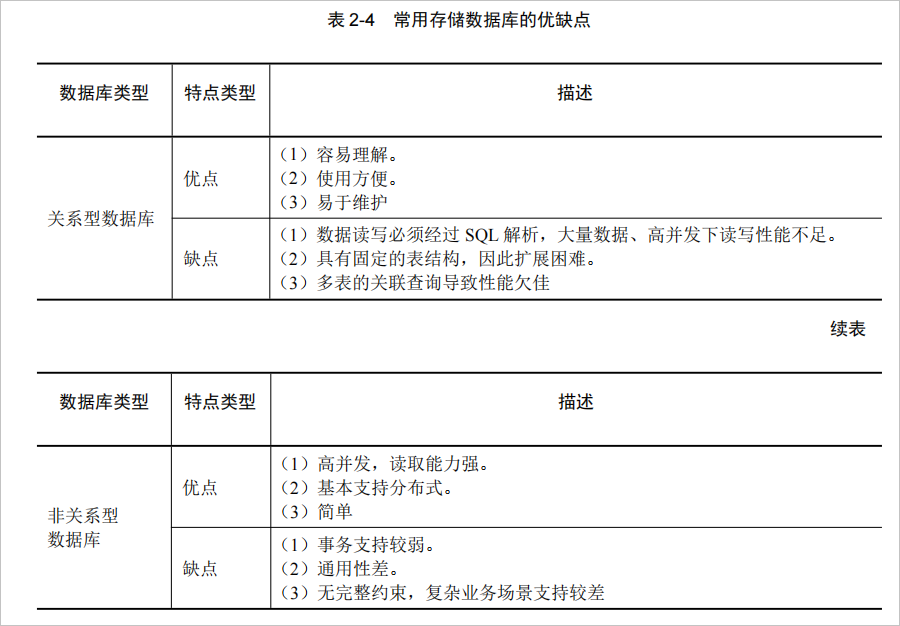

3)数据库根据存储方式,可以分为关系型数据库(Structured Query Language,SQL)和非关

系型数据库(Not Only SQL,NoSQL)。

a. 主流的关系型数据库有 Oracle、DB2、MySQL、Microsoft SQL Server、Microsoft Access 等,

支持事务的 ACID 原则,即原子性(Atomicity)、一致性(Consistency)、隔离性(Isolation)、持久

性(Durability),这四种原则保证在事务过程当中数据的正确性。

b. NoSQL 是分布式的、非关系型的、不保证遵循 ACID 原则的数据存储系统。NoSQL 数据

存储不需要固定的表结构,通常也不存在连接操作。在大数据存取上具备关系型数据库无法比拟的

性能优势。常见的 NoSQL 分为键值数据库、列存储数据库、面向文档数据库和图形数据库四种。

常用存储数据库的优缺点见表 2-4。

(5)数据仓库。

1)定义。数据仓库是一个面向主题的、集成的、非易失的且随时间变化的数据集合,用于支

持管理决策。

2)数据仓库的基础概念包括:ETL(清洗/转换/加载)、元数据、粒度、分割、数据集市、操

作数据存储(Operational Data Store,ODS)、数据模型、人工关系等。

3)数据源。数据源是数据仓库系统的基础,是整个系统的数据源泉。

4)数据的存储与管理。数据的存储与管理是整个数据仓库系统的核心和真正关键。

5)联机分析处理(On-Line Analytical Processing,OLAP),OLAP 对分析需要的数据进行有效

集成,按多维模型予以组织,以便进行多角度、多层次的分析,并发现趋势。具体实现分为:

a. ROLAP:表示基于关系数据库的 OLAP 实现。

b. MOLAP:表示基于多维数据组织的 OLAP 实现。

c. HOLAP:表示基于混合数据组织的 OLAP 实现。

6)前端工具。前端工具主要包括各种查询工具、报表工具、分析工具、数据挖掘工具以及各

种基于数据仓库或数据集市的应用开发工具。其中数据分析工具主要针对 OLAP 服务器,报表工

具、数据挖掘工具主要针对数据仓库。

4.信息安全

(1)信息安全强调信息(数据)本身的安全属性,主要包括:

1)保密性:信息不被未授权者知晓的属性。

2)完整性:信息是正确的、真实的、未被篡改的、完整无缺的属性。

3)可用性:信息可以随时正常使用的属性。

(2)信息必须依赖其存储、传输、处理及应用的载体(媒介)而存在,因此针对信息系统,

安全可以划分为四个层次:设备安全、数据安全、内容安全、行为安全。

(3)信息系统安全主要包括计算机设备安全、网络安全、操作系统安全、数据库系统安全和

应用系统安全等。而网络安全技术主要包括:防火墙、入侵检测与防护、VPN、安全扫描、网络蜜

罐技术、用户和实体行为分析技术等。

(4)加密技术包括两个元素:算法和密钥。

(5)发信者将明文数据加密成密文,只给合法收信者分配密钥。合法收信者接收到密钥和密

文后,实行与加密变换相逆的变换恢复出明文,这一过程称为解密(Decryption)。解密在解密密钥

的控制下进行。用于解密的一组数学变换称为解密算法。

(6)密钥加密技术的密码体制分为对称密钥体制和非对称密钥体制两种。对称加密的加密密

钥和解密密钥相同,而非对称加密的加密密钥和解密密钥不同。

1)常用的对称加密算法有:DES、3DES、AES、RC5、IDEA,国密中的 SM1、SM4 等。

2)常用的非对称加密算法有:RSA、DSA 和 ECDSA 等,国密中的 SM2。

(7)用户和实体行为分析(User and Entity Behavior Analytics,UEBA)以用户和实体为对象,

利用大数据,结合规则以及机器学习模型,并通过定义此类基线,对用户和实体行为进行分析和异

常检测,尽可能快速地感知内部用户和实体的可疑或非法行为。UEBA 系统通常包括数据获取层、

算法分析层和场景应用层。

(8)网络安全态势感知是一种基于环境的、动态的、整体的洞悉安全风险的能力。安全态势

感知的前提是安全大数据。

(9)网络安全态势感知的关键技术主要包括:

1)海量多元异构数据的汇聚融合技术。

2)面向多类型的网络安全威胁评估技术。

3)网络安全态势评估与决策支撑技术。

4)网络安全态势可视化等。

5.信息技术的发展

(1)计算机硬件技术将向超高速、超小型、平行处理、智能化的方向发展,计算机硬件设备

的体积越来越小、速度越来越高、容量越来越大、功耗越来越低、可靠性越来越高。

(2)计算机软件越来越丰富,功能越来越强大,“软件定义一切”的概念成为当前发展的主流。

二、新一代信息技术及应用

1.信息化发展的趋势

新一代信息技术与信息资源充分开发利用形成的新模式、新业态等,是信息化发展的主要趋势,

也是信息系统集成领域未来的重要业务范畴。

2.物联网(Internet of Things,IoT)

(1)物联网是指通过信息传感设备,按约定的协议将任何物品与互联网相连接,进行信息交

换和通信,以实现智能化识别、定位、跟踪、监控和管理的网络。

(2)物联网主要解决物品与物品、人与物品、人与人,或者人与人、人与机器、机器与机器

的互连。

(3)物联网架构可分为三层:感知层、网络层和应用层。

1)感知层由各种传感器构成,是物联网识别物体、采集信息的来源。

2)网络层由各种网络组成,是整个物联网的中枢,负责传递和处理感知层获取的信息。

3)应用层是物联网和用户的接口,它与行业需求结合以实现物联网的智能应用。

(4)物联网的关键技术主要涉及传感器技术、传感网和应用系统框架等。

3.云计算(Cloud Computing)

(1)云计算指的是通过网络“云”将巨大的数据计算处理程序分解成无数个小程序,然后通

过由多部服务器组成的系统进行处理和分析得到结果并返回给用户。

(2)云计算是分布式计算、效用计算、负载均衡、并行计算、网络存储、热备份冗余和虚拟

化等计算机技术混合演进并跃升的结果。

(3)云计算实现了“快速、按需、弹性”的服务。

(4)按照服务提供的资源层次,云计算可以分为:

1)基础设施即服务(Infrastructure as a Service,IaaS),向用户提供计算机能力、存储空间等

基础设施方面的服务。

2)平台即服务(Platform as a Service,PaaS),向用户提供虚拟的操作系统、数据库管理系统、

Web 应用等平台化的服务。

3)软件即服务(Software as a Service,SaaS),向用户提供应用软件(如 CRM、办公软件等)、

组件、工作流等虚拟化软件的服务,SaaS 一般采用 Web 技术和 SOA 架构。

4)数据即服务(Data as a Service,DaaS),通过专门的大数据处理,提炼出有价值的信息传

递给有需要的用户。

(5)IaaS、PaaS、SaaS、DaaS 的区别是:IaaS 提供虚拟的硬件,PaaS 提供行业无关的软件服

务,SaaS 提供行业有关的软件应用,而 DaaS 则提供信息。

(6)云计算的关键技术主要涉及虚拟化技术、云存储技术、多租户和访问控制管理、云安全技术等。

4.大数据(Big Data)

(1)大数据是具有体量大、结构多样、时效性强等特征的数据,处理大数据需要采用新型计

算架构和智能算法等新技术。

(2)大数据的主要特征包括:

1)数据海量:大数据的数据体量巨大,从 TB 级别跃升到 PB 级别(1PB=1024TB)、EB 级别

(1EB=1024PB),甚至达到 ZB 级别(1ZB=1024EB)。

2)数据类型多样:大数据的数据类型繁多,一般分为结构化数据和非结构化数据。

3)数据价值密度低:数据价值密度的高低与数据总量的大小成反比。

4)数据处理速度快:为了从海量的数据中快速挖掘数据价值,要求要对不同类型的数据进行

快速的处理。

(3)大数据技术架构主要包含大数据获取技术、分布式数据处理技术和大数据管理技术,以

及大数据应用和服务技术。

5.区块链(Blockchain)

(1)区块链技术提供了开放、分散和容错的事务机制,成为新一代匿名在线支付、汇款和数

字资产交易的核心。

(2)区块链概念可以理解为以非对称加密算法为基础,以改进的默克尔树(Merkle Tree)为

数据结构,使用共识机制、点对点网络、智能合约等技术结合而成的一种分布式存储数据库技术。

(3)区块链分为公有链、联盟链、私有链和混合链四大类。

(4)区块链的典型特征:多中心化、多方维护、时序数据、智能合约、不可篡改、开放共识、

安全可信。

(5)关键技术。

1)分布式账本。其核心思想是交易记账,由分布在不同地方的多个节点共同完成,而且每一

个节点保存一个唯一、真实账本的副本,它们可以参与监督交易合法性,同时也可以共同为其作证;

账本里的任何改动都会在所有的副本中被反映出来,理论上除非所有的节点被破坏,否则整个分布

式账本系统是非常稳健的,从而保证了账目数据的安全性。

2)加密算法。一般分为散列(哈希)算法和非对称加密算法。典型的散列算法有 MD5、

SHA-1/SHA-2 和 SM3,目前区块链主要使用 SHA-2 中的 SHA256 算法。常用的非对称加密算法包

括 RSA、ElGamal、D-H、ECC(椭圆曲线加密算法)等。

3)共识机制。可基于合规监管、性能效率、资源消耗、容错性等技术进行分析。

6.人工智能

(1)人工智能(Artificial Intelligence,AI)是指研究和开发用于模拟、延伸和扩展人类智能

的理论、方法、技术及应用系统的一门技术科学。

(2)关键技术主要涉及机器学习、自然语言处理、专家系统等技术。

1)机器学习:是一种自动将模型与数据匹配,并通过训练模型对数据进行“学习”的技术。

2)自然语言处理:它研究能实现人与计算机之间用自然语言进行有效通信的各种理论和方法。

3)专家系统:是一种模拟人类专家解决领域问题的计算机程序系统。

7.虚拟现实

(1)建立一个能包容图像、声音、化学气味等多种信息源的信息空间,将其与视觉、听觉、

嗅觉、口令、手势等人类的生活空间交叉融合,虚拟现实的技术应运而生。

(2)虚拟现实技术的主要特征包括沉浸性、交互性、多感知性、构想性(也称想象性)和自

主性。

(3)随着虚拟现实技术的快速发展,按照其“沉浸性”程度的高低和交互程度的不同,虚拟

现实技术已经从桌面虚拟现实系统、沉浸式虚拟现实系统、分布式虚拟现实系统等,向着增强式虚

拟现实(Virtual Reality,VR)系统和元宇宙的方向发展。

(4)关键技术。

1)人机交互技术:利用 VR 眼镜、控制手柄等传感器设备,能让用户真实感受到周围事物存

在的一种三维交互技术。

2)传感器技术:是 VR 技术更好地实现人机交互的关键。

3)动态环境建模技术:利用三维数据建立虚拟环境模型。

4)系统集成技术:包括信息同步、数据转换、模型标定、识别和合成等。

作者:Sweettesting —— 半醉半醒半浮生

出处:http://www.cnblogs.com/Sweettesting/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文连接,否则保留追究法律责任的权利。

浙公网安备 33010602011771号

浙公网安备 33010602011771号