WEB API身份验证/token验证

详情可参考:https://www.cnblogs.com/aaron911/p/11300062.html

为什么使用JWT?

什么时候你应该用JSON Web Tokens

下列场景中使用JSON Web Token是很有用的:

- Authorization (授权) : 这是使用JWT的最常见场景。一旦用户登录,后续每个请求都将包含JWT,允许用户访问该令牌允许的路由、服务和资源。单点登录是现在广泛使用的JWT的一个特性,因为它的开销很小,并且可以轻松地跨域使用。

- Information Exchange (信息交换) : 对于安全的在各方之间传输信息而言,JSON Web Tokens无疑是一种很好的方式。因为JWTs可以被签名,例如,用公钥/私钥对,你可以确定发送人就是它们所说的那个人。另外,由于签名是使用头和有效负载计算的,您还可以验证内容没有被篡改

JSON Web Token的结构是什么样的

jwt结构参考:JWT(详解)_等儿的博客-CSDN博客_jwt

JSON Web Token由三部分组成,它们之间用圆点(.)连接。这三部分分别是:

- Header:令牌头部,记录了整个令牌的类型和签名算法

- Payload:令牌负荷,记录了保存的主体信息,比如你要保存的用户信息就可以放到这里

- Signature:令牌签名,按照头部固定的签名算法对整个令牌进行签名,该签名的作用是:保证令牌不被伪造和篡改

因此,一个典型的JWT看起来是这个样子的:

xxxxx.yyyyy.zzzzz

header典型的由两部分组成:token的类型(“JWT”)和算法名称(比如:HMAC SHA256或者RSA等等)。用Base64对这个JSON编码就得到JWT的第一部分。格式如下:

{ "alg":"HS256", "typ":"JWT" }

该对象记录了:

- alg:signature部分使用的签名算法,通常可以取两个值

- HS256:一种对称加密算法,使用同一个秘钥对signature加密解密

- RS256:一种非对称加密算法,使用私钥加密,公钥解密

- typ:整个令牌的类型,固定写

JWT即可

payload,它包含声明(要求)。声明是关于实体(通常是用户)和其他数据的声明。声明有三种类型: registered, public 和 private。注意,不要在JWT的payload或header中放置敏感信息,除非它们是加密的。格式如下:

{ "ss":"发行者", "iat":"发布时间", "exp":"到期时间", "sub":"主题", "aud":"听众", "nbf":"在此之前不可用", "jti":"JWT ID" }

Signature 为了得到签名部分,你必须有编码过的header、编码过的payload、一个秘钥,签名算法是header中指定的那个,然对它们签名即可。

例如:

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

签名是用于验证消息在传递过程中有没有被更改,并且,对于使用私钥签名的token,它还可以验证JWT的发送方是否为它所称的发送方。

使用JWT

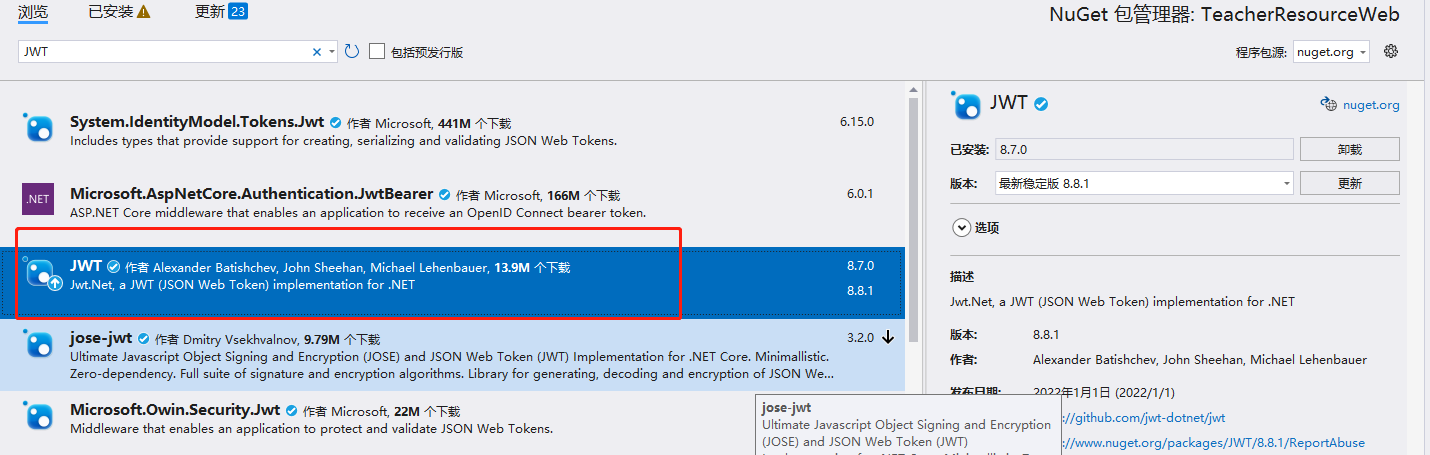

1、我们打开Nuget,搜索JWT 安装。

2、封装一个jwt帮助类

public class JwtHelp { //私钥 web.config中配置 //"GQDstcKsx0NHjPOuXOYg5MbeJ1XT0uFiwDVvVBrk"; private static string secret = ConfigurationManager.AppSettings["Secret"].ToString(); /// <summary> /// 生成JwtToken /// </summary> /// <param name="payload">不敏感的用户数据</param> /// <returns></returns> public static string SetJwtEncode(Dictionary<string, object> payload) { //格式如下 //var payload = new Dictionary<string, object> //{ // { "username","admin" }, // { "pwd", "claim2-value" } //}; IJwtAlgorithm algorithm = new HMACSHA256Algorithm(); IJsonSerializer serializer = new JsonNetSerializer(); IBase64UrlEncoder urlEncoder = new JwtBase64UrlEncoder(); IJwtEncoder encoder = new JwtEncoder(algorithm, serializer, urlEncoder); var token = encoder.Encode(payload, secret); return token; } /// <summary> /// 根据jwtToken 获取实体 /// </summary> /// <param name="token">jwtToken</param> /// <returns></returns> public static dynamic GetJwtDecode(string token) { try { IJsonSerializer serializer = new JsonNetSerializer(); IDateTimeProvider provider = new UtcDateTimeProvider(); IJwtValidator validator = new JwtValidator(serializer, provider); IBase64UrlEncoder urlEncoder = new JwtBase64UrlEncoder(); IJwtAlgorithm algorithm = new HMACSHA256Algorithm(); IJwtDecoder decoder = new JwtDecoder(serializer, validator, urlEncoder, algorithm); token = token.Replace("Bearer ", ""); var userInfo = decoder.DecodeToObject<dynamic>(token, secret, verify: true);//token为之前生成的字符串 return userInfo; } catch (TokenExpiredException) { Console.WriteLine("Token has expired"); //过期 return ""; } catch (SignatureVerificationException) { Console.WriteLine("Token has invalid signature"); //签名没有验证 return ""; } //var json = JwtBuilder.Create() // .WithAlgorithm(new HMACSHA256Algorithm()) // symmetric // .WithSecret(secret) // .MustVerifySignature() // .Decode(token); } }

3、编写一个继承AuthorizeAttribute实现类

public class TokenAuthAttribute : AuthorizeAttribute { /// <summary> /// 验证入口 /// </summary> /// <param name="actionContext"></param> public override void OnAuthorization(HttpActionContext actionContext) { //前端请求api时会将token存放在名为"AccessToken"的请求头中 var content = actionContext.Request.Properties["MS_HttpContext"] as HttpContextBase; var token = content.Request.Headers["AccessToken"]; //自己加入在头部的名称 if (!string.IsNullOrEmpty(token?.ToString())) { dynamic userinfo = JwtHelp.GetJwtDecode(token); if (userinfo != null) { base.IsAuthorized(actionContext); } else HandleUnauthorizedRequest(actionContext); } else { var attributes = actionContext.ActionDescriptor.GetCustomAttributes<AllowAnonymousAttribute>().OfType<AllowAnonymousAttribute>(); bool isAnonymous = attributes.Any(a => a is AllowAnonymousAttribute); if (isAnonymous) base.OnAuthorization(actionContext); else HandleUnauthorizedRequest(actionContext); } } /// <summary> /// 重写HandleUnauthorizedRequest /// </summary> /// <param name="filterContext"></param> protected override void HandleUnauthorizedRequest(HttpActionContext filterContext) { base.HandleUnauthorizedRequest(filterContext); var response = filterContext.Response = filterContext.Response ?? new HttpResponseMessage(); //状态码401改为其他状态码来避免被重定向。最合理的是改为403,表示服务器拒绝。 response.StatusCode = HttpStatusCode.Forbidden; var content = new { success = false, errs = new[] { "服务端拒绝访问:没有权限" } }; response.Content = new StringContent(Json.Encode(content), Encoding.UTF8, "application/json"); } }

4、创建一个控制器

public class JwtController : ApiController { public void CreateToken() {

IDateTimeProvider provider = new UtcDateTimeProvider();

var now = provider.GetNow();

var expTime = now.AddDays(30);

var secondsSinceEpoch = Math.Round((expTime - now).TotalSeconds);

// 生成 token var payload = new Dictionary<string, object> { { "Id",user.Id }, { "Account",user.Account }, { "Name",user.NickName }, { "AccountType",user.AccountType }, { "exp",secondsSinceEpoch+1 }//token过期时间 }; //返回登录结果、用户信息、用户验证票据信息 var AccessToken = JwtHelp.SetJwtEncode(payload); } [TokenAuth]//只有加上这个才会进行token验证,通常是放在类上面的,我放在这里是为了测试使用。请求该方法如果请求头不包含token,则会提示服务器拒绝访问 public string Test() { return "来了"; } }

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 记一次.NET内存居高不下排查解决与启示

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix