脱壳与加壳-加壳-5-加密导入表

导入表知识可以:https://www.cnblogs.com/Sna1lGo/p/14461530.html

步骤

1 找到导入表

2 提取导入表的数据结构,自己用自己的数据结构来存储,把原本的导入表的数据结构加密,不让操作系统来处理

3 把存储的操作系统的数据结构保存在区段里面

4 擦除原来的导入表,弄一个假的导入表给系统读

5 自己修复导入表

额外处理:

加密API明文名称:利用hash值,给API的名称算一个hash值,然后利用hash碰撞来得到我们要使用的API

手工操作实现加密导入表

找到导入表

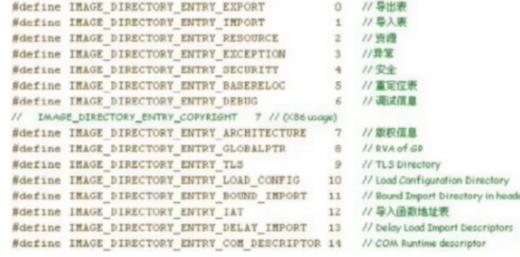

导入表在PE文件在中的NT头下的可选pe头里面的最后一个数据目录表下面的第二个宏定义的位置

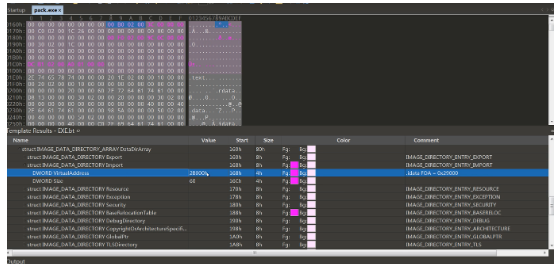

利用010Editor先找到

可以看到对应的导入表的RVA地址是多少,在010中后面自己写上了foa就可以先拿来用着

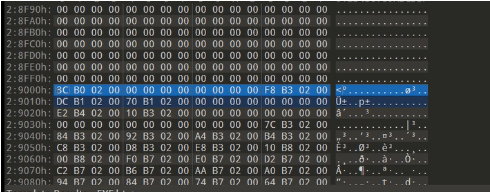

然后跳转到foa的地址

一个导入表结构体,有20个字节,20个字节用16进制来表示就是从0-14

判断导入表的数量

通过下一个全为0的结构体来识别有多少个导入表

移动导入表

这里直接采用010Editor把原来的导入表结构体内容直接复制粘贴到开辟的区段里面就好了

加密

这里省略

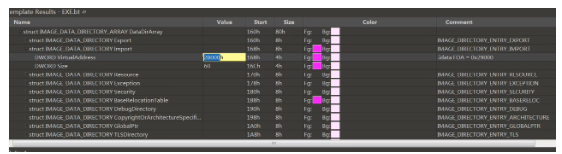

修改原来的导入表的首地址

原来的导入表的首地址存放的是导入表的RVA,这里需要把添加了foa的新的导入表的地址转换为rva然后再重新填回到原来的可选PE头对于的导入表的首地址

抹去原来的导入表的数据

直接找到原来导入表对应的FOA直接全部用0填充完了就好了

总结

首先找到导入表的位置,然后得到导入表,把导入表的内容保存到新的区段里面(可以修改导入表的内容为自己看得懂的),然后修改可选PE头的数据目录表中记录导入表的地址为新的地址,然后给PE文件的自己的导入表随便弄一个假的导入表,然后再自己再修复导入表