[Linux]iptables防火墙

一、iptables介绍

iptables是一个针对IPv4/IPv6数据包的管理工具,能够实现包过滤和NAT功能。

它作为一个管理工具,可以去设置、维护和检查表,每个表中包含了许多的内置链以及用户自定义链,然后链中包含许多的规则,用于匹配一组数据包。每条规则制定如何处理匹配的数据包,这个被称为目标(Target),这条规则可能会使得数据包跳转到同一个表中的其他用户自定义链中。

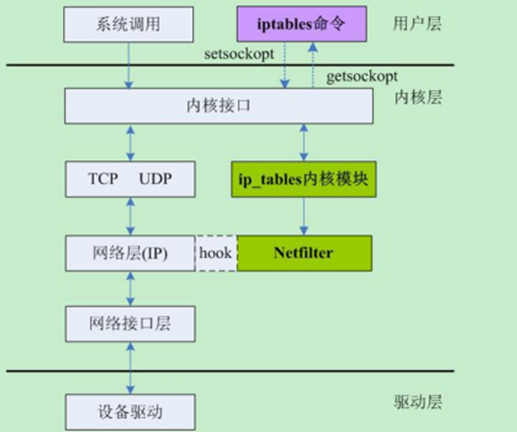

iptables只是Linux防火墙的管理工具而已,其实真正实现防火墙功能的是netfilter,它是Linux内核中实现包过滤的内部结构。

这里我们需要明确几个iptables中的重要概念概念:

- 表(Table)

- 链(Chain)

- 规则(Rule)

在后面会详细的介绍这几个概念!

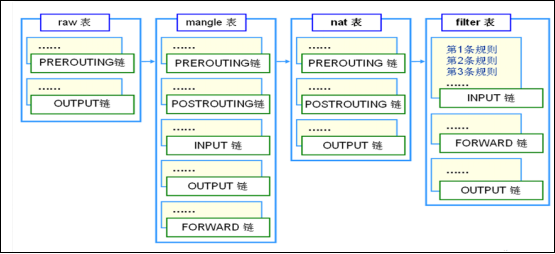

二、表(Table)

iptables中有四个类型的表:

- filter表:用于过滤数据包,不指定的情况下,iptables命令默认操作的就是filter表

- nat表:用于网络地址转换(IP、端口)

- mangle表:修改数据包的服务类型、TTL并且可以配置路由实现QoS的功能

- raw表:决定数据包是否被状态跟踪机制处理

三、链(Chain)

表中包含了许多的内置链和用户自定义链,它有以下的类型:

- INPUT:进来的数据包应用此规则链中的策略

- OUTPUT:外出的数据包应用此规则链中的策略

- FORWARD:转发数据包时应用此规则链中的策略

- PREROUTING:对数据包作路由选择前应用此链中的规则(所有的数据包进来的时侯都先由这个链处理)

- POSTROUTING:对数据包作路由选择后应用此链中的规则(所有的数据包出来的时侯都先由这个链处理)

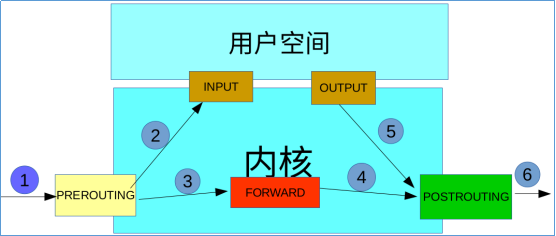

iptables的数据包转发流程:

- 目的地址是本地,则发送到 INPUT,让 INPUT 决定是否接收下来送到用户空间,流程为①--->②;

- 若满足 PREROUTING 的 nat表 上的转发规则,则发送给 FORWARD ,然后再经过 POSTROUTING 发送出去,流程为: ①--->③--->④--->⑥;

- 主机发送数据包时,流程则是⑤--->⑥;

- 其中 PREROUTING 和 POSTROUTING 指的是数据包的流向,如上图所示 POSTROUTING 指的是发往公网的数据包,而PREROUTING 指的是来自公网的数据包。

四、规则(Rule)

规则(rules)其实就是网络管理员预定义的条件,规则一般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”。规则存储在内核空间的信息包过滤表中,这些规则分别指定了源地址、目的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、FTP和SMTP)等。当数据包与规则匹配时,iptables就根据规则所定义的方法来处理这些数据包,如放行(ACCEPT)、拒绝(REJECT)和丢弃(DROP)等。配置防火墙的主要工作就是添加、修改和删除这些规则。

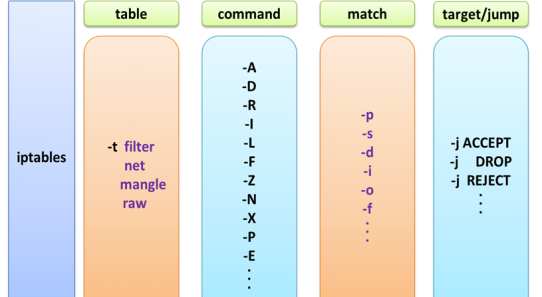

五、iptables规则的增删改查

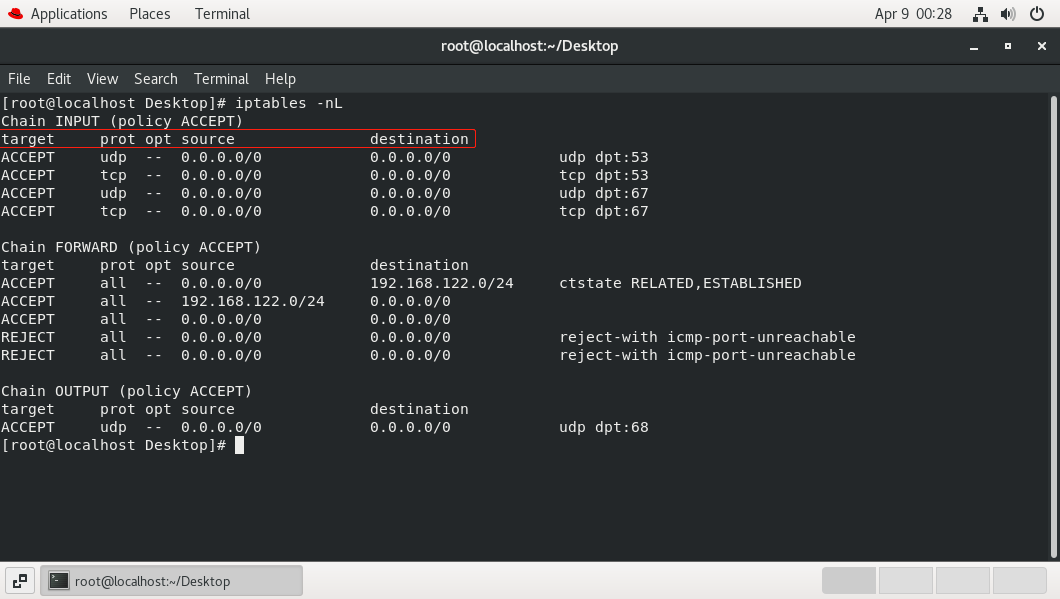

- 查看filter表中规则(如果不加-t 指定表类型,默认就是filter表)

[root@linux ~]# iptables -L -n --line-number |grep 21 //--line-number可以显示规则序号,在删除的时候比较方便

5 ACCEPT tcp -- 192.168.1.0/24 0.0.0.0/0 tcp dpt:21

- 修改规则

[root@linux ~]# iptables -R INPUT 3 -j DROP //将规则3改成DROP,这里的R代表replace,也就是替换的意思

- 删除iptables规则

[root@linux ~]# iptables -D INPUT 3 //删除input的第3条规则

[root@linux ~]# iptables -t nat -D POSTROUTING 1 //删除nat表中postrouting的第一条规则

[root@linux ~]# iptables -F INPUT //清空 filter表INPUT所有规则

[root@linux ~]# iptables -F //清空所有规则

[root@linux ~]# iptables -t nat -F POSTROUTING //清空nat表POSTROUTING所有规则

- 设置默认规则

[root@linux ~]# iptables -P INPUT DROP //设置filter表INPUT默认规则是 DROP

本文作者:SkyBiuBiu

本文链接:https://www.cnblogs.com/Skybiubiu/p/16120609.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

2021-04-09 [数通]STP、RSTP、MSTP原理及配置(未完善)