.NetCore打包部署(DLL)

1.准备一个Linux内核的系统,Ubuntu,UOS,CentOs等都行

2.安装Net 相关的SDK,RunTime (微软官方地址)

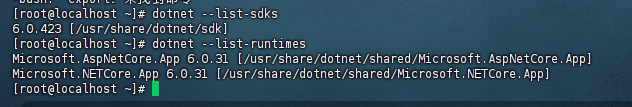

3. 查看系统的Net相关信息 dotnet --list-sdks 和 dotnet --list-runtimes

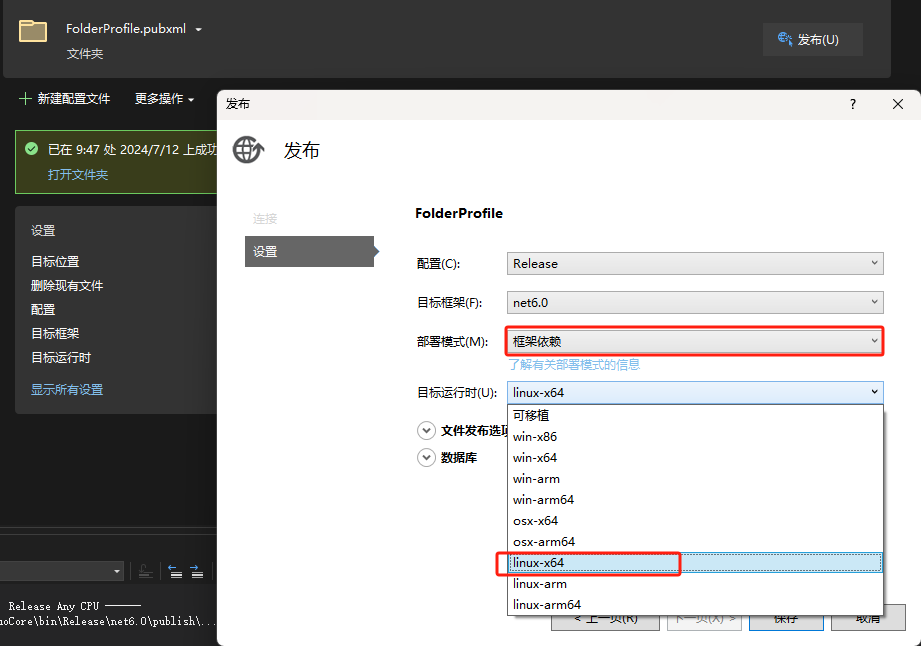

4. 准备好Net 项目,创建项目,右键点击发布,选择文件夹,不清楚目标Linux内核系统(Ubuntu,UOS,CentOs等)的具体版本时,可以选择linux-x64通用版

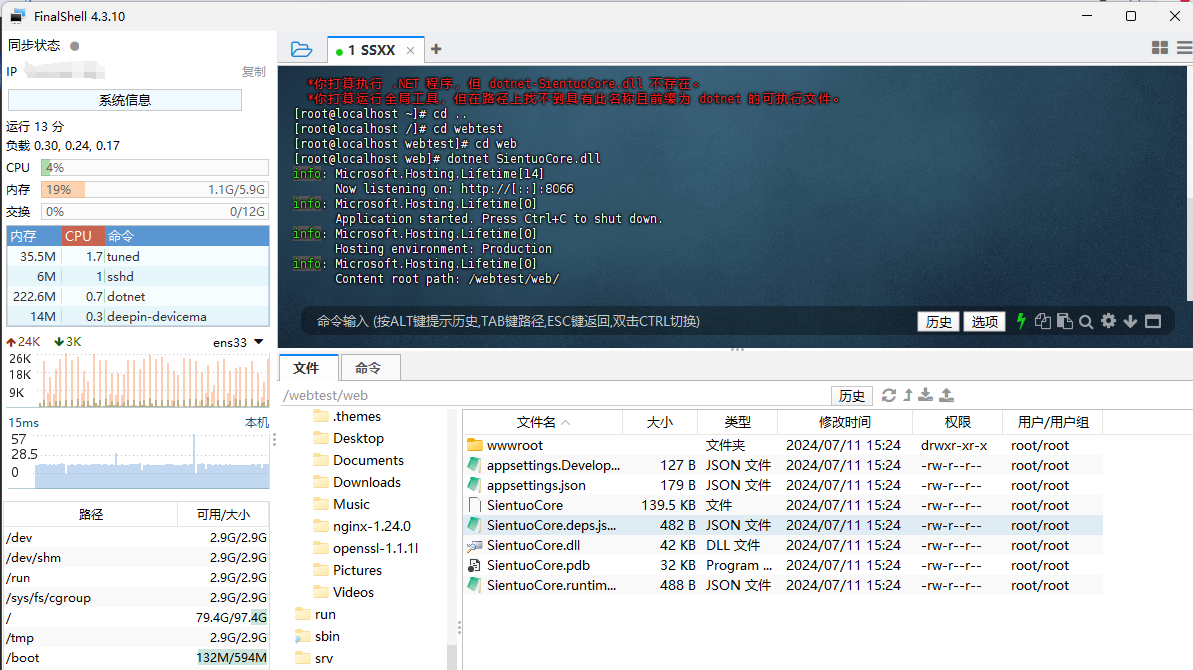

5. 将发布后的文件拷贝到linux系统的固定文件夹下,拷贝的方式有很多,之前都是整 xshell + Xftp 7 一个用来执行指令,一个用来拷贝文件,繁琐又麻烦, 其实有一个软件叫做 FinalShell ,免费,集成了 指令+拷贝文档的功能,使用起来贼方便,一边运行指令,一边直接拖拽文件,二合一操作简单又高效

6. 拷贝完毕后,直接通过cd 指令,进入到拷贝的文件夹下,执行 dotnet 项目名.dll

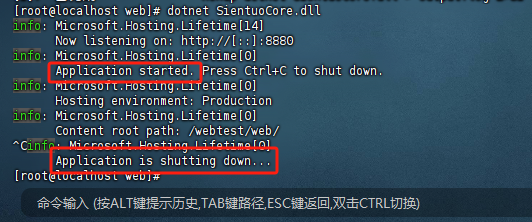

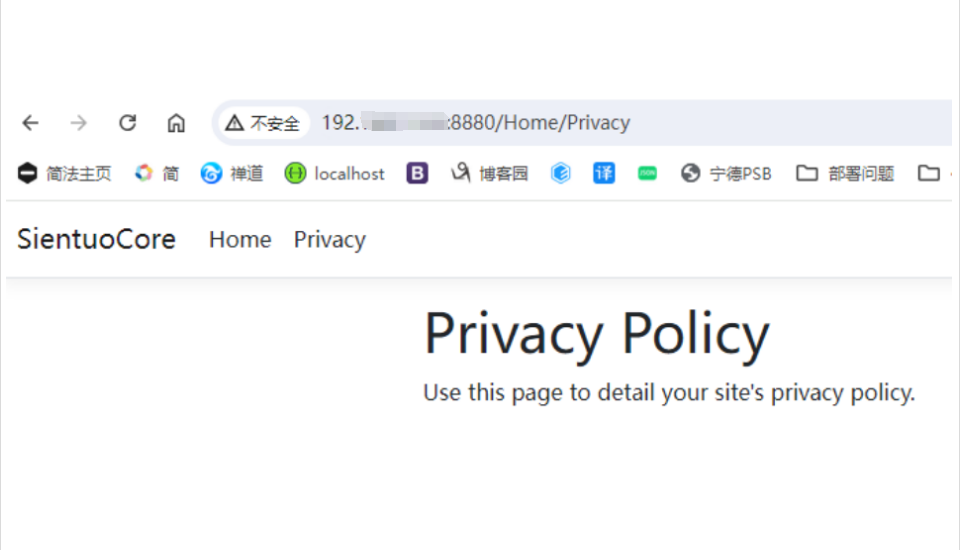

运行程序: dotnet SientuoCore.dll (区别后台运行,一旦连接关闭,程序会自动中断)

同一局域网内可正常访问了

涉及其他常用相关指令

查看进程: ps aux | grep 'SientuoCore.dll'

删除进程: pkill -f 'dotnet SientuoCore.dll'

kill -KILL PID

kill -TERM PID

后台运行进程:nohup dotnet SientuoCore.dll > output.log 2>&1 &

关闭所有后台进程: pgrep -a nohup | xargs kill

查看端口是否占用:netstat -tulnp | grep 8066

查看防火墙状态: systemctl status firewalld

停用防火墙: systemctl stop firewall

开启防火墙: systemctl start firewall

关闭自启防火墙: sudo systemctl disable firewalld

开启自启防火墙: sudo systemctl enable firewalld

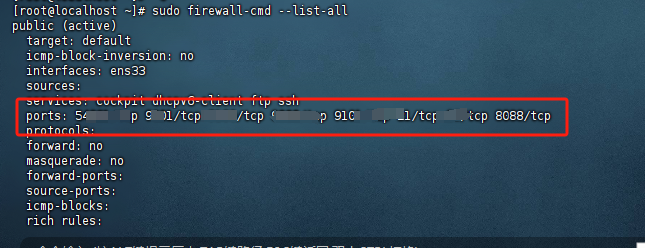

查看防火墙规则: sudo firewall-cmd --list-all

备注:

-

查看

public区域的target设置,default表示默认行为是拒绝所有未明确允许的流量,这是一种白名单策略。 -

查看

services和ports部分,列出的服务和端口是被明确允许的,这进一步表明您的策略是白名单。 -

查看是否有

icmp-blocks配置,如果有,这可能表明某些 ICMP 类型的流量被阻止,这是一种黑名单策略。

根据以上返回数据,可以看出有设置端口白名单, 相关白名单指令

新增端口白名单: sudo firewall-cmd --zone=public --add-port=新端口/tcp --permanent

更新端口白名单: sudo firewall-cmd --reload

删除端口白名单: sudo firewall-cmd --zone=public --remove-port=端口/tcp --permanent

本文来自博客园,作者:郎中令,世人皆大笑,举手揶揄之,文未佳,却己创,转载请注明原文链接:https://www.cnblogs.com/Sientuo/p/18296196

浙公网安备 33010602011771号

浙公网安备 33010602011771号