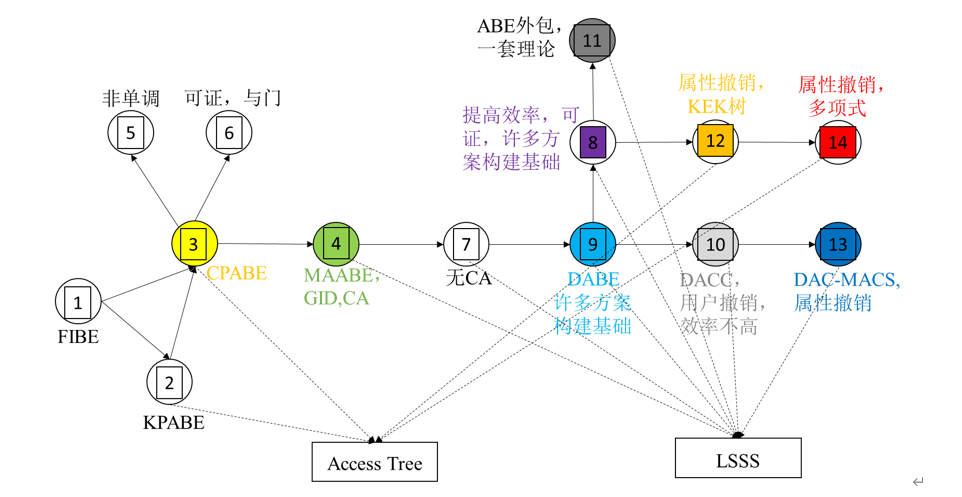

CP-ABE方案研究现状总结

引言

密文策略属性加密方案(Ciphertext Policy Attribute Based Encryption, CP-ABE), 可由用户制定访问控制策略, 方便灵活, 成为云存储环境用户数据安全的主流技术. 密钥与属性集合相关, 密文与访问结构相关, 只有属性集合与访问结构符和, 才能解密成功密文得到明文, 以此实现云数据细粒度的访问控制。

与之相对应的是密钥策略属性加密方案(Key-Policy Attribute Based Encryption, KP-ABE), 两者刚好相反, 密钥和访问结构对应, 密文和属性集合对应。

虽然看起来两者正好互补, 但实际应用差别较大, KP-ABE因为密钥和访问结构对应, 反而不如CP-ABE的密文与访问结构对应更灵活, 数据访问控制上CP-ABE更适用于云数据环境。

发展历史

2005 IBE、FIBE

起初是IBE,后来为了增加容错性,出现了FIBE。

2006 KP-ABE(可用)、CP-ABE

2007 非单调访问结构KP-ABE & 线性秘密共享(LSSS)

2007 访问控制树CP-ABE

2008 高效通用CP-ABE

2010 对偶系统加密技术、合数阶双线性群CP-ABE(效率低)

2010 对偶配对向量空间、素数阶双线性群CP-ABE

2012 标准模型下适应性安全的通用方法

扩展

追踪性CP-ABE

撤销性CP-ABE

计算外包CP-ABE

多权威机构CP-ABE

多权威机构(AA)的出现解决了单权威机构的单点失效问题,但是同时带来了共谋攻击问题。主密钥变成由各权威机构密钥的一个聚合。

\(Step\ 1.\) 一人一个不同的多项式来防止共谋(针对用户);

针对密钥托管的问题,MA-ABE方案将一个密钥产生中心(KGC)“分裂为”多个属性机构,每个属性机构只是负责管理与该属性有关的用户,属性机构之间没有任何关联,管理的属性集合之间也没有交集;针对共谋攻击的问题,MA-ABE方案首次提出GID的概念,即针对每个用户以及每个属性机构分配一个全局唯一的身份标识符,用户私钥的的产生与这些唯一的标志相关联。