墨者学院-XPath注入漏洞实战

最近就继续更新刷题吧。

靶场地址:https://www.mozhe.cn/bug/detail/VFduTDlNaXFZMmJjY1Mzdnd1THFhQT09bW96aGUmozhe

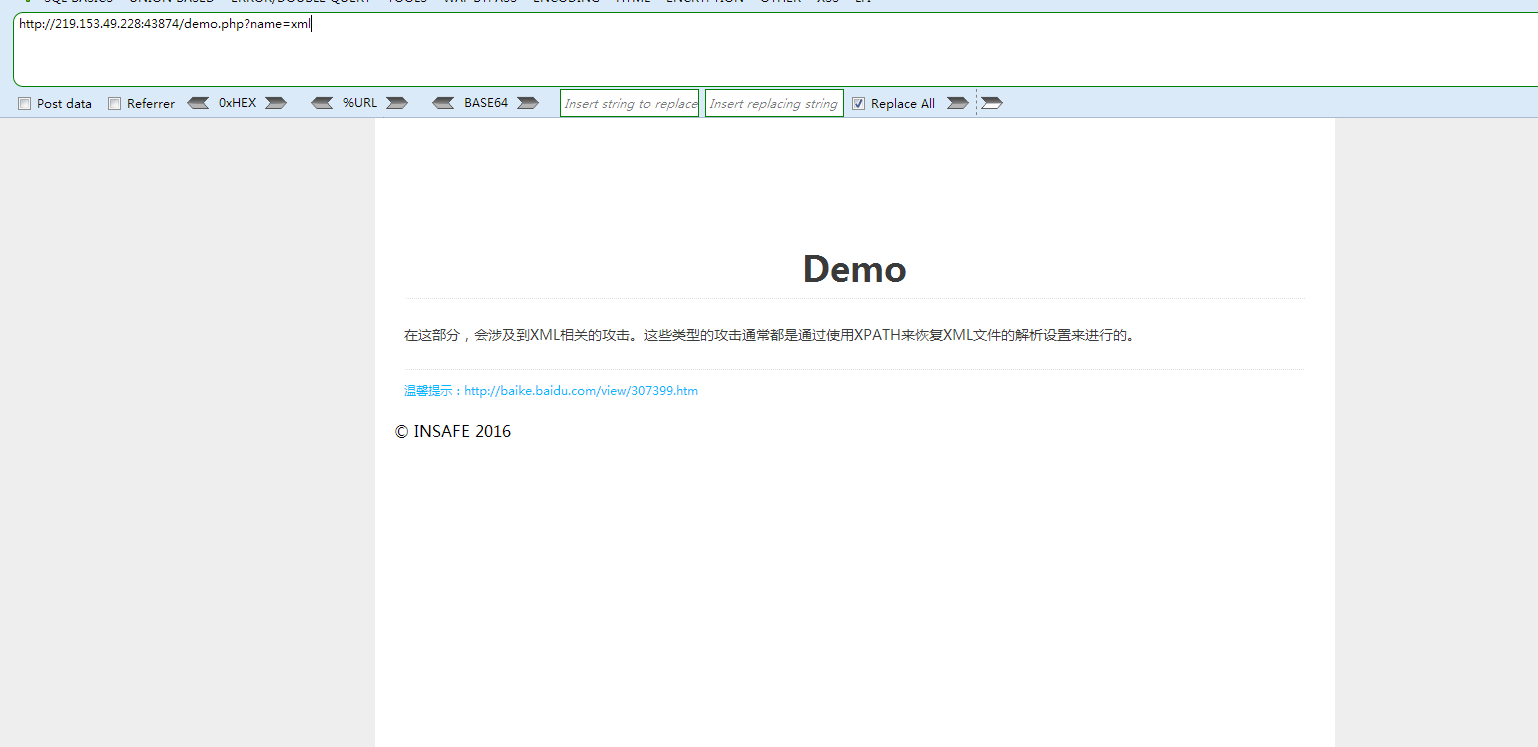

打开靶场

在这之前确实不懂XML该怎么注入,和报错注入里面的updaxml弄混了,在做题之前,先简单了解一下XML:https://blog.csdn.net/qq_39936434/article/details/95471774

XPath即为XML路径语言(XML Path Language),它是一种用来确定XML文档中某部分位置的语言。

| // | 从匹配选择的当前节点选择文档中的节点,而不考虑它们的位置 |

| //* | 选取文档中的所有元素。 |

| '] | 为闭合前面的节点 |

| | | 为分别执行,符号前后的路径都要查询 |

| //* | 为匹配所有节点 |

| //*[' | 为匹配后面的内容 |

这题思路就是闭合前面的语句,构造选取所有元素。

/demo.php?name=xml']|//*|//*['

意思应该是,执行了三次查询。分别是执行查找值为xml的元素,执行选取文档中的所有元素,执行值为空的选取文档中的所有元素。

成功获得key。