记第一次CTF心得

记第一次CTF心得,第一届东软杯CTF

从周四组队报名,到周五参加预练,对CTF都是处于比较懵的状态,周四的预练倒是个第三名。到今天,大意了,今天伤亡惨重。

上午只做出了两道题,当时总共大概15道左右,心态就没了,打算放弃了都。下午回来又打开来试了试,有了不错的收获。

一个个来说吧。

WEB

web做了一题签到题,就是上午做的之一

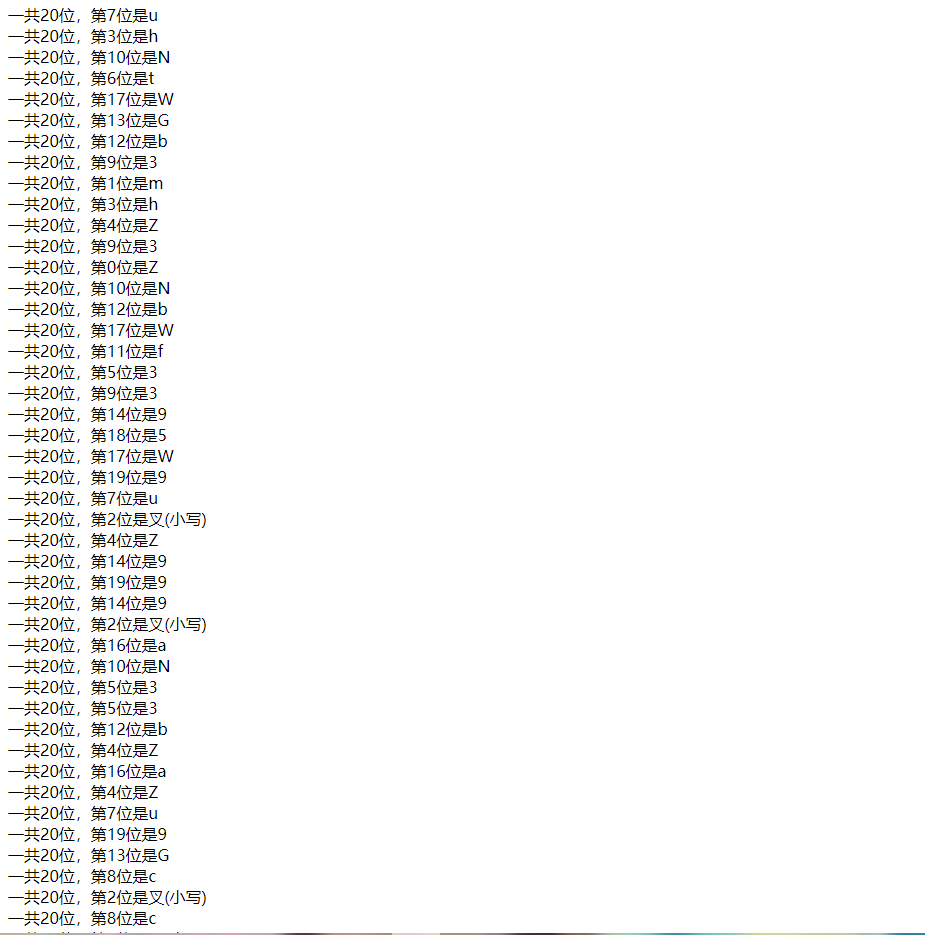

打开大概这样,按顺序凑起来,base64解密就出答案了,确实脑残题目,当时忘记去base64解密了,琢磨了半天。

MISC

1.签到题,答案直接在题目上,复制上去就成功了,这就是上午做出的第二题。

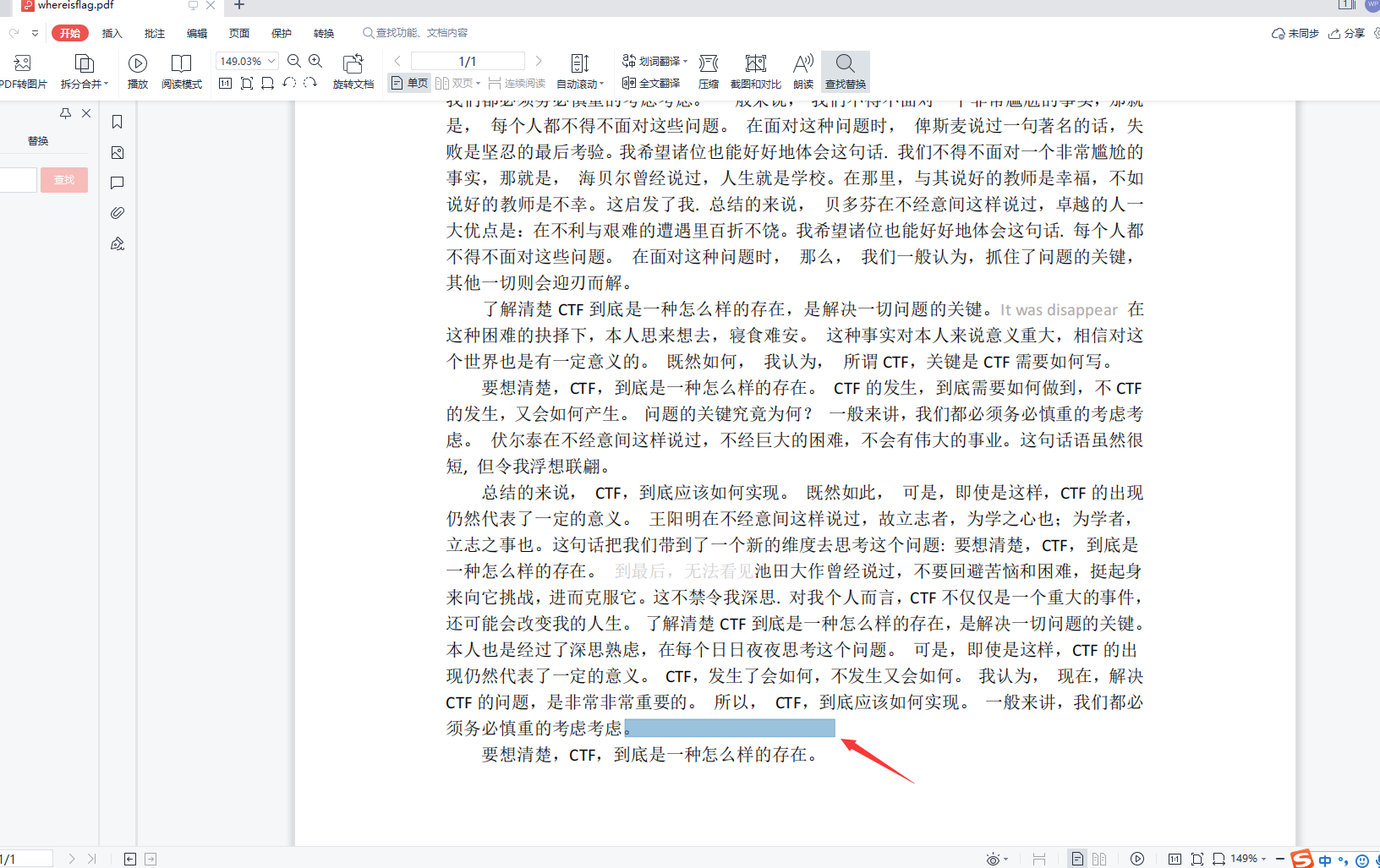

2.然后在哪呢那题,打开是一个pdf文件,flag藏在最后,我把全文复制到了txt里面发现了,ok成功。

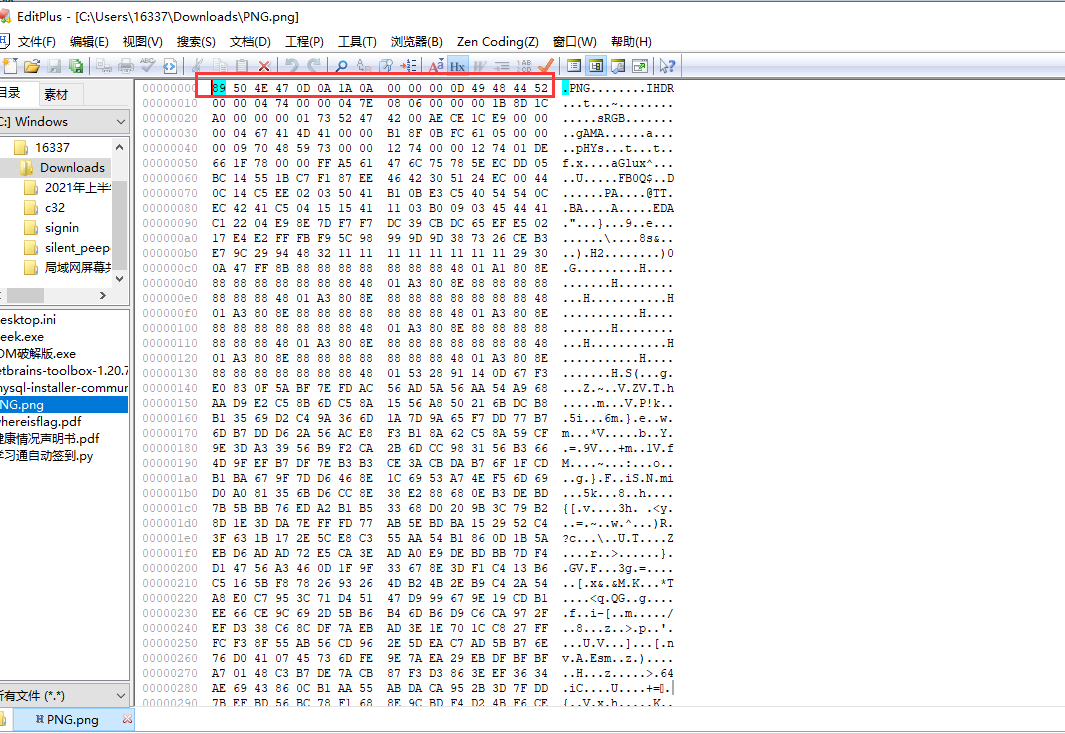

3.只是个PNG别想太多了,图片隐写,下载下来是一个PNG文件,但是无法打开

百度了一下MISC图片隐写常规操作,大概是改后缀,分离图片,推荐这篇文章https://blog.csdn.net/q20010619/article/details/120211803。

有了一点点思路,既然图片打不开,就换个方式看,EditPlus以16进制打开,看了一下文件头

再百度PNG文件头格式,对比了一下这篇博客http://www.blogjava.net/security/archive/2006/06/08/51292.html,这个PNG图片至少格式是正确的,的确是有这种文件头。好,考虑下一种方法,分离文件。

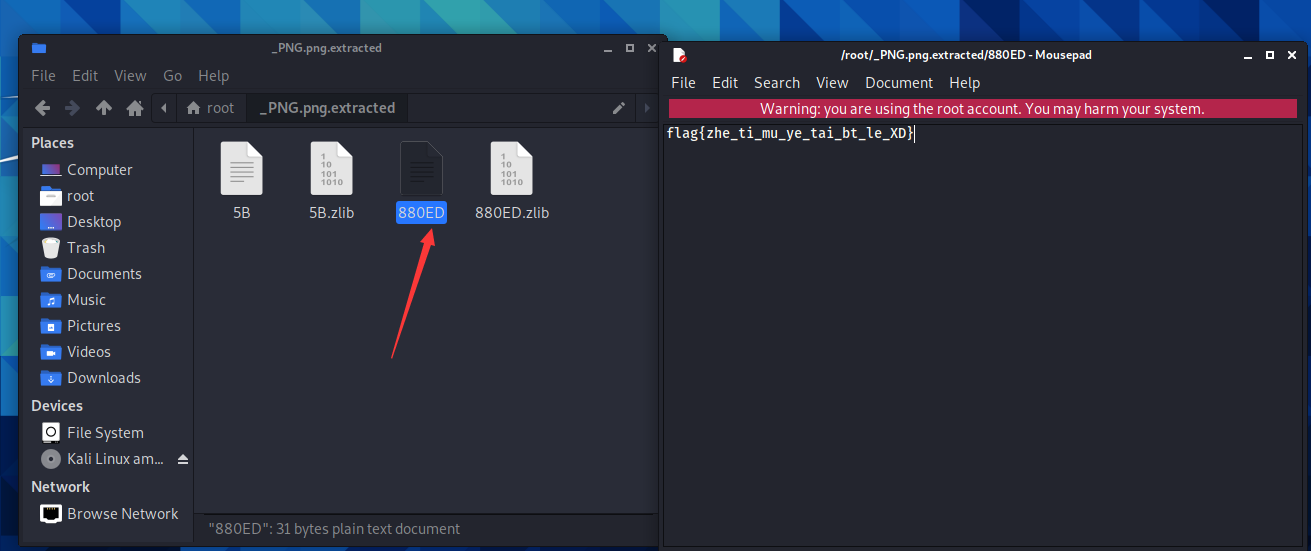

这里我先用刚刚那篇文章里说的foremost分离,没有成功。再换了一个,用binwalk -e分离,成功了!

成功拿到flag。

CRYPTO

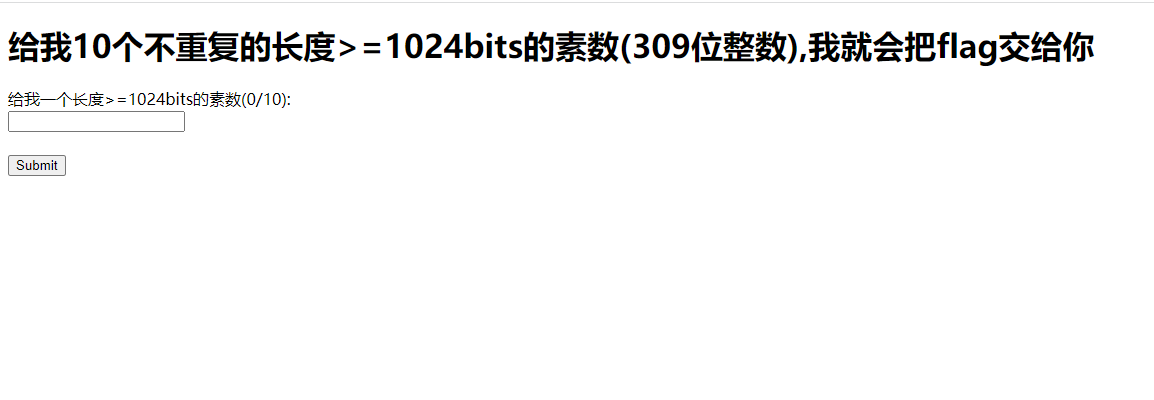

1.素数

照做,找素数给它,刚开始找的这个网站https://www.jisuan.mobi/pzumzb16uuB1ByUQ.html,结果数据太大,我的页面直接未响应了(可能服务器垃圾吧)。

换了个网站https://zh.numberempire.com/primenumbers.php,找10个提交,成功!

REVERSE

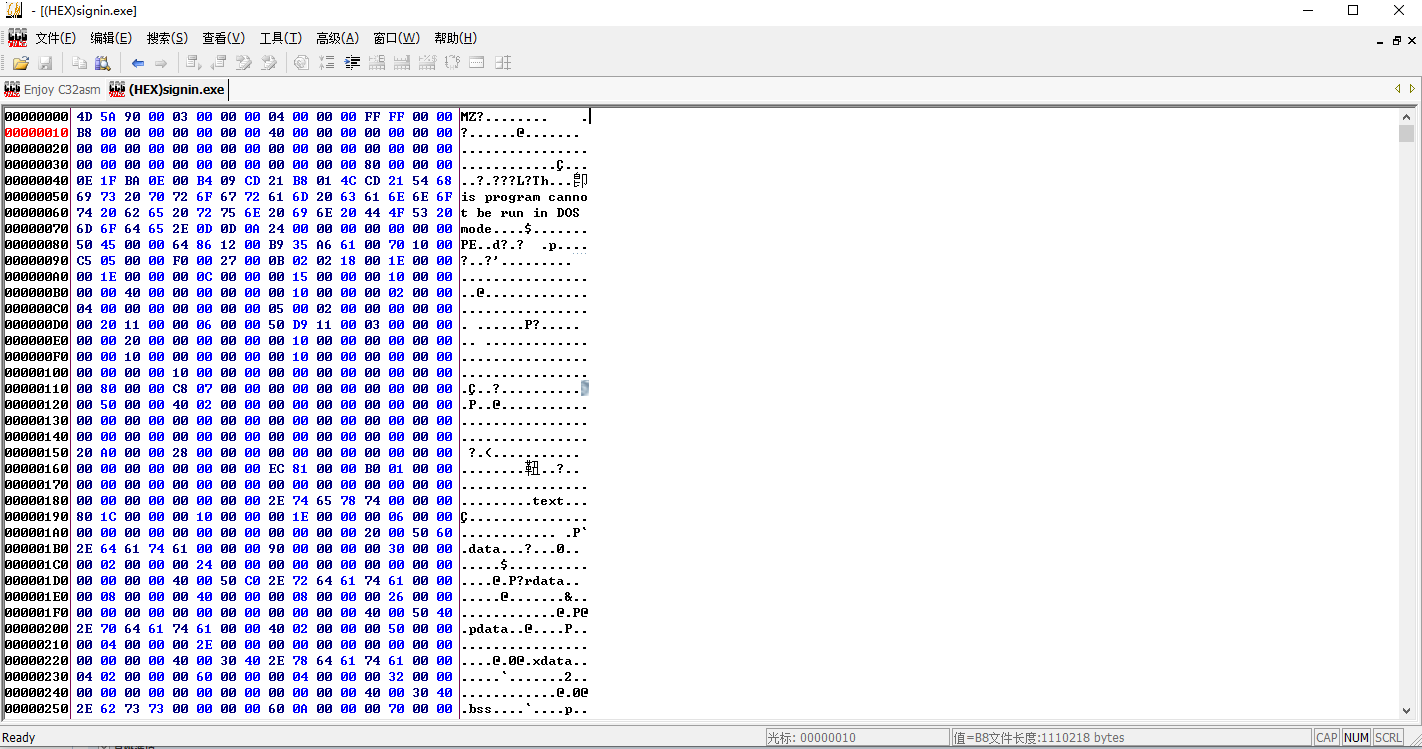

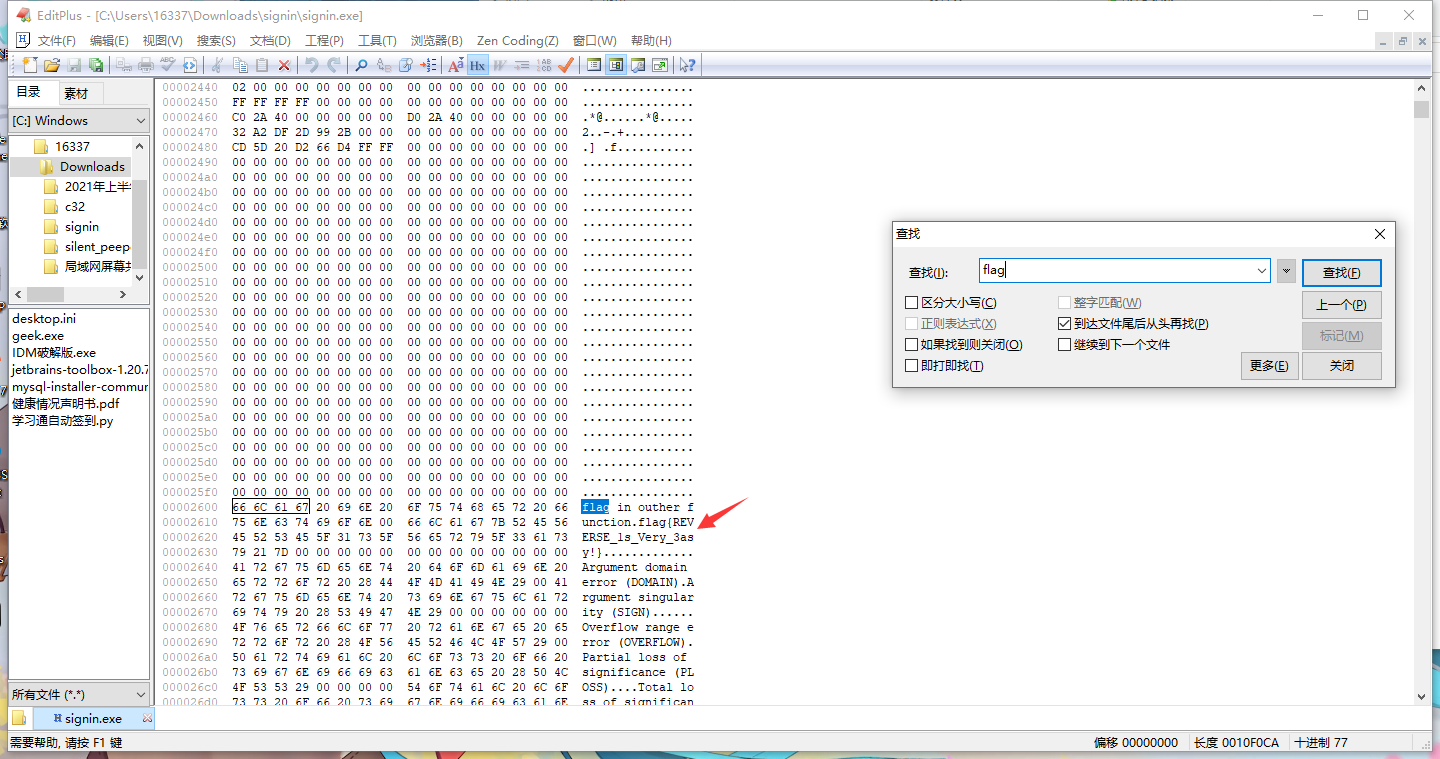

1.signin,逆向的,下载完是一个exe,执行会闪退,上午试的时候用的C32打开,是乱码,就没继续做

下午用EditPlus打开,发现不是乱码,CTRL+F搜索flag,出答案

今天就做到这,明天能做出来继续更。