墨者学院-CMS系统漏洞分析溯源(第8题)

墨者学院-CMS系统漏洞分析溯源(第8题)

前言:

靶场地址:https://www.mozhe.cn/bug/detail/UFZ4K3FhM0JudDdyempzazhreGlBZz09bW96aGUmozhe

正文:

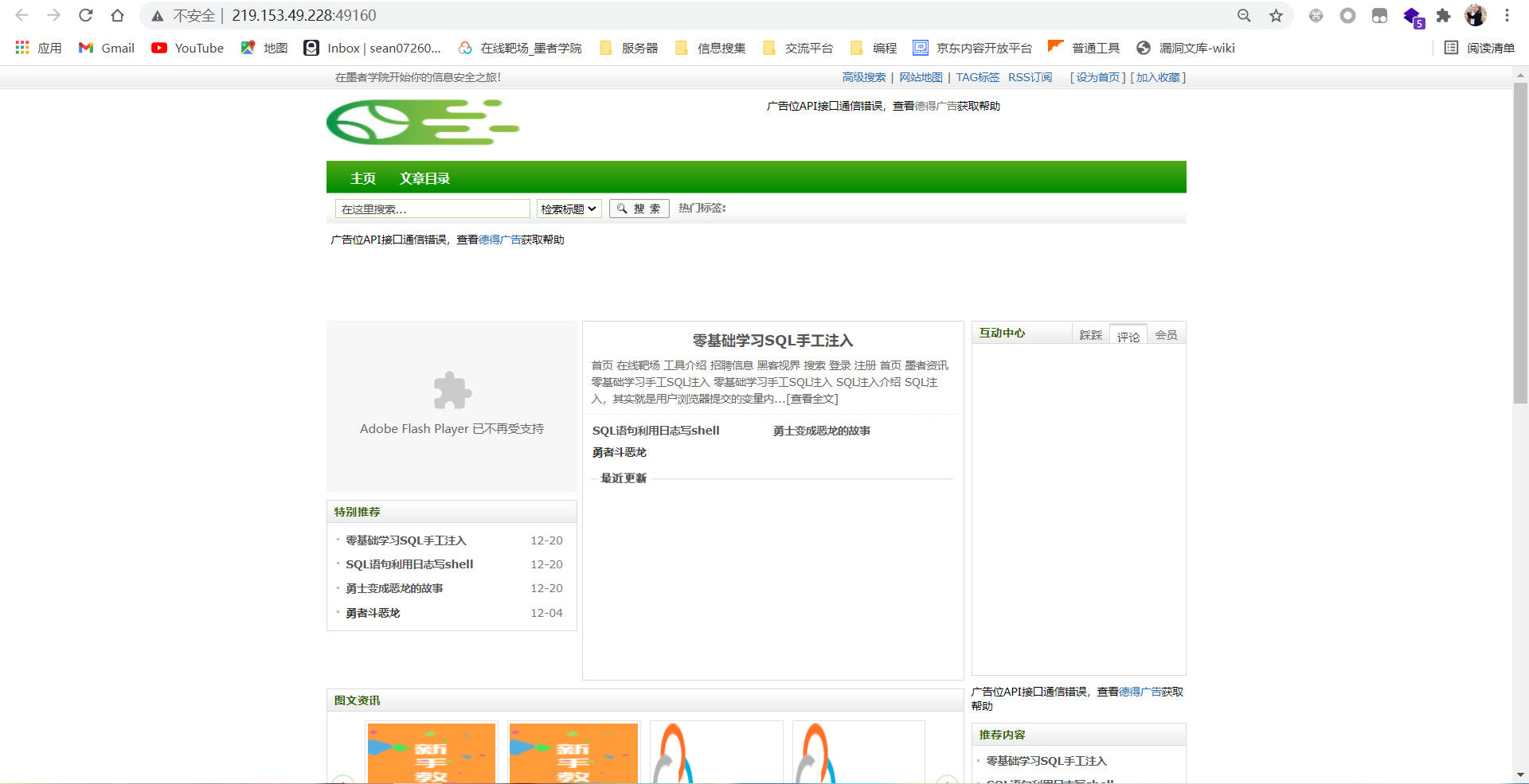

打开靶机环境,是一个看上去还未完工的网站

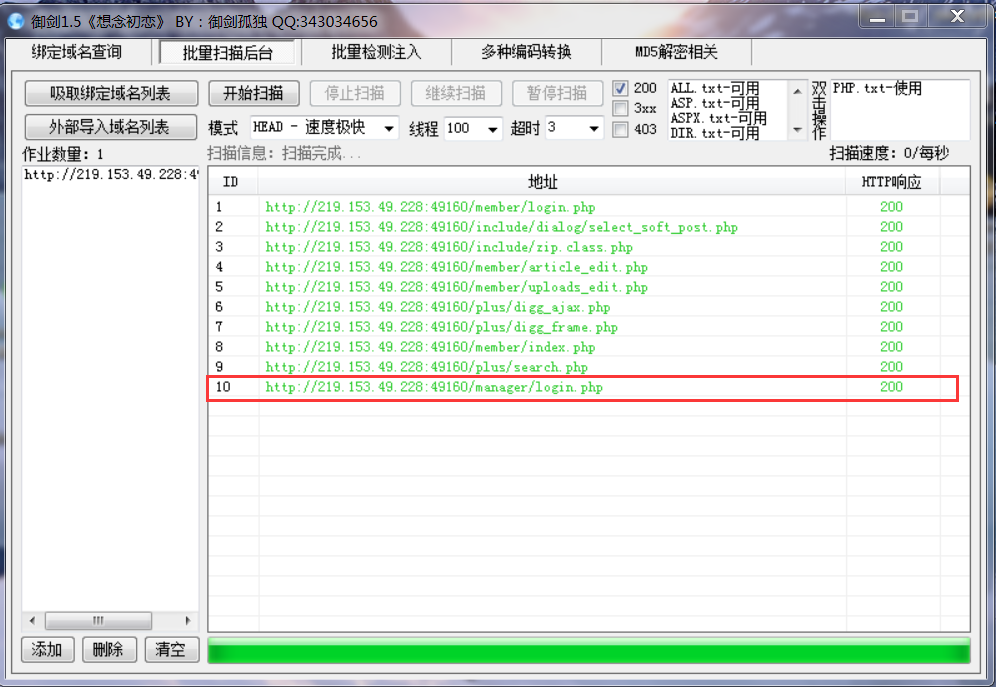

这里不管他,我们直接用御剑扫描他的后台,扫描的时间有点长,但最后我们成功发现了它的后台登陆界面

访问之后是后台的登陆界面

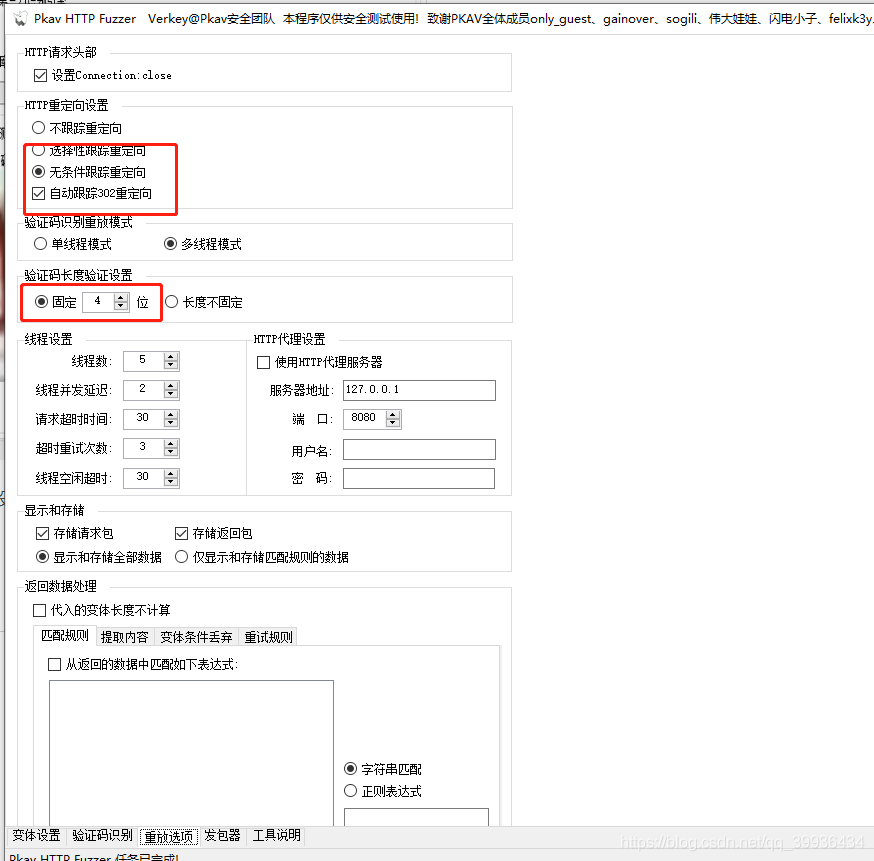

我随便输入用户名和密码尝试几次,发现了验证码会更新,这也就意味着不能用burp来进行爆破,后来发现一个带验证码爆破工具:Pkav HTTP Fuzzer,尝试了一下。

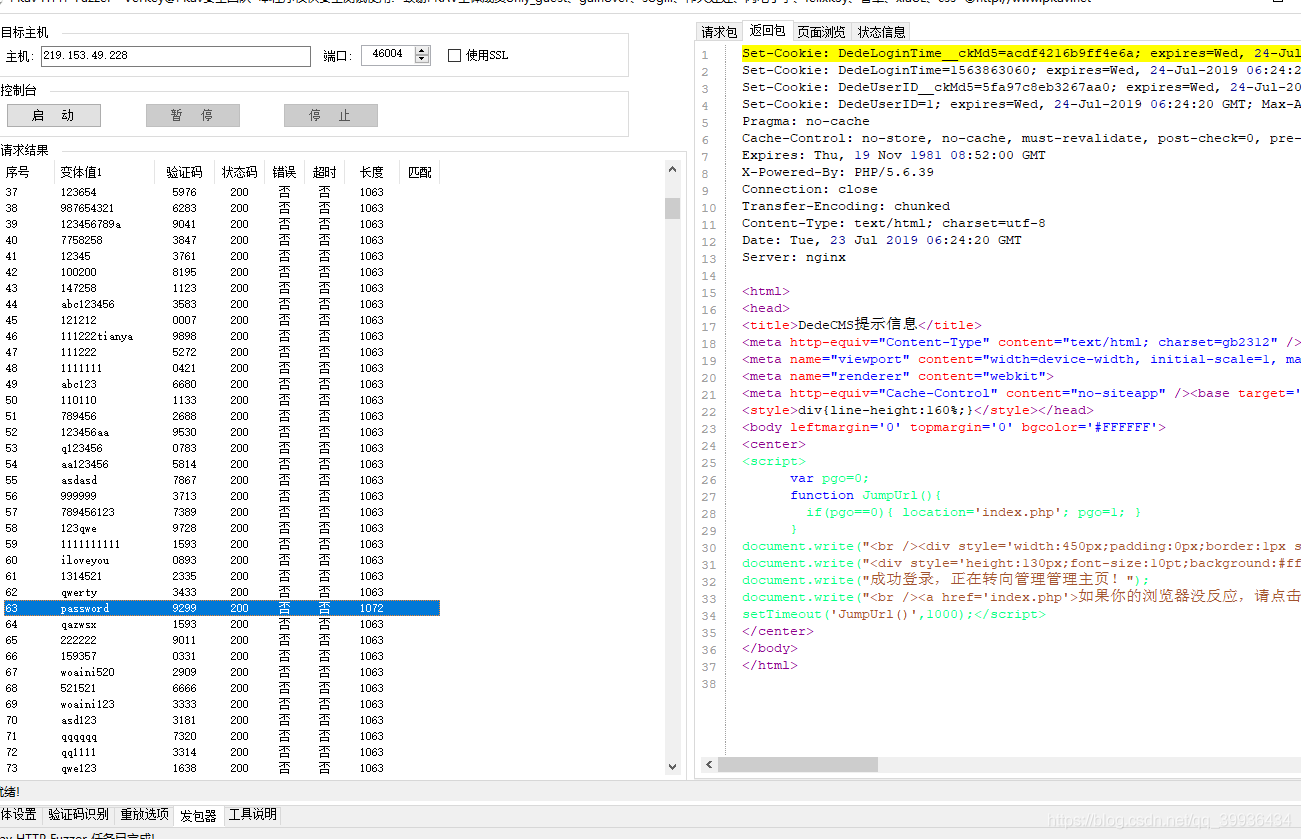

我猜测用户名为admin,用弱密码爆破出了密码为password,用这个登陆后台

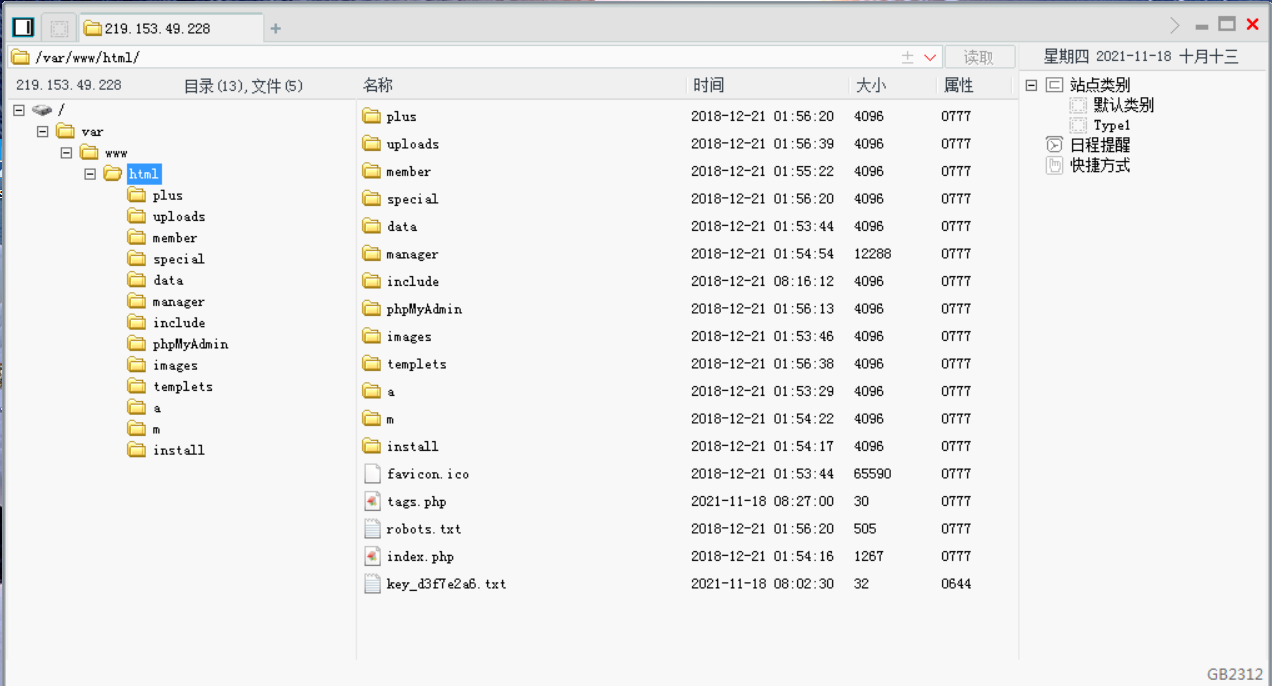

在后台随便点点,发现在文件式管理器这里可以直接查看服务器文件

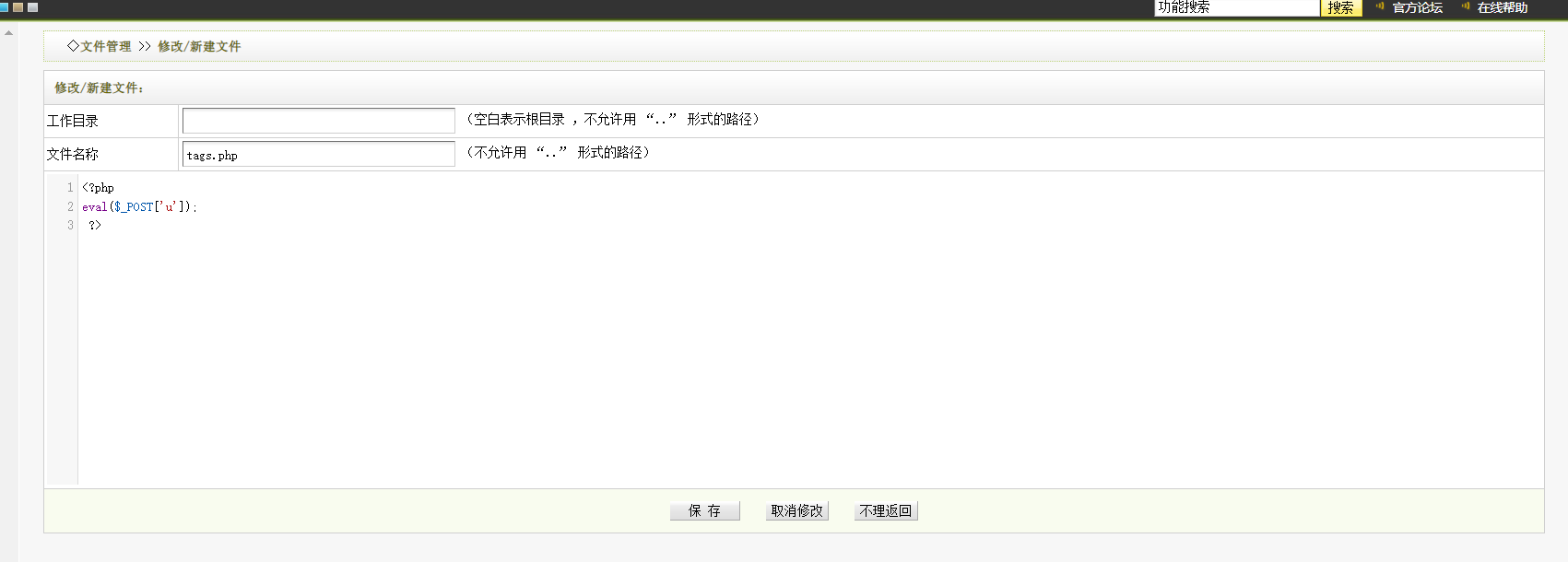

很轻易的就发现了key,但我认为正常的渗透路线没有这么简单,于是我尝试上传马到网站,在tags.php中写入我们自己的一句话木马

保存,查看tags.php的路径为

用菜刀成功连接

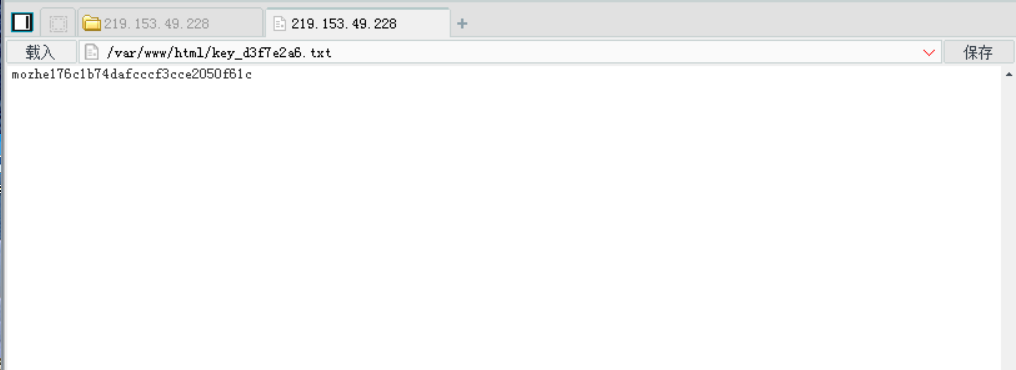

最终拿到key

反思:

渗透网站的主要思路为:

1.发现后台地址

2.登陆后台

3.文件挂马

4.菜刀连接或反弹shell