Cobalt Strike使用

Cobalt Strike在云服务器的部署与使用

简介

Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

Cobalt Strike是由美国Red Team开发,官网地址:cobaltstrike.com。笔者认为学会使用这款“神器”可以在我们渗透的过程中起到事半功倍的作用,于是分享了一些学习心得,希望给各位一点帮助。

这个工具的社区版是大家熟知的Armitage(一个MSF的图形化界面工具),而Cobalt Strike大家可以理解其为Armitage的商业版。

早期版本Cobalt Srtike依赖Metasploit框架,而现在Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端(Client)与服务端(Teamserver),服务端是一个,客户端可以有多个,团队可进行分布式协团操作。

安装

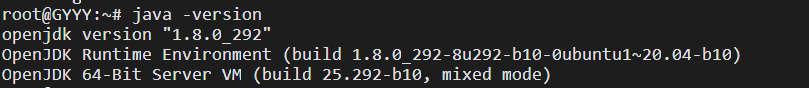

首先,Cobalt Strike需要服务器拥有java环境。我们可以在终端中输入这行代码来查看自己是否已经安装java环境。

java -version

若未返回信息,则表示服务器还未安装java环境,输入java,根据提示安装合适的版本。

将Cobalt Strike的压缩文件上传至服务器root目录下,这里笔者提供Cobalt Strike4.0版本的百度网盘下载地址(内有中文汉化)

百度网盘:https://pan.baidu.com/s/1hp419Cc6SdDe5FP8VUAmKw 提取码:1ij3

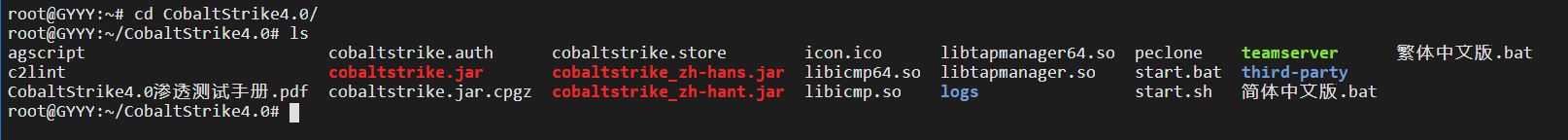

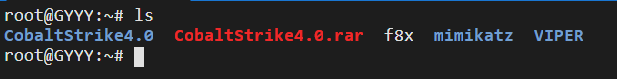

终端中输入ls查看,此时发现已经上传成功。

图片中因为我已经部署好了Cobalt Strike,所以会有CobaltStrike4.0文件夹。

将rar文件解压即可得到CobaltStrike4.0文件夹。

rar x CobaltStrike4.0.rar

到此基本已经安装成功了。

目录结构

一般Cobalt Strike目录结构如下:

1 agscript 拓展应用的脚本 2 c2lint 用于检查profile的错误异常 3 teamserver 服务端程序 4 cobaltstrike,cobaltstrike.jar客户端程序(java跨平台) 5 license.pdf 许可证文件 6 logs 目录记录与目标主机的相关信息 7 update,update.jar用于更新CS 8 third-party 第三方工具

运行

服务端的关键文件是teamserver和cobaltstrike.jar,这两个文件需在同一目录下运行。

Cobalt Strike分为服务端和客户端两种,服务端一般运行在Linux云服务器上,客户端则可以运行在windows或Linux操作系统上。

服务端:

首先给teamserver赋权

chmod +x teamserver

运行teamserver

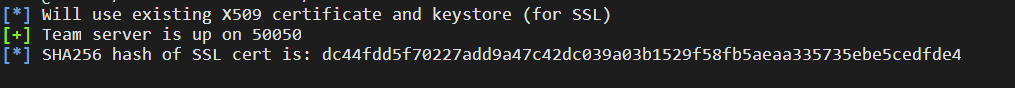

./teamserver 服务端ip 访问的密码

这样时,表示服务端已经成功开启,从图中可以看到,这里开启的端口为50050。

云服务器需要在安全组规则中开放50050端口。

客户端:

这里笔者的客户端建立在windows7虚拟机上。

打开 简体中文版.bat(对自己英语自信的同学可以不开汉化版,打开start.bat)

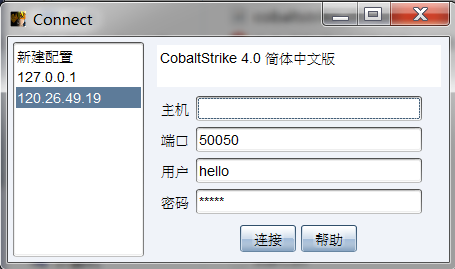

在主机处,输入服务器的ip,端口选择50050,用户名可以自己取一个,密码输入刚刚服务端设置的密码,输入完成后,点击连接。

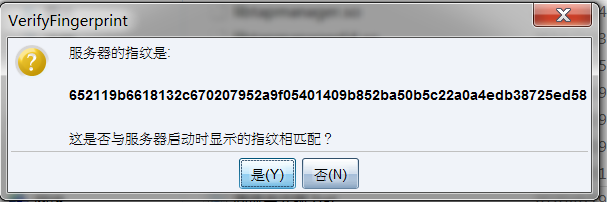

查看服务器指纹是否一致,点击是。

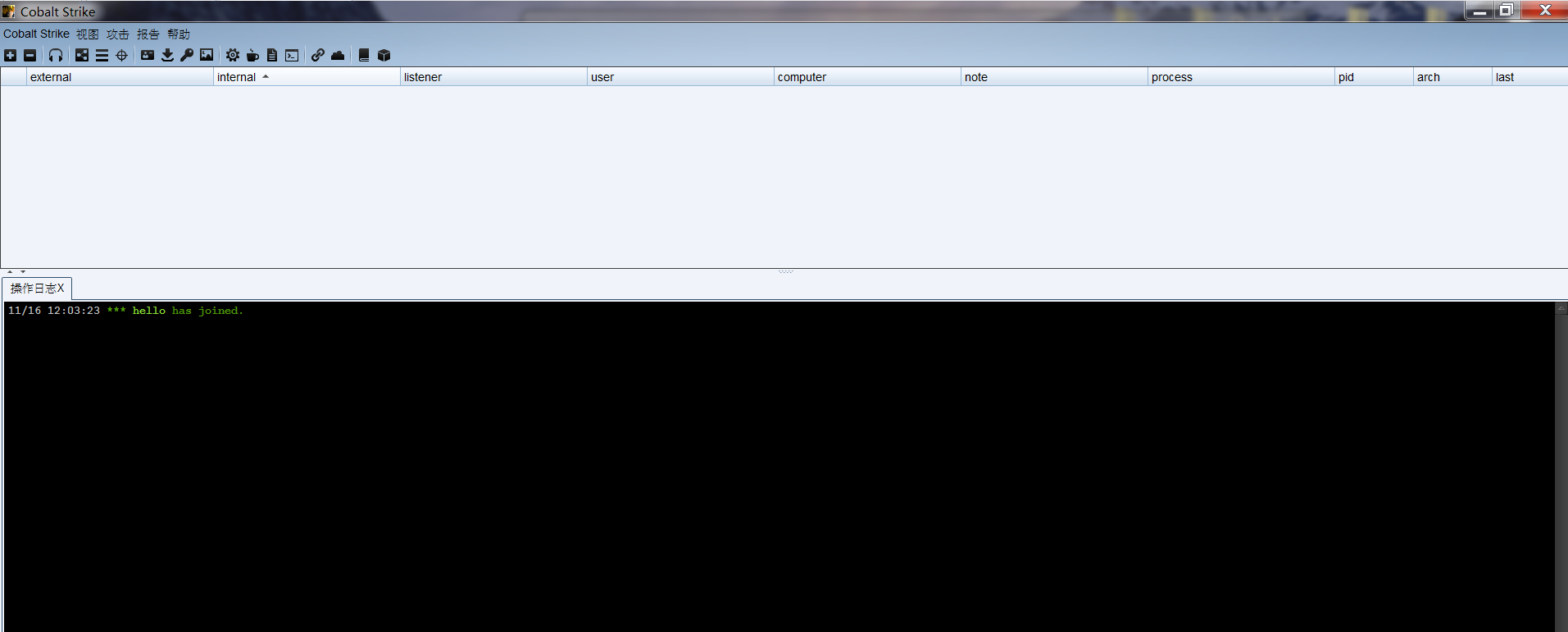

此时则说明已经成功连接至服务端。