wp-bugku-web-getshell

写在前面

本题主要知识点:含php混淆加密,webshell进阶绕过。

wp

打开题,非常乱的代码,隐约看得出是php代码,确定是php加密:

如果你想学习,什么是混淆加密或者为什么需要混淆加密,可以查看:

混淆加密详解

解密方法如下:

1.调试解密

2.在线解密:https://www.zhaoyuanma.com/phpjm.html

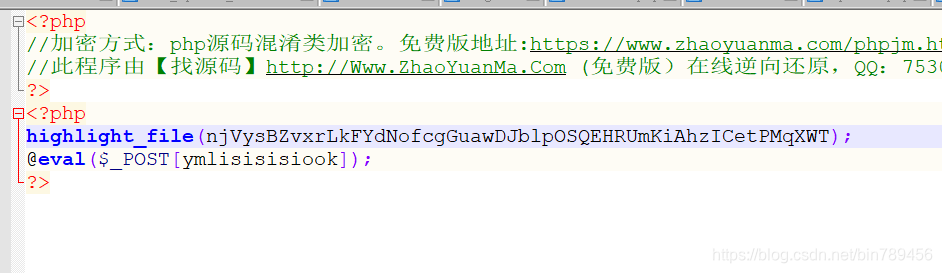

在线解密结果如下:

显然我们可以蚁剑连接了

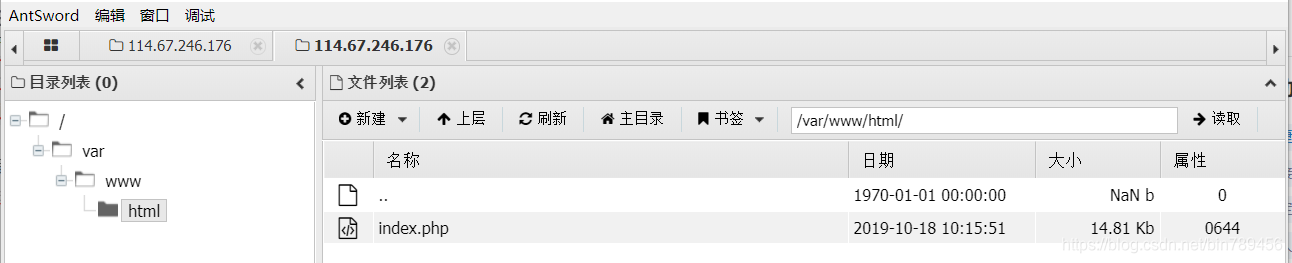

连接后但只能访问当前目录

提示错误,权限不足,在终端中使用命令,也没啥反应。

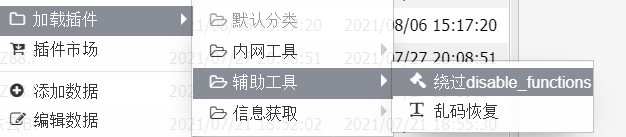

很有可能是disable_function函数,对许多命令都禁止了。

绕过它比较好的方式就是直接使用蚁剑中带的这个插件

先在插件市场中下好,你也可以使用这个插件工具的源程序,在github上。

选择模式:

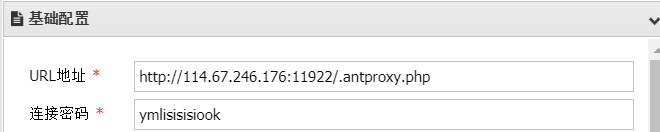

putenv()大概就是取得环境变量的内容,这里并没有禁用。

LD_PRELOAD就是从环境变量入手的shell

这也是提示我们选这个模式

生成成功后连接到新的shell

再找到flag即可。