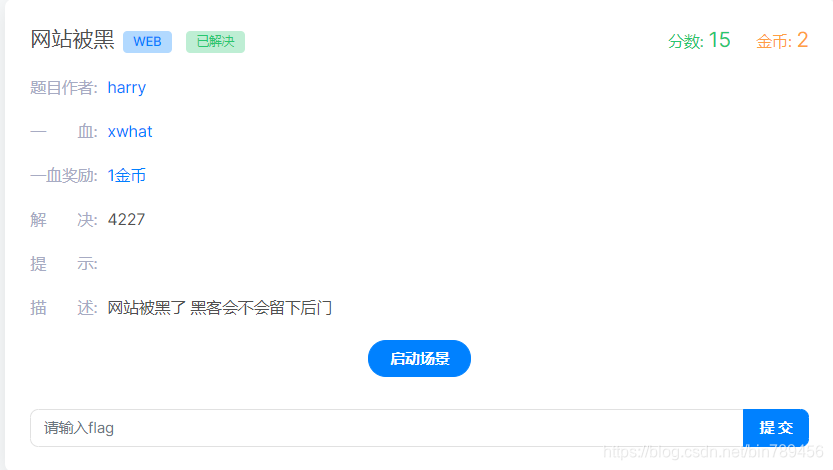

Bugku-web(网站被黑-爆破)

这个题非常经典,做一下纪念。

题目给出一个网址:

打开后看源代码,检查都没什么东西。

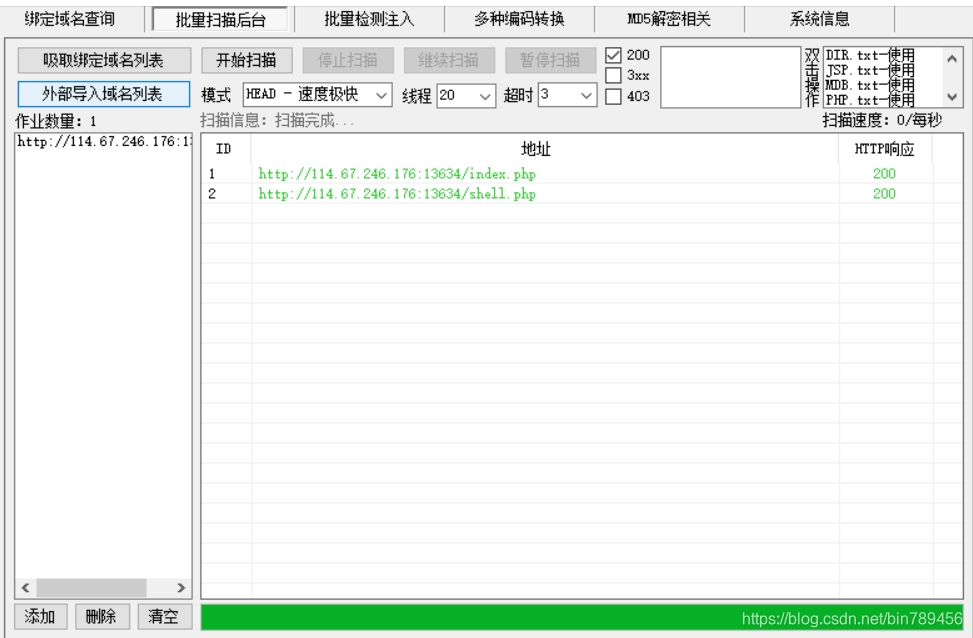

扫扫网站目录,用的爆破的方法

这里使用的是御剑:

原理非常简单,就是挨个试看状态码情况就行,python写也行。

扫到之后就进去

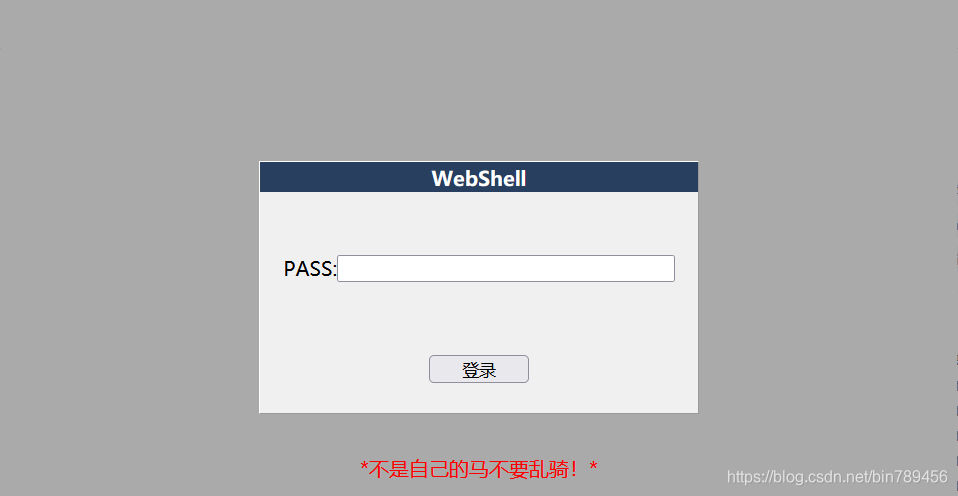

它还有提示,其实就是告诉你是“黑客”留的后门,即密码为"hack"

这里bp爆破:

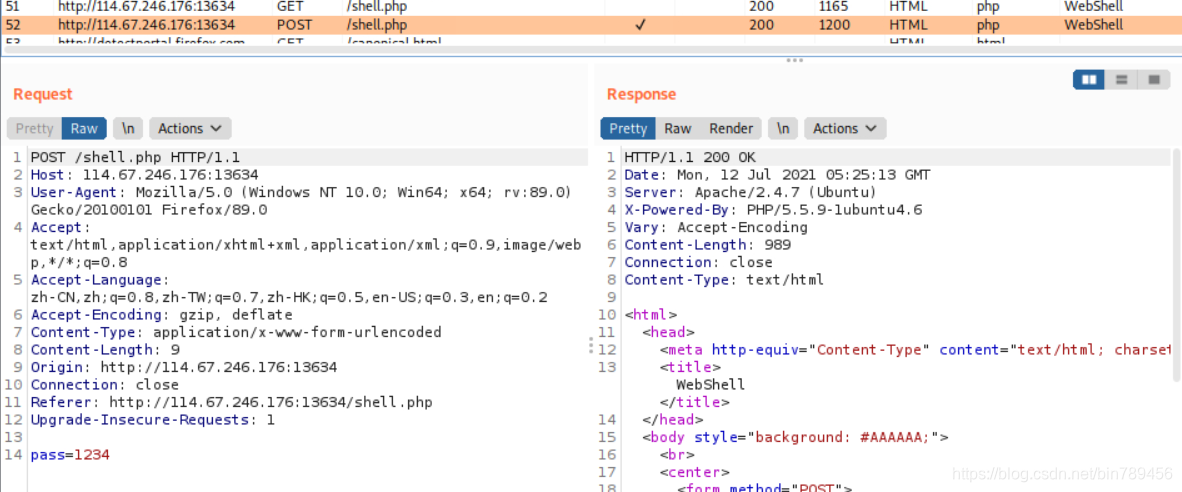

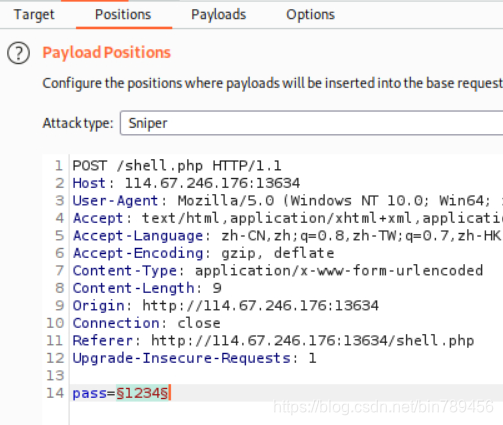

抓包找到带pass相关字段的包:

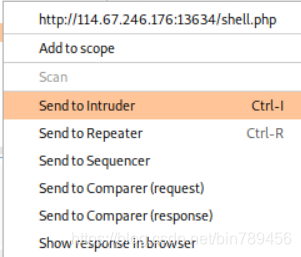

右键送去爆破:

选择你要爆破的位置:

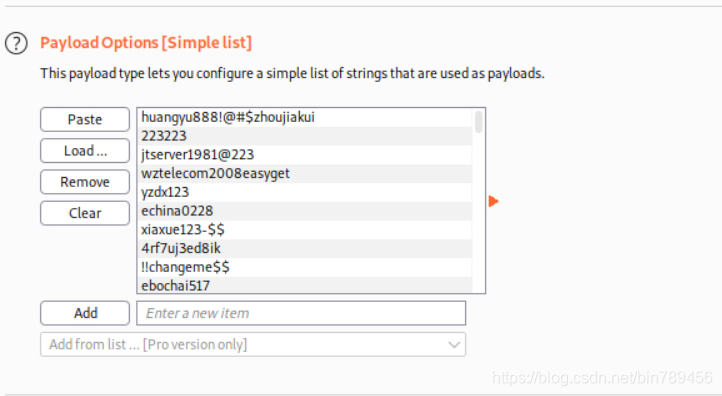

在这里的"load"放入你的字典:

如果你要使用bp的自带字典:

/usr/share/wordlists/

dirb

big.txt #大的字典

small.txt #小的字典

catala.txt #项目配置字典

common.txt #公共字典

euskera.txt #数据目录字典

extensions_common.txt #常用文件扩展名字典

indexes.txt #首页字典

mutations_common.txt #备份扩展名

spanish.txt #方法名或库目录

others #扩展目录,默认用户名等

stress #压力测试

vulns #漏洞测试

剩下的就是等待了,值得一提的是社区版的bp仅支持单线程,速度缓慢,最好使用其他版本,提高线程数。