CN黑客利用Fortinet的零日漏洞进行网络间谍攻击

Fortinet FortiOS操作系统中一个现已修补的中等级别安全漏洞被零日利用,与一个疑似CN黑客组织有关。

威胁情报公司Mandiant表示,该活动集群是一个更广泛行动的一部分,目的是在Fortinet和VMware解决方案上部署后门,并保持对受害者环境的持续访问。

这家谷歌旗下的威胁情报和事件响应公司正在追踪这一未分类名称为UNC3886的恶意操作,并将其描述为与China有关的威胁行为者。

曼迪昂特的研究人员在一份技术分析报告中说:“UNC3886是一个先进的网络间谍组织,在网络操作以及他们在活动中使用的工具方面具有独特的能力。”

据观察,UNC3886针对的是缺乏EDR支持的防火墙和虚拟化技术。他们操纵防火墙固件和利用零日漏洞的能力表明,他们对此类技术有更深层次的理解。”

值得注意的是,对手之前与另一个针对VMware ESXi和Linux vCenter服务器的入侵集相关联,这是超级劫持活动的一部分,旨在删除VIRTUALPITA和VIRTUALPIE等后门。

在Mandiant最新披露的消息发布之际,Fortinet透露,政府实体和大型组织受到了身份不明的威胁行为者的攻击,他们利用Fortinet FortiOS软件中的零日漏洞导致数据丢失、操作系统和文件损坏。

该漏洞被跟踪为CVE-2022-41328 (CVSS评分:6.5),涉及FortiOS中的路径遍历错误,可能导致任意代码执行。它是由Fortinet在2023年3月7日修补的。

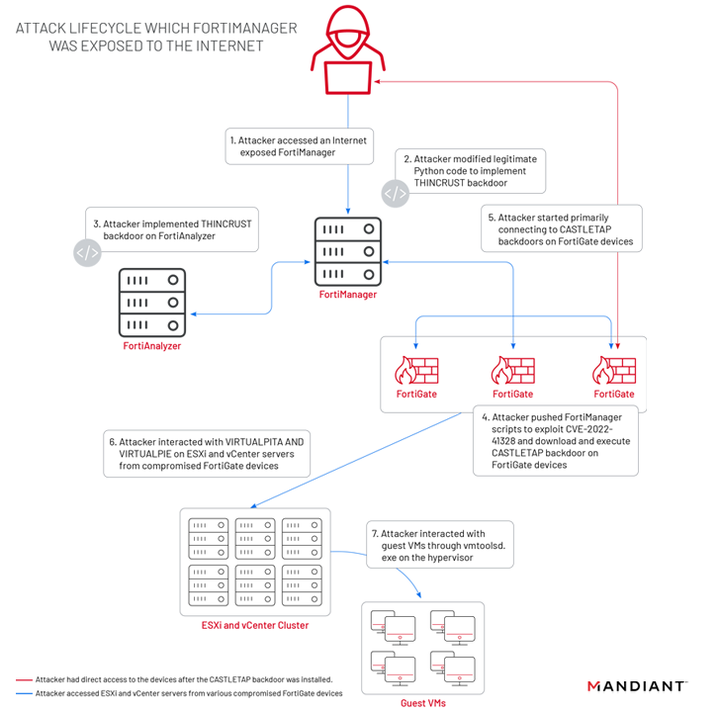

根据Mandiant公司的说法,UNC3886攻击的目标是Fortinet公司的FortiGate、FortiManager和FortiAnalyzer设备,以部署THINCRUST和CASTLETAP等两种不同的植入物。反过来,这是可能的,因为FortiManager设备暴露在互联网上。

THINCRUST是一个Python后门,能够执行任意命令,以及读写磁盘上的文件。

THINCRUST提供的持久性随后被用于交付FortiManager脚本,这些脚本利用FortiOS路径遍历缺陷覆盖合法文件并修改固件映像。

这包括新添加的名为“/bin/fgfm”的有效负载(称为CASTLETAP),该有效负载将信标发送到参与者控制的服务器,以便接受传入指令,从而允许它运行命令、获取有效负载并从受损主机窃取数据。

研究人员解释说:“一旦CASTLETAP部署到FortiGate防火墙,威胁行为者就会连接到ESXi和vCenter机器。”“威胁行为者部署了VIRTUALPITA和VIRTUALPIE来建立持久性,允许继续访问管理程序和客户计算机。”

或者,在实施互联网访问限制的FortiManager设备上,威胁行为者据说已经从与CASTLETAP妥协的FortiGate防火墙转向,在网络管理系统上删除名为REPTILE(“/bin/klogd”)的反向shell后门,以重新获得访问权限。

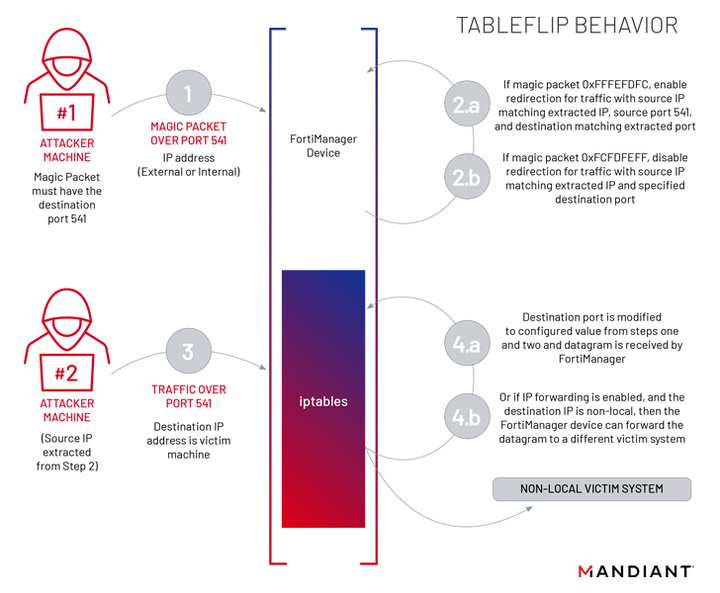

UNC3886在这个阶段还使用了一种名为TABLEFLIP的实用程序,这是一种网络流量重定向软件,可以直接连接到FortiManager设备,而不考虑已经设置的访问控制列表(ACL)规则。

这远远不是中国的敌对集体第一次针对网络设备分发定制的恶意软件,最近的攻击利用了Fortinet和SonicWall设备的其他漏洞。

根据Rapid7的数据,威胁行为者开发和部署漏洞的速度比以往任何时候都快,在公开披露后的七天内,多达28个漏洞被利用,比2021年增长12%,比2020年增长87%。

这也很重要,尤其是因为与中国合作的黑客团队已经变得“特别精通”利用零日漏洞和部署自定义恶意软件来窃取用户凭据,并保持对目标网络的长期访问。

“活动……进一步证明,先进的网络间谍威胁行为者正在利用任何可用的技术来持续和穿越目标环境,特别是那些不支持EDR解决方案的技术,”曼迪昂特说。

声明:本文相关资讯来自thehackernews,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站处理。

浙公网安备 33010602011771号

浙公网安备 33010602011771号