Tonto团队黑客第二次试图攻击网络安全公司Group-IB的行动失败了

被称为Tonto Team的高级持续性威胁(APT)行为者在2022年6月对网络安全公司Group-IB进行了一次不成功的攻击。

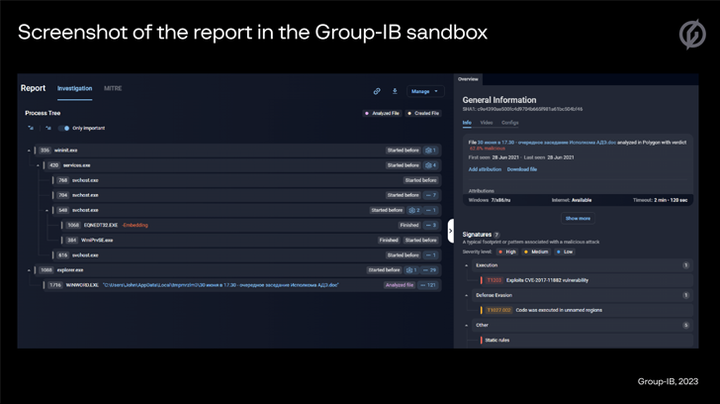

这家总部位于新加坡的公司表示,它检测并阻止了来自该集团针对其员工的恶意网络钓鱼邮件。这也是针对Group-IB的第二次攻击,第一次发生在2021年3月。

Tonto Team,也叫Bronze Huntley、Cactus Pete、Earth Akhlut、Karma Panda和UAC-0018,是一个可疑的CN黑客组织,与针对亚洲和东欧的各种组织的攻击有关。

据了解,该行动者至少从2009年开始活跃,据说与CN-PLA沈阳TRB(65016ARMY)第三部(3PLA)有共同的联系。

攻击链涉及鱼叉式网络钓鱼的诱饵,其中包含使用皇家道路富文本格式(RTF)开发工具包创建的恶意附件,以投放Bisonal、Dexbia和ShadowPad(又名PoisonPlug)等后门。

"这个威胁行为者在野外使用的一个稍微不同的方法[...]是使用合法的公司电子邮件地址,很可能是通过网络钓鱼获得的,向其他用户发送电子邮件,"趋势科技在2020年披露。"使用这些合法的电子邮件增加了受害者点击附件的机会,使他们的机器感染了恶意软件。"

2021年3月,这个敌对集体还成为利用微软Exchange服务器的ProxyLogon缺陷攻击东欧的网络安全和采购公司的威胁者之一。

恰逢RUS去年对UA的军事入侵,Tonto团队被观察到用Bisonal恶意软件针对俄罗斯科技企业和政府机构。

对Group-IB的尝试性攻击没有什么不同,因为威胁行为者利用钓鱼邮件来分发用 "皇家之路 "武器创建的恶意微软Office文档。

威胁者利用钓鱼邮件分发用Royal Road weaponizer创建的恶意微软办公室文件,以部署Bisonal。

"研究人员Anastasia Tikhonova和Dmitry Kupin在与《黑客新闻》分享的一份报告中说:"这种恶意软件提供对受感染计算机的远程访问,并允许攻击者在上面执行各种命令。

还采用了一个以前没有记录的下载器,被乌克兰计算机应急小组(CERT-UA)称为QuickMute,它主要负责从远程服务器检索下一阶段的恶意软件。

"CN-APTs的主要目标是间谍活动和知识产权盗窃,"研究人员说。"毫无疑问,Tonto Team将不断探测IT和网络安全公司,利用鱼叉式网络钓鱼,利用专门为此准备的诱饵的漏洞,提供恶意文件"。

声明:本文相关资讯来自thehackernews,版权归作者所有,转载目的在于传递更多信息。如有侵权,请联系本站wosign.com处理。

浙公网安备 33010602011771号

浙公网安备 33010602011771号