惡意軟件如何被用來創建偽造的過期證書警報

2021 年 9 月,數字安全專家發現了針對 Windows 用戶的廣泛攻擊。 該攻擊使用惡意軟件在網站上發出虛假的過期證書警報,提示用戶下載更新,該更新實際上包含惡意軟件,使黑客可以遠程訪問受感染的計算機。

以下是攻擊的執行方式、到目前為止我們對其影響的了解以及如何保護您的組織免受此類威脅的提示。

攻擊內部:黑客如何創建假過期證書警報

攻擊的目標是 Windows Internet 信息服務 (IIS),這是自 Windows 2000、XP 和 Server 2003 以來安裝在所有 Windows 版本上的 Microsoft Web 服務器。

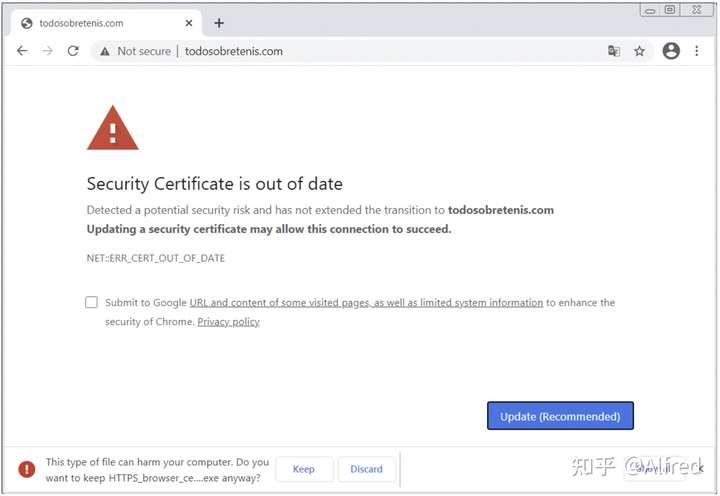

當易受攻擊的用戶訪問某些網站時,他們會看到一個錯誤頁面,其中包含有關潛在安全風險的註釋以及下載更新的安全證書以繼續操作的建議。

單擊以進行更新實際上下載了一個偽造的更新安裝程序,該安裝程序使用來自 Digicert 根證書頒發機構的證書籤名。 此更新包括稱為 TVRAT 的惡意軟件,它提供對通過 TeamViewer 遠程控制軟件安裝的任何設備的完全遠程訪問。 TVRAT 惡意軟件還被用於 2013 年涉及 Microsoft Office 附件的攻擊。

完成安裝會向黑客發出通知,然後黑客可以控制受感染的設備。

攻擊的影響:到目前為止我們所知道的

不幸的是,這種攻擊只是針對 Windows IIS 的一系列攻擊的最新示例。

在過去幾年中,IIS 上還出現了其他幾個漏洞,其中包括 2021 年的另外兩個漏洞:一個可蠕蟲漏洞,微軟在 5 月發布了一個補丁程序,另一個高級持續威脅基於一個名為 Praying Mantis 的組織的一些漏洞利用,該漏洞針對 八月份的 Windows IIS。

總體而言,這一系列攻擊不僅突出了需要注意的某些漏洞,還強調了定期安全更新和整體用戶教育的重要性。

最重要的是,假過期證書攻擊揭示了證書生命週期管理可見性的重要性,以更好地了解此類潛在風險。

經驗教訓:保護您的組織

深入挖掘,從這次攻擊中學到了兩個重要的經驗教訓,可以幫助安全團隊保護他們的組織免受此類威脅:

1)不要低估PKI管理的重要性

有效的 PKI 管理可以提供必要的可見性和報告,以提前發現由假過期證書攻擊導致的潛在問題。

首先,擁有適當的掃描和檢測功能可以幫助安全團隊輕鬆確定服務器上是否安裝了證書。 它還可以提供其他重要的詳細信息,例如安裝時間、安裝人員,甚至證書的用途。 此信息可以幫助團隊控制整個組織的證書。

其次,擁有一個可以提供完整證書清單的系統可以快速識別任何異常情況——使安全團隊能夠及早調查正在發生的事情,以避免小問題演變成更大的問題。

2) 通過教育使最終用戶成為解決方案的一部分

此外,重要的是要認識到最終用戶可能是安全弱點,也可能是安全資產,具體取決於向他們提供的教育。

理想情況下,團隊應該教育用戶了解各種重要的安全措施,包括他們不應該接受或安裝他們不知道的證書這一事實。 無論對於每天生活和呼吸的安全專業人員來說這看起來多麼簡單,花時間對最終用戶進行各種最佳實踐的教育可以大大減少人為驅動的漏洞(例如用戶下載假證書 )。

下一步是什麼?

我們不能忽視 2021 年 9 月假過期證書攻擊的嚴重性。 該攻擊使用惡意軟件創建高度逼真的警報,包括由受人尊敬的根 CA簽名的證書,目的是下載惡意程序,讓黑客遠程訪問設備。

這可能是複雜攻擊的最新示例,但肯定不會是最後一個。 安全團隊應及時了解此類最新威脅,以了解攻擊是如何演變的,以及他們如何繼續升級其安全狀況並教育用戶以保護他們的組織向前發展。

原文来源:Keyfactor,沃通WoTrus原创翻译整理,转载请注明来源

原文链接:

浙公网安备 33010602011771号

浙公网安备 33010602011771号