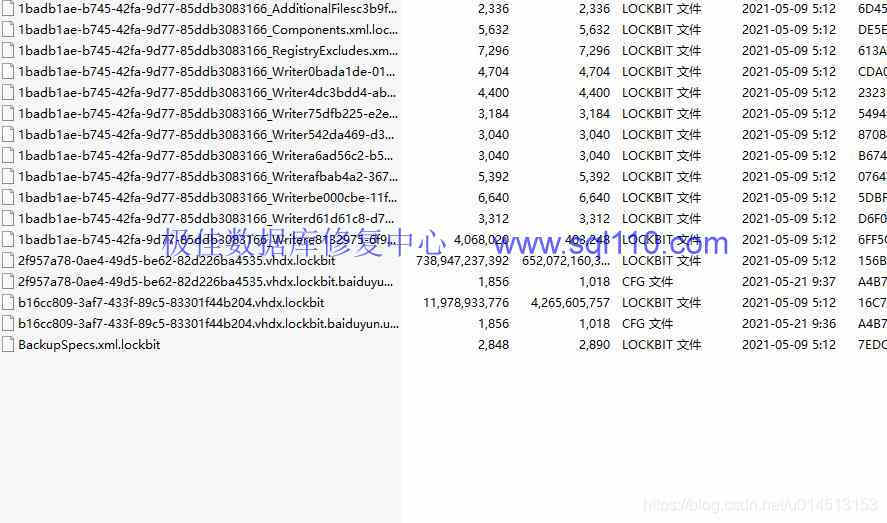

.lockbit勒索病毒解密 Hyper-V虚拟机中勒索病毒解密 VMware虚拟机中勒索病毒解密 vhd vhdx vmdk 勒索病毒解密恢复 服务器中.Lockbit勒索病毒解密

近日笔者接到 一个客户的 Hyper-y虚拟机被lockbit病毒加密了,需求恢复的案例。 数据类型 Hyper-V虚拟机 vhdx虚拟磁盘 for NTFS分区 vhdx虚拟磁盘文件 700多GB, 内有一个

2TB 的NTFS分区,虚拟磁盘方式是 动态扩展。跑这个虚拟机的服务器中毒导致 Hyper-V虚拟机 vhdx被勒索病毒加密, 文件被添加.lockbit 由于虚拟机是文件服务器

存有整个公司的财务数据表格 视频 文档 图片等等,极其重要。需求恢复。

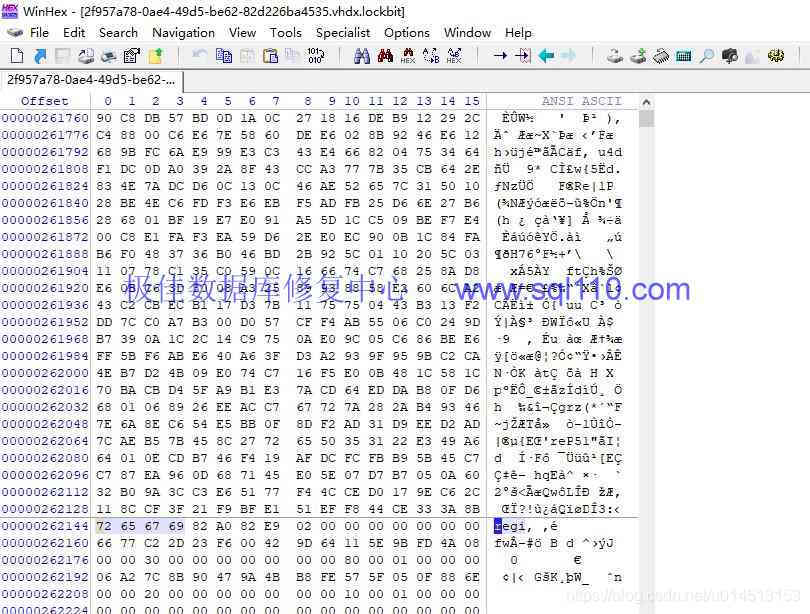

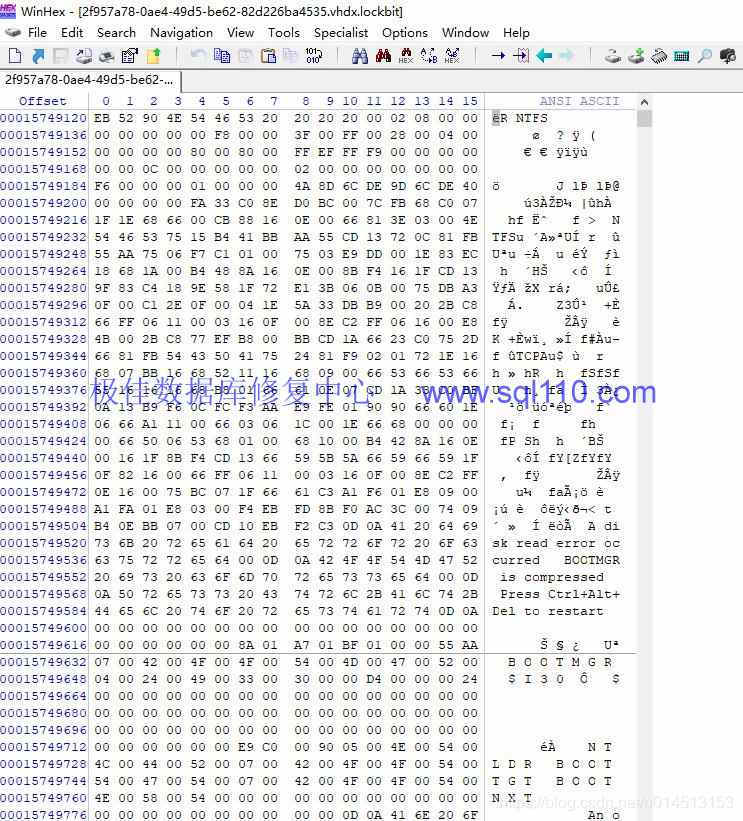

经过分析vhdx磁盘文件头部被加密破坏了0-511扇区

其余位置少量加密破坏

修复结果 修正vhdx被加密损坏的元数据 打开2TB NTFS分区直接提取文件夹完成恢复,数据恢复完整度100% 客户非常满意.

耗时5 小时完成恢复,所有文件均可正常打开.

Lockbit勒索软件

LockBit于2019年首次发现,是一个相对较新的勒索软件系列,可以快速利用SMB和PowerShell等常用协议和工具。在开始使用当前.lockbit扩展名之前,由于加密文件的文件名扩展名,其最初称为“ ABCD” 。从早期开始,它就已经发展成为迄今为止最致命的恶意软件之一,每个组织的平均赎金约为40,000美元。

随着网络犯罪分子不断提高其攻击速度和规模,勒索软件仍然是各个行业组织关注的关键问题。在过去的12个月中,Darktrace发现其整个客户群中的勒索软件事件增加了20%以上。攻击者正在不断开发针对威胁的新威胁变体,利用现成的工具,并从迅速发展的Ransomware即服务(RaaS)商业模型中获利。

LockBit如何工作?

在典型的攻击中,威胁行动者会在系统中花费数天或数周的时间,手动筛选使受害者的业务陷入停顿的最佳方法。此阶段倾向于暴露多种危害指标,例如命令和控制(C2)信标,这是Darktrace AI实时识别的。

但是,LockBit只需要一个人存在几个小时,此后它便会通过系统传播并自行感染其他主机,而无需人工监督。至关重要的是,该恶意软件会执行侦察并在加密阶段继续传播。这使其比其他手动方法造成最大损害的速度更快。

基于AI的防御对于抵御这些机器驱动的攻击至关重要,这些攻击具有快速扩展的能力,并且通常不会被基于签名的安全工具检测到。网络AI不仅可以检测到威胁的细微迹象,而且可以在几秒钟内自动做出响应,从而比任何人预期的反应都要快,从而增强了人员队伍。

勒索软件分析:使用AI分解LockBit攻击

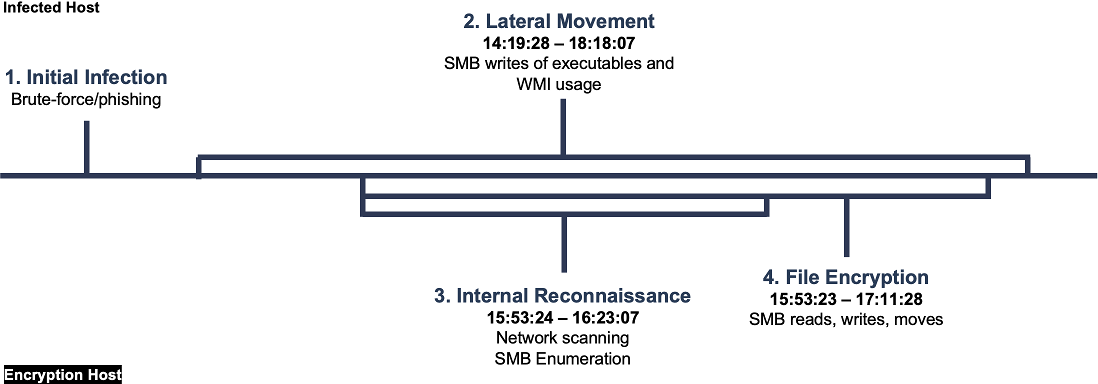

图1:对受感染主机和加密主机的攻击时间表。被感染的主机是最初被LockBit感染的设备,然后又被传播到执行加密的设备加密主机。

最初的妥协

当网络犯罪分子获得对单个特权凭证的访问时,攻击就开始了-通过对外部设备的蛮力攻击(如先前的LockBit勒索软件攻击中所见)或仅通过网络钓鱼电子邮件进行。使用此证书,设备可以在最初感染后的几个小时内传播和加密文件。

如果渗透方法是通过网络钓鱼攻击(这种攻击方法在最近几个月变得越来越流行),Darktrace的Antigena Email本可以保留该电子邮件并剥离恶意负载,从而从一开始就阻止了攻击。

限制权限,使用强密码和多因素身份验证(MFA)对于防止此类攻击利用标准网络协议至关重要。

浙公网安备 33010602011771号

浙公网安备 33010602011771号